L1 Terminal Hatası olarak da bilinen Foreshadow, Intel’in işlemcilerindeki spekülatif yürütmeyle ilgili başka bir sorundur. Kötü amaçlı yazılımların güvenli alanlara girmesine izin verir. Spectre ve Meltdown kusurlar çatlayamadı.

Öngörü nedir?

Özellikle, Öngörü Intel’in Yazılım Koruma Uzantıları (SGX) özelliğine saldırır. Bu, programların bilgisayardaki diğer programlar tarafından bile erişilemeyen güvenli "enklavlar" oluşturmasına izin vermek için Intel çiplerinde yerleşiktir. Bilgisayarda kötü amaçlı yazılım olsa bile, teoride güvenli bölgeye erişemezdi. Spectre ve Meltdown duyurulduğunda, güvenlik araştırmacıları, SGX korumalı belleğin çoğunlukla Spectre ve Meltdown saldırılarına karşı bağışık olduğunu keşfettiler.

Ayrıca, güvenlik araştırmacılarının "Öngörü - Yeni Nesil" veya Öngörü-NG olarak adlandırdıkları iki ilgili saldırı vardır. Bunlar, Sistem Yönetimi Modu (SMM), işletim sistemi çekirdeği veya bir sanal makine hiper yöneticisindeki bilgilere erişim sağlar. Teorik olarak, bir sistemdeki bir sanal makinede çalışan kod, bu sanal makinelerin tamamen izole edilmiş olması gerekse bile, sistemdeki başka bir sanal makinede depolanan bilgileri okuyabilir.

Spectre ve Meltdown gibi Foreshadow ve Foreshadow-NG, spekülatif uygulamadaki kusurları kullanır. Modern işlemciler, daha sonra çalışabileceğini düşündükleri kodu tahmin ediyor ve zamandan tasarruf etmek için önceden uyguluyor. Bir program kodu çalıştırmayı denerse, harika — zaten yapılmıştır ve işlemci sonuçları bilir. Aksi takdirde, işlemci sonuçları atabilir.

Ancak, bu spekülatif uygulama bazı bilgileri geride bırakıyor. Örneğin, spekülatif bir yürütme sürecinin belirli türdeki istekleri yerine getirmek için ne kadar sürdüğüne bağlı olarak, programlar, o bellek alanına erişemiyor olsalar bile, bir bellek alanında hangi verilerin bulunduğunu çıkarabilir. Kötü amaçlı programlar bu teknikleri korumalı belleği okumak için kullanabildikleri için, L1 önbelleğinde depolanan verilere bile erişebilirler. Bu, CPU'da güvenli kriptografik anahtarların depolandığı düşük seviyeli hafızadır. Bu nedenle bu saldırılar, "L1 Terminal Hatası" veya L1TF olarak da bilinir.

Foreshadow'dan yararlanmak için, saldırganın bilgisayarınızda kod çalıştırabilmesi gerekir. Kod, özel izinler gerektirmez — düşük düzeyde sistem erişimi olmayan standart bir kullanıcı programı veya hatta sanal bir makinenin içinde çalışan bir yazılım olabilir.

Spectre ve Meltdown'un duyurulmasından bu yana, spekülatif yürütme işlevini kötüye kullanan sürekli bir saldırı akışı gördük. Örneğin, Spekülatif Mağaza Bypass (SSB) saldırısı Intel ve AMD'deki işlemcilerin yanı sıra bazı ARM işlemcileri etkiledi. Mayıs 2018'de ilan edildi.

İLİŞKİLİ: Meltdown ve Spectre Kusurları Bilgisayarımı Nasıl Etkiler?

Ön Gölge Vahşi Ortamda Kullanılıyor mu?

Öngörü, güvenlik araştırmacıları tarafından keşfedildi. Bu araştırmacıların bir kavram kanıtı var, diğer bir deyişle işlevsel bir saldırı, ancak şu anda bunu yayınlamıyorlar. Bu, herkese saldırıdan korunmak için yama oluşturma, yayınlama ve uygulama zamanı verir.

Bilgisayarınızı Nasıl Koruyabilirsiniz

İlk etapta yalnızca Intel çipli bilgisayarların Foreshadow'a karşı savunmasız olduğunu unutmayın. VE çipler bu kusurdan etkilenmez.

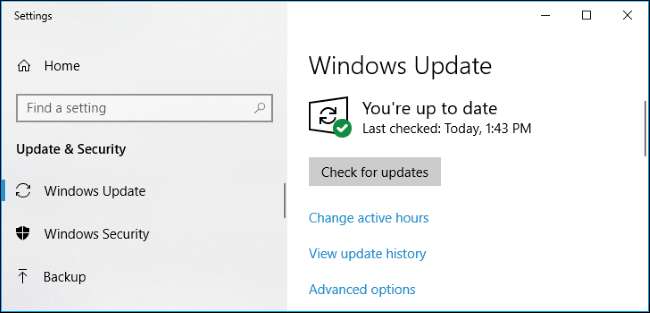

Microsoft'un resmi güvenlik danışma belgesine göre, çoğu Windows bilgisayar, kendilerini Foreshadow'dan korumak için yalnızca işletim sistemi güncellemelerine ihtiyaç duyar. Sadece Windows Update'i çalıştırın en son yamaları yüklemek için. Microsoft diyor bu yamaları yüklerken herhangi bir performans kaybı fark etmemiştir.

Bazı bilgisayarlar kendilerini korumak için yeni Intel mikro koduna da ihtiyaç duyabilir. Intel diyor bunlar aynı mikro kod güncellemeleri bu yılın başlarında piyasaya sürüldü. Bilgisayarınız için mevcutsa, yeni üretici yazılımını aşağıdaki yollarla edinebilirsiniz: en son UEFI veya BIOS güncellemelerini yükleme PC'nizden veya anakart üreticinizden. Ayrıca şunları da yapabilirsiniz mikro kod güncellemelerini doğrudan Microsoft'tan yükleyin .

İLİŞKİLİ: Windows PC'nizi ve Uygulamalarınızı Nasıl Güncel Tutarsınız?

Sistem Yöneticilerinin Bilmesi Gerekenler

Sanal makineler için hiper yönetici yazılımı çalıştıran bilgisayarlar (örneğin, Hoper-B ) ayrıca bu hiper yönetici yazılımı için güncellemelere ihtiyaç duyacaktır. Örneğin, Hyper-V için bir Microsoft güncellemesine ek olarak, VMWare sanal makine yazılımı için bir güncelleme yayınladı.

Hyper-V kullanan sistemler veya sanallaştırma tabanlı güvenlik daha büyük değişikliklere ihtiyaç duyabilir. Bu, devre dışı bırakmayı içerir hiper iş parçacığı , bu da bilgisayarı yavaşlatır. Çoğu kişinin bunu yapması gerekmeyecek, ancak Intel CPU'larda Hyper-V çalıştıran Windows Server yöneticilerinin, sanal makinelerini güvende tutmak için sistemin BIOS'unda hiper iş parçacığını devre dışı bırakmayı ciddi şekilde düşünmesi gerekecektir.

Bulut sağlayıcıları gibi Microsoft Azure ve Amazon Web Hizmetleri ayrıca, paylaşılan sistemlerdeki sanal makineleri saldırılardan korumak için sistemlerine yama uyguluyor.

Diğer işletim sistemleri için de yamalar gerekli olabilir. Örneğin, Ubuntu bu saldırılara karşı koruma sağlamak için Linux çekirdek güncellemelerini yayınladı. Apple bu saldırıya henüz yorum yapmadı.

Özellikle, bu kusurları tanımlayan CVE numaraları CVE-2018-3615 Intel SGX'e yapılan saldırı için, CVE-2018-3620 işletim sistemine ve Sistem Yönetimi Moduna yapılan saldırı için ve CVE-2018-3646 sanal makine yöneticisine yapılan saldırı için.

Bir blog gönderisinde, Intel dedi L1TF tabanlı açıkları engellerken performansı artırmak için daha iyi çözümler üzerinde çalışıyor. Bu çözüm, korumayı yalnızca gerektiğinde uygulayarak performansı artıracaktır. Intel, bazı ortaklara bu özellik ile önceden yayınlanmış CPU mikro kodunu sağladığını ve yayınlamayı değerlendirdiğini söylüyor.

Son olarak Intel, "L1TF'nin donanım düzeyinde yaptığımız değişikliklerle de ele alındığını" belirtiyor. Diğer bir deyişle, gelecekteki Intel CPU'lar, Spectre, Meltdown, Foreshadow ve diğer spekülatif yürütme tabanlı saldırılara karşı daha az performans kaybıyla daha iyi koruma sağlamak için donanım geliştirmeleri içerecektir.