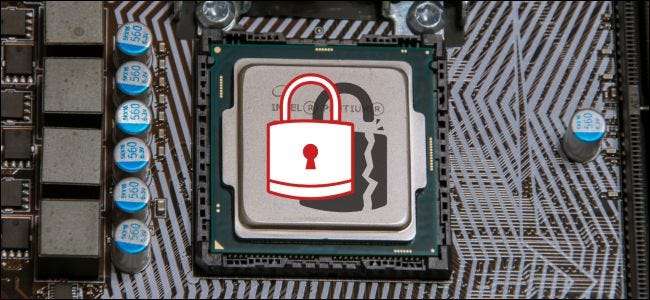

Foreshadow, také známý jako L1 Terminal Fault, je dalším problémem se spekulativním prováděním v procesorech Intel. Umožňuje škodlivému softwaru proniknout do zabezpečených oblastí, které dokonce i Strašidlo a zhroucení chyby nemohly prasknout.

Co je Foreshadow?

Konkrétně Předzvěst útočí na funkci Intel Guard Guard (SGX). To je integrováno do čipů Intel, které umožňují programům vytvářet bezpečné „enklávy“, ke kterým není přístup, ani jinými programy v počítači. I kdyby byl malware v počítači, teoreticky by se nemohl dostat do zabezpečené enklávy. Když byly oznámeny společnosti Spectre a Meltdown, vědci v oblasti zabezpečení zjistili, že paměť chráněná SGX byla většinou imunní vůči útokům Spectre a Meltdown.

Existují také dva související útoky, které bezpečnostní vědci nazývají „Foreshadow - Next Generation“ nebo Foreshadow-NG. Ty umožňují přístup k informacím v režimu správy systému (SMM), jádru operačního systému nebo hypervisoru virtuálního počítače. Teoreticky by kód spuštěný v jednom virtuálním stroji v systému mohl číst informace uložené v jiném virtuálním stroji v systému, přestože tyto virtuální stroje mají být zcela izolované.

Foreshadow a Foreshadow-NG, jako Spectre a Meltdown, používají chyby ve spekulativním provádění. Moderní procesory hádají kód, o kterém si myslí, že by se mohl spustit další, a preventivně jej spustit, aby ušetřili čas. Pokud se program pokusí spustit kód, je to skvělé - již je to hotové a procesor zná výsledky. Pokud ne, může procesor vyhodit výsledky.

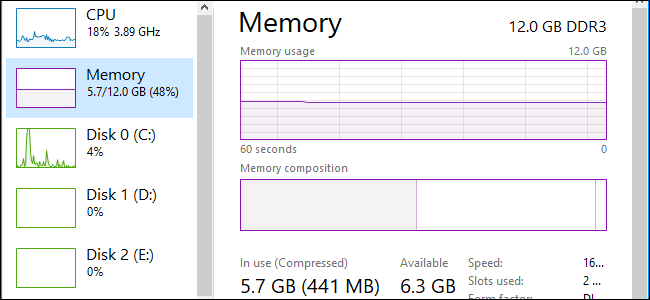

Toto spekulativní provedení však po sobě zanechává některé informace. Například na základě toho, jak dlouho procesu spekulativního provádění trvá provedení určitých typů požadavků, mohou programy odvodit, jaká data jsou v oblasti paměti - i když do této oblasti paměti nemají přístup. Protože škodlivé programy mohou tyto techniky použít ke čtení chráněné paměti, mohly dokonce přistupovat k datům uloženým v mezipaměti L1. Toto je nízkoúrovňová paměť na CPU, kde jsou uloženy zabezpečené kryptografické klíče. Proto jsou tyto útoky známé také jako „L1 Terminal Fault“ nebo L1TF.

Aby útočník mohl využít výhody nástroje Foreshadow, musí být schopen spustit kód na vašem počítači. Kód nevyžaduje speciální oprávnění - může to být standardní uživatelský program bez přístupu k systému na nízké úrovni nebo dokonce software spuštěný uvnitř virtuálního stroje.

Od oznámení Spectre a Meltdown jsme zaznamenali neustálý proud útoků, které zneužívají spekulativní funkce provádění. Například Spekulativní útok bypassu obchodu (SSB) ovlivněné procesory Intel a AMD, stejně jako některé procesory ARM. Bylo oznámeno v květnu 2018.

PŘÍBUZNÝ: Jak ovlivní chyby zhroucení a strašidla můj počítač?

Používá se předzvěst ve volné přírodě?

Předobraz objevil vědci v oblasti bezpečnosti. Tito vědci mají důkaz konceptu - jinými slovy funkční útok - ale v tuto chvíli jej nevydávají. To dává každému čas na vytvoření, vydání a použití oprav, které chrání před útokem.

Jak můžete chránit svůj počítač

Všimněte si, že pouze PC s čipy Intel jsou na prvním místě zranitelné vůči Foreshadow. Čipy AND nejsou touto chybou zranitelné.

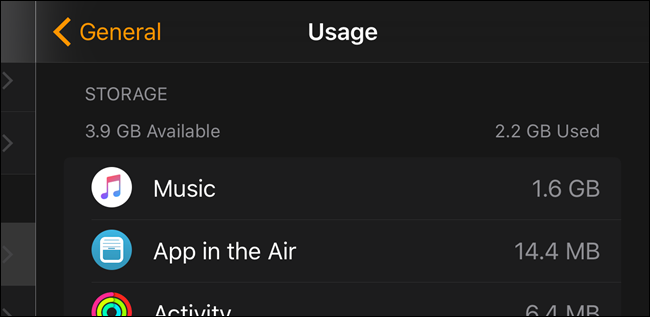

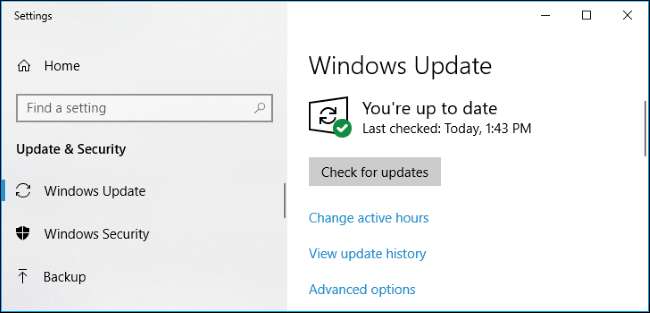

Podle oficiálního bezpečnostního doporučení společnosti Microsoft potřebuje většina počítačů se systémem Windows pouze aktualizace operačního systému, aby se chránila před nástrojem Foreshadow. Prostě spustit Windows Update k instalaci nejnovějších oprav. Microsoft říká nezaznamenal žádnou ztrátu výkonu při instalaci těchto oprav.

Některé počítače možná potřebují k ochraně také nový mikrokód Intel. Intel říká jsou stejné aktualizace mikrokódu které byly vydány na začátku tohoto roku. Nový firmware, pokud je pro váš počítač k dispozici, můžete získat do instalace nejnovějších aktualizací UEFI nebo BIOS od výrobce počítače nebo základní desky. Můžete také instalovat aktualizace mikrokódu přímo z Microsoftu .

PŘÍBUZNÝ: Jak udržovat počítač s Windows a aplikace aktuální

Co správci systému potřebují vědět

Počítače se softwarem hypervisoru pro virtuální stroje (například Hyper-V ) bude také potřebovat aktualizace tohoto softwaru hypervisoru. Například kromě aktualizace Microsoftu pro Hyper-V, VMWare vydala aktualizaci svého softwaru pro virtuální stroje.

Systémy využívající Hyper-V nebo zabezpečení založené na virtualizaci možná bude zapotřebí drastickějších změn. To zahrnuje deaktivaci hypervlákání , což zpomalí počítač. Většina lidí to nebude muset dělat, ale správci Windows Serveru, kteří používají Hyper-V na procesorech Intel, budou muset vážně zvážit zakázání hyper-threading v BIOSu systému, aby byli jejich virtuální stroje v bezpečí.

Poskytovatelé cloudu mají rádi Microsoft Azure a Webové služby Amazon také opravují své systémy, aby chránily virtuální stroje na sdílených systémech před útoky.

Opravy mohou být nutné i pro jiné operační systémy. Například, Ubuntu vydala aktualizace jádra Linuxu na ochranu proti těmto útokům. Apple tento útok ještě nekomentoval.

Konkrétně jde o čísla CVE, která tyto chyby identifikují CVE-2018-3615 za útok na Intel SGX, CVE-2018-3620 za útok na operační systém a režim správy systému a CVE-2018-3646 za útok na správce virtuálního stroje.

V příspěvku na blogu Řekl Intel pracuje na lepších řešeních ke zlepšení výkonu při blokování exploitů založených na L1TF. Toto řešení použije ochranu pouze v případě potřeby, což zlepší výkon. Společnost Intel tvrdí, že již poskytla mikrokód CPU před vydáním s touto funkcí některým partnerům a vyhodnocuje jeho vydání.

Nakonec Intel poznamenává, že „L1TF je také řešen změnami, které provádíme na hardwarové úrovni.“ Jinými slovy, budoucí procesory Intel budou obsahovat hardwarová vylepšení pro lepší ochranu proti Spectre, Meltdown, Foreshadow a dalším spekulativním útokům založeným na provádění s menší ztrátou výkonu.