Foreshadow, noto anche come L1 Terminal Fault, è un altro problema con l'esecuzione speculativa nei processori Intel. Consente al software dannoso di penetrare in aree protette che persino i file Spettro e Meltdown i difetti non potevano rompersi.

Cos'è Foreshadow?

In particolare, Prefazione attacca la funzionalità SGX (Software Guard Extensions) di Intel. Questo è integrato nei chip Intel per consentire ai programmi di creare "enclave" sicure a cui non è possibile accedere, nemmeno da altri programmi sul computer. Anche se il malware fosse sul computer, non potrebbe accedere all'enclave sicura, in teoria. Quando sono stati annunciati Spectre e Meltdown, i ricercatori di sicurezza hanno scoperto che la memoria protetta da SGX era per lo più immune agli attacchi Spectre e Meltdown.

Ci sono anche due attacchi correlati, che i ricercatori della sicurezza chiamano "Foreshadow - Next Generation" o Foreshadow-NG. Questi consentono l'accesso alle informazioni in modalità di gestione del sistema (SMM), il kernel del sistema operativo o un hypervisor della macchina virtuale. In teoria, il codice in esecuzione in una macchina virtuale su un sistema potrebbe leggere le informazioni memorizzate in un'altra macchina virtuale sul sistema, anche se si suppone che quelle macchine virtuali siano completamente isolate.

Foreshadow e Foreshadow-NG, come Spectre e Meltdown, usano difetti nell'esecuzione speculativa. I processori moderni indovinano il codice che pensano potrebbe essere eseguito successivamente e lo eseguono preventivamente per risparmiare tempo. Se un programma tenta di eseguire il codice, ottimo: è già stato fatto e il processore conosce i risultati. In caso contrario, il processore può buttare via i risultati.

Tuttavia, questa esecuzione speculativa lascia dietro di sé alcune informazioni. Ad esempio, in base al tempo impiegato da un processo di esecuzione speculativa per eseguire determinati tipi di richieste, i programmi possono dedurre quali dati si trovano in un'area di memoria, anche se non possono accedere a tale area di memoria. Poiché i programmi dannosi possono utilizzare queste tecniche per leggere la memoria protetta, potrebbero persino accedere ai dati archiviati nella cache L1. Questa è la memoria di basso livello sulla CPU in cui sono archiviate le chiavi crittografiche sicure. Ecco perché questi attacchi sono noti anche come "L1 Terminal Fault" o L1TF.

Per trarre vantaggio da Foreshadow, l'attaccante deve solo essere in grado di eseguire il codice sul tuo computer. Il codice non richiede autorizzazioni speciali: potrebbe essere un programma utente standard senza accesso al sistema di basso livello o persino un software in esecuzione all'interno di una macchina virtuale.

Dall'annuncio di Spectre e Meltdown, abbiamo assistito a un flusso costante di attacchi che abusano della funzionalità di esecuzione speculativa. Ad esempio, il file Attacco Speculative Store Bypass (SSB) processori interessati da Intel e AMD, nonché alcuni processori ARM. È stato annunciato a maggio 2018.

RELAZIONATO: In che modo il Meltdown e i difetti dello spettro influenzeranno il mio PC?

Il prefetto viene utilizzato in natura?

Foreshadow è stato scoperto dai ricercatori della sicurezza. Questi ricercatori hanno una prova di concetto, in altre parole, un attacco funzionale, ma non lo stanno rilasciando in questo momento. Questo dà a tutti il tempo di creare, rilasciare e applicare patch per proteggersi dagli attacchi.

Come puoi proteggere il tuo PC

Tieni presente che solo i PC con chip Intel sono vulnerabili a Foreshadow in primo luogo. E i chip non sono vulnerabili a questo difetto.

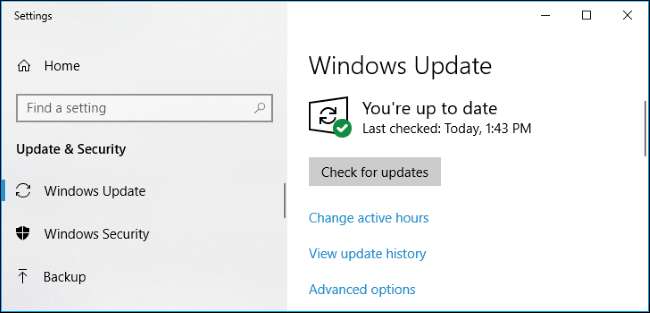

La maggior parte dei PC Windows necessita solo di aggiornamenti del sistema operativo per proteggersi da Foreshadow, secondo l'avviso di sicurezza ufficiale di Microsoft. Appena eseguire Windows Update per installare le ultime patch. Microsoft dice non ha notato alcuna perdita di prestazioni dall'installazione di queste patch.

Alcuni PC potrebbero anche aver bisogno di un nuovo microcodice Intel per proteggersi. Dice Intel questi sono gli stessi aggiornamenti del microcodice che sono stati rilasciati all'inizio di quest'anno. Puoi ottenere un nuovo firmware, se disponibile per il tuo PC, entro installazione degli ultimi aggiornamenti UEFI o BIOS dal produttore del PC o della scheda madre. Puoi anche installa gli aggiornamenti del microcodice direttamente da Microsoft .

RELAZIONATO: Come mantenere aggiornati il tuo PC Windows e le tue app

Cosa devono sapere gli amministratori di sistema

PC che eseguono software hypervisor per macchine virtuali (ad esempio, Hoper-B ) necessiterà anche di aggiornamenti per quel software hypervisor. Ad esempio, oltre a un aggiornamento Microsoft per Hyper-V, VMWare ha rilasciato un aggiornamento per il software della sua macchina virtuale.

Sistemi che utilizzano Hyper-V o sicurezza basata sulla virtualizzazione potrebbe richiedere cambiamenti più drastici. Ciò include la disabilitazione hyper-threading , che rallenterà il computer. La maggior parte delle persone non avrà bisogno di farlo, ma gli amministratori di Windows Server che eseguono Hyper-V su CPU Intel dovranno prendere seriamente in considerazione la disabilitazione dell'hyper-threading nel BIOS del sistema per mantenere le loro macchine virtuali al sicuro.

I fornitori di servizi cloud come Microsoft Azure e Amazon Web Services stanno anche applicando patch ai loro sistemi per proteggere le macchine virtuali su sistemi condivisi dagli attacchi.

Le patch potrebbero essere necessarie anche per altri sistemi operativi. Per esempio, Ubuntu ha rilasciato aggiornamenti del kernel Linux per proteggersi da questi attacchi. Apple non ha ancora commentato questo attacco.

Nello specifico, i numeri CVE che identificano questi difetti sono CVE-2018-3615 per l'attacco a Intel SGX, CVE-2018-3620 per l'attacco al sistema operativo e alla modalità di gestione del sistema e CVE-2018-3646 per l'attacco al gestore della macchina virtuale.

In un post sul blog, Intel ha detto sta lavorando a soluzioni migliori per migliorare le prestazioni bloccando gli exploit basati su L1TF. Questa soluzione applicherà la protezione solo quando necessario, migliorando le prestazioni. Intel afferma di aver già fornito il microcodice CPU pre-rilascio con questa funzione ad alcuni partner e sta valutando di rilasciarlo.

Infine, Intel osserva che "L1TF viene affrontato anche dalle modifiche che stiamo apportando a livello hardware". In altre parole, le future CPU Intel conterranno miglioramenti hardware per una migliore protezione da Spectre, Meltdown, Foreshadow e altri attacchi speculativi basati sull'esecuzione con una minore perdita di prestazioni.

Credito immagine: Robson90 /Shutterstock.com, Prefazione .