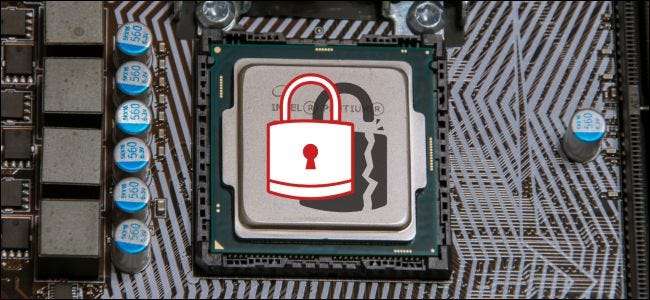

Foreshadow, також відомий як L1 Terminal Fault, - ще одна проблема спекулятивного виконання в процесорах Intel. Це дозволяє зловмисному програмному забезпеченню проникати в безпечні зони, які навіть Привид і плавлення недоліки не могли усунути.

Що таке Foreshadow?

Зокрема, Передвістя атакує функцію Intel Guard Extensions (SGX). Це вбудовано в мікросхеми Intel, щоб дозволити програмам створювати безпечні "анклави", до яких не можуть отримати доступ навіть інші програми на комп'ютері. Навіть якби на комп’ютері було зловмисне програмне забезпечення, воно теоретично не могло отримати доступ до захищеного анклаву. Коли були оголошені Spectre і Meltdown, дослідники безпеки виявили, що захищена SGX пам'ять в основному захищена від атак Spectre і Meltdown.

Також є дві пов’язані атаки, які дослідники безпеки називають “Foreshadow - Next Generation” або Foreshadow-NG. Вони дозволяють отримати доступ до інформації в режимі керування системою (SMM), ядром операційної системи або гіпервізором віртуальної машини. Теоретично код, що працює в одній віртуальній машині в системі, може читати інформацію, що зберігається в іншій віртуальній машині в системі, хоча ці віртуальні машини повинні бути повністю ізольованими.

Foreshadow і Foreshadow-NG, як Spectre і Meltdown, використовують недоліки в спекулятивному виконанні. Сучасні процесори вгадують код, який, на їх думку, може запуститись далі, і попереджують його виконання, щоб заощадити час. Якщо програма намагається запустити код, чудово - це вже зроблено, і процесор знає результати. Якщо ні, процесор може викинути результати.

Однак ця спекулятивна страта залишає за собою деяку інформацію. Наприклад, виходячи з того, скільки часу займає спекулятивний процес виконання певних типів запитів, програми можуть зробити висновок про те, які дані знаходяться в області пам'яті - навіть якщо вони не можуть отримати доступ до цієї області пам'яті. Оскільки шкідливі програми можуть використовувати ці методи для читання захищеної пам'яті, вони навіть можуть отримати доступ до даних, що зберігаються в кеші L1. Це низькорівнева пам’ять на центральному процесорі, де зберігаються захищені криптографічні ключі. Ось чому ці атаки також відомі як "Несправність терміналу L1" або L1TF.

Щоб скористатися перевагами Foreshadow, зловмисникові просто потрібно мати можливість запускати код на вашому комп’ютері. Код не вимагає спеціальних дозволів - це може бути стандартна програма користувача без доступу до системи низького рівня або навіть програмне забезпечення, що працює у віртуальній машині.

З моменту оголошення Spectre and Meltdown ми спостерігаємо постійний потік атак, які зловживають спекулятивними функціональними можливостями виконання. Наприклад, Атака спекулятивного обходу магазину (SSB) постраждалих процесорів від Intel і AMD, а також деяких процесорів ARM. Це було оголошено в травні 2018 року.

ПОВ'ЯЗАНІ: Як вплинуть розплави та примари на мій ПК?

Чи використовується передвістя в дикій природі?

Передвістя виявили дослідники безпеки. Ці дослідники мають доказову концепцію - іншими словами, функціональну атаку, - але наразі вони її не випускають. Це дає всім час створювати, випускати та застосовувати виправлення для захисту від атаки.

Як ви можете захистити свій ПК

Зверніть увагу, що для Foreshadow в першу чергу вразливі лише ПК з чіпами Intel. І чіпси не вразливі до цієї вади.

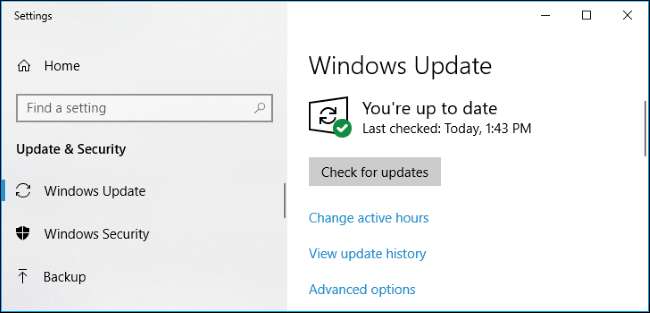

Більшість ПК з ОС Windows потребують лише оновлень операційної системи, щоб захиститися від Foreshadow, згідно з офіційними рекомендаціями Microsoft щодо безпеки. Просто запустити Windows Update щоб встановити найновіші виправлення. Microsoft каже він не помітив жодної втрати продуктивності від встановлення цих виправлень.

Деяким ПК також може знадобитися новий мікрокод Intel для захисту. Intel каже це те саме оновлення мікрокоду які були випущені на початку цього року. Ви можете отримати нову прошивку, якщо вона доступна для вашого ПК, до встановлення останніх оновлень UEFI або BIOS від виробника ПК або материнської плати. Ви також можете встановлювати оновлення мікрокоду безпосередньо від Microsoft .

ПОВ'ЯЗАНІ: Як постійно оновлювати ПК та програми Windows

Що потрібно знати системним адміністраторам

ПК, на яких запущено програмне забезпечення гіпервізора для віртуальних машин (наприклад, Хопер-В ) також потребуватимуть оновлення цього програмного забезпечення гіпервізора. Наприклад, на додаток до оновлення Microsoft для Hyper-V, VMWare випустила оновлення для свого програмного забезпечення для віртуальних машин.

Системи, що використовують Hyper-V або безпека на основі віртуалізації можуть знадобитися більш радикальні зміни. Сюди входить відключення гіперпоточність , що сповільнить роботу комп’ютера. Більшості людей не потрібно буде цього робити, але адміністраторам Windows Server, які використовують Hyper-V на процесорах Intel, доведеться серйозно подумати про відключення гіперпотоків у BIOS системи, щоб захистити свої віртуальні машини.

Хмарні провайдери подобаються Microsoft Azure і Amazon Web Services також виправляють свої системи для захисту віртуальних машин у спільних системах від атак.

Виправлення можуть знадобитися і для інших операційних систем. Наприклад, Ubuntu випустив оновлення ядра Linux для захисту від цих атак. Apple ще не коментувала цю атаку.

Зокрема, номери CVE, які визначають ці недоліки, є CVE-2018-3615 для атаки на Intel SGX, CVE-2018-3620 - для атаки на операційну систему та режим управління системою, і CVE-2018-3646 для атаки на менеджер віртуальної машини.

У дописі в блозі Intel сказав він працює над кращими рішеннями для підвищення продуктивності, блокуючи експлойти на основі L1TF. Це рішення застосовуватиме захист лише за необхідності, покращуючи експлуатаційні характеристики. Intel заявляє, що вже надав передвипускний мікрокод процесора з цією функцією деяким партнерам, і оцінює його випуск.

Нарешті, Intel зазначає, що "L1TF також вирішується внаслідок змін, які ми вносимо на апаратному рівні". Іншими словами, майбутні процесори Intel будуть містити апаратні вдосконалення для кращого захисту від Spectre, Meltdown, Foreshadow та інших спекулятивних атак на основі виконання з меншими втратами продуктивності.

Кредит зображення: Робсон90 /Shutterstock.com, Передвістя .