Foreshadow หรือที่เรียกว่า L1 Terminal Fault เป็นอีกปัญหาหนึ่งในการดำเนินการเชิงคาดเดาในโปรเซสเซอร์ของ Intel ช่วยให้ซอฟต์แวร์ที่เป็นอันตรายเจาะเข้าไปในพื้นที่ปลอดภัยที่แม้แต่ไฟล์ Spectre และ Meltdown ข้อบกพร่องไม่สามารถแตกได้

Foreshadow คืออะไร?

โดยเฉพาะ ลางสังหรณ์ โจมตีคุณลักษณะ Software Guard Extensions (SGX) ของ Intel สิ่งนี้ติดตั้งไว้ในชิป Intel เพื่อให้โปรแกรมสร้าง "วงล้อม" ที่ปลอดภัยซึ่งไม่สามารถเข้าถึงได้แม้โดยโปรแกรมอื่น ๆ บนคอมพิวเตอร์ แม้ว่ามัลแวร์จะอยู่ในคอมพิวเตอร์ แต่ก็ไม่สามารถเข้าถึงวงล้อมที่ปลอดภัยได้ในทางทฤษฎี เมื่อมีการประกาศ Spectre และ Meltdown นักวิจัยด้านความปลอดภัยพบว่าหน่วยความจำที่ได้รับการป้องกัน SGX ส่วนใหญ่ไม่สามารถต้านทานการโจมตีของ Spectre และ Meltdown ได้

นอกจากนี้ยังมีการโจมตีที่เกี่ยวข้องอีก 2 ครั้งซึ่งนักวิจัยด้านความปลอดภัยเรียกว่า“ Foreshadow - Next Generation” หรือ Foreshadow-NG สิ่งเหล่านี้อนุญาตให้เข้าถึงข้อมูลในโหมดการจัดการระบบ (SMM) เคอร์เนลของระบบปฏิบัติการหรือไฮเปอร์ไวเซอร์ของเครื่องเสมือน ตามทฤษฎีแล้วรหัสที่ทำงานในเครื่องเสมือนหนึ่งเครื่องบนระบบสามารถอ่านข้อมูลที่เก็บไว้ในเครื่องเสมือนเครื่องอื่นในระบบได้แม้ว่าเครื่องเสมือนเหล่านั้นควรจะแยกออกจากกันโดยสิ้นเชิงก็ตาม

Foreshadow และ Foreshadow-NG เช่น Spectre และ Meltdown ใช้ข้อบกพร่องในการดำเนินการเก็งกำไร โปรเซสเซอร์สมัยใหม่คาดเดารหัสที่พวกเขาคิดว่าอาจทำงานถัดไปและดำเนินการล่วงหน้าเพื่อประหยัดเวลา หากโปรแกรมพยายามเรียกใช้โค้ดก็เยี่ยมมาก - ทำไปแล้วและโปรเซสเซอร์รู้ผลลัพธ์ หากไม่เป็นเช่นนั้นโปรเซสเซอร์สามารถโยนผลลัพธ์ออกไปได้

อย่างไรก็ตามการดำเนินการเก็งกำไรนี้ทิ้งข้อมูลบางส่วนไว้เบื้องหลัง ตัวอย่างเช่นตามระยะเวลาที่กระบวนการดำเนินการแบบคาดเดาเพื่อดำเนินการตามคำขอบางประเภทโปรแกรมสามารถอนุมานได้ว่าข้อมูลใดอยู่ในพื้นที่หน่วยความจำแม้ว่าจะไม่สามารถเข้าถึงพื้นที่หน่วยความจำนั้นได้ก็ตาม เนื่องจากโปรแกรมที่เป็นอันตรายสามารถใช้เทคนิคเหล่านี้เพื่ออ่านหน่วยความจำที่ได้รับการป้องกันจึงสามารถเข้าถึงข้อมูลที่เก็บไว้ในแคช L1 ได้ นี่คือหน่วยความจำระดับต่ำบน CPU ที่จัดเก็บคีย์การเข้ารหัสที่ปลอดภัย นั่นเป็นสาเหตุที่การโจมตีเหล่านี้เรียกอีกอย่างว่า“ L1 Terminal Fault” หรือ L1TF

ในการใช้ประโยชน์จาก Foreshadow ผู้โจมตีต้องสามารถรันโค้ดบนคอมพิวเตอร์ของคุณได้ รหัสไม่ต้องการการอนุญาตพิเศษอาจเป็นโปรแกรมผู้ใช้มาตรฐานที่ไม่มีการเข้าถึงระบบระดับต่ำหรือแม้แต่ซอฟต์แวร์ที่ทำงานภายในเครื่องเสมือน

นับตั้งแต่มีการประกาศ Spectre และ Meltdown เราได้เห็นกระแสการโจมตีอย่างต่อเนื่องที่ละเมิดฟังก์ชันการดำเนินการเชิงคาดเดา ตัวอย่างเช่นไฟล์ การโจมตีแบบ Speculative Store Bypass (SSB) โปรเซสเซอร์ที่ได้รับผลกระทบจาก Intel และ AMD รวมถึงโปรเซสเซอร์ ARM บางตัว มีการประกาศในเดือนพฤษภาคม 2018

ที่เกี่ยวข้อง: Meltdown และ Spectre Flaws จะส่งผลต่อพีซีของฉันอย่างไร?

Foreshadow ถูกใช้ในป่าหรือไม่?

นักวิจัยด้านความปลอดภัยค้นพบ Foreshadow นักวิจัยเหล่านี้มีแนวคิดที่พิสูจน์ได้หรืออีกนัยหนึ่งคือการโจมตีเชิงปฏิบัติการ แต่พวกเขายังไม่ปล่อยมันออกไปในเวลานี้ ทำให้ทุกคนมีเวลาสร้างปล่อยและใช้แพตช์เพื่อป้องกันการโจมตี

คุณจะปกป้องพีซีของคุณได้อย่างไร

โปรดทราบว่าเฉพาะพีซีที่มีชิป Intel เท่านั้นที่เสี่ยงต่อ Foreshadow ตั้งแต่แรก AND ชิปไม่เสี่ยงต่อข้อบกพร่องนี้

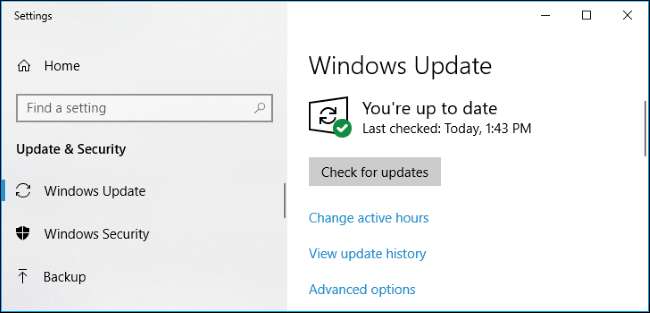

พีซี Windows ส่วนใหญ่ต้องการเพียงการอัปเดตระบบปฏิบัติการเพื่อป้องกันตนเองจาก Foreshadow ตามคำแนะนำด้านความปลอดภัยอย่างเป็นทางการของ Microsoft แค่ เรียกใช้ Windows Update เพื่อติดตั้งแพทช์ล่าสุด Microsoft กล่าวว่า ไม่พบการสูญเสียประสิทธิภาพใด ๆ จากการติดตั้งแพตช์เหล่านี้

พีซีบางเครื่องอาจต้องการไมโครโค้ด Intel ใหม่เพื่อป้องกันตัวเอง Intel กล่าวว่า สิ่งเหล่านี้เหมือนกัน การอัปเดตไมโครโค้ด ที่เปิดตัวเมื่อต้นปีนี้ คุณสามารถรับเฟิร์มแวร์ใหม่ได้หากมีให้สำหรับพีซีของคุณโดย การติดตั้งอัพเดต UEFI หรือ BIOS ล่าสุด จากผู้ผลิตพีซีหรือเมนบอร์ดของคุณ นอกจากนี้คุณยังสามารถ ติดตั้งโปรแกรมปรับปรุงไมโครโค้ดโดยตรงจาก Microsoft .

ที่เกี่ยวข้อง: วิธีทำให้พีซีและแอพ Windows ของคุณทันสมัยอยู่เสมอ

สิ่งที่ผู้ดูแลระบบต้องรู้

พีซีที่ใช้ซอฟต์แวร์ไฮเปอร์ไวเซอร์สำหรับเครื่องเสมือน (ตัวอย่างเช่น Hoper-B ) จะต้องมีการอัปเดตซอฟต์แวร์ไฮเปอร์ไวเซอร์นั้นด้วย ตัวอย่างเช่นนอกเหนือจากการอัปเดต Microsoft สำหรับ Hyper-V แล้ว VMWare ได้เปิดตัวการอัปเดตสำหรับซอฟต์แวร์เครื่องเสมือน

ระบบที่ใช้ Hyper-V หรือ การรักษาความปลอดภัยบนพื้นฐานของการจำลองเสมือน อาจต้องการการเปลี่ยนแปลงที่รุนแรงกว่านี้ ซึ่งรวมถึงการปิดใช้งาน ไฮเปอร์เธรด ซึ่งจะทำให้คอมพิวเตอร์ทำงานช้าลง คนส่วนใหญ่ไม่จำเป็นต้องทำเช่นนี้ แต่ผู้ดูแลระบบ Windows Server ที่ใช้ Hyper-V บน CPU ของ Intel จะต้องพิจารณาปิดการใช้งานไฮเปอร์เธรดใน BIOS ของระบบอย่างจริงจังเพื่อให้เครื่องเสมือนของตนปลอดภัย

ผู้ให้บริการคลาวด์เช่น Microsoft Azure และ Amazon Web Services กำลังแพตช์ระบบเพื่อป้องกันเครื่องเสมือนบนระบบที่ใช้ร่วมกันจากการโจมตี

แพตช์อาจจำเป็นสำหรับระบบปฏิบัติการอื่นด้วย ตัวอย่างเช่น, Ubuntu ได้เผยแพร่การอัปเดตเคอร์เนลของ Linux เพื่อป้องกันการโจมตีเหล่านี้ Apple ยังไม่ได้แสดงความคิดเห็นเกี่ยวกับการโจมตีนี้

โดยเฉพาะตัวเลข CVE ที่ระบุข้อบกพร่องเหล่านี้คือ CVE-2018-3615 สำหรับการโจมตี Intel SGX CVE-2018-3620 สำหรับการโจมตีระบบปฏิบัติการและโหมดการจัดการระบบและ CVE-2018-3646 สำหรับการโจมตีตัวจัดการเครื่องเสมือน

ในบล็อกโพสต์ Intel กล่าว กำลังทำงานกับโซลูชันที่ดีกว่าเพื่อปรับปรุงประสิทธิภาพในขณะที่บล็อกการหาประโยชน์จาก L1TF โซลูชันนี้จะใช้การป้องกันเมื่อจำเป็นเท่านั้นซึ่งจะช่วยเพิ่มประสิทธิภาพ Intel กล่าวว่าไมโครโค้ดซีพียูรุ่นก่อนวางจำหน่ายพร้อมคุณสมบัตินี้ให้กับพันธมิตรบางรายแล้วและกำลังประเมินการเปิดตัว

สุดท้าย Intel ตั้งข้อสังเกตว่า“ L1TF ได้รับการแก้ไขด้วยการเปลี่ยนแปลงที่เรากำลังดำเนินการในระดับฮาร์ดแวร์” กล่าวอีกนัยหนึ่งซีพียูของ Intel ในอนาคตจะมีการปรับปรุงฮาร์ดแวร์เพื่อป้องกัน Spectre, Meltdown, Foreshadow และการโจมตีตามการดำเนินการเชิงคาดเดาอื่น ๆ ได้ดียิ่งขึ้นโดยสูญเสียประสิทธิภาพน้อยลง

เครดิตรูปภาพ: ร็อบสัน 90 /Shutterstock.com, ลางสังหรณ์ .