Foreshadow, также известный как L1 Terminal Fault, - еще одна проблема, связанная со спекулятивным исполнением в процессорах Intel. Он позволяет вредоносному ПО проникать в безопасные области, которые даже Призрак и Meltdown недостатки не могли взломать.

Что такое Foreshadow?

В частности, Предзнаменование атакует функцию Intel Software Guard Extensions (SGX). Это встроено в микросхемы Intel, чтобы программы могли создавать безопасные «анклавы», к которым не могут получить доступ даже другие программы на компьютере. Теоретически, даже если бы на компьютере было вредоносное ПО, оно не могло получить доступ к защищенному анклаву. Когда были объявлены Spectre и Meltdown, исследователи безопасности обнаружили, что память, защищенная SGX, в основном неуязвима для атак Spectre и Meltdown.

Есть также две связанные атаки, которые исследователи безопасности называют «Foreshadow - Next Generation» или Foreshadow-NG. Они обеспечивают доступ к информации в режиме управления системой (SMM), ядре операционной системы или гипервизоре виртуальной машины. Теоретически код, выполняющийся на одной виртуальной машине в системе, может читать информацию, хранящуюся на другой виртуальной машине в системе, даже если эти виртуальные машины должны быть полностью изолированы.

Foreshadow и Foreshadow-NG, как и Spectre и Meltdown, используют недостатки в спекулятивном исполнении. Современные процессоры угадывают код, который, по их мнению, может быть запущен следующим, и выполняют его заранее, чтобы сэкономить время. Если программа пытается запустить код, отлично - это уже сделано, и процессор знает результаты. Если нет, процессор может выбросить результаты.

Однако это спекулятивное исполнение оставляет некоторую информацию. Например, исходя из того, сколько времени требуется процессу спекулятивного выполнения для выполнения определенных типов запросов, программы могут сделать вывод, какие данные находятся в области памяти, даже если они не могут получить доступ к этой области памяти. Поскольку вредоносные программы могут использовать эти методы для чтения защищенной памяти, они могут даже получить доступ к данным, хранящимся в кэше L1. Это низкоуровневая память ЦП, в которой хранятся защищенные криптографические ключи. Вот почему эти атаки также известны как «L1 Terminal Fault» или L1TF.

Чтобы воспользоваться преимуществами Foreshadow, злоумышленнику просто необходимо запустить код на вашем компьютере. Для кода не требуются специальные разрешения - это может быть стандартная пользовательская программа без доступа к системе низкого уровня или даже программное обеспечение, работающее внутри виртуальной машины.

С момента анонса Spectre и Meltdown мы наблюдаем постоянный поток атак, которые злоупотребляют функциональностью спекулятивного исполнения. Например, Атака спекулятивного обхода хранилища (SSB) затронули процессоры Intel и AMD, а также некоторые процессоры ARM. Об этом было объявлено в мае 2018 года.

СВЯЗАННЫЕ С: Как последствия Meltdown и Spectre повлияют на мой компьютер?

Используется ли Foreshadow в дикой природе?

Foreshadow был обнаружен исследователями безопасности. У этих исследователей есть доказательство концепции - другими словами, функциональная атака, - но они не выпускают ее в настоящее время. Это дает каждому время для создания, выпуска и применения исправлений для защиты от атак.

Как вы можете защитить свой компьютер

Обратите внимание, что в первую очередь Foreshadow уязвимы только ПК с чипами Intel. И чипы не подвержены этому недостатку.

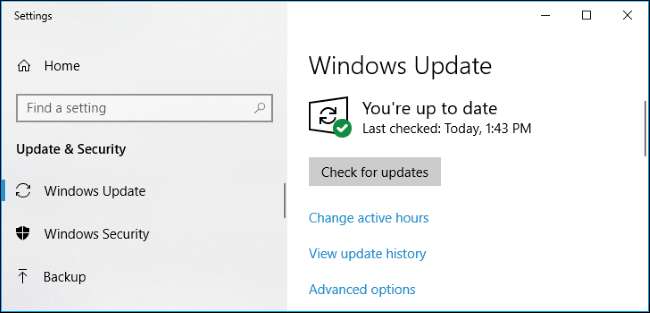

Согласно официальным рекомендациям Microsoft по безопасности, большинству компьютеров с Windows требуются обновления операционной системы только для защиты от Foreshadow. Просто запустить Центр обновления Windows для установки последних патчей. Microsoft говорит он не заметил потери производительности от установки этих исправлений.

Некоторым ПК также может потребоваться новый микрокод Intel для защиты. Intel говорит это то же самое обновления микрокода которые были выпущены ранее в этом году. Вы можете получить новую прошивку, если она доступна для вашего ПК, установка последних обновлений UEFI или BIOS от производителя вашего ПК или материнской платы. Вы также можете устанавливать обновления микрокода напрямую из Microsoft .

СВЯЗАННЫЕ С: Как поддерживать ваш компьютер с Windows и приложения в актуальном состоянии

Что нужно знать системным администраторам

ПК с программным обеспечением гипервизора для виртуальных машин (например, Хопер-В ) также потребуются обновления для этого гипервизора. Например, помимо обновления Microsoft для Hyper-V, VMWare выпустила обновление для своего программного обеспечения виртуальной машины.

Системы, использующие Hyper-V или безопасность на основе виртуализации могут потребоваться более кардинальные изменения. Это включает отключение гиперпоточность , что замедлит работу компьютера. Большинству людей это не нужно, но администраторам Windows Server, использующим Hyper-V на процессорах Intel, придется серьезно подумать об отключении гиперпоточности в BIOS системы, чтобы обеспечить безопасность своих виртуальных машин.

Облачные провайдеры любят Microsoft Azure а также Веб-сервисы Amazon также вносят исправления в свои системы, чтобы защитить виртуальные машины в общих системах от атак.

Патчи могут потребоваться и для других операционных систем. Например, Ubuntu выпустила обновления ядра Linux для защиты от этих атак. Apple пока не комментирует эту атаку.

В частности, номера CVE, которые идентифицируют эти недостатки: CVE-2018-3615 за атаку на Intel SGX, CVE-2018-3620 для атаки на операционную систему и режим управления системой, а также CVE-2018-3646 за атаку на диспетчер виртуальных машин.

В сообщении в блоге Intel сказал он работает над лучшими решениями для повышения производительности при одновременной блокировке эксплойтов на основе L1TF. Это решение будет применять защиту только при необходимости, улучшая производительность. Intel заявляет, что она уже предоставила некоторым партнерам предварительный микрокод процессора с этой функцией и оценивает возможность его выпуска.

Наконец, Intel отмечает, что «L1TF также решается изменениями, которые мы вносим на аппаратном уровне». Другими словами, будущие процессоры Intel будут содержать аппаратные улучшения для лучшей защиты от Spectre, Meltdown, Foreshadow и других спекулятивных атак, основанных на исполнении, с меньшими потерями производительности.

Кредит изображения: Робсон90 /Шуттерсточк.ком, Предзнаменование .