Foreshadow, även känt som L1 Terminal Fault, är ett annat problem med spekulativ körning i Intels processorer. Det låter skadlig programvara bryta in i säkra områden som även Spectre and Meltdown brister kunde inte spricka.

Vad är Foreshadow?

Specifikt, Förskugga attackerar Intels Software Guard Extensions-funktion (SGX). Detta är inbyggt i Intel-chips för att låta program skapa säkra "enklaver" som inte kan nås, inte ens av andra program på datorn. Även om skadlig kod fanns på datorn kunde den inte komma åt den säkra enklaven - i teorin. När Spectre och Meltdown tillkännagavs fann säkerhetsforskare att SGX-skyddat minne mestadels var immun mot Spectre och Meltdown-attacker.

Det finns också två relaterade attacker, som säkerhetsforskarna kallar "Foreshadow - Next Generation" eller Foreshadow-NG. Dessa ger åtkomst till information i System Management Mode (SMM), operativsystemets kärna eller en hypervisor för en virtuell maskin. I teorin kan kod som körs i en virtuell maskin på ett system läsa information som lagras i en annan virtuell maskin på systemet, även om dessa virtuella maskiner ska vara helt isolerade.

Foreshadow och Foreshadow-NG, som Spectre och Meltdown, använder brister i spekulativ utförande. Moderna processorer gissar koden som de tror kan köra nästa och kör förebyggande den för att spara tid. Om ett program försöker köra koden, bra - det har redan gjorts och processorn känner till resultaten. Om inte, kan processorn kasta bort resultaten.

Detta spekulativa utförande lämnar dock lite information. Till exempel, baserat på hur lång tid en spekulativ exekveringsprocess tar för att utföra vissa typer av förfrågningar, kan program härleda vilka data som finns i ett minnesområde - även om de inte kan komma åt det minnesområdet. Eftersom skadliga program kan använda dessa tekniker för att läsa skyddat minne, kan de till och med komma åt data som lagras i L1-cachen. Detta är lågnivåminnet på processorn där säkra kryptografiska nycklar lagras. Det är därför dessa attacker också kallas ”L1 Terminal Fault” eller L1TF.

För att dra nytta av Foreshadow behöver angriparen bara kunna köra kod på din dator. Koden kräver inga speciella behörigheter - det kan vara ett standardanvändarprogram utan systemåtkomst på låg nivå eller till och med programvara som körs i en virtuell maskin.

Sedan tillkännagivandet av Spectre och Meltdown har vi sett en stadig ström av attacker som missbrukar spekulativ exekveringsfunktionalitet. Till exempel Speculative Store Bypass (SSB) attack berörda processorer från Intel och AMD, liksom vissa ARM-processorer. Det tillkännagavs i maj 2018.

RELATERAD: Hur kommer smältnings- och spektrumfel att påverka min dator?

Används Foreshadow i naturen?

Foreshadow upptäcktes av säkerhetsforskare. Dessa forskare har ett proof-of-concept - med andra ord en funktionell attack - men de släpper inte ut det just nu. Detta ger alla tid att skapa, släppa och applicera korrigeringar för att skydda mot attacken.

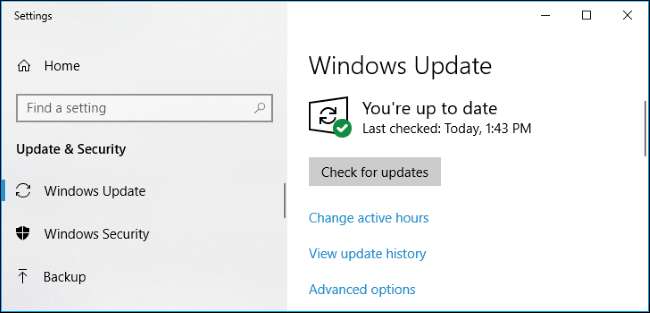

Hur du kan skydda din dator

Observera att endast datorer med Intel-chips är i första hand sårbara för Foreshadow. OCH marker är inte sårbara för denna brist.

De flesta Windows-datorer behöver endast operativsystemuppdateringar för att skydda sig från Foreshadow, enligt Microsofts officiella säkerhetsrådgivning. Bara kör Windows Update för att installera de senaste korrigeringarna. Säger Microsoft det har inte märkt någon prestandaförlust från installation av dessa korrigeringsfiler.

Vissa datorer kan också behöva ny Intel-mikrokod för att skydda sig själva. Säger Intel dessa är desamma uppdateringar av mikrokoder som släpptes tidigare i år. Du kan få ny firmware, om den är tillgänglig för din dator, av installera de senaste UEFI- eller BIOS-uppdateringarna från din dator eller moderkortstillverkaren. Du kan också installera mikrokoduppdateringar direkt från Microsoft .

RELATERAD: Hur du håller din Windows-dator och appar uppdaterade

Vad systemadministratörer behöver veta

Datorer som kör hypervisor-programvara för virtuella maskiner (till exempel Hoper-B ) kommer också att behöva uppdateras den hypervisor-programvaran. Till exempel, förutom en Microsoft-uppdatering för Hyper-V, VMWare har släppt en uppdatering för sin virtuella maskinprogramvara.

System som använder Hyper-V eller virtualiseringsbaserad säkerhet kan behöva mer drastiska förändringar. Detta inkluderar inaktivera Hyper Threading , vilket kommer att sakta ner datorn. De flesta behöver inte göra detta, men Windows Server-administratörer som kör Hyper-V på Intel-processorer måste överväga att inaktivera hypertrådning i systemets BIOS för att hålla sina virtuella maskiner säkra.

Molnleverantörer gillar Microsoft Azure och Amazon Web Services lappar också sina system för att skydda virtuella maskiner på delade system från attacker.

Korrigeringar kan också vara nödvändiga för andra operativsystem. Till exempel, Ubuntu har släppt Linux-kärnuppdateringar för att skydda mot dessa attacker. Apple har ännu inte kommenterat denna attack.

Specifikt är CVE-numren som identifierar dessa brister CVE-2018-3615 för attacken mot Intel SGX, CVE-2018-3620 för attacken på operativsystemet och System Management Mode, och CVE-2018-3646 för attacken mot den virtuella maskinhanteraren.

I ett blogginlägg, Sa Intel det arbetar med bättre lösningar för att förbättra prestanda samtidigt som det blockerar L1TF-baserade exploateringar. Denna lösning kommer endast att använda skyddet när det behövs, vilket förbättrar prestandan. Intel säger att den redan tillhandahållna CPU-mikrokoden med denna funktion till denna partner till vissa partners och utvärderar att den släpps.

Slutligen noterar Intel att ”L1TF också hanteras av förändringar vi gör på hårdvarunivå.” Med andra ord kommer framtida Intel-processorer att innehålla hårdvaruförbättringar för att bättre skydda mot Spectre, Meltdown, Foreshadow och andra spekulativa exekveringsbaserade attacker med mindre prestandaförlust.