फोरशेडो, जिसे एल 1 टर्मिनल फॉल्ट के रूप में भी जाना जाता है, इंटेल के प्रोसेसर में सट्टा निष्पादन के साथ एक और समस्या है। यह दुर्भावनापूर्ण सॉफ़्टवेयर को सुरक्षित क्षेत्रों में तोड़ने देता है जो यहां तक कि स्पेक्टर और मेल्टडाउन दोष दरार नहीं कर सकते।

पूर्वाभास क्या है?

विशेष रूप से, पहिले से सूचित करना इंटेल के सॉफ्टवेयर गार्ड एक्सटेंशन (SGX) सुविधा पर हमला करता है। यह इंटेल चिप्स में बनाया गया है ताकि प्रोग्राम को सुरक्षित "एन्क्लेव" बनाया जा सके, जिसे कंप्यूटर पर अन्य कार्यक्रमों द्वारा भी एक्सेस नहीं किया जा सकता है। यहां तक कि अगर मैलवेयर कंप्यूटर पर था, तो यह सिद्धांत में सुरक्षित एन्क्लेव तक नहीं पहुंच सकता था। जब स्पेक्टर और मेल्टडाउन की घोषणा की गई, तो सुरक्षा शोधकर्ताओं ने पाया कि एसजीएक्स-संरक्षित मेमोरी ज्यादातर स्पेक्टर और मेलडाउन हमलों के लिए प्रतिरक्षा थी।

दो संबंधित हमले भी हैं, जिन्हें सुरक्षा शोधकर्ता "फोरशैडो - नेक्स्ट जेनरेशन" या फोरशैडो-एनजी कह रहे हैं। ये सिस्टम प्रबंधन मोड (SMM), ऑपरेटिंग सिस्टम कर्नेल या एक वर्चुअल मशीन हाइपरविजर की जानकारी तक पहुँच प्रदान करते हैं। सिद्धांत रूप में, एक सिस्टम पर एक वर्चुअल मशीन में चलने वाला कोड सिस्टम पर किसी अन्य वर्चुअल मशीन में संग्रहीत जानकारी को पढ़ सकता है, भले ही उन वर्चुअल मशीनों को पूरी तरह से अलग किया जाना चाहिए।

फोरशेडो और फोरशेडो-एनजी, स्पेक्टर और मेलडाउन की तरह, सट्टा निष्पादन में खामियों का उपयोग करते हैं। आधुनिक प्रोसेसर को लगता है कि कोड को लगता है कि वे अगले भाग सकते हैं और समय की बचत के लिए इसे पूर्ववर्ती रूप से निष्पादित करते हैं। यदि कोई प्रोग्राम कोड को चलाने की कोशिश करता है, तो महान-यह पहले से ही किया गया है, और प्रोसेसर परिणामों को जानता है। यदि नहीं, तो प्रोसेसर परिणामों को दूर फेंक सकता है।

हालांकि, यह सट्टा निष्पादन कुछ जानकारी को पीछे छोड़ देता है। उदाहरण के लिए, सट्टा निष्पादन की प्रक्रिया में कुछ प्रकार के अनुरोधों को करने में कितना समय लगता है, इसके आधार पर, प्रोग्राम यह पता लगा सकते हैं कि डेटा स्मृति के क्षेत्र में क्या है - भले ही वे स्मृति के उस क्षेत्र तक नहीं पहुंच सकते। क्योंकि दुर्भावनापूर्ण प्रोग्राम संरक्षित मेमोरी पढ़ने के लिए इन तकनीकों का उपयोग कर सकते हैं, वे L1 कैश में संग्रहीत डेटा तक भी पहुंच सकते हैं। यह सीपीयू पर निम्न-स्तरीय मेमोरी है जहां सुरक्षित क्रिप्टोग्राफ़िक कुंजियाँ संग्रहीत की जाती हैं। इसीलिए इन हमलों को "L1 टर्मिनल फाल्ट" या L1TF के नाम से भी जाना जाता है।

Foreshadow का लाभ उठाने के लिए, हमलावर को आपके कंप्यूटर पर कोड चलाने में सक्षम होना चाहिए। कोड को विशेष अनुमति की आवश्यकता नहीं होती है - यह एक मानक उपयोगकर्ता प्रोग्राम हो सकता है जिसमें कोई निम्न-स्तरीय सिस्टम एक्सेस नहीं है, या यहां तक कि वर्चुअल मशीन के अंदर चलने वाला सॉफ़्टवेयर भी है।

स्पेक्टर और मेल्टडाउन की घोषणा के बाद से, हमने हमलों की एक स्थिर धारा देखी है जो सट्टा निष्पादन की कार्यक्षमता का दुरुपयोग करते हैं। उदाहरण के लिए, सट्टा स्टोर बायपास (एसएसबी) पर हमला इंटेल और एएमडी से प्रभावित प्रोसेसर, साथ ही साथ कुछ एआरएम प्रोसेसर। मई 2018 में इसकी घोषणा की गई थी।

सम्बंधित: कैसे मेल्टडाउन और स्पेक्टर फ्लैव्स मेरे पीसी को प्रभावित करेंगे?

जंगली में इस्तेमाल किया जा रहा है?

फोरशैडो की खोज सुरक्षा शोधकर्ताओं ने की थी। इन शोधकर्ताओं के पास एक सबूत है-दूसरे शब्दों में, एक कार्यात्मक हमला- लेकिन वे इसे इस समय जारी नहीं कर रहे हैं। यह हर किसी को हमले से बचाने, जारी करने और पैच लगाने का समय देता है।

आप अपने पीसी को कैसे सुरक्षित रख सकते हैं

ध्यान दें कि केवल इंटेल चिप्स वाले पीसी पहले स्थान पर फोरेश्डो के लिए असुरक्षित हैं। और चिप्स इस दोष के प्रति संवेदनशील नहीं हैं।

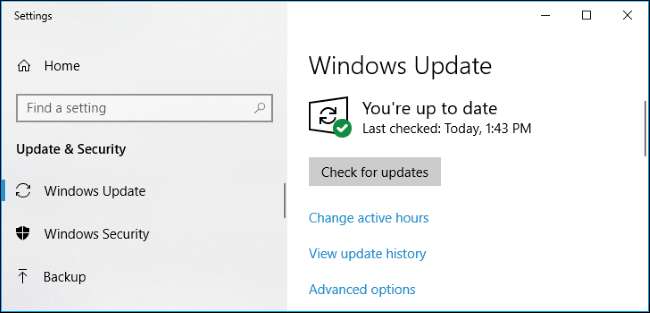

माइक्रोसॉफ्ट की आधिकारिक सुरक्षा सलाहकार के अनुसार, अधिकांश विंडोज पीसी को खुद को फोर्शैडो से बचाने के लिए ऑपरेटिंग सिस्टम अपडेट की आवश्यकता होती है। केवल Windows अद्यतन चलाएँ नवीनतम पैच स्थापित करने के लिए। Microsoft कहता है इन पैच को स्थापित करने से कोई प्रदर्शन हानि नहीं हुई है।

कुछ पीसी को खुद को बचाने के लिए नए इंटेल माइक्रोकोड की भी आवश्यकता हो सकती है। इंटेल का कहना है ये वही हैं माइक्रोकोड अपडेट जो इस साल की शुरुआत में जारी किए गए थे। यदि आप अपने पीसी के लिए उपलब्ध हैं, तो आप नया फर्मवेयर प्राप्त कर सकते हैं नवीनतम UEFI या BIOS अद्यतन स्थापित करना अपने पीसी या मदरबोर्ड निर्माता से। आप भी कर सकते हैं Microsoft से सीधे माइक्रोकोड अपडेट इंस्टॉल करें .

सम्बंधित: कैसे रखें अपना विंडोज पीसी और एप्स अप टू डेट

सिस्टम एडमिनिस्ट्रेटर को क्या पता होना चाहिए

वर्चुअल मशीन के लिए हाइपरवाइज़र सॉफ़्टवेयर चलाने वाले पीसी (उदाहरण के लिए, Hoper-बी ) को उस हाइपरविजर सॉफ्टवेयर के अपडेट की भी आवश्यकता होगी। उदाहरण के लिए, हाइपर- V के लिए Microsoft अद्यतन के अलावा, VMWare ने अपने वर्चुअल मशीन सॉफ्टवेयर के लिए एक अपडेट जारी किया है।

हाइपर- V या का उपयोग कर सिस्टम वर्चुअलाइजेशन आधारित सुरक्षा अधिक कठोर परिवर्तनों की आवश्यकता हो सकती है। इसमें अक्षम करना शामिल है हाइपर थ्रेडिंग , जो कंप्यूटर को धीमा कर देगा। अधिकांश लोगों को ऐसा करने की आवश्यकता नहीं होती है, लेकिन इंटेल सीपीयू पर हाइपर-वी चलाने वाले विंडोज सर्वर प्रशासकों को अपनी वर्चुअल मशीनों को सुरक्षित रखने के लिए सिस्टम के BIOS में हाइपर-थ्रेडिंग को अक्षम करने पर गंभीरता से विचार करना होगा।

क्लाउड प्रदाता पसंद करते हैं Microsoft Azure तथा अमेज़न वेब सेवाएँ वर्चुअल मशीनों को हमले से बचाने के लिए अपने सिस्टम को भी पैच कर रहे हैं।

पैच अन्य ऑपरेटिंग सिस्टम के लिए भी आवश्यक हो सकते हैं। उदाहरण के लिए, उबंटू इन हमलों से बचाने के लिए लिनक्स कर्नेल अपडेट जारी किया है। Apple ने अभी तक इस हमले पर कोई टिप्पणी नहीं की है।

विशेष रूप से, सीवीई नंबर जो इन खामियों की पहचान करते हैं CVE-2018-3615 इंटेल SGX पर हमले के लिए, CVE-2018-3620 ऑपरेटिंग सिस्टम और सिस्टम प्रबंधन मोड पर हमले के लिए, और CVE-2018-3646 वर्चुअल मशीन मैनेजर पर हमले के लिए।

एक ब्लॉग पोस्ट में, इंटेल ने कहा L1TF- आधारित कारनामों को अवरुद्ध करते हुए प्रदर्शन को बेहतर बनाने के लिए बेहतर समाधानों पर काम कर रहा है। यह समाधान केवल तभी आवश्यक होगा जब प्रदर्शन में सुधार हो। इंटेल का कहना है कि इसके पहले से ही उपलब्ध कुछ पार्टनर्स को सीपीयू माइक्रोकोड जारी किया गया है और इसे जारी करने का मूल्यांकन कर रहा है।

अंत में, इंटेल नोट करता है कि "L1TF को हम हार्डवेयर स्तर पर किए जा रहे परिवर्तनों से भी संबोधित करते हैं।" दूसरे शब्दों में, भविष्य के इंटेल सीपीयू में स्पेक्टर, मेल्टडाउन, फॉरशैडो और कम प्रदर्शन हानि के साथ अन्य सट्टा निष्पादन-आधारित हमलों से बेहतर सुरक्षा के लिए हार्डवेयर सुधार शामिल होंगे।

छवि क्रेडिट: Robson90 /शटरस्टॉक.कॉम, पहिले से सूचित करना .