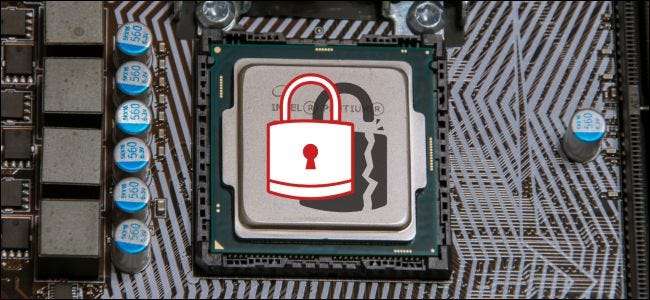

Foreshadow, המכונה גם L1 Terminal Fault, היא בעיה נוספת בביצוע ספקולטיבי במעבדי אינטל. זה מאפשר לתוכנות זדוניות לפרוץ לאזורים מאובטחים שאפילו ספקטר והתמוטטות פגמים לא יכלו להיסדק.

מה זה Foreshadow?

במיוחד, לְבַשֵׂר תוקף את תכונת הרחבות התוכנה של אינטל (SGX) של אינטל. זה מובנה בשבבי אינטל כדי לאפשר לתוכניות ליצור "מובלעות" מאובטחות שלא ניתן לגשת אליהן, אפילו לא על ידי תוכניות אחרות במחשב. גם אם תוכנה זדונית הייתה במחשב, היא לא הייתה יכולה לגשת למובלעת המאובטחת - בתיאוריה. כאשר הוכרזו Spectre ו- Meltdown, חוקרי אבטחה מצאו כי הזיכרון המוגן ב- SGX חסין בעיקר מפני התקפות Spectre ו- Meltdown.

יש גם שתי התקפות קשורות, שחוקרי האבטחה מכנים "Foreshadow - הדור הבא", או Foreshadow-NG. אלה מאפשרים גישה למידע במצב ניהול מערכת (SMM), לליבת מערכת ההפעלה או למפקח על מכונה וירטואלית. בתיאוריה, קוד הפועל במכונה וירטואלית אחת במערכת יכול לקרוא מידע המאוחסן במכונה וירטואלית אחרת במערכת, למרות שמכונות וירטואליות אלה אמורות להיות מבודדות לחלוטין.

Foreshadow ו- Foreshadow-NG, כמו Spectre ו- Meltdown, משתמשים בפגמים בביצוע ספקולטיבי. מעבדים מודרניים מנחשים את הקוד שלדעתם עשוי לרוץ הבא ומבצעים אותו מראש בכדי לחסוך זמן. אם תוכנית מנסה להפעיל את הקוד, נהדר - זה כבר נעשה והמעבד יודע את התוצאות. אם לא, המעבד יכול לזרוק את התוצאות.

עם זאת, ביצוע ספקולטיבי זה משאיר קצת מידע מאחור. לדוגמה, בהתבסס על משך הזמן של תהליך ביצוע ספקולטיבי לביצוע סוגים מסוימים של בקשות, תוכניות יכולות להסיק מה הנתונים באזור הזיכרון - גם אם אינן יכולות לגשת לאזור הזיכרון הזה. מכיוון שתוכניות זדוניות יכולות להשתמש בטכניקות אלה לקריאת זיכרון מוגן, הן יכולות אפילו לגשת לנתונים המאוחסנים במטמון L1. זהו הזיכרון ברמה הנמוכה במעבד בו מאוחסנים מפתחות הצפנה מאובטחים. לכן התקפות אלה ידועות גם בשם "תקלה במסוף L1" או L1TF.

כדי לנצל את Foreshadow, התוקף רק צריך להיות מסוגל להריץ קוד במחשב שלך. הקוד אינו דורש הרשאות מיוחדות - זו יכולה להיות תוכנית משתמש רגילה ללא גישה למערכת ברמה נמוכה, או אפילו תוכנה הפועלת בתוך מכונה וירטואלית.

מאז ההכרזה על Spectre ו- Meltdown, ראינו זרם קבוע של התקפות שמשתמשות לרעה בפונקציונליות ביצוע ספקולטיבית. לדוגמא, ה התקפה עוקפת על חנות (ספקולטיבי) מעבדים מושפעים מאינטל ו- AMD, כמו גם כמה מעבדי ARM. זה הוכרז במאי 2018.

קָשׁוּר: כיצד תקלות ההיתוך והספקטרום ישפיעו על המחשב האישי שלי?

האם Foreshadow משמש בטבע?

Foreshadow התגלה על ידי חוקרי אבטחה. לחוקרים אלה יש הוכחת מושג - במילים אחרות, התקפה פונקציונאלית - אך הם אינם משחררים אותה כרגע. זה נותן לכולם זמן ליצור, לשחרר ולהחיל טלאים כדי להגן מפני ההתקפה.

כיצד ניתן להגן על המחשב האישי שלך

שים לב שרק מחשבים אישיים עם שבבי Intel פגיעים מלכתחילה ל- Foreshadow. AND שבבים אינם פגיעים לפגם זה.

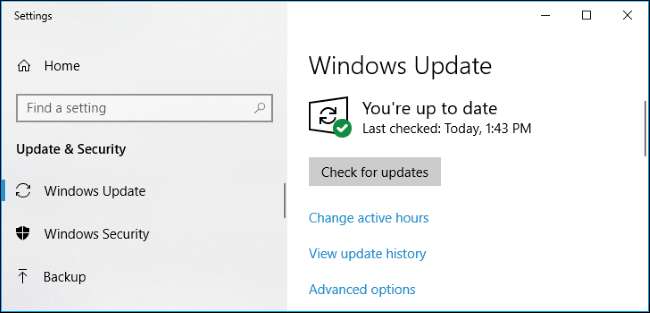

על פי יועץ האבטחה הרשמי של מיקרוסופט, רוב מחשבי Windows זקוקים לעדכוני מערכת הפעלה בלבד כדי להגן על עצמם מפני Foreshadow. רַק הפעל את Windows Update להתקנת התיקונים האחרונים. מיקרוסופט אומרת הוא לא הבחין באובדן ביצועים מהתקנת התיקונים הללו.

מחשבים מסוימים עשויים להזדקק גם למיקרו-קוד חדש של אינטל כדי להגן על עצמם. אומרת אינטל אלה זהים עדכוני מיקרו-קוד ששוחררו מוקדם יותר השנה. תוכל לקבל קושחה חדשה, אם היא זמינה למחשב האישי שלך, עד התקנת עדכוני ה- UEFI או ה- BIOS האחרונים מהמחשב האישי או מיצרן לוחות האם. אתה יכול גם להתקין עדכוני מיקרו-קוד ישירות ממיקרוסופט .

קָשׁוּר: כיצד לעדכן את המחשב והאפליקציות של Windows

מה צריכים מנהלי מערכת לדעת

מחשבים שמריצים תוכנת hypervisor עבור מכונות וירטואליות (למשל, הופר-ב ' ) יזדקק גם לעדכונים לאותה תוכנת hypervisor. לדוגמא, בנוסף לעדכון של מיקרוסופט עבור Hyper-V, VMWare פרסמה עדכון לתוכנת המכונות הווירטואליות שלה.

מערכות המשתמשות ב- Hyper-V או אבטחה מבוססת וירטואליזציה עשוי להזדקק לשינויים דרסטיים יותר. זה כולל השבתה השחלת יתר , אשר יאט את המחשב. רוב האנשים לא יצטרכו לעשות זאת, אך מנהלי מערכת Windows Server המריצים Hyper-V על מעבדי אינטל יצטרכו לשקול ברצינות להשבית השחלת יתר ב- BIOS של המערכת כדי לשמור על בטיחות המכונות הווירטואליות שלהם.

ספקי ענן אוהבים תכלת של מיקרוסופט ו שירותי האינטרנט של אמזון הם גם מדביקים את המערכות שלהם כדי להגן על מכונות וירטואליות במערכות משותפות מפני התקפה.

תיקונים עשויים להיות נחוצים גם עבור מערכות הפעלה אחרות. לדוגמה, אובונטו פרסמה עדכוני גרעין לינוקס להגנה מפני התקפות אלה. אפל טרם הגיבה על התקפה זו.

באופן ספציפי, מספרי CVE המזהים פגמים אלה הם CVE-2018-3615 להתקפה על אינטל SGX, CVE-2018-3620 להתקפה על מערכת ההפעלה ומצב ניהול המערכת, וכן CVE-2018-3646 להתקפה על מנהל המכונות הווירטואליות.

בפוסט בבלוג, אמר אינטל היא עובדת על פתרונות טובים יותר לשיפור הביצועים תוך חסימת מעללים מבוססי L1TF. פתרון זה ישים את ההגנה רק במידת הצורך, וישפר את הביצועים. אינטל אומרת שמיקרו-קוד המעבד שלה שסופק מראש עם תכונה זו כבר סיפק לחלק מהשותפים ובודק את שחרורו.

לבסוף, אינטל מציינת כי "מטפלים גם ב- L1TF על ידי שינויים שאנחנו מבצעים ברמת החומרה." במילים אחרות, מעבדי אינטל עתידיים יכילו שיפורי חומרה כדי להגן טוב יותר מפני Spectre, Meltdown, Foreshadow, והתקפות מבוססות-ספקולטיביות אחרות עם פחות אובדן ביצועים.