Zapowiedź, znana również jako błąd terminala L1, to kolejny problem związany ze spekulacyjnym wykonywaniem w procesorach Intela. Pozwala złośliwemu oprogramowaniu włamać się do bezpiecznych obszarów, które nawet Widmo i Meltdown wady nie mogły pęknąć.

Co to jest Zapowiedź?

Konkretnie, Zwiastować atakuje funkcję Intel Software Guard Extensions (SGX). Jest to wbudowane w układy Intel, aby umożliwić programom tworzenie bezpiecznych „enklaw”, do których nie mają dostępu nawet inne programy na komputerze. Nawet gdyby na komputerze znajdowało się złośliwe oprogramowanie, nie mogłoby uzyskać dostępu do bezpiecznej enklawy - w teorii. Kiedy ogłoszono Spectre i Meltdown, badacze bezpieczeństwa odkryli, że pamięć chroniona przez SGX była w większości odporna na ataki Spectre i Meltdown.

Istnieją również dwa powiązane ataki, które badacze bezpieczeństwa nazywają „Foreshadow - Next Generation” lub Foreshadow-NG. Umożliwiają one dostęp do informacji w trybie zarządzania systemem (SMM), jądrze systemu operacyjnego lub hiperwizorze maszyny wirtualnej. Teoretycznie kod działający na jednej maszynie wirtualnej w systemie mógłby odczytywać informacje przechowywane na innej maszynie wirtualnej w systemie, nawet jeśli te maszyny wirtualne mają być całkowicie odizolowane.

Foreshadow i Foreshadow-NG, podobnie jak Spectre i Meltdown, wykorzystują błędy w spekulatywnym wykonaniu. Nowoczesne procesory odgadują kod, który według nich mógłby zostać uruchomiony jako następny, i wykonują go zapobiegawczo, aby zaoszczędzić czas. Jeśli program próbuje uruchomić kod, świetnie - zostało już wykonane, a procesor zna wyniki. Jeśli nie, procesor może wyrzucić wyniki.

Jednak ta spekulacyjna egzekucja pozostawia pewne informacje. Na przykład na podstawie tego, jak długo proces wykonywania spekulacyjnego zajmuje wykonanie określonych typów żądań, programy mogą wywnioskować, jakie dane znajdują się w obszarze pamięci - nawet jeśli nie mogą uzyskać dostępu do tego obszaru pamięci. Ponieważ złośliwe programy mogą wykorzystywać te techniki do odczytywania chronionej pamięci, mogą nawet uzyskać dostęp do danych przechowywanych w pamięci podręcznej L1. Jest to pamięć niskiego poziomu procesora, w której przechowywane są bezpieczne klucze kryptograficzne. Dlatego ataki te są również znane jako „błąd terminala L1” lub L1TF.

Aby skorzystać z Foreshadow, osoba atakująca musi być w stanie uruchomić kod na Twoim komputerze. Kod nie wymaga specjalnych uprawnień - może to być standardowy program użytkownika bez dostępu do systemu niskiego poziomu, a nawet oprogramowanie działające na maszynie wirtualnej.

Od czasu ogłoszenia Spectre i Meltdown obserwujemy stały strumień ataków, które nadużywają funkcji wykonywania spekulatywnych. Na przykład Atak Speculative Store Bypass (SSB) dotyczy to procesorów Intel i AMD, a także niektórych procesorów ARM. Zostało ogłoszone w maju 2018 roku.

ZWIĄZANE Z: Jak wady Meltdown i Spectre wpłyną na mój komputer?

Czy na wolności używa się zapowiedzi?

Zapowiedź została odkryta przez badaczy bezpieczeństwa. Ci badacze mają dowód słuszności koncepcji - innymi słowy atak funkcjonalny - ale nie publikują go w tej chwili. Daje to każdemu czas na tworzenie, wydawanie i stosowanie poprawek w celu ochrony przed atakiem.

Jak możesz chronić swój komputer

Zwróć uwagę, że tylko komputery PC z chipami Intela są narażone na działanie Foreshadow. ORAZ chipy nie są podatne na tę lukę.

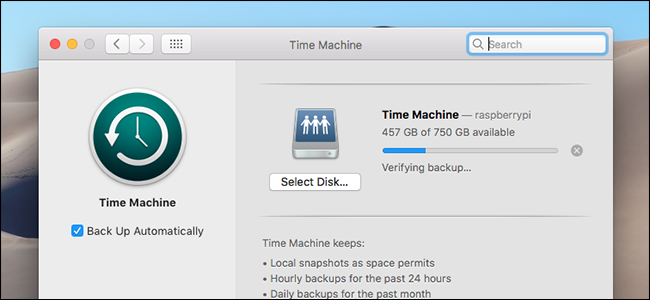

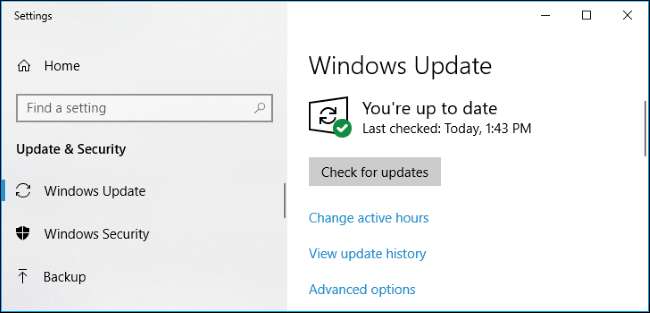

Większość komputerów z systemem Windows potrzebuje tylko aktualizacji systemu operacyjnego, aby chronić się przed Foreshadow, zgodnie z oficjalnymi zaleceniami firmy Microsoft dotyczącymi bezpieczeństwa. Właśnie uruchom Windows Update aby zainstalować najnowsze poprawki. Microsoft mówi nie zauważył żadnego spadku wydajności po zainstalowaniu tych poprawek.

Niektóre komputery mogą również potrzebować nowego mikrokodu Intel, aby się chronić. Intel mówi te są takie same aktualizacje mikrokodu które zostały wydane na początku tego roku. Nowe oprogramowanie sprzętowe, jeśli jest dostępne dla Twojego komputera, możesz pobrać do instalowanie najnowszych aktualizacji UEFI lub BIOS od producenta komputera lub płyty głównej. Możesz też instaluj aktualizacje mikrokodu bezpośrednio od firmy Microsoft .

ZWIĄZANE Z: Jak aktualizować komputer z systemem Windows i aplikacje

Co powinni wiedzieć administratorzy systemu

Komputery PC z oprogramowaniem hiperwizora dla maszyn wirtualnych (na przykład Hoper-B ) będą również wymagały aktualizacji oprogramowania hiperwizora. Na przykład oprócz aktualizacji firmy Microsoft dla Hyper-V, VMWare wydała aktualizację oprogramowania maszyny wirtualnej.

Systemy korzystające z Hyper-V lub zabezpieczenia oparte na wirtualizacji może wymagać bardziej drastycznych zmian. Obejmuje to wyłączenie Hyper Threading , co spowolni komputer. Większość ludzi nie będzie musiała tego robić, ale administratorzy Windows Server obsługujący Hyper-V na procesorach Intel będą musieli poważnie rozważyć wyłączenie hiperwątkowości w systemie BIOS, aby zapewnić bezpieczeństwo maszyn wirtualnych.

Dostawcy chmury, tacy jak Microsoft Azure i Amazon Web Services również poprawiają swoje systemy, aby chronić maszyny wirtualne w systemach współdzielonych przed atakiem.

Poprawki mogą być konieczne także dla innych systemów operacyjnych. Na przykład, Ubuntu wydała aktualizacje jądra Linuksa w celu ochrony przed tymi atakami. Apple jeszcze nie skomentowało tego ataku.

W szczególności numery CVE identyfikujące te wady to CVE-2018-3615 za atak na Intel SGX, CVE-2018-3620 za atak na system operacyjny i tryb zarządzania systemem oraz CVE-2018-3646 za atak na menedżera maszyn wirtualnych.

W poście na blogu Powiedział Intel pracuje nad lepszymi rozwiązaniami poprawiającymi wydajność przy jednoczesnym blokowaniu exploitów opartych na L1TF. To rozwiązanie zastosuje ochronę tylko wtedy, gdy będzie to konieczne, poprawiając wydajność. Intel twierdzi, że niektórym partnerom dostarczono już przedpremierowy mikrokod procesora z tą funkcją i rozważa jego wydanie.

Na koniec Intel zauważa, że „L1TF jest również uwzględniane przez zmiany, które wprowadzamy na poziomie sprzętu”. Innymi słowy, przyszłe procesory Intela będą zawierać ulepszenia sprzętowe, aby lepiej chronić przed atakami Spectre, Meltdown, Foreshadow i innymi atakami spekulacyjnymi opartymi na wykonaniu, przy mniejszej utracie wydajności.

Źródło zdjęcia: Robson90 /Shutterstock.com, Zwiastować .