L1ターミナルフォールトとも呼ばれるForeshadowは、Intelのプロセッサでの投機的実行に関するもう1つの問題です。悪意のあるソフトウェアが安全な領域に侵入し、 スペクターとメルトダウン 欠陥は割れませんでした。

伏線とは何ですか?

具体的には、 伏線 IntelのSoftwareGuard Extensions(SGX)機能を攻撃します。これはIntelチップに組み込まれており、コンピューター上の他のプログラムからでもアクセスできない安全な「エンクレーブ」をプログラムが作成できるようにします。マルウェアがコンピューター上にあったとしても、理論的には安全なエンクレーブにアクセスできませんでした。 SpectreとMeltdownが発表されたとき、セキュリティ研究者は、SGXで保護されたメモリがSpectreとMeltdownの攻撃の影響をほとんど受けないことを発見しました。

また、セキュリティ研究者が「Foreshadow – Next Generation」、またはForeshadow-NGと呼んでいる2つの関連する攻撃があります。これらにより、システム管理モード(SMM)、オペレーティングシステムカーネル、または仮想マシンハイパーバイザーの情報にアクセスできます。理論的には、システム上の1つの仮想マシンで実行されているコードは、それらの仮想マシンが完全に分離されていると想定されていても、システム上の別の仮想マシンに格納されている情報を読み取ることができます。

ForeshadowとForeshadow-NGは、SpectreやMeltdownと同様に、投機的実行に欠陥を使用します。最新のプロセッサは、次に実行される可能性があると思われるコードを推測し、時間を節約するために先制的に実行します。プログラムがコードを実行しようとすると、すばらしいです。すでに実行されており、プロセッサは結果を認識しています。そうでない場合、プロセッサは結果を破棄できます。

ただし、この投機的実行では、いくつかの情報が残されています。たとえば、投機的実行プロセスが特定の種類のリクエストを実行するのにかかる時間に基づいて、プログラムは、メモリ領域にアクセスできない場合でも、メモリ領域にあるデータを推測できます。悪意のあるプログラムはこれらの手法を使用して保護されたメモリを読み取ることができるため、L1キャッシュに保存されているデータにアクセスすることさえできます。これは、安全な暗号化キーが保存されているCPUの低レベルメモリです。そのため、これらの攻撃は「L1ターミナル障害」またはL1TFとも呼ばれます。

Foreshadowを利用するには、攻撃者はコンピュータ上でコードを実行できる必要があります。コードには特別な権限は必要ありません。低レベルのシステムアクセスがない標準のユーザープログラムでも、仮想マシン内で実行されているソフトウェアでもかまいません。

SpectreとMeltdownの発表以来、投機的実行機能を悪用する攻撃が次々と発生しています。たとえば、 投機的ストアバイパス(SSB)攻撃 IntelとAMDの影響を受けるプロセッサ、および一部のARMプロセッサ。 2018年5月に発表されました。

関連: メルトダウンとスペクターの欠陥は私のPCにどのように影響しますか?

伏線は野生で使用されていますか?

伏線はセキュリティ研究者によって発見されました。これらの研究者は概念実証、つまり機能的攻撃を持っていますが、現時点ではそれをリリースしていません。これにより、攻撃から保護するためのパッチを作成、リリース、および適用する時間が全員に与えられます。

PCを保護する方法

そもそも、Intelチップを搭載したPCだけがForeshadowに対して脆弱であることに注意してください。 ANDチップはこの欠陥に対して脆弱ではありません。

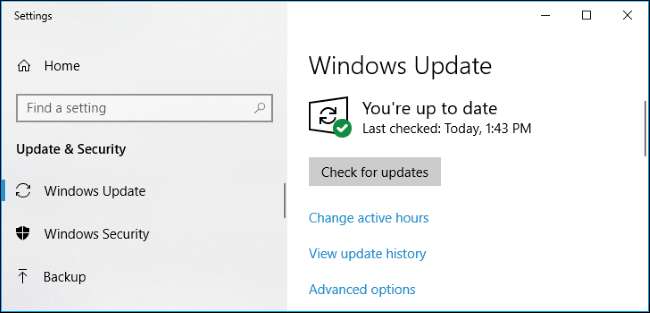

Microsoftの公式セキュリティアドバイザリによると、ほとんどのWindows PCは、Foreshadowから身を守るためにオペレーティングシステムのアップデートのみが必要です。ただ WindowsUpdateを実行する 最新のパッチをインストールします。 マイクロソフトは言う これらのパッチをインストールしてもパフォーマンスが低下することはありません。

一部のPCは、自身を保護するために新しいIntelマイクロコードを必要とする場合もあります。 Intelは言う これらは同じです マイクロコードの更新 今年初めにリリースされました。 PCで利用可能な場合は、次の方法で新しいファームウェアを入手できます。 最新のUEFIまたはBIOSアップデートのインストール PCまたはマザーボードの製造元から。あなたもすることができます Microsoftから直接マイクロコードアップデートをインストールする 。

システム管理者が知っておくべきこと

仮想マシン用のハイパーバイザーソフトウェアを実行しているPC(たとえば、 ホーパーB )また、そのハイパーバイザーソフトウェアの更新が必要になります。たとえば、Hyper-VのMicrosoftアップデートに加えて、 VMWare は、仮想マシンソフトウェアのアップデートをリリースしました。

Hyper-Vまたはを使用するシステム 仮想化ベースのセキュリティ より抜本的な変更が必要な場合があります。これには無効化が含まれます ハイパースレッディング 、コンピュータの速度が低下します。ほとんどの人はこれを行う必要はありませんが、IntelCPUでHyper-Vを実行しているWindowsServer管理者は、仮想マシンを安全に保つために、システムのBIOSでハイパースレッディングを無効にすることを真剣に検討する必要があります。

のようなクラウドプロバイダー Microsoft Azure そして アマゾンウェブサービス また、共有システム上の仮想マシンを攻撃から保護するために、システムにパッチを適用しています。

他のオペレーティングシステムにもパッチが必要な場合があります。例えば、 Ubuntu は、これらの攻撃から保護するためのLinuxカーネルアップデートをリリースしました。 Appleはこの攻撃についてまだコメントしていません。

具体的には、これらの欠陥を特定するCVE番号は次のとおりです。 CVE-2018-3615 Intel SGXへの攻撃については、 CVE-2018-3620 オペレーティングシステムとシステム管理モードへの攻撃、および CVE-2018-3646 仮想マシンマネージャへの攻撃に対して。

ブログ投稿では、 インテルは言った L1TFベースのエクスプロイトをブロックしながら、パフォーマンスを向上させるためのより優れたソリューションに取り組んでいます。このソリューションは、必要な場合にのみ保護を適用し、パフォーマンスを向上させます。 Intelは、この機能を備えたプレリリースCPUマイクロコードを一部のパートナーにすでに提供しており、リリースを検討していると述べています。

最後に、Intelは、「L1TFは、ハードウェアレベルで行っている変更によっても対処されている」と述べています。言い換えると、将来のIntel CPUには、Spectre、Meltdown、Foreshadow、およびパフォーマンスの低下を抑えたその他の投機的実行ベースの攻撃からの保護を強化するためのハードウェアの改善が含まれる予定です。