Foreshadow, ook bekend als L1 Terminal Fault, is een ander probleem met speculatieve uitvoering in Intel's processors. Het laat schadelijke software inbreken in beveiligde gebieden die zelfs de Spectre en Kernsmelting gebreken konden niet kraken.

Wat is voorafschaduwing?

Specifiek, Voorafschaduwing valt Intel's Software Guard Extensions (SGX) -functie aan. Dit is ingebouwd in Intel-chips om programma's veilige 'enclaves' te laten maken die niet toegankelijk zijn, zelfs niet voor andere programma's op de computer. Zelfs als er malware op de computer stond, had het in theorie geen toegang tot de beveiligde enclave. Toen Spectre en Meltdown werden aangekondigd, ontdekten beveiligingsonderzoekers dat SGX-beschermd geheugen grotendeels immuun was voor Spectre- en Meltdown-aanvallen.

Er zijn ook twee gerelateerde aanvallen, die de beveiligingsonderzoekers 'Foreshadow - Next Generation' of Foreshadow-NG noemen. Deze bieden toegang tot informatie in System Management Mode (SMM), de kernel van het besturingssysteem of een hypervisor van een virtuele machine. In theorie zou code die op een virtuele machine op een systeem draait, informatie kunnen lezen die is opgeslagen op een andere virtuele machine op het systeem, ook al zouden die virtuele machines volledig geïsoleerd zijn.

Foreshadow en Foreshadow-NG, zoals Spectre en Meltdown, gebruiken gebreken bij speculatieve uitvoering. Moderne processors raden de code waarvan ze denken dat deze de volgende keer kan worden uitgevoerd en voeren deze preventief uit om tijd te besparen. Als een programma de code probeert uit te voeren, geweldig - het is al gedaan en de processor kent de resultaten. Zo niet, dan kan de processor de resultaten weggooien.

Deze speculatieve executie laat echter wat informatie achter. Op basis van bijvoorbeeld hoe lang een speculatief uitvoeringsproces duurt om bepaalde typen verzoeken uit te voeren, kunnen programma's afleiden welke gegevens zich in een geheugengebied bevinden, zelfs als ze geen toegang hebben tot dat geheugengebied. Omdat kwaadwillende programma's deze technieken kunnen gebruiken om beveiligd geheugen te lezen, kunnen ze zelfs toegang krijgen tot gegevens die zijn opgeslagen in de L1-cache. Dit is het low-level geheugen op de CPU waar beveiligde cryptografische sleutels worden opgeslagen. Daarom worden deze aanvallen ook wel 'L1 Terminal Fault' of L1TF genoemd.

Om van Foreshadow te profiteren, hoeft de aanvaller alleen code op uw computer uit te voeren. De code vereist geen speciale machtigingen: het kan een standaard gebruikersprogramma zijn zonder systeemtoegang op laag niveau, of zelfs software die binnen een virtuele machine draait.

Sinds de aankondiging van Spectre en Meltdown hebben we een gestage stroom aanvallen gezien die misbruik maken van speculatieve uitvoeringsfunctionaliteit. Bijvoorbeeld de Speculative Store Bypass (SSB) -aanval getroffen processors van Intel en AMD, evenals sommige ARM-processors. Het werd aangekondigd in mei 2018.

VERWANT: Welke gevolgen hebben de meltdown- en spookfouten voor mijn pc?

Wordt er in het wild een voorafschaduwing gebruikt?

Voorschaduw werd ontdekt door beveiligingsonderzoekers. Deze onderzoekers hebben een proof-of-concept - met andere woorden, een functionele aanval - maar ze geven deze op dit moment niet vrij. Dit geeft iedereen de tijd om patches te maken, vrij te geven en toe te passen ter bescherming tegen de aanval.

Hoe u uw pc kunt beschermen

Merk op dat alleen pc's met Intel-chips in de eerste plaats kwetsbaar zijn voor Foreshadow. EN-chips zijn niet kwetsbaar voor deze fout.

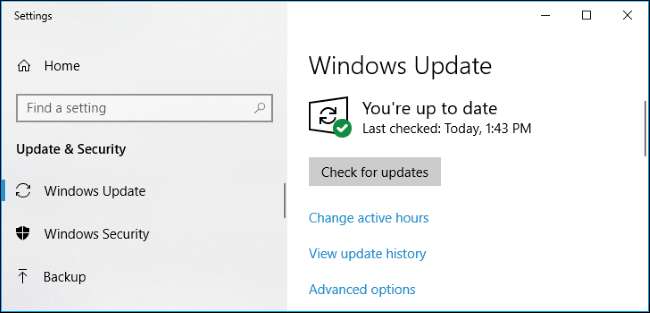

Volgens het officiële beveiligingsadvies van Microsoft hebben de meeste Windows-pc's alleen updates van het besturingssysteem nodig om zichzelf tegen Foreshadow te beschermen. Alleen maar voer Windows Update uit om de nieuwste patches te installeren. Microsoft zegt het heeft geen prestatieverlies opgemerkt door het installeren van deze patches.

Sommige pc's hebben mogelijk ook een nieuwe Intel-microcode nodig om zichzelf te beschermen. Intel zegt deze zijn hetzelfde microcode-updates die eerder dit jaar zijn uitgebracht. U kunt nieuwe firmware krijgen, als deze beschikbaar is voor uw pc, door het installeren van de nieuwste UEFI- of BIOS-updates van de fabrikant van uw pc of moederbord. Je kan ook installeer microcode-updates rechtstreeks van Microsoft .

VERWANT: Hoe u uw Windows-pc en apps up-to-date houdt

Wat systeembeheerders moeten weten

Pc's met hypervisorsoftware voor virtuele machines (bijvoorbeeld Hoper-B ) hebben ook updates voor die hypervisorsoftware nodig. Naast een Microsoft-update voor Hyper-V, VMWare heeft een update uitgebracht voor zijn virtuele machinesoftware.

Systemen die Hyper-V of op virtualisatie gebaseerde beveiliging hebben mogelijk meer drastische veranderingen nodig. Dit omvat het uitschakelen hyper-threading , wat de computer zal vertragen. De meeste mensen hoeven dit niet te doen, maar Windows Server-beheerders die Hyper-V op Intel CPU's draaien, zullen serieus moeten overwegen om hyper-threading uit te schakelen in het BIOS van het systeem om hun virtuele machines veilig te houden.

Cloudproviders houden van Microsoft Azure en Amazon Web Services patchen ook hun systemen om virtuele machines op gedeelde systemen te beschermen tegen aanvallen.

Patches kunnen ook nodig zijn voor andere besturingssystemen. Bijvoorbeeld, Ubuntu heeft Linux-kernelupdates uitgebracht ter bescherming tegen deze aanvallen. Apple heeft nog niet gereageerd op deze aanval.

Met name de CVE-nummers die deze gebreken identificeren, zijn CVE-2018-3615 voor de aanval op Intel SGX, CVE-2018-3620 voor de aanval op het besturingssysteem en de systeembeheermodus, en CVE-2018-3646 voor de aanval op de virtual machine manager.

In een blogpost, Intel zei het werkt aan betere oplossingen om de prestaties te verbeteren en tegelijkertijd L1TF-gebaseerde exploits te blokkeren. Deze oplossing past de bescherming alleen toe wanneer dat nodig is, waardoor de prestaties worden verbeterd. Intel zegt dat het al aan sommige partners een pre-release CPU-microcode met deze functie heeft verstrekt en evalueert het vrijgeven ervan.

Ten slotte merkt Intel op dat "L1TF ook wordt aangepakt door wijzigingen die we aanbrengen op hardwareniveau." Met andere woorden, toekomstige Intel-CPU's zullen hardwareverbeteringen bevatten om beter te beschermen tegen Spectre, Meltdown, Foreshadow en andere speculatieve op uitvoering gebaseerde aanvallen met minder prestatieverlies.

Afbeelding tegoed: Robson90 /Shutterstock.com, Voorafschaduwing .