Myślisz, że wiesz, co jest podłączone do Twojej sieci domowej? Możesz być zaskoczony. Dowiedz się, jak sprawdzić za pomocą

nmap

w systemie Linux, który pozwoli Ci odkryć wszystkie urządzenia podłączone do Twojej sieci.

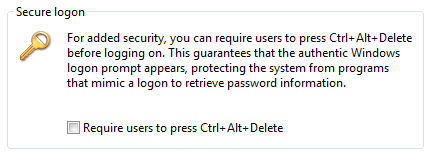

Możesz pomyśleć, że twoja sieć domowa jest dość prosta i nie ma nic do nauczenia się po dokładniejszym przyjrzeniu się jej. Możesz mieć rację, ale są szanse, że dowiesz się czegoś, czego nie wiedziałeś. Wraz z rozprzestrzenianiem się Internet przedmiotów urządzenia, urządzenia mobilne, takie jak telefony i tablety, oraz rewolucja inteligentnego domu - oprócz „normalnych” urządzeń sieciowych, takich jak routery szerokopasmowe, laptopy i komputery stacjonarne - może to otworzyć oczy.

W razie potrzeby zainstaluj nmap

Będziemy używać

nmap

Komenda. W zależności od tego, jakie inne pakiety oprogramowania zainstalowałeś na swoim komputerze,

nmap

może być już zainstalowany.

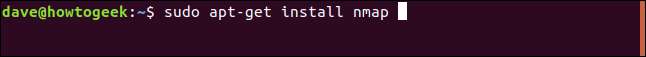

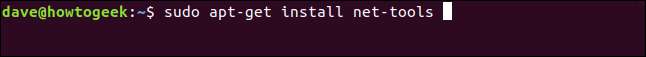

Jeśli nie, to jak zainstalować go w Ubuntu.

sudo apt-get install nmap

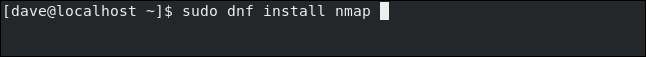

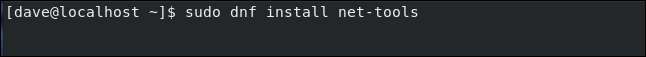

Oto jak zainstalować go w Fedorze.

sudo dnf zainstaluj nmap

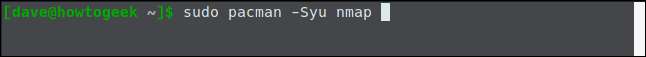

Oto jak zainstalować go na Manjaro.

Skala Sudo

Możesz go zainstalować w innych wersjach systemu Linux, używając menedżera pakietów dla swoich dystrybucji Linuksa.

Znajdź swój adres IP

Pierwszym zadaniem jest odkrycie adresu IP komputera z systemem Linux. Istnieje minimalny i maksymalny adres IP, którego może używać Twoja sieć. To jest zakres lub zakres adresów IP dla Twojej sieci. Będziemy musieli podać adresy IP lub zakres adresów IP dla

nmap

, więc musimy wiedzieć, jakie to wartości.

Zręcznie, Linux udostępnia polecenie o nazwie

ip

i

ma opcję

nazywa

adr

(adres). Rodzaj

ip

, przestrzeń,

adr

I naciśnij klawisz Enter.

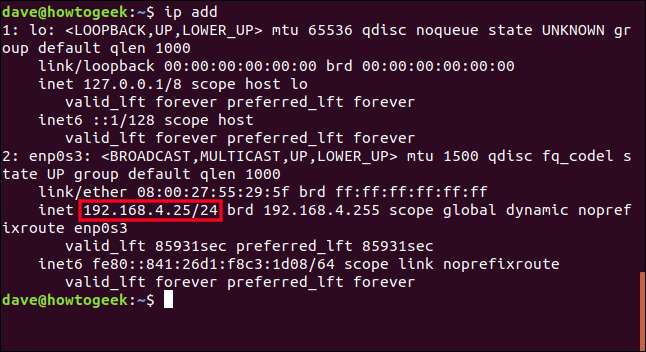

adres IP

W dolnej części wyniku znajdziesz swój adres IP. Poprzedza go napis „inet”.

Adres IP tego komputera to „192.168.4.25”. „/ 24” oznacza, że w masce podsieci występują trzy kolejne zestawy po osiem jedynek. (I 3 x 8 = 24.)

W systemie binarnym maska podsieci to:

11111111.11111111.11111111.00000000

a dziesiętnie 255.255.255.0.

Maska podsieci i adres IP służą do wskazania, która część adresu IP identyfikuje sieć, a która identyfikuje urządzenie. Ta maska podsieci informuje sprzęt, że pierwsze trzy cyfry adresu IP będą identyfikować sieć, a ostatnia część adresu IP identyfikuje poszczególne urządzenia. A ponieważ największa liczba, jaką można przechowywać w 8-bitowej liczbie binarnej, to 255, zakres adresów IP dla tej sieci będzie wynosił od 192.168.4.0 do 192.168.4.255.

Wszystko to jest zawarte w „/ 24”. Szczęśliwie,

nmap

działa z tą notacją, więc mamy to, czego potrzebujemy, aby zacząć używać

nmap

.

ZWIĄZANE Z: Jak działają adresy IP?

Zacznij korzystać z nmap

nmap

jest

narzędzie do mapowania sieci

. Działa, wysyłając różne wiadomości sieciowe na adresy IP w zakresie, w jakim go udostępnimy. Może wiele wywnioskować na temat urządzenia, które sonduje, oceniając i interpretując rodzaj otrzymywanych odpowiedzi.

Zacznijmy od prostego skanowania za pomocą

nmap

. Będziemy używać

-sn

(skanowanie bez portu). To mówi

nmap

na razie nie sondować portów w urządzeniach. Wykona lekkie, szybkie skanowanie.

Mimo to może to zająć trochę czasu

nmap

biegać. Oczywiście im więcej masz urządzeń w sieci, tym dłużej to potrwa. Najpierw wykonuje wszystkie prace sondażowe i rozpoznawcze, a następnie przedstawia swoje ustalenia po zakończeniu pierwszej fazy. Nie zdziw się, gdy przez minutę lub dłużej nic się nie dzieje.

Adres IP, którego będziemy używać, to ten, który uzyskaliśmy przy użyciu

ip

polecenie wcześniej, ale ostatnia liczba jest ustawiona na zero. To pierwszy możliwy adres IP w tej sieci. „/ 24” mówi

nmap

aby przeskanować cały zasięg tej sieci. Parametr „192.168.4.0/24” oznacza „rozpocznij od adresu IP 192.168.4.0 i działa poprawnie we wszystkich adresach IP do 192.168.4.255 włącznie”.

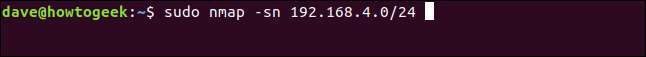

Uwaga, używamy

sudo

.

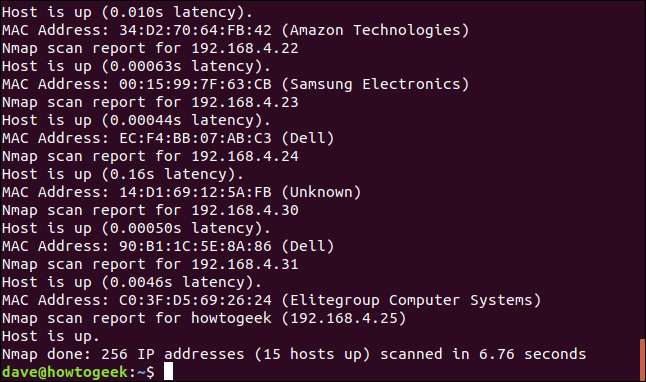

sudo nmap -sn 192.168.4.0/24

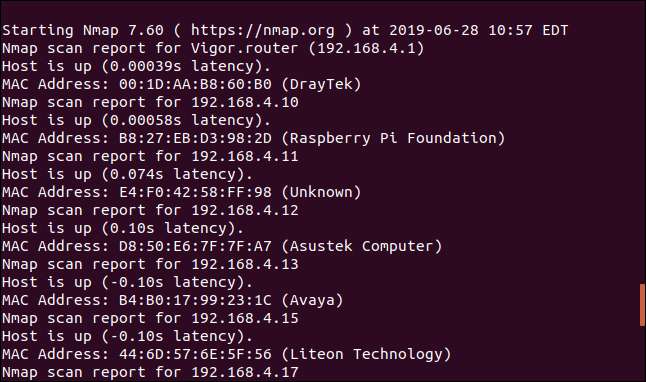

Po krótkim oczekiwaniu dane wyjściowe są zapisywane w oknie terminala.

Możesz uruchomić to skanowanie bez użycia

sudo

, ale używam

sudo

zapewnia, że może wydobyć jak najwięcej informacji. Bez

sudo

na przykład ten skan nie zwróciłby informacji producenta.

Zaleta korzystania z

-sn

opcją - poza szybkim i lekkim skanowaniem - jest to, że daje ci zgrabną listę aktywnych adresów IP. Innymi słowy, mamy listę urządzeń podłączonych do sieci wraz z ich adresem IP. I gdzie to możliwe,

nmap

zidentyfikował producenta. To nieźle jak na pierwszą próbę.

Oto koniec listy.

Stworzyliśmy listę podłączonych urządzeń sieciowych, więc wiemy, ile ich jest. Jest 15 włączonych i podłączonych do sieci urządzeń. Znamy producenta niektórych z nich. Albo, jak zobaczymy, mamy co

nmap

zgłosił się jako producent najlepiej, jak potrafił.

Przeglądając wyniki, prawdopodobnie zobaczysz urządzenia, które rozpoznajesz. Mogą być takie, których nie masz. To są te, które musimy zbadać dalej.

Co to są niektóre z tych urządzeń, jest dla mnie jasne. Raspberry Pi Foundation nie wymaga wyjaśnień. Urządzenie Amazon Technologies będzie moim Echo Dot. Jedyne urządzenie Samsunga, jakie mam, to drukarka laserowa, więc to zawęża. Na liście znajduje się kilka urządzeń wyprodukowanych przez firmę Dell. To proste, to komputer osobisty i laptop. Urządzenie Avaya to telefon Voice Over IP, który zapewnia mi rozszerzenie systemu telefonicznego w centrali. Pozwala im łatwiej nękać mnie w domu, więc dobrze znam to urządzenie.

Ale wciąż mam pytania.

Jest kilka urządzeń, których nazwy nie mają dla mnie żadnego znaczenia. Na przykład technologia Liteon i systemy komputerowe Elitegroup.

Mam (sposób) więcej niż jeden Raspberry PI. Ilu z nich jest podłączonych do sieci zawsze będzie się różnić, ponieważ są oni stale wymieniani w służbie i poza nią, gdy są ponownie obrazowani i wykorzystywani. Ale zdecydowanie powinno być więcej niż jeden.

Istnieje kilka urządzeń oznaczonych jako Nieznane. Oczywiście będą musieli się przyjrzeć.

Wykonaj głębsze skanowanie

Jeśli usuniemy

-sn

opcja

nmap

spróbuje również zbadać plik

porty

na urządzeniach. Porty to ponumerowane punkty końcowe dla połączeń sieciowych na urządzeniach. Rozważmy blok mieszkalny. Wszystkie mieszkania mają ten sam adres (odpowiednik adresu IP), ale każde mieszkanie ma swój numer (odpowiednik portu).

Każdy program lub usługa w urządzeniu ma numer portu. Ruch sieciowy jest dostarczany do adresu IP i portu, a nie tylko do adresu IP. Niektóre numery portów są wstępnie przydzielone lub zarezerwowane. Są zawsze używane do przenoszenia ruchu sieciowego określonego typu. Na przykład port 22 jest zarezerwowany dla połączeń SSH a port 80 jest zarezerwowany dla ruchu internetowego HTTP.

Będziemy używać

nmap

aby przeskanować porty na każdym urządzeniu i powiedzieć, które z nich są otwarte.

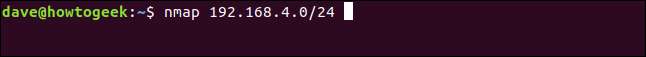

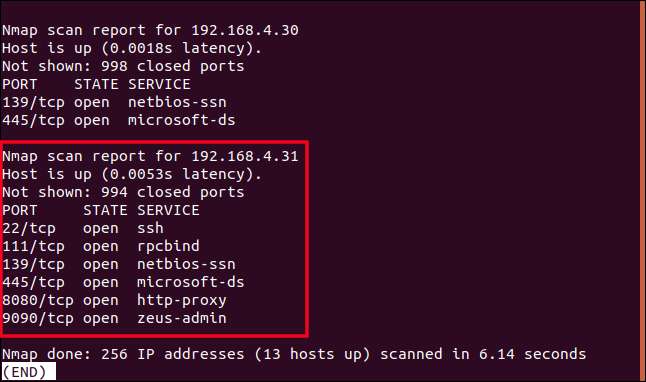

nmap 192.168.4.0/24

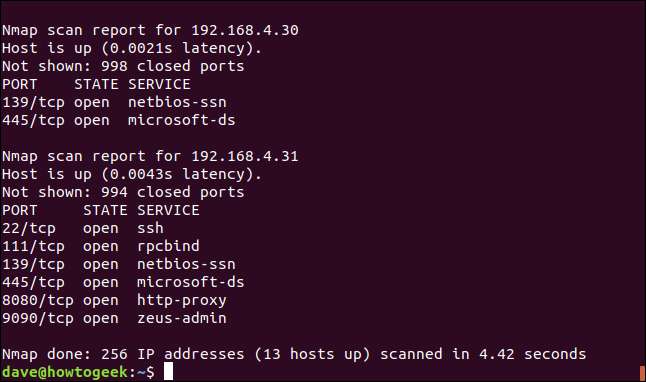

Tym razem otrzymujemy bardziej szczegółowe podsumowanie każdego urządzenia. Powiedziano nam, że w sieci jest 13 aktywnych urządzeń. Poczekaj minutę; przed chwilą mieliśmy 15 urządzeń.

Liczba urządzeń może się zmieniać w miarę uruchamiania tych skanowań. Jest to prawdopodobnie spowodowane przybywającymi i opuszczającymi obiekt urządzeniami mobilnymi lub włączaniem i wyłączaniem sprzętu. Należy również pamiętać, że po włączeniu urządzenia, które zostało wyłączone, może ono mieć inny adres IP, jak wtedy, gdy było używane ostatnim razem. może, ale może nie.

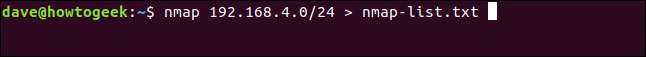

Było dużo produkcji. Zróbmy to jeszcze raz i umieśćmy to w pliku.

nmap 192.168.4.0/24> nmap-list.txt

Teraz możemy wyświetlić plik z

mniej

i przeszukaj ją, jeśli chcesz.

mniej nmap-list.txt

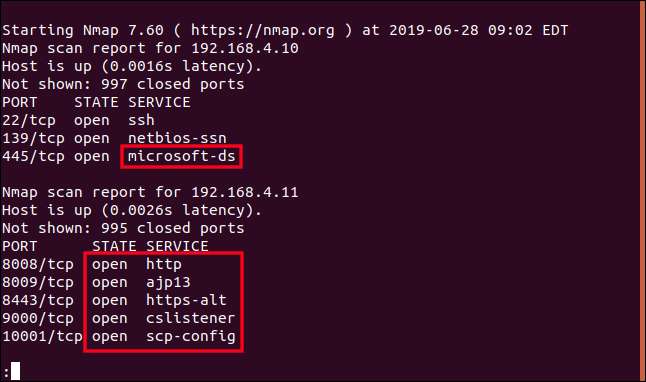

Podczas przewijania

nmap

zgłoś, że szukasz czegoś, czego nie możesz wyjaśnić lub co wydaje się niezwykłe. Podczas przeglądania listy zanotuj adresy IP wszelkich urządzeń, które chcesz dokładniej zbadać.

Zgodnie z listą, którą wygenerowaliśmy wcześniej, 192.168.4.10 to Raspberry Pi. Będzie działać pod kontrolą jednej lub drugiej dystrybucji Linuksa. Więc do czego służy port 445? Jest opisywany jako „microsoft-ds”. Microsoft, na Pi z Linuksem? Z pewnością się tym zajmiemy.

192.168.4.11 został oznaczony jako „Nieznany” we wcześniejszym skanowaniu. Ma wiele otwartych portów; musimy wiedzieć, co to jest.

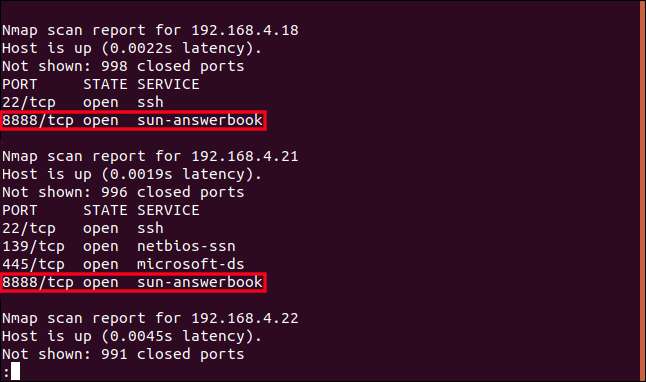

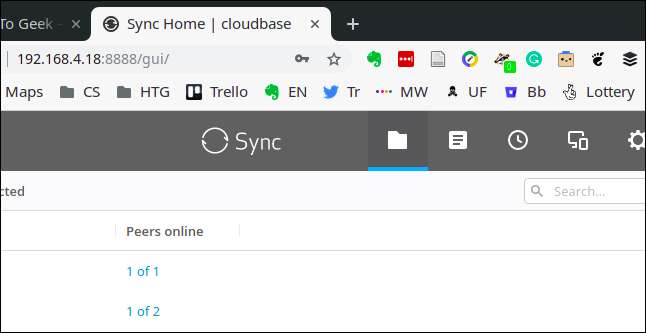

192.168.4.18 został również zidentyfikowany jako Raspberry Pi. Ale to Pi i urządzenie 192.168.4.21 mają otwarty port 8888, który jest opisany jako używany przez „sun-answerbook”. Sun AnswerBook to wieloletni (elementarny) system odzyskiwania dokumentacji. Nie trzeba dodawać, że nie mam tego nigdzie zainstalowanego. To wymaga uwagi.

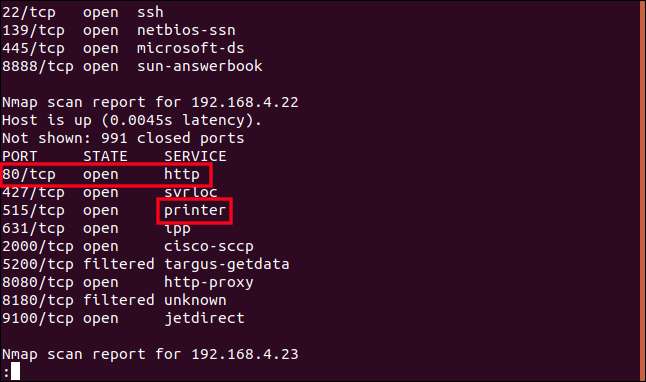

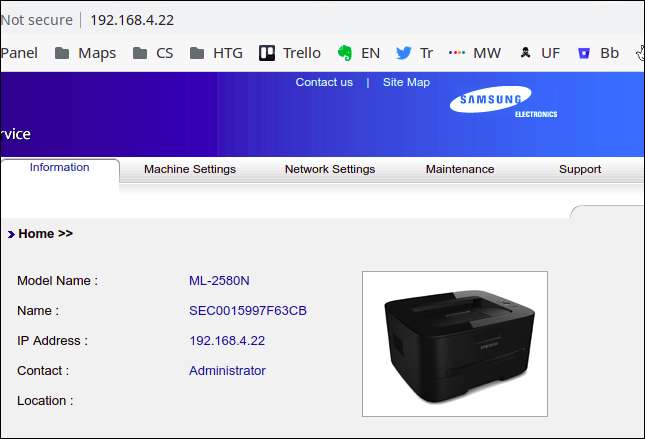

Urządzenie 192.168.4.22 zostało wcześniej zidentyfikowane jako drukarka Samsung, co jest tutaj weryfikowane przez znacznik z napisem „drukarka”. Moją uwagę przykuł fakt, że port HTTP 80 jest obecny i otwarty. Ten port jest zarezerwowany dla ruchu w witrynie. Czy moja drukarka zawiera witrynę internetową?

Urządzenie 192.168.4.31 jest podobno produkowane przez firmę Elitegroup Computer Systems. Nigdy o nich nie słyszałem, a urządzenie ma wiele otwartych portów, więc zajmiemy się tym.

Im więcej portów ma otwarte urządzenie, tym większe jest prawdopodobieństwo, że cyberprzestępca się do niego dostanie - to znaczy, jeśli jest narażony bezpośrednio na Internet. To jest jak dom. Im więcej masz drzwi i okien, tym więcej potencjalnych punktów wejścia ma włamywacz.

Ustawiliśmy podejrzanych; Niech mówią

Urządzenie 192.168.4.10 to Raspberry Pi z otwartym portem 445, który jest opisany jako „microsoft-ds”. Szybkie wyszukiwanie w Internecie ujawnia, że port 445 jest zwykle powiązany z Sambą. Samba to wdrożenie bezpłatnego oprogramowania protokołu Server Message Block (SMB) firmy Microsoft. SMB to sposób udostępniania folderów i plików w sieci.

To ma sens; Używam tego konkretnego Pi jako rodzaju mini-sieciowego urządzenia pamięci masowej (NAS). Używa Samby, dzięki czemu mogę połączyć się z nią z dowolnego komputera w mojej sieci. Ok, to było łatwe. Jeden w dół, jeszcze kilka do zrobienia.

ZWIĄZANE Z: Jak zamienić Raspberry Pi w sieciowe urządzenie magazynujące o niskiej mocy

Nieznane urządzenie z wieloma otwartymi portami

Urządzenie z adresem IP 192.168.4.11 miało nieznanego producenta i wiele otwartych portów.

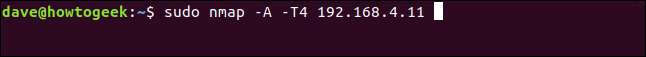

Możemy użyć

nmap

bardziej agresywnie, aby spróbować usunąć więcej informacji z urządzenia. Plik

-ZA

(skanowanie agresywne) wymusza opcję

nmap

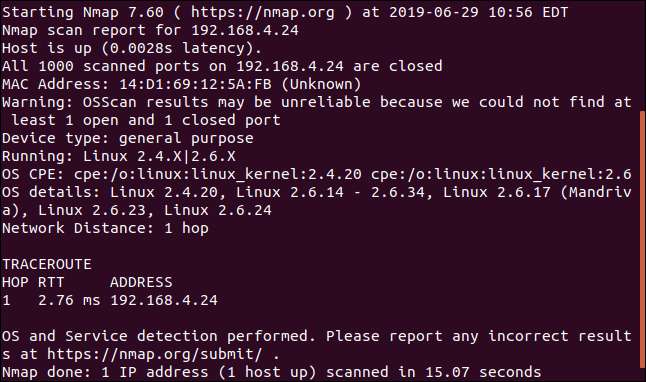

korzystać z wykrywania systemu operacyjnego, wykrywania wersji, skanowania skryptów i wykrywania tras traceroute.

Plik

-T

Opcja (szablon czasu) pozwala nam określić wartość od 0 do 5. Ustawia to jeden z trybów pomiaru czasu. Tryby pomiaru czasu mają świetne nazwy: paranoiczny (0), podstępny (1), grzeczny (2), normalny (3), agresywny (4) i szalony (5). Im niższa liczba, tym mniejszy wpływ

nmap

będzie mieć przepustowość i innych użytkowników sieci.

Pamiętaj, że nie zapewniamy

nmap

z zakresem adresów IP. Koncentrujemy się

nmap

na jednym adresie IP, który jest adresem IP danego urządzenia.

sudo nmap -A -T4 192.168.4.11

Na maszynie użytej do zbadania tego artykułu zajęło to dziewięć minut

nmap

wykonać to polecenie. Nie zdziw się, jeśli będziesz musiał trochę poczekać, zanim zobaczysz jakiekolwiek wyniki.

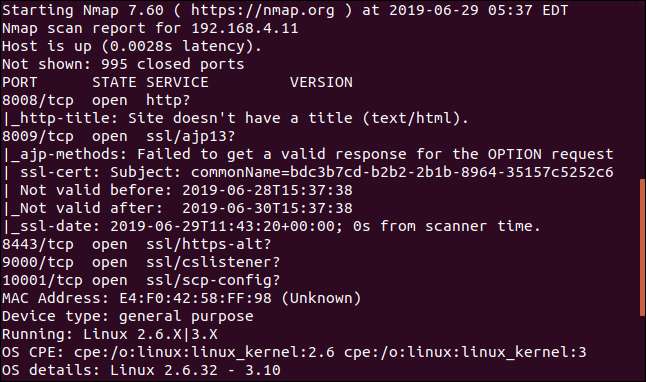

Niestety, w tym przypadku wyniki nie dają nam łatwych odpowiedzi, na jakie liczyliśmy.

Jedną dodatkową rzeczą, której się nauczyliśmy, jest to, że działa w wersji Linuksa. W mojej sieci nie jest to wielka niespodzianka, ale ta wersja Linuksa jest dziwna. Wydaje się, że jest dość stary. Linux jest używany na prawie wszystkich urządzeniach Internetu rzeczy, więc może to być wskazówka.

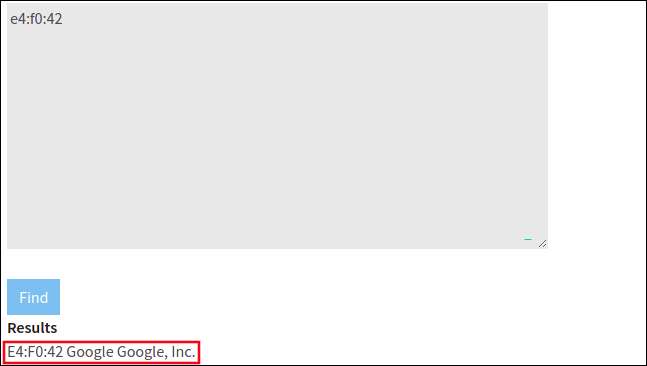

Dalej na wyjściu

nmap

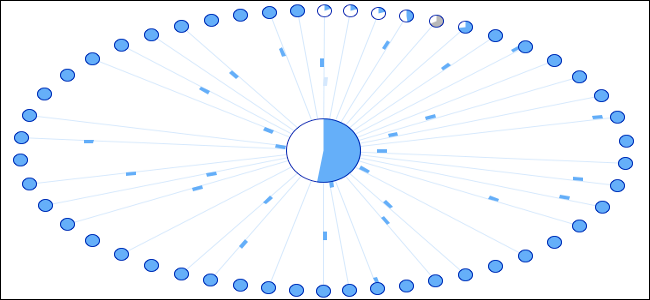

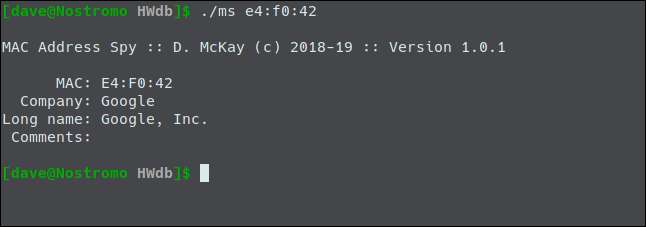

dał nam

Adres kontroli dostępu do mediów

(Adres MAC) urządzenia. To jest unikalne odniesienie przypisane do interfejsów sieciowych.

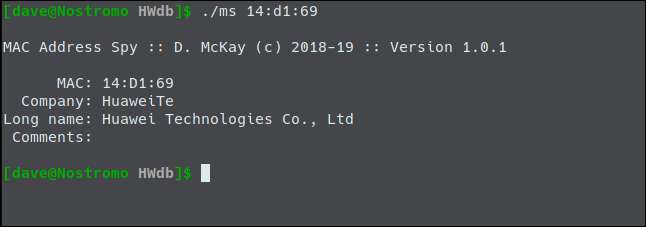

Pierwsze trzy bajty adresu MAC są znane jako Unikalny identyfikator organizacyjny (OUI). Można to wykorzystać do zidentyfikowania dostawcy lub producenta interfejsu sieciowego. To znaczy, jeśli jesteś maniakiem, który zebrał bazę danych zawierającą 35 909 z nich.

Moje narzędzie twierdzi, że należy do Google. W związku z wcześniejszym pytaniem o osobliwą wersję Linuksa i podejrzeniem, że może to być urządzenie Internetu rzeczy, wskazuje to uczciwie i prosto na mój inteligentny głośnik Google Home.

Możesz przeprowadzić ten sam rodzaj wyszukiwania OUI online, używając rozszerzenia Strona wyszukiwania producenta w programie Wireshark .

Zachęcająco, to pasuje do moich wyników.

Jednym ze sposobów upewnienia się co do identyfikatora urządzenia jest wykonanie skanowania, wyłączenie urządzenia i ponowne skanowanie. Adres IP, którego teraz brakuje w drugim zestawie wyników, będzie urządzeniem, które właśnie wyłączyłeś.

Sun AnswerBook?

Kolejną zagadką był opis „sun-answerbook” dla Raspberry Pi o adresie IP 192.168.4.18. Ten sam opis „sun-answerbook” był wyświetlany dla urządzenia pod adresem 192.168.4.21. Urządzenie 192.168.4.21 to komputer stacjonarny z systemem Linux.

nmap

dokonuje najlepszego przypuszczenia, używając portu z listy znanych skojarzeń oprogramowania. Oczywiście, jeśli którekolwiek z tych stowarzyszeń portów nie ma już zastosowania - być może oprogramowanie nie jest już używane i zniknęło

koniec życia

—W wynikach skanowania można uzyskać mylące opisy portów. Prawdopodobnie tak było w tym przypadku, system Sun AnswerBook sięga wczesnych lat 90-tych i jest niczym innym jak odległym wspomnieniem - dla tych, którzy nawet o nim słyszeli.

Więc jeśli to nie jest jakiś starożytny Sun Microsystems oprogramowanie, więc co mogą mieć wspólnego te dwa urządzenia, Raspberry Pi i komputer stacjonarny?

Wyszukiwania w Internecie nie przyniosły niczego przydatnego. Było dużo hitów. Wygląda na to, że każdy z interfejsem internetowym, który nie chce używać portu 80, wybiera port 8888 jako rezerwę. Więc następnym logicznym krokiem była próba połączenia się z tym portem za pomocą przeglądarki.

Użyłem 192.168.4.18:8888 jako adresu w mojej przeglądarce. Jest to format określania adresu IP i portu w przeglądarce. Użyj dwukropka

:

aby oddzielić adres IP od numeru portu.

Strona internetowa rzeczywiście się otworzyła.

Jest to portal administracyjny dla wszystkich uruchomionych urządzeń Resilio Sync .

Zawsze używam wiersza poleceń, więc zupełnie zapomniałem o tej funkcji. Tak więc wpis w Sun AnswerBook był kompletnym czerwonym śledziem, a usługa za portem 8888 została zidentyfikowana.

Ukryty serwer WWW

Następnym problemem, któremu się przyjrzałem, był port HTTP 80 w mojej drukarce. Ponownie wziąłem adres IP z

nmap

wyników i użyłem go jako adresu w mojej przeglądarce. Nie musiałem podawać portu; przeglądarka będzie domyślnie używać portu 80.

Oto i popatrz; moja drukarka ma wbudowany serwer internetowy.

Teraz mogę zobaczyć liczbę stron, które przez to przeszły, poziom tonera i inne przydatne lub interesujące informacje.

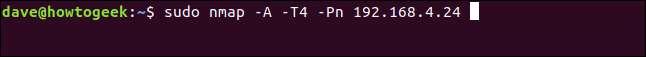

Inne nieznane urządzenie

Urządzenie pod adresem 192.168.4.24 nie ujawniło niczego żadnemu z

nmap

skany, które próbowaliśmy do tej pory.

Dodałem w

-Pn

(bez pingowania). To powoduje

nmap

założyć, że urządzenie docelowe jest włączone i kontynuować inne skanowanie. Może to być przydatne w przypadku urządzeń, które nie reagują zgodnie z oczekiwaniami i powodują dezorientację

nmap

myśląc, że są offline.

sudo nmap -A -T4 -Pn 192.168.4.24

Pozwoliło to uzyskać zrzut informacji, ale nic nie zidentyfikowało urządzenia.

Zgłoszono, że uruchamia jądro Linuksa z Mandriva Linux. Mandriva Linux była taką dystrybucją przerwane w 2011 roku . Żyje z nową społecznością, która go wspiera, jak OpenMandriva .

Być może inne urządzenie Internetu rzeczy? prawdopodobnie nie - mam tylko dwa i oba zostały uwzględnione.

Pomieszczenie po pokoju i fizyczna liczba urządzeń nic mi nie dały. Sprawdźmy adres MAC.

Okazuje się, że to mój telefon komórkowy.

Pamiętaj, że możesz wyszukiwać w Internecie, używając rozszerzenia Strona wyszukiwania producenta w programie Wireshark .

Systemy komputerowe Elitegroup

Ostatnie dwa pytania, które zadałem, dotyczyły dwóch urządzeń o nazwach producentów, których nie rozpoznałem, a mianowicie Liteon i Elitegroup Computer Systems.

Zmieńmy taktykę. Innym poleceniem, które jest przydatne w ustalaniu tożsamości urządzeń w Twojej sieci, jest

arp

.

arp

jest używany do pracy z tabelą Address Resolution Protocol na komputerze z systemem Linux. Służy do tłumaczenia z pliku

Adres IP (lub nazwa sieci) na adres MAC

.

Gdyby

arp

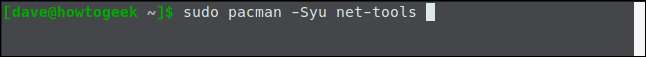

nie jest zainstalowany na twoim komputerze, możesz go zainstalować w ten sposób.

W Ubuntu użyj

apt-get

:

sudo apt-get install net-tools

W Fedorze użyj

dnf

:

sudo dnf zainstaluj net-tools

Na Manjaro użyj

pacman

:

Sudopa cman-shu-ne-to-ls

Aby uzyskać listę urządzeń i ich nazwy sieciowe - jeśli zostały przypisane - po prostu wpisz

arp

i naciśnij Enter.

Oto wynik mojej maszyny badawczej:

Nazwy w pierwszej kolumnie to nazwy komputerów (zwane także nazwami hostów lub nazwami sieci), które zostały przypisane do urządzeń. Niektóre z nich ustawiłem ( Nostromo , Cloudbase , i Marineville na przykład), a niektóre zostały ustawione przez producenta (np. Vigor.router).

Wynik daje nam dwa sposoby na porównanie go z wyjściem z

nmap

. Ponieważ adresy MAC urządzeń są wymienione, możemy odwołać się do danych wyjściowych z

nmap

w celu dalszej identyfikacji urządzeń.

Ponadto, ponieważ możesz użyć nazwy komputera z

świst

i ponieważ

świst

wyświetla podstawowy adres IP, nazwy komputerów można odsyłać do adresów IP przy użyciu

świst

po kolei na każdym nazwisku.

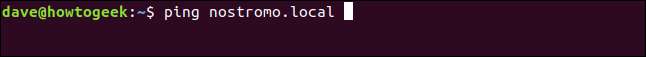

Na przykład wyślijmy ping do Nostromo.local i dowiedzmy się, jaki jest jego adres IP. Zauważ, że w nazwach maszyn wielkość liter nie jest rozróżniana.

ping nostromo.local

Aby zatrzymać, musisz użyć Ctrl + C

świst

.

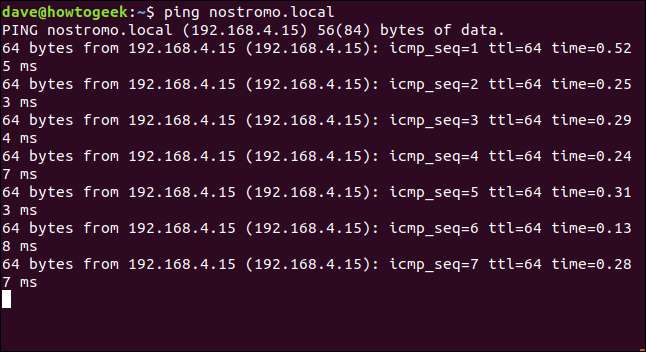

Wynik pokazuje, że jego adres IP to 192.168.4.15. I to jest urządzenie, które pojawiło się w pierwszym

nmap

skanuj z Liteonem jako producentem.

Firma Liteon produkuje komponenty komputerowe używane przez bardzo wielu producentów komputerów. W tym przypadku jest to karta Wi-Fi Liteon wewnątrz laptopa Asusa. Tak więc, jak zauważyliśmy wcześniej, nazwa producenta zwracana przez

nmap

to tylko najlepsze przypuszczenie. Jak było

nmap

wiedzieć, że karta Liteon Wi-Fi została zainstalowana w laptopie Asus?

I w końcu. Adres MAC urządzenia produkowanego przez Elitegroup Computer Systems jest zgodny z adresem w

arp

listę urządzenia, które nazwałem LibreELEC.local.

To jest Intel NUC , uruchamiając Odtwarzacz multimedialny LibreELEC . Więc ten NUC ma płytę główną firmy Elitegroup Computer Systems.

I oto jesteśmy, wszystkie tajemnice rozwiązane.

Wszystkie rozliczone

Sprawdziliśmy, że w tej sieci nie ma niewytłumaczalnych urządzeń. Możesz również użyć opisanych tutaj technik, aby zbadać swoją sieć. Możesz to zrobić z interesu - aby zadowolić swojego wewnętrznego maniaka - lub aby upewnić się, że wszystko, co jest połączone z twoją siecią, ma prawo tam być.

Pamiętaj, że podłączone urządzenia mają różne kształty i rozmiary. Spędziłem trochę czasu kręcąc się w kółko i próbując wyśledzić dziwne urządzenie, zanim zdałem sobie sprawę, że to w rzeczywistości smartwatch na moim nadgarstku.