Думаєте, ви знаєте, що підключено до вашої домашньої мережі? Ви можете бути здивовані. Дізнайтеся, як перевірити використання

nmap

на Linux, що дозволить вам дослідити всі пристрої, підключені до вашої мережі.

Вам може здатися, що ваша домашня мережа досить проста, і нічого не можна навчитися, якщо глибше поглянути на неї. Ви можете мати рацію, але, швидше за все, ви дізнаєтесь те, чого не знали. З розповсюдженням Інтернет речей пристрої, мобільні пристрої, такі як телефони та планшети, та інтелектуальна домашня революція - на додаток до “звичайних” мережевих пристроїв, таких як широкосмугові маршрутизатори, ноутбуки та настільні комп’ютери, це може привернути увагу.

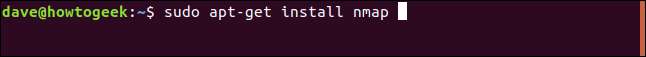

Якщо вам потрібно, встановіть nmap

Ми будемо використовувати

nmap

команди. Залежно від того, які інші програмні пакети ви встановили на своєму комп'ютері,

nmap

може бути встановлено для вас вже.

Якщо ні, це те, як встановити його в Ubuntu.

sudo apt-get встановити nmap

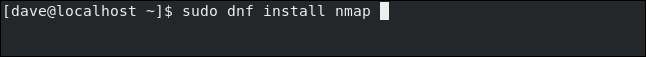

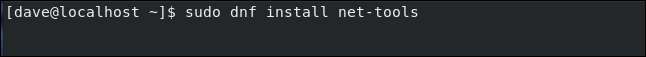

Ось як встановити його на Fedora.

sudo dnf встановити nmap

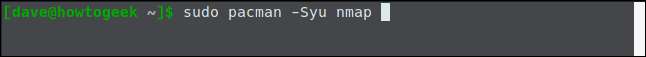

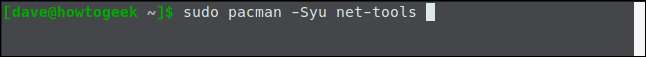

Ось як встановити його на Manjaro.

Судо масштаб

Ви можете встановити його на інші версії Linux, використовуючи диспетчер пакетів для ваших дистрибутивів Linux.

Знайдіть свою IP-адресу

Перше завдання - виявити IP-адресу вашого комп’ютера Linux. Існує мінімальна та максимальна IP-адреса, яку може використовувати ваша мережа. Це обсяг або діапазон IP-адрес для вашої мережі. Нам потрібно буде надати IP-адреси або діапазон IP-адрес

nmap

, тому нам потрібно знати, що це за цінності.

Зручно, Linux надає команду з назвою

ip

і

у нього є можливість

зателефонував

адр

(адреса). Тип

ip

, пробіл,

адр

Та натисніть Enter.

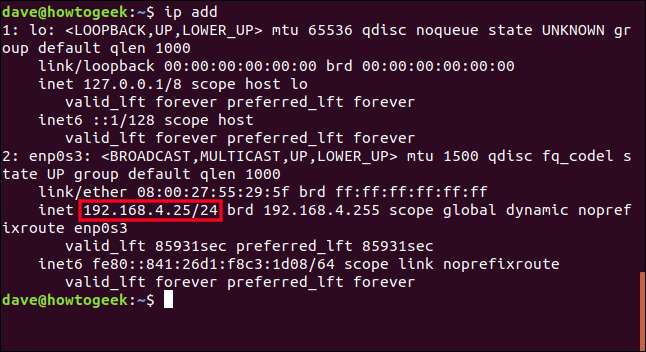

ip-адреса

У нижньому розділі виводу ви знайдете свою ip-адресу. Йому передує мітка “inet”.

IP-адреса цього комп’ютера - “192.168.4.25”. Значок «/ 24» означає, що в масці підмережі є три послідовні набори по вісім одиниць. (І 3 х 8 = 24.)

У двійковому вигляді маска підмережі:

11111111.11111111.11111111.00000000

а в десяткових - 255.255.255.0.

Маска підмережі та IP-адреса використовуються для вказівки, яка частина IP-адреси ідентифікує мережу, а яка - пристрій. Ця маска підмережі інформує обладнання, що перші три номери IP-адреси ідентифікують мережу, а остання частина IP-адреси ідентифікує окремі пристрої. І оскільки найбільше число, яке ви можете утримувати в 8-бітному двійковому числі, - 255, діапазон IP-адрес для цієї мережі буде від 192.168.4.0 до 192.168.4.255.

Все це закладено в “/ 24”. На щастя,

nmap

працює з цим позначенням, тому ми маємо те, що нам потрібно, щоб почати використовувати

nmap

.

ПОВ'ЯЗАНІ: Як працюють IP-адреси?

Почніть з nmap

nmap

є

інструмент картографування мережі

. Це працює, надсилаючи різні мережеві повідомлення на IP-адреси в тому діапазоні, який ми йому надамо. Він може багато чого зрозуміти про пристрій, який він досліджує, судячи та інтерпретуючи тип отриманих відповідей.

Давайте розпочнемо просте сканування за допомогою

nmap

. Ми будемо використовувати

-sn

опція (сканувати немає порту). Це розповідає

nmap

поки що не перевіряти порти на пристроях. Це зробить легке, швидке сканування.

Незважаючи на це, це може зайняти трохи часу

nmap

бігти. Звичайно, чим більше пристроїв у вас в мережі, тим довше це займе. Спочатку він виконує всі свої зондування та розвідку, а потім представляє свої висновки після завершення першої фази. Не дивуйтеся, коли протягом хвилини або близько того нічого видимого не відбувається.

IP-адресу, яку ми будемо використовувати, - це та, яку ми отримали за допомогою

ip

команда раніше, але остаточне число встановлюється рівним нулю. Це перший можливий IPAddress у цій мережі. Розповідає “/ 24”

nmap

для сканування всього діапазону цієї мережі. Параметр “192.168.4.0/24” перекладається як “починати з IP-адреси 192.168.4.0 і працювати прямо через усі IP-адреси до 192.168.4.255 включно”.

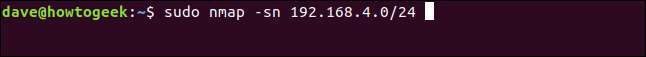

Зверніть увагу, що ми використовуємо

судо

.

sudo nmap -sn 192.168.4.0/24

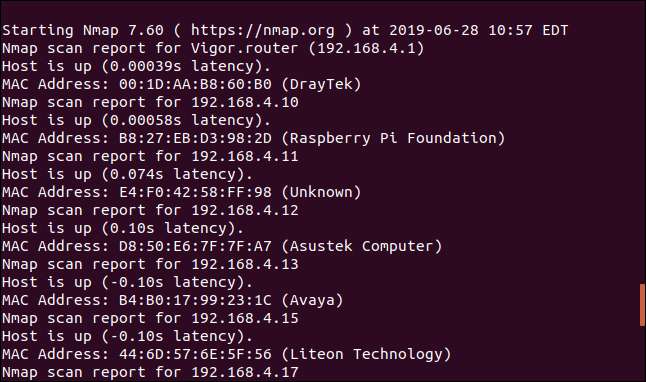

Після короткого очікування вихідні дані записуються у вікно терміналу.

Ви можете запустити це сканування без використання

судо

, але використовуючи

судо

гарантує, що він може витягти якомога більше інформації. Без

судо

наприклад, це сканування не поверне інформацію про виробника.

Перевага використання

-sn

Варіант - а також швидке та легке сканування - це те, що він дає вам акуратний список активних IP-адрес. Іншими словами, у нас є список пристроїв, підключених до мережі, разом з їх IP-адресою. І де це можливо,

nmap

визначив виробника. Це непогано з першої спроби.

Ось кінець списку.

Ми створили список підключених мережевих пристроїв, тому знаємо, скільки їх існує. Увімкнено та підключено до мережі 15 пристроїв. Ми знаємо виробника деяких з них. Або, як ми побачимо, маємо що

nmap

повідомив як виробник, наскільки це можливо.

Переглядаючи результати, ви, ймовірно, побачите пристрої, які ви впізнаєте. Цілком можуть бути такі, що ви цього не робите. Це ті, які нам потрібно розслідувати далі.

Що таке деякі з цих пристроїв, мені зрозуміло. Фонд Raspberry Pi є зрозумілим. Пристрій Amazon Technologies стане моєю Echo Dot. Єдиний пристрій Samsung, який я маю, - це лазерний принтер, який звужує його. Є кілька пристроїв, перелічених як вироблені Dell. Це просто, це ПК і ноутбук. Пристрій Avaya - це голосовий IP-телефон, який надає мені розширення телефонної системи в головному офісі. Це дозволяє їм легше приставати додому, тому я добре знаю цей пристрій.

Але у мене все ще залишаються питання.

Є кілька пристроїв з іменами, які не означають для мене нічого. Наприклад, технологія Liteon та комп'ютерні системи Elitegroup.

У мене (до речі) більше одного Raspberry PI. Кількість підключених до мережі завжди змінюватиметься, оскільки вони постійно замінюються та вимикаються з роботи, оскільки вони переглядаються та перепрофілюються. Але, безумовно, повинно бути не одне, що з’являється.

Є кілька пристроїв, позначених як Невідомий. Очевидно, їм потрібно буде розібратися.

Виконайте глибше сканування

Якщо ми видалимо

-sn

варіант

nmap

також спробує дослідити

порти

на пристроях. Порти - це нумеровані кінцеві точки для мережевих з'єднань на пристроях. Розглянемо житловий будинок. Усі квартири мають однакову вуличну адресу (еквівалент IP-адреси), але кожна квартира має свій власний номер (еквівалент порту).

Кожна програма чи послуга на пристрої має номер порту. Мережевий трафік доставляється на IP-адресу та порт, а не лише на IP-адресу. Деякі номери портів попередньо призначені або зарезервовані. Вони завжди використовуються для передачі мережевого трафіку певного типу. Порт 22, наприклад, зарезервовано для з'єднань SSH і порт 80 зарезервований для веб-трафіку HTTP.

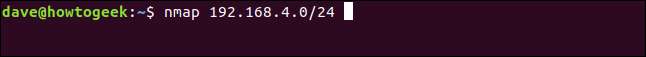

Ми збираємось використовувати

nmap

для сканування портів на кожному пристрої та повідомляє, які з них відкриті.

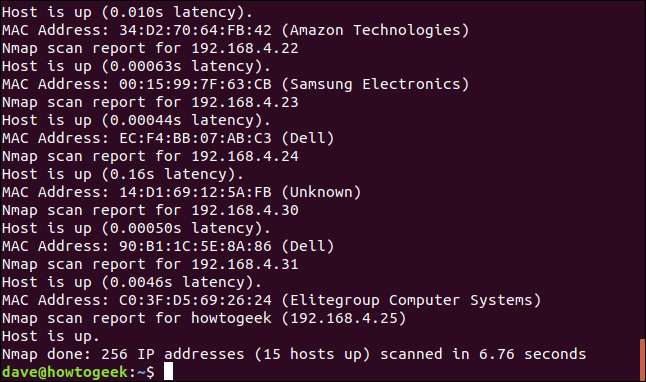

nmap 192.168.4.0/24

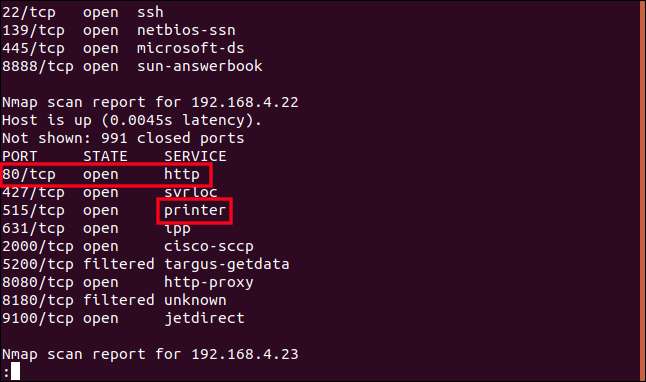

Цього разу ми отримуємо більш детальний підсумок кожного пристрою. Нам сказали, що в мережі 13 активних пристроїв. Почекай хвилинку; у нас було 15 пристроїв хвилину тому.

Кількість пристроїв може різнитися під час запуску цих сканувань. Ймовірно, це пов’язано з мобільними пристроями, що прибувають і залишають приміщення, або вмиканням та вимиканням обладнання. Крім того, пам’ятайте, що коли ви вмикаєте пристрій, який вимкнуто, він може мати не ту саму IP-адресу, що і востаннє, коли він використовувався. це може, але може і ні.

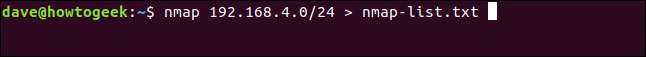

Виходу було багато. Давайте зробимо це ще раз і захопимо у файл.

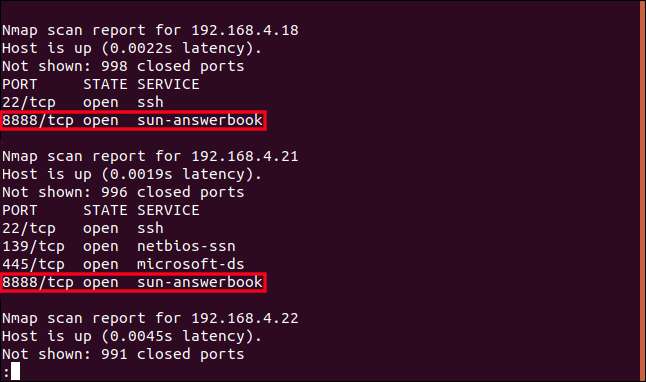

nmap 192.168.4.0/24> nmap-list.txt

І тепер ми можемо перерахувати файл за допомогою

менше

, і перегляньте його, якщо хочете.

менше nmap-list.txt

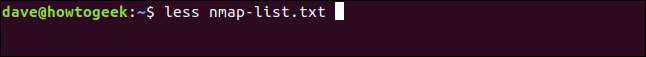

Під час прокрутки

nmap

повідомте, що ви шукаєте щось, чого не можете пояснити або що здається незвичним. Переглядаючи свій список, занотуйте IP-адреси будь-яких пристроїв, які ви хочете дослідити далі.

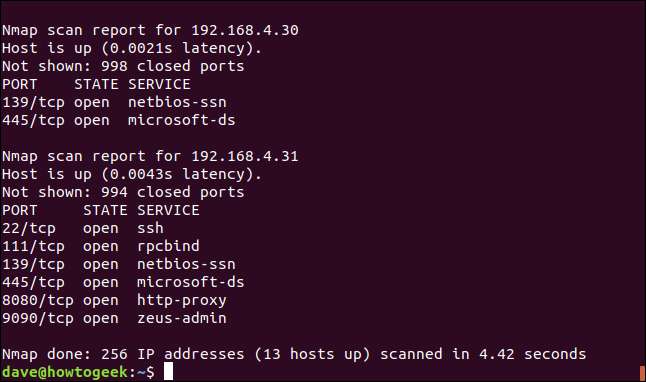

Згідно зі списком, який ми створили раніше, 192.168.4.10 - Raspberry Pi. На ньому буде працювати той чи інший дистрибутив Linux. Отже, що використовується порт 445? Це описується як “microsoft-ds”. Microsoft, на Pi під управлінням Linux? Ми напевно розглянемо це.

192.168.4.11 у попередньому скануванні було позначено як "Невідомо". У ньому є багато відкритих портів; ми повинні знати, що це таке.

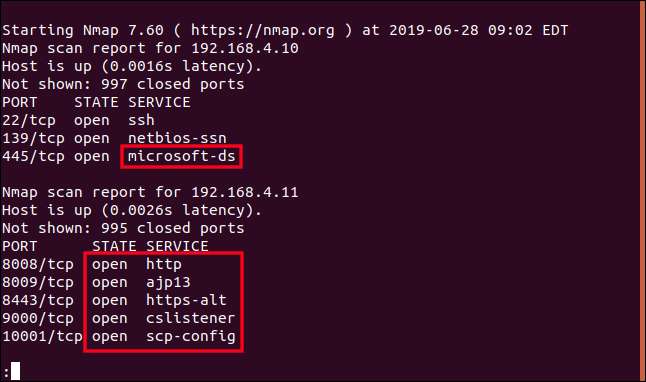

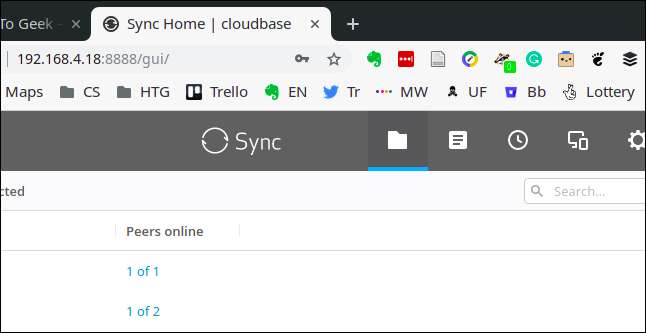

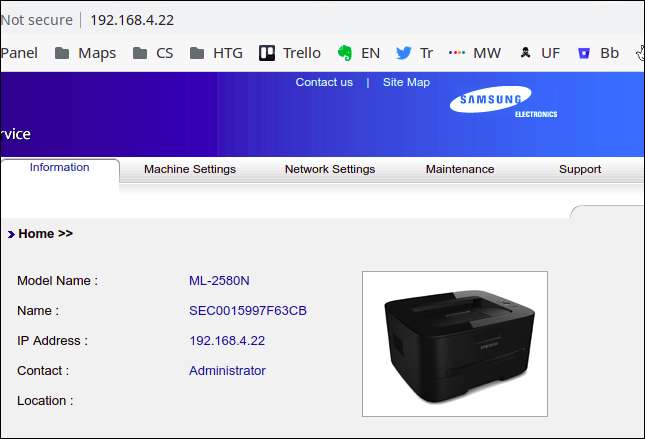

192.168.4.18 також було визначено як Raspberry Pi. Але і на Pi, і на пристрої 192.168.4.21 є відкритий порт 8888, який, як описано, використовується “автовідповідачем”. Sun AnswerBook - це багаторічна пенсійна (елементарна) система пошуку документації. Само собою зрозуміло, я ніде не встановлював цього. На це потрібно дивитись.

Пристрій 192.168.4.22 раніше було ідентифіковано як принтер Samsung, що підтверджується тут тегом із написом "принтер". Мені привернуло увагу HTTP-порт 80, який був присутній і відкритий. Цей порт зарезервований для відвідування веб-сайтів. Чи включає мій принтер веб-сайт?

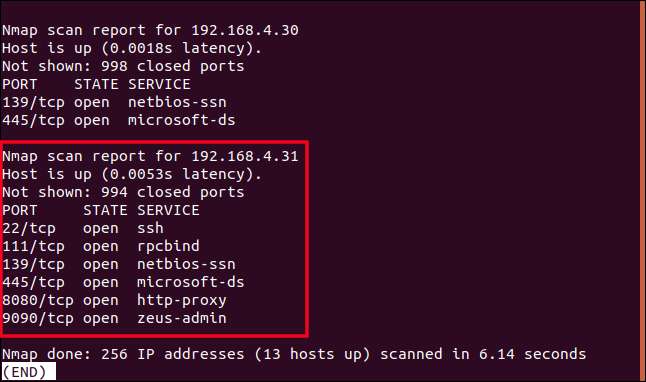

Як повідомляється, пристрій 192.168.4.31 виготовляється компанією Elitegroup Computer Systems. Я ніколи про них не чув, а пристрій має багато відкритих портів, тому ми розглянемо це.

Чим більше портів відкрито для пристрою, тим більше шансів у кіберзлочинця потрапити на нього - якщо він потрапляє безпосередньо в Інтернет, тобто. Це як будинок. Чим більше у вас дверей і вікон, тим більше потенційних точок входу у грабіжника.

Ми вишикували підозрюваних; Давайте змусимо їх поговорити

Пристрій 192.168.4.10 - це Raspberry Pi, який має відкритий порт 445, який описується як “microsoft-ds”. Швидкий пошук в Інтернеті виявляє, що порт 445, як правило, асоціюється з Samba. Самба - це впровадження вільного програмного забезпечення - протоколу Microsoft Message Block Message (SMB). SMB - це засіб спільного використання папок та файлів у мережі.

Це має сенс; Я використовую саме цей Pi як свого роду міні-мережевий пристрій зберігання даних (NAS). Він використовує Samba, щоб я міг підключитися до нього з будь-якого комп’ютера в моїй мережі. Гаразд, це було легко. Один вниз, ще кілька.

ПОВ'ЯЗАНІ: Як перетворити Raspberry Pi на малопотужний мережевий накопичувач

Невідомий пристрій з великою кількістю відкритих портів

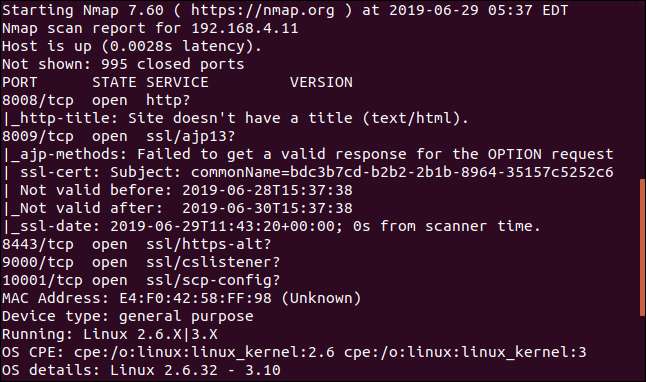

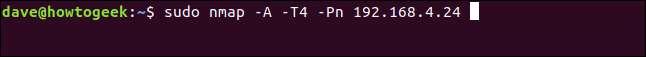

Пристрій з IP-адресою 192.168.4.11 мав невідомого виробника та відкрив багато портів.

Ми можемо використовувати

nmap

більш агресивно намагатися вимикати більше інформації з пристрою.

-А

(агресивне сканування) опція сил

nmap

використовувати виявлення операційної системи, виявлення версій, сканування сценаріїв та виявлення трасування.

-Т

Опція (шаблон синхронізації) дозволяє нам вказати значення від 0 до 5. Це встановлює один із режимів синхронізації. Режими синхронізації мають чудові імена: параноїчний (0), підлий (1), чемний (2), нормальний (3), агресивний (4) та божевільний (5). Чим менше число, тим менший вплив

nmap

матиме пропускну здатність та інших користувачів мережі.

Зауважте, що ми не надаємо

nmap

з діапазоном IP. Ми фокусуємось

nmap

на одній IP-адресі, яка є IP-адресою відповідного пристрою.

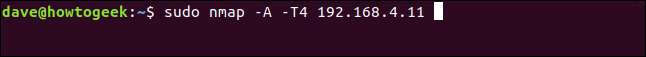

sudo nmap -A -T4 192.168.4.11

На машині, яка використовувалась для дослідження цієї статті, знадобилося дев’ять хвилин

nmap

виконати цю команду. Не дивуйтеся, якщо вам доведеться почекати деякий час, перш ніж побачите будь-які результати.

На жаль, у цьому випадку результат не дає нам простих відповідей, на які ми сподівались.

Ще одне, про що ми дізналися, - це те, що на ньому працює версія Linux. У моїй мережі це не є великим сюрпризом, але ця версія Linux дивна. Здається, досить стара. Linux використовується майже на всіх пристроях Інтернету речей, тому це може бути ключем.

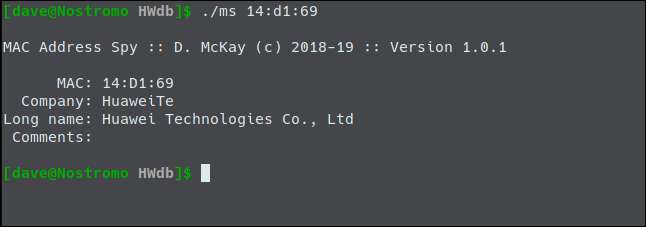

Далі в результаті

nmap

дав нам

Адреса контролю доступу до медіа

(MAC-адреса) пристрою. Це унікальне посилання, яке присвоюється мережевим інтерфейсам.

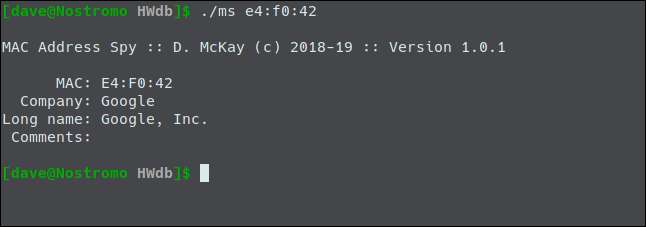

Перші три байти MAC-адреси відомі як Організаційно унікальний ідентифікатор (OUI). Це може бути використано для ідентифікації постачальника або виробника мережевого інтерфейсу. Якщо ви випадково виродник, який зібрав базу даних із 35 909 з них, тобто

Моя утиліта каже, що належить Google. З попереднім запитанням про особливу версію Linux та підозрою, що це може бути пристрій Інтернету речей, це справедливо і прямо вказує пальцем на мій міні-розумний динамік Google Home.

Ви можете зробити такий самий пошук OUI в Інтернеті, використовуючи Сторінка пошуку виробника Wireshark .

Обнадійливо, це відповідає моїм результатам.

Один із способів бути впевненим в ідентифікаторі пристрою - виконати сканування, вимкнути пристрій і повторно сканувати. IP-адресою, яка зараз відсутня у другому наборі результатів, буде пристрій, який ви щойно вимкнули.

Sun AnswerBook?

Наступною загадкою був опис "сонцезахисної книги" для Raspberry Pi з IP-адресою 192.168.4.18. Той самий опис "сонцезахисної книги" відображався для пристрою на 192.168.4.21. Пристрій 192.168.4.21 - це настільний комп’ютер Linux.

nmap

робить найкраще припущення щодо використання порту зі списку відомих програмних асоціацій. Звичайно, якщо будь-яка з цих асоціацій портів більше не застосовується - можливо, програмне забезпечення більше не використовується і вже не працює

кінець життя

—Ви можете отримати оманливі описи портів у результатах сканування. Це, мабуть, було тут, система Sun AnswerBook бере свій початок на початку 1990-х років і є не чим іншим, як далеким спогадом - для тих, хто навіть чув про неї.

Отже, якщо це не якесь давнє Мікросистеми сонця програмне забезпечення, то що спільного між цими двома пристроями, Raspberry Pi та робочим столом?

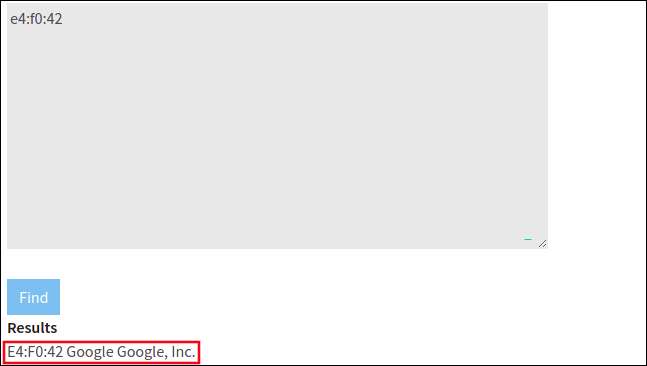

Пошук в Інтернеті не повернув нічого корисного. Було багато хітів. Здається, все, що стосується веб-інтерфейсу, який не хоче використовувати порт 80, вибирає порт 8888 як запасний варіант. Отже, наступним логічним кроком було спробувати підключитися до цього порту за допомогою браузера.

Я використовував 192.168.4.18:8888 як адресу у своєму браузері. Це формат для визначення IP-адреси та порту в браузері. Використовуйте двокрапку

:

щоб відокремити IP-адресу від номера порту.

Веб-сайт справді відкрився.

Це адміністративний портал для всіх запущених пристроїв Resilio Sync .

Я завжди використовую командний рядок, тому я зовсім забув про це. Отже, список записів Sun AnswerBook був цілим червоним оселедцем, і служба за портом 8888 була визначена.

Прихований веб-сервер

Наступним випуском, який я записав, щоб поглянути, був порт HTTP 80 на моєму принтері. Знову ж таки, я взяв IP-адресу з

nmap

результати і використовував його як адресу в моєму браузері. Мені не потрібно було надавати порт; браузер за замовчуванням портує 80.

Ось і ось; мій принтер має вбудований веб-сервер.

Тепер я бачу кількість сторінок, які пройшли через нього, рівень тонера та іншу корисну або цікаву інформацію.

Ще один невідомий пристрій

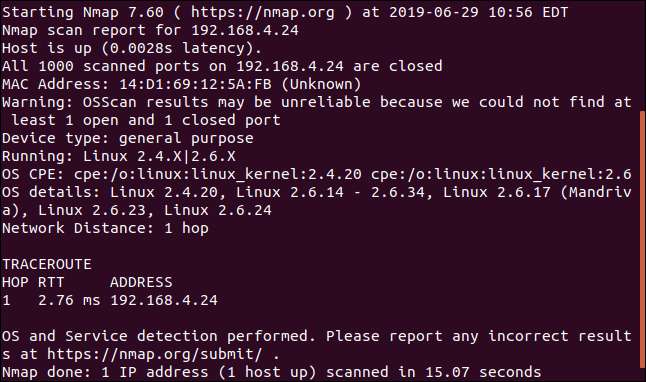

Пристрій за адресою 192.168.4.24 нічого не розкрив

nmap

скани, які ми спробували дотепер.

Я додав у

-Пон

(без пінгу) варіант. Це спричиняє

nmap

припустити, що цільовий пристрій піднятий, і продовжити інші сканування. Це може бути корисно для пристроїв, які реагують не так, як очікувалося, і заплутані

nmap

думаючи, що вони не в мережі.

sudo nmap -A -T4 -Pn 192.168.4.24

Це справді отримало звалище інформації, але пристрій не виявило нічого.

Повідомлялося, що на ньому працює ядро Linux від Mandriva Linux. Mandriva Linux була дистрибутивом припинено в 2011 році . Він продовжує жити з новою спільнотою, що підтримує його, як OpenMandriva .

Можливо, ще один пристрій Інтернету речей? мабуть, ні - у мене лише два, і вони обоє враховані.

Перехід від кімнати до кімнати та підрахунок фізичних пристроїв мені нічого не принесли. Давайте шукатимемо MAC-адресу.

Отже, виявляється, це був мій мобільний телефон.

Пам'ятайте, що ви можете робити ці пошуки в Інтернеті за допомогою Сторінка пошуку виробника Wireshark .

Комп’ютерні системи Elitegroup

Останні два запитання у мене стосувалися двох пристроїв із назвами виробників, які я не впізнав, а саме Liteon та Elitegroup Computer Systems.

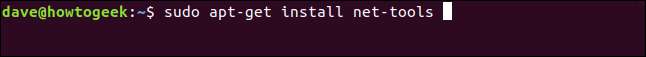

Давайте змінимо тактику. Ще одна команда, яка корисна для закріплення ідентифікації пристроїв у вашій мережі, - це

арп

.

арп

використовується для роботи з таблицею Address Resolution Protocol на вашому комп’ютері Linux. Він використовується для перекладу з

IP-адреса (або назва мережі) до MAC-адреси

.

Якщо

арп

не встановлено на вашому комп'ютері, ви можете встановити його таким чином.

На Ubuntu використовуйте

apt-get

:

sudo apt-get install net-tools

На використання Fedora

dnf

:

sudo dnf встановити net-tools

На Manjaro використання

Пакман

:

Судопа cman-shu-ne-to-ls

Щоб отримати список пристроїв та їх назви мереж - якщо їм призначено - просто введіть

арп

і натисніть Enter.

Це результат моєї дослідницької машини:

Імена в першому стовпці - це імена машин (їх також називають іменами хостів або мережевими іменами), призначені пристроям. Деякі з них я встановив ( Ностромо , Cloudbase , і Марінвіль , наприклад), а деякі встановлені виробником (наприклад, Vigor.router).

Результат дає нам два способи перехресного посилання на нього з результатом з

nmap

. Оскільки MAC-адреси для пристроїв перераховані, ми можемо посилатися на вихідні дані з

nmap

для подальшої ідентифікації пристроїв.

Крім того, оскільки ви можете використовувати назву машини за допомогою

пінг

і тому

пінг

відображає базову IP-адресу, ви можете перекреслити імена машин на IP-адреси за допомогою

пінг

на кожне ім’я по черзі.

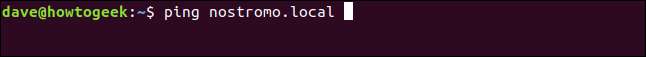

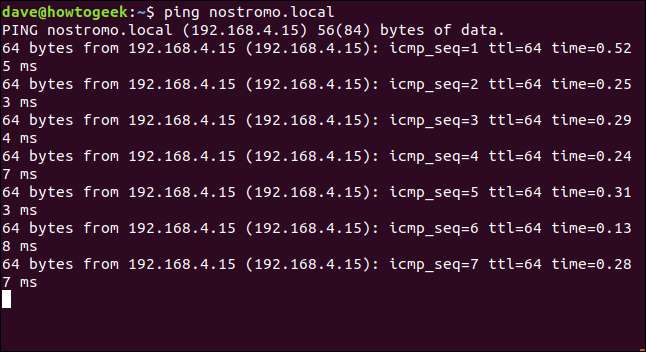

Наприклад, давайте пінгуємо Nostromo.local і з’ясовуємо, яка його IP-адреса. Зверніть увагу, що назви машин не чутливі до регістру.

ping nostromo.local

Для зупинки потрібно використовувати Ctrl + C

пінг

.

Результат показує нам, що його Ip-адреса - 192.168.4.15. І це, здається, пристрій, який з’явився в першій

nmap

сканувати з Liteon як виробником.

Компанія Liteon виготовляє комп’ютерні компоненти, які використовуються багатьма виробниками комп’ютерів. У цьому випадку це карта Liteon Wi-Fi всередині ноутбука Asus. Отже, як ми вже зазначали раніше, ім'я виробника, яке повертається

nmap

це лише найкраща здогадка. Як було

nmap

щоб знати, як Wi-Fi-карта Liteon була встановлена на ноутбуці Asus?

І, нарешті. MAC-адреса пристрою, виробленого компанією Elitegroup Computer Systems, відповідає тій, що вказана в

арп

список пристрою, який я назвав LibreELEC.local.

Це Intel NUC , запустивши Медіаплеєр LibreELEC . Отже, цей NUC має материнську плату від компанії Elitegroup Computer Systems.

І ось ми, всі загадки розгадані.

Все враховано

Ми перевірили, що в цій мережі немає незрозумілих пристроїв. Ви також можете використовувати методи, описані тут, для дослідження вашої мережі. Ви можете зробити це з інтересу - щоб задовольнити свого внутрішнього виродка - або переконатися, що все, що підключено до вашої мережі, має право бути там.

Пам'ятайте, що підключені пристрої бувають усіх форм і розмірів. Я витратив деякий час, об’їжджаючи круги і намагаючись відстежити дивний пристрій, перш ніж зрозуміти, що це, насправді, розумні годинники на моєму зап’ясті.