Myslíte si, že víte, co je připojeno k vaší domácí síti? Možná budete překvapeni. Naučte se, jak kontrolovat používání

nmap

v systému Linux, který vám umožní prozkoumat všechna zařízení připojená k vaší síti.

Možná si myslíte, že vaše domácí síť je docela jednoduchá a z jejího hlubšího pohledu se nedá nic naučit. Možná máte pravdu, ale je pravděpodobné, že se dozvíte něco, co jste nevěděli. S množením Internet věcí zařízení, mobilní zařízení, jako jsou telefony a tablety, a revoluce v inteligentních domácnostech - kromě „běžných“ síťových zařízení, jako jsou širokopásmové směrovače, notebooky a stolní počítače - to může být oční otvírák.

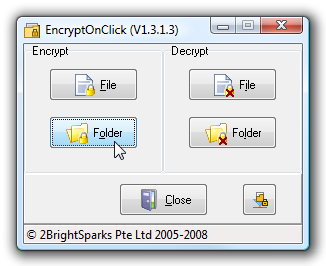

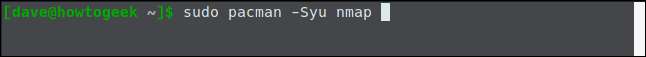

Pokud potřebujete, nainstalujte nmap

Budeme používat

nmap

příkaz. V závislosti na tom, jaké další softwarové balíčky máte v počítači nainstalované,

nmap

již pro vás může být nainstalován.

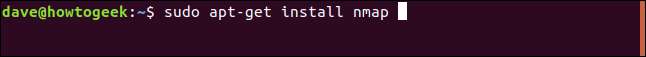

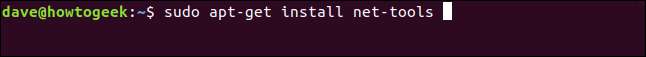

Pokud ne, tak jej nainstalujete do Ubuntu.

sudo apt-get install nmap

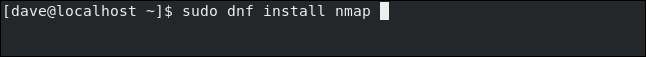

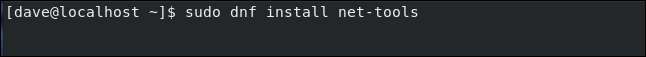

Takto jej nainstalujete na Fedoru.

sudo dnf install nmap

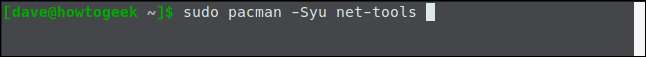

Takto jej nainstalujete na Manjaro.

Sudo stupnice

Můžete jej nainstalovat na jiné verze systému Linux pomocí správce balíčků pro vaše distribuce systému Linux.

Najděte svou IP adresu

Prvním úkolem je zjistit, jaká je IP adresa vašeho počítače se systémem Linux. Vaše síť může používat minimální a maximální IP adresu. Toto je rozsah nebo rozsah IP adres vaší sítě. Budeme muset poskytnout IP adresy nebo řadu IP adres

nmap

, takže musíme vědět, jaké jsou tyto hodnoty.

Linux snadno poskytuje příkaz s názvem

ip

a

má možnost

volal

adresa

(adresa). Typ

ip

, prostor,

adresa

A stiskněte klávesu Enter.

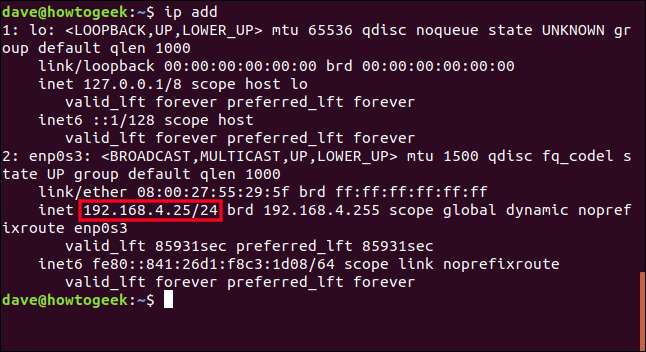

IP adresa

Ve spodní části výstupu najdete svoji IP adresu. Předchází mu štítek „inet“.

IP adresa tohoto počítače je „192.168.4.25“. „/ 24“ znamená, že v masce podsítě jsou tři po sobě jdoucí sady osmi 1. (A 3 x 8 = 24.)

V binárním formátu je maska podsítě:

11111111.11111111.11111111.00000000

a v desítkové soustavě je to 255.255.255.0.

Maska podsítě a adresa IP se používají k označení, která část adresy IP identifikuje síť a která část identifikuje zařízení. Tato maska podsítě informuje hardware, že první tři čísla IP adresy budou identifikovat síť a poslední část IP adresy bude identifikovat jednotlivá zařízení. A protože největší číslo, které můžete v 8bitovém binárním čísle udržet, je 255, rozsah adres IP pro tuto síť bude 192.168.4.0 až 192.168.4.255.

To vše je zapouzdřeno v „/ 24“. Šťastně,

nmap

pracuje s touto notací, takže máme to, co musíme začít používat

nmap

.

PŘÍBUZNÝ: Jak fungují adresy IP?

Začněte s nmap

nmap

je

nástroj pro mapování sítě

. Funguje tak, že posíláme různé síťové zprávy na adresy IP v rozsahu, který jim poskytneme. To může odvodit hodně o zařízení, které sonduje, posuzováním a interpretací typu odpovědí, které dostane.

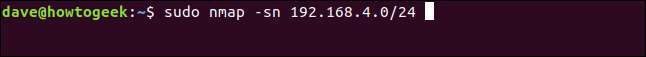

Začneme jednoduchým skenováním

nmap

. Budeme používat

-sn

(skenovat žádný port). To říká

nmap

zatím prozkoumat porty na zařízeních. Udělá to lehké a rychlé skenování.

Přesto to může chvíli trvat

nmap

běžet. Čím více zařízení v síti samozřejmě máte, tím déle to bude trvat. Nejprve provede všechny své průzkumné a průzkumné práce a poté, co je dokončena první fáze, prezentuje svá zjištění. Nebuďte překvapeni, když se asi minutu nic viditelného neděje.

IP adresa, kterou použijeme, je ta, kterou jsme získali pomocí

ip

příkaz dříve, ale konečné číslo je nastaveno na nulu. Toto je první možná adresa IP v této síti. „/ 24“ říká

nmap

prohledat celý rozsah této sítě. Parametr „192.168.4.0/24“ se překládá jako „začít na adrese IP 192.168.4.0 a pracovat přes všechny adresy IP až do 192.168.4.255 včetně“.

Všimněte si, že používáme

sudo

.

sudo nmap -sn 192.168.4.0/24

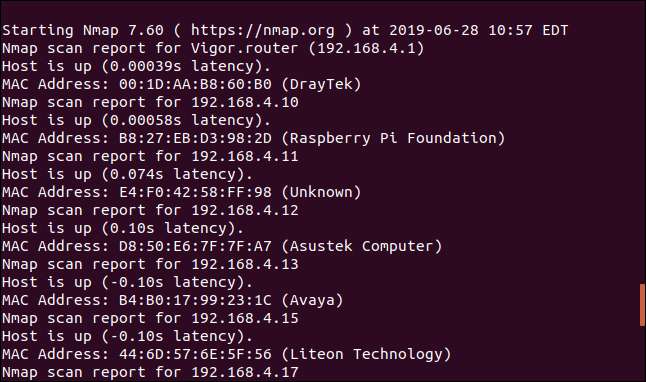

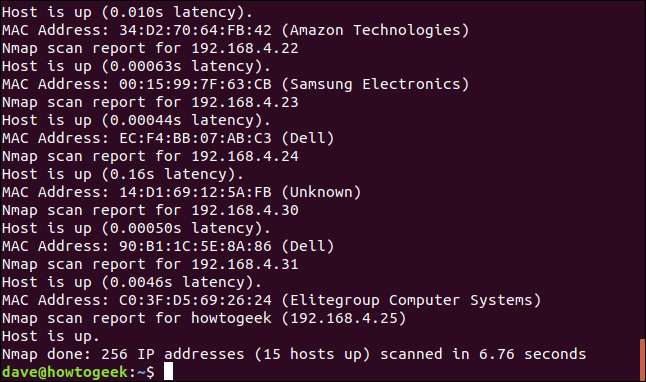

Po krátkém čekání se výstup zapíše do okna terminálu.

Toto skenování můžete spustit bez použití

sudo

, ale pomocí

sudo

zajišťuje, že dokáže extrahovat co nejvíce informací. Bez

sudo

tento sken by nevrátil například informace o výrobci.

Výhodou použití

-sn

Tato možnost - stejně jako rychlé a lehké skenování - vám poskytne přehledný seznam živých adres IP. Jinými slovy, máme seznam zařízení připojených k síti spolu s jejich IP adresou. A kde je to možné,

nmap

určil výrobce. To není špatné na první pokus.

Zde je spodní část seznamu.

Vytvořili jsme seznam připojených síťových zařízení, abychom věděli, kolik jich je. Existuje 15 zařízení zapnutých a připojených k síti. U některých z nich známe výrobce. Nebo, jak uvidíme, máme co

nmap

uvedla jako výrobce, podle svých nejlepších schopností.

Když se podíváte do svých výsledků, pravděpodobně uvidíte zařízení, která poznáte. Mohou být i takové, které nemáte. To jsou ty, které musíme dále vyšetřovat.

Co jsou některá z těchto zařízení, je mi jasné. Raspberry Pi Foundation je samozřejmostí. Zařízení Amazon Technologies bude moje Echo Dot. Jediné zařízení Samsung, které mám, je laserová tiskárna, takže se to zužuje. Existuje několik zařízení uvedených jako vyráběná společností Dell. To je snadné, to je počítač a notebook. Zařízení Avaya je telefon Voice Over IP, který mi poskytuje pobočkovou ústřednu v telefonním systému. Umožňuje jim to snadněji mě otravovat doma, takže jsem si toho zařízení dobře vědom.

Ale stále mi zůstávají otázky.

Existuje několik zařízení se jmény, která pro mě neznamenají vůbec nic. Například technologie Liteon a počítačové systémy Elitegroup.

Mám (způsobem) více než jeden Raspberry PI. Kolik je připojeno k síti, se bude vždy lišit, protože jsou neustále vyměňováni a vyřazováni ze služby, protože jsou znovu zobrazováni a přepracováváni. Rozhodně by se ale mělo objevit více než jednoho.

Existuje několik zařízení označených jako Neznámé. Je zřejmé, že se budou muset podívat.

Proveďte hlubší skenování

Pokud odstraníme

-sn

volba

nmap

se také pokusí sondovat

porty

na zařízeních. Porty jsou očíslované koncové body pro síťová připojení na zařízeních. Zvažte bytový dům. Všechny apartmány mají stejnou ulici (ekvivalent IP adresy), ale každý apartmán má své vlastní číslo (ekvivalent přístavu).

Každý program nebo služba v zařízení má číslo portu. Síťový provoz se doručuje na adresu IP a port, nejen na adresu IP. Některá čísla portů jsou předem přidělena nebo vyhrazena. Vždy se používají k přenosu síťového provozu konkrétního typu. Port 22, například, je vyhrazeno pro připojení SSH a port 80 je vyhrazen pro webový provoz HTTP.

Budeme používat

nmap

prohledat porty na každém zařízení a zjistit, které z nich jsou otevřené.

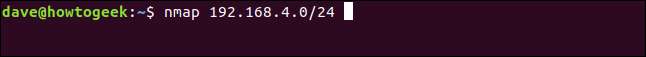

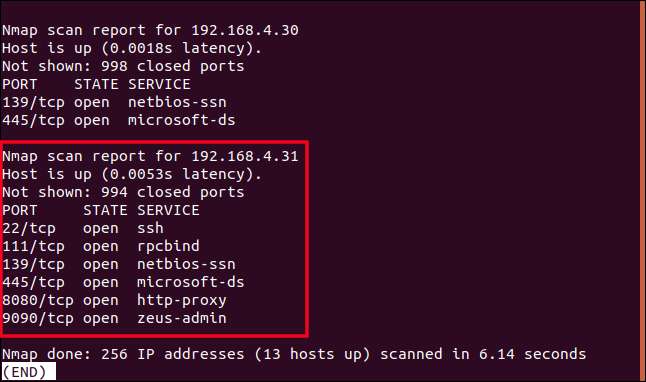

nmap 192.168.4.0/24

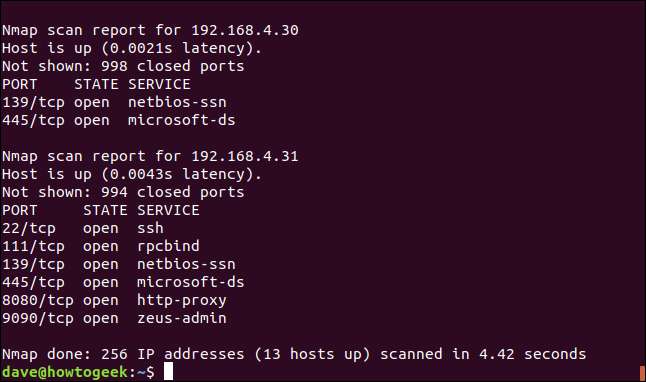

Tentokrát dostáváme podrobnější shrnutí každého zařízení. Bylo nám řečeno, že v síti je 13 aktivních zařízení. Počkej chvíli; před chvílí jsme měli 15 zařízení.

Počet zařízení se při provádění těchto skenování může velmi lišit. Je to pravděpodobně způsobeno příjezdem a opuštěním mobilních zařízení nebo zapnutím a vypnutím zařízení. Uvědomte si také, že když zapnete zařízení, které bylo vypnuto, nemusí mít stejnou IP adresu, jako to bylo při posledním použití. to by mohlo, ale nemusí.

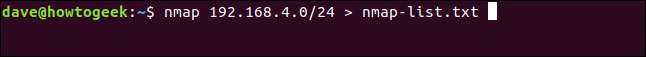

Bylo spousty výstupů. Udělejme to znovu a pořiďme to do souboru.

nmap 192.168.4.0/24> nmap-list.txt

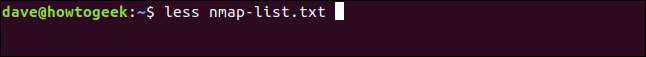

A nyní můžeme vypsat soubor s

méně

, a pokud si přejeme, prohledejte jej.

méně nmap-list.txt

Jak procházíte

nmap

nahlaste, že hledáte něco, co nedokážete vysvětlit nebo co se zdá neobvyklé. Při kontrole seznamu si poznamenejte IP adresy všech zařízení, která chcete dále prozkoumat.

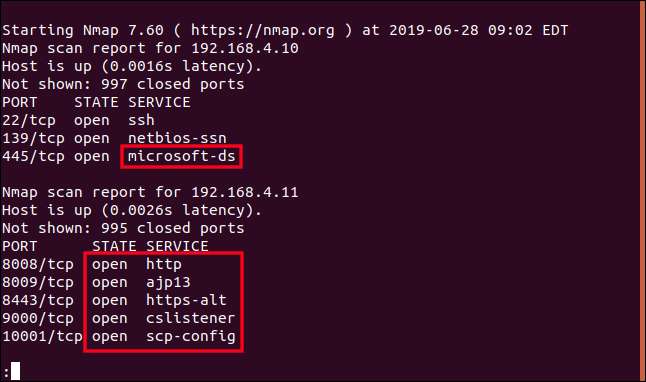

Podle seznamu, který jsme vygenerovali dříve, je 192.168.4.10 Raspberry Pi. Bude spuštěna jedna nebo druhá distribuce Linuxu. Co tedy používá port 445? Je popsán jako „microsoft-ds“. Microsoft, na Pi se systémem Linux? Určitě to prozkoumáme.

Soubor 192.168.4.11 byl v dřívějším skenování označen jako „Neznámý“. Má spoustu otevřených portů; potřebujeme vědět, co to je.

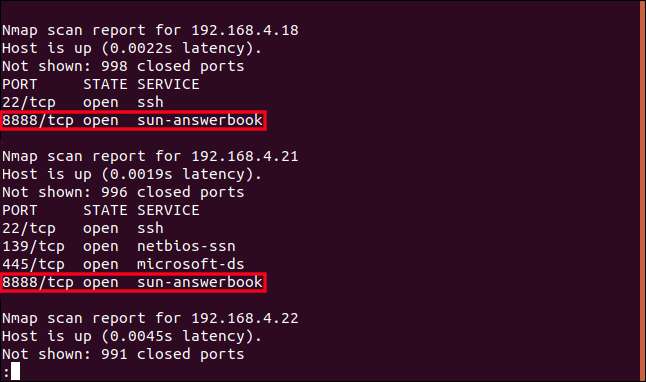

192.168.4.18 byl také identifikován jako Raspberry Pi. Ale toto Pi a zařízení 192.168.4.21 mají otevřený port 8888, který je popsán jako používaný „slunečním odpovědním knížkou“. Sun AnswerBook je mnohaletý důchodový (základní) systém vyhledávání dokumentace. Není nutné říkat, že to nikde nemám nainstalované. To je třeba se podívat.

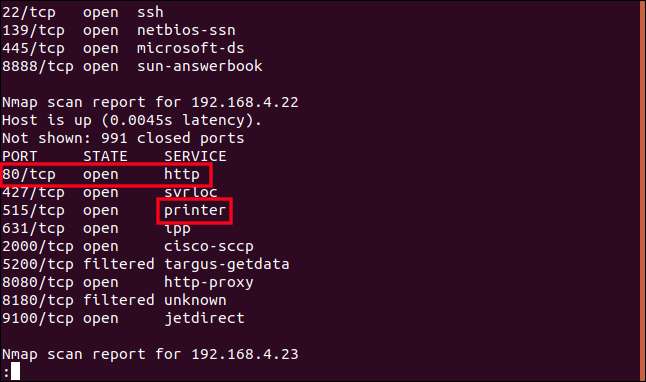

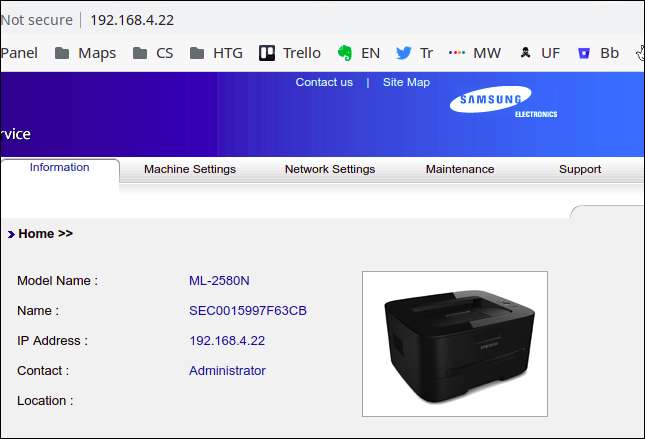

Zařízení 192.168.4.22 bylo dříve identifikováno jako tiskárna Samsung, což je zde ověřeno značkou, která říká „tiskárna“. Co mě zaujalo, byl přítomný a otevřený port HTTP 80. Tento port je vyhrazen pro provoz na webu. Zahrnuje moje tiskárna webovou stránku?

Zařízení 192.168.4.31 údajně vyrábí společnost s názvem Elitegroup Computer Systems. Nikdy jsem o nich neslyšel a zařízení má mnoho otevřených portů, takže se na to podíváme.

Čím více portů má zařízení otevřeno, tím větší je šance, že se do něj počítačový zločinec dostane - pokud je vystaveno přímo internetu, který je. Je to jako dům. Čím více dveří a oken máte, tím více potenciálních vstupních bodů má zloděj.

Seřadili jsme podezřelé; Pojďme si s nimi promluvit

Zařízení 192.168.4.10 je Raspberry Pi s otevřeným portem 445, který je popsán jako „microsoft-ds“. Rychlý průzkum internetu ukazuje, že port 445 je obvykle spojen se Sambou. Samba je bezplatná implementace softwaru protokolu Microsoft Server Message Block Protocol (SMB). SMB je prostředek sdílení složek a souborů v síti.

To dává smysl; Používám toto konkrétní Pi jako jakési zařízení mini-Network Attached Storage (NAS). Používá Sambu, abych se k ní mohl připojit z jakéhokoli počítače v mé síti. Dobře, to bylo snadné. Jeden dolů, několik dalších.

PŘÍBUZNÝ: Jak proměnit Raspberry Pi v síťové úložné zařízení s nízkou spotřebou

Neznámé zařízení s mnoha otevřenými porty

Zařízení s IP adresou 192.168.4.11 mělo neznámého výrobce a mnoho portů otevřených.

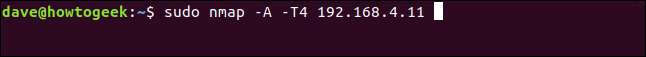

Můžeme použít

nmap

agresivněji pokusit se ze zařízení mrknout více informací. The

-A

(agresivní skenování) volitelné síly

nmap

používat detekci operačního systému, detekci verzí, skenování skriptů a detekci traceroute.

The

-T

Možnost (časovací šablona) nám umožňuje zadat hodnotu od 0 do 5. Tím se nastaví jeden z režimů časování. Režimy časování mají skvělá jména: paranoidní (0), záludný (1), zdvořilý (2), normální (3), agresivní (4) a šílený (5). Čím nižší číslo, tím menší dopad

nmap

bude mít na šířku pásma a další uživatele sítě.

Upozorňujeme, že neposkytujeme

nmap

s rozsahem IP. Zaměřujeme se

nmap

na jednu IP adresu, což je IP adresa dotyčného zařízení.

sudo nmap -A -T4 192.168.4.11

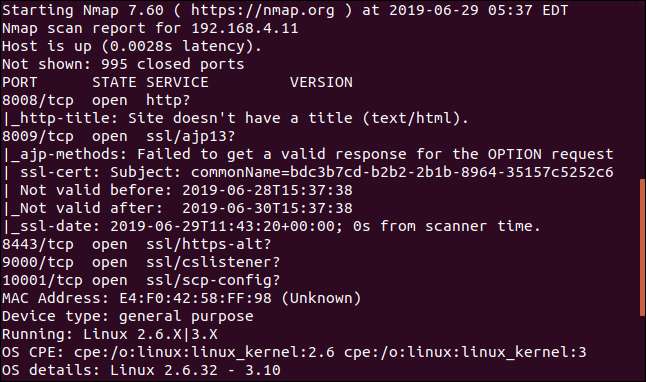

Na stroji použitém k prozkoumání tohoto článku to trvalo devět minut

nmap

provést tento příkaz. Nebuďte překvapeni, pokud budete muset chvíli počkat, než uvidíte jakýkoli výstup.

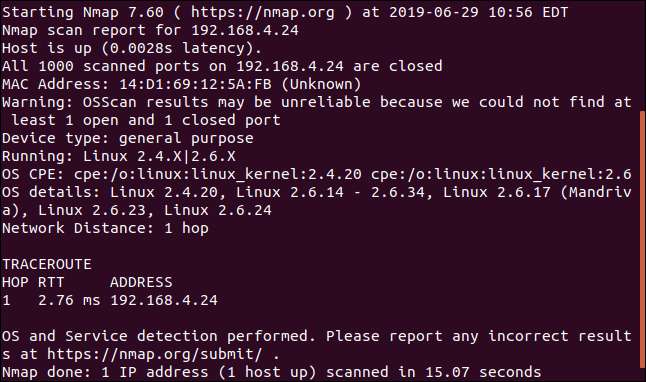

Bohužel v tomto případě nám výstup neposkytne snadné odpovědi, v které jsme doufali.

Další věcí, kterou jsme se naučili, je, že běží na verzi Linuxu. V mé síti to není velké překvapení, ale tato verze Linuxu je zvláštní. Zdá se, že je docela starý. Linux se používá téměř ve všech zařízeních internetu věcí, takže to může být vodítko.

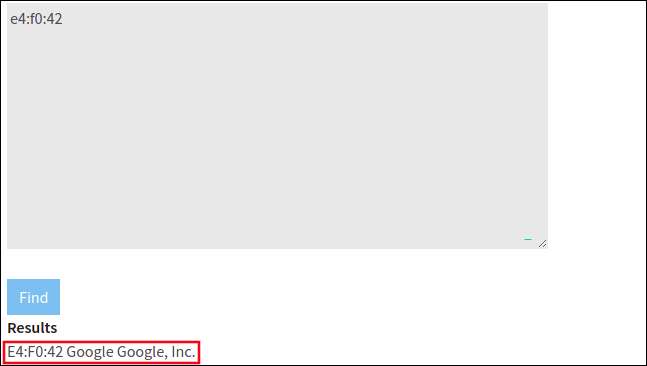

Dále dolů ve výstupu

nmap

dal nám

Adresa Media Access Control

(MAC adresa) zařízení. Toto je jedinečný odkaz, který je přiřazen síťovým rozhraním.

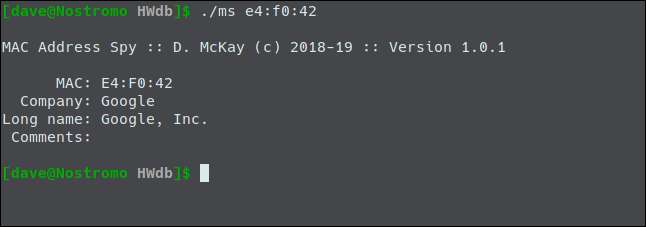

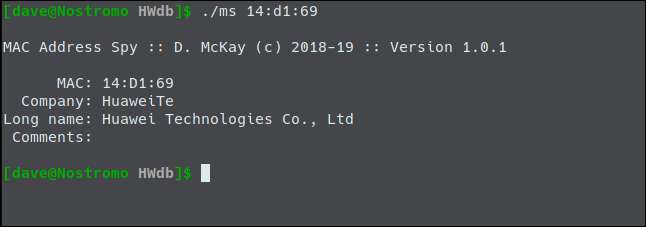

První tři bajty adresy MAC se označují jako Organizačně jedinečný identifikátor (OUI). To lze použít k identifikaci dodavatele nebo výrobce síťového rozhraní. Pokud jste náhodou geek, který sestavil databázi 35 909 z nich, to je.

Můj nástroj říká, že patří Googlu. Díky dřívější otázce o zvláštní verzi systému Linux a podezření, že by mohlo jít o zařízení internetu věcí, to ukazuje prstem spravedlivě a přímo na můj mini inteligentní reproduktor Google Home.

Stejný druh vyhledávání OUI můžete provést online pomocí Stránka vyhledávání výrobce Wireshark .

Povzbudivě to odpovídá mým výsledkům.

Jedním ze způsobů, jak si být jisti ID zařízení, je provést skenování, vypnout zařízení a znovu skenovat. IP adresa, která nyní chybí u druhé sady výsledků, bude zařízení, které jste právě vypnuli.

Sun AnswerBook?

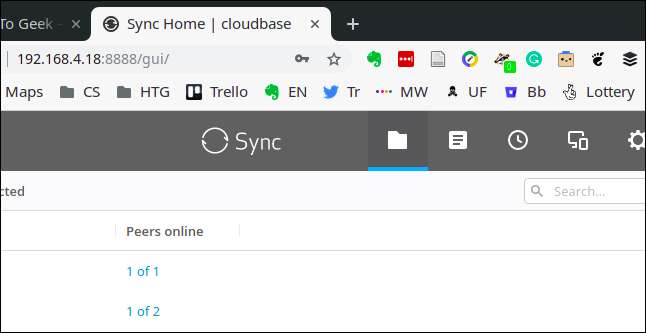

Další záhadou byl popis „sluneční odpovědi“ pro Raspberry Pi s IP adresou 192.168.4.18. Stejný popis „sun-answerbook“ se pro zařízení zobrazoval na adrese 192.168.4.21. Zařízení 192.168.4.21 je stolní počítač se systémem Linux.

nmap

nejlépe odhadne použití portu ze seznamu známých softwarových asociací. Samozřejmě, pokud některá z těchto asociací portů již není použitelná - software se možná již nepoužívá a je pryč

konec života

—Můžete ve výsledcích skenování získat zavádějící popisy portů. To byl pravděpodobně tento případ, systém Sun AnswerBook pochází z počátku 90. let a není ničím jiným než vzdálenou vzpomínkou - pro ty, kteří o tom vůbec slyšeli.

Takže pokud to není nějaké staré Sun Microsystems software, tak co by mohla mít tato dvě zařízení, Raspberry Pi a desktop, společné?

Vyhledávání na internetu nepřineslo nic užitečného. Bylo spousta zásahů. Zdá se, že cokoli s webovým rozhraním, které nechce používat port 80, vypadá jako záložní pro port 8888. Dalším logickým krokem tedy bylo pokusit se připojit k tomuto portu pomocí prohlížeče.

Jako adresu v prohlížeči jsem použil 192.168.4.18:8888. Toto je formát pro zadání adresy IP a portu v prohlížeči. Použijte dvojtečku

:

oddělit IP adresu od čísla portu.

Web se skutečně otevřel.

Je to portál pro správu všech spuštěných zařízení Resilio Sync .

Vždy používám příkazový řádek, takže jsem na toto zařízení úplně zapomněl. Takže záznam záznamu Sun AnswerBook byl úplný červený sledě a služba za portem 8888 byla identifikována.

Skrytý webový server

Dalším problémem, který jsem si nahrál, byl port HTTP 80 na mé tiskárně. Znovu jsem vzal IP adresu z

nmap

výsledky a použil ji jako adresu v mém prohlížeči. Nepotřeboval jsem poskytnout port; prohlížeč by měl výchozí port 80.

Hle a hle; moje tiskárna má v sobě zabudovaný webový server.

Nyní vidím počet stránek, které prošly, hladinu toneru a další užitečné nebo zajímavé informace.

Další neznámé zařízení

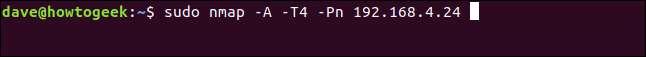

Zařízení v 192.168.4.24 neodhalilo nic žádnému z

nmap

skeny, které jsme zatím vyzkoušeli.

Přidal jsem do

-Mon

(bez příkazu ping). To způsobuje

nmap

předpokládat, že je cílové zařízení funkční, a pokračovat v dalších skenováních. To může být užitečné pro zařízení, která nereagují podle očekávání a nejsou matoucí

nmap

aby si mysleli, že jsou offline.

sudo nmap -A -T4 -Pn 192.168.4.24

Tím se načetla skládka informací, ale nebylo nic, co by zařízení identifikovalo.

Bylo údajně spuštěno linuxové jádro od Mandriva Linux. Mandriva Linux byla distribuce, která byla ukončena v roce 2011 . Žije dál s novou komunitou, která ji podporuje OpenMandriva .

Možná jiné zařízení pro internet věcí? pravděpodobně ne - mám jen dva a oba jsou započítáni.

Průchod pokoj po pokoji a počet fyzických zařízení mi nic nezískal. Podívejme se na MAC adresu.

Ukázalo se tedy, že to byl můj mobilní telefon.

Nezapomeňte, že tato vyhledávání můžete provádět online pomocí Stránka vyhledávání výrobce Wireshark .

Počítačové systémy Elitegroup

Poslední dvě otázky, které jsem měl, se týkaly dvou zařízení s názvy výrobců, které jsem nepoznal, jmenovitě Liteon a Elitegroup Computer Systems.

Pojďme změnit směr. Další příkaz, který je užitečný při upřesnění identity zařízení ve vaší síti, je

arp

.

arp

se používá k práci s tabulkou Address Resolution Protocol v počítači se systémem Linux. Používá se k překladu z

IP adresa (nebo název sítě) na MAC adresu

.

Li

arp

není ve vašem počítači nainstalován, můžete jej nainstalovat takto.

Na Ubuntu použijte

apt-get

:

sudo apt-get install net-tools

Na použití Fedory

dnf

:

sudo dnf install net-tools

Na Manjaro použití

pacman

:

Sudopa cman-shu-ne-to-ls

Chcete-li získat seznam zařízení a jejich názvy sítí - pokud jim bylo přiřazeno - stačí zadat

arp

a stiskněte klávesu Enter.

Toto je výstup z mého výzkumného stroje:

Názvy v prvním sloupci jsou názvy počítačů (nazývané také názvy hostitelů nebo názvy sítí), které byly přiřazeny zařízením. Některé z nich jsem nastavil ( Nostromo , Cloudbase , a Marineville , například) a některé byly nastaveny výrobcem (například Vigor.router).

Výstup nám poskytuje dva způsoby křížových odkazů s výstupem z

nmap

. Protože jsou uvedeny MAC adresy zařízení, můžeme odkazovat na výstup z

nmap

k další identifikaci zařízení.

Také proto, že můžete použít název stroje s

ping

a protože

ping

zobrazí podkladovou IP adresu, můžete křížově odkazovat na názvy strojů na IP adresy pomocí

ping

na každé jméno.

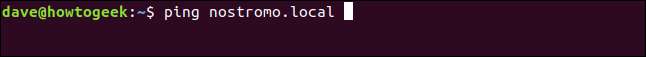

Podívejme se například na příkaz Nostromo.local a zjistíme, jaká je jeho IP adresa. Názvy strojů nerozlišují velká a malá písmena.

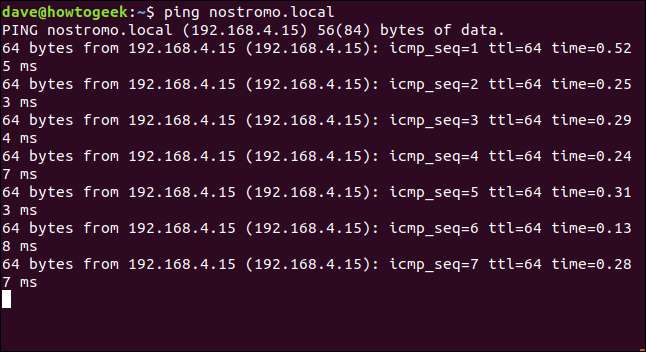

ping nostromo.local

K zastavení musíte použít Ctrl + C

ping

.

Výstup nám ukazuje, že jeho IP adresa je 192.168.4.15. A to se stalo zařízení, které se objevilo v prvním

nmap

skenujte s výrobcem Liteon.

Společnost Liteon vyrábí počítačové komponenty, které používá mnoho výrobců počítačů. V tomto případě se jedná o Liteon Wi-Fi kartu uvnitř notebooku Asus. Jak jsme si již dříve poznamenali, jméno výrobce, které je vráceno

nmap

je jen jeho nejlepší odhad. Jak byl

nmap

vědět, že Wi-Fi karta Liteon byla vybavena notebookem Asus?

A nakonec. MAC adresa zařízení vyrobeného společností Elitegroup Computer Systems se shoduje s adresou v

arp

výpis zařízení, které jsem pojmenoval LibreELEC.local.

Tohle je Intel NUC , provozující Přehrávač médií LibreELEC . Takže tento NUC má základní desku od společnosti Elitegroup Computer Systems.

A jsme tady, všechna tajemství vyřešena.

Vše, za co se účtuje

Ověřili jsme, že v této síti nejsou žádná nevysvětlitelná zařízení. Zde můžete použít techniky popsané k prozkoumání vaší sítě. Můžete to udělat ze zájmu - abyste uspokojili svého vnitřního geeka - nebo abyste se ujistili, že všechno, co je připojeno k vaší síti, má právo být tam.

Pamatujte, že připojená zařízení přicházejí ve všech tvarech a velikostech. Strávil jsem nějaký čas procházením v kruzích a pokusil jsem se vypátrat podivné zařízení, než jsem si uvědomil, že to ve skutečnosti byly inteligentní hodinky na mém zápěstí.