Crezi că știi ce este conectat la rețeaua ta de acasă? S-ar putea să fii surprins. Aflați cum să verificați folosind

nmap

pe Linux, care vă va permite să explorați toate dispozitivele conectate la rețeaua dvs.

S-ar putea să credeți că rețeaua dvs. de domiciliu este destul de simplă și nu este nimic de învățat dintr-o privire mai profundă. S-ar putea să aveți dreptate, dar sunt șanse să învățați ceva ce nu știați. Odată cu proliferarea internetul Lucrurilor dispozitive, dispozitive mobile precum telefoane și tablete și revoluția smart home - pe lângă dispozitivele de rețea „normale”, cum ar fi routere în bandă largă, laptopuri și computere desktop, ar putea fi un dispozitiv de deschidere a ochilor.

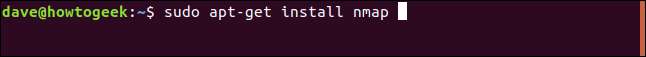

Dacă aveți nevoie, instalați nmap

Vom folosi

nmap

comanda. În funcție de ce alte pachete software ați instalat pe computer,

nmap

s-ar putea să fie deja instalat pentru dvs.

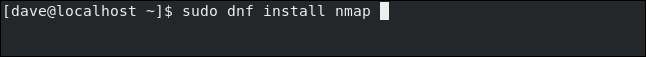

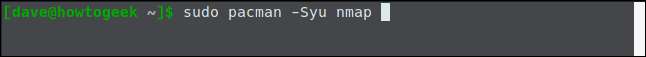

Dacă nu, acesta este modul în care îl puteți instala în Ubuntu.

sudo apt-get install nmap

Acesta este modul în care îl puteți instala pe Fedora.

sudo dnf instalează nmap

Acesta este modul în care îl puteți instala pe Manjaro.

Scara Sudo

Puteți să-l instalați pe alte versiuni de Linux folosind managerul de pachete pentru distribuțiile dvs. Linux.

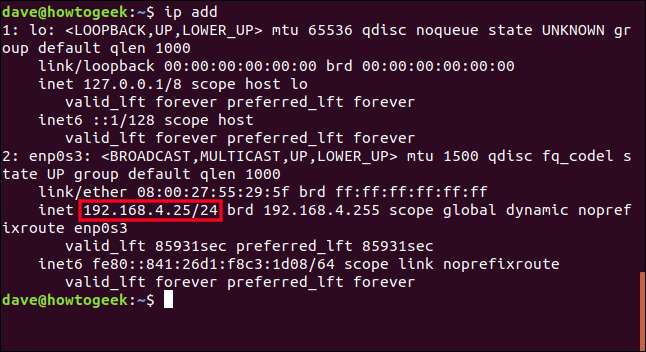

Găsiți adresa dvs. IP

Prima sarcină este de a descoperi care este adresa IP a computerului dvs. Linux. Există o adresă IP minimă și maximă pe care rețeaua dvs. o poate utiliza. Acesta este domeniul de aplicare sau gama de adrese IP pentru rețeaua dvs. Va trebui să furnizăm adrese IP sau o serie de adrese IP către

nmap

, deci trebuie să știm care sunt acele valori.

Handily, Linux oferă o comandă numită

ip

și

are o opțiune

numit

addr

(abordare). Tip

ip

, un spațiu,

addr

Și apăsați Enter.

ip addr

În secțiunea de jos a ieșirii, veți găsi adresa IP. Este precedat de eticheta „inet”.

Adresa IP a acestui computer este „192.168.4.25”. „/ 24” înseamnă că există trei seturi consecutive de opt 1 în masca de subrețea. (Și 3 x 8 = 24.)

În binar, masca de subrețea este:

11111111.11111111.11111111.00000000

iar în zecimal, este 255.255.255.0.

Masca de subrețea și adresa IP sunt utilizate pentru a indica care parte a adresei IP identifică rețeaua și care parte identifică dispozitivul. Această mască de subrețea informează hardware-ul că primele trei numere ale adresei IP vor identifica rețeaua și ultima parte a adresei IP identifică dispozitivele individuale. Și pentru că cel mai mare număr pe care îl puteți deține într-un număr binar de 8 biți este 255, intervalul de adrese IP pentru această rețea va fi de la 192.168.4.0 până la 192.168.4.255.

Toate acestea sunt încapsulate în „/ 24”. Fericit,

nmap

funcționează cu acea notație, deci avem ceea ce trebuie să începem să folosim

nmap

.

LEGATE DE: Cum funcționează adresele IP?

Începeți cu nmap

nmap

este o

instrument de cartografiere a rețelei

. Funcționează prin trimiterea diferitelor mesaje de rețea la adresele IP din intervalul pe care îl vom furniza. Poate deduce multe despre dispozitivul pe care îl testează judecând și interpretând tipul de răspunsuri pe care le primește.

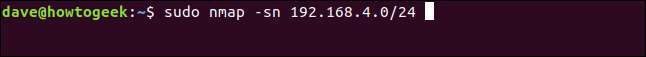

Să începem o scanare simplă cu

nmap

. Vom folosi

-sn

(scanare fără port) opțiune. Acest lucru spune

nmap

pentru a nu testa porturile de pe dispozitive deocamdată. Va face o scanare ușoară și rapidă.

Chiar și așa, poate dura puțin timp pentru

nmap

a alerga. Desigur, cu cât aveți mai multe dispozitive în rețea, cu atât va dura mai mult. Mai întâi își face toate lucrările de sondare și recunoaștere și apoi își prezintă descoperirile odată cu finalizarea primei faze. Nu vă mirați când nu se întâmplă nimic vizibil timp de aproximativ un minut.

Adresa IP pe care o vom folosi este cea pe care am obținut-o folosind

ip

comanda mai devreme, dar numărul final este setat la zero. Aceasta este prima adresă IP posibilă din această rețea. „/ 24” spune

nmap

pentru a scana întreaga gamă a acestei rețele. Parametrul „192.168.4.0/24” se traduce prin „începe de la adresa IP 192.168.4.0 și funcționează direct prin toate adresele IP până la 192.168.4.255 inclusiv”.

Notă pe care o folosim

sudo

.

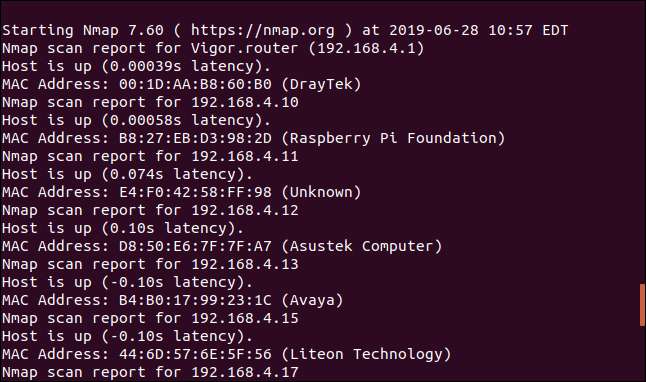

sudo nmap -sn 192.168.4.0/24

După o scurtă așteptare, ieșirea este scrisă în fereastra terminalului.

Puteți rula această scanare fără a utiliza

sudo

, dar folosind

sudo

se asigură că poate extrage cât mai multe informații posibil. Fără

sudo

această scanare nu ar returna, de exemplu, informațiile producătorului.

Avantajul utilizării

-sn

opțiunea - pe lângă faptul că este o scanare rapidă și ușoară - este că vă oferă o listă îngrijită a adreselor IP live. Cu alte cuvinte, avem o listă a dispozitivelor conectate la rețea, împreună cu adresa IP a acestora. Și acolo unde este posibil,

nmap

a identificat producătorul. Nu este rău pentru prima încercare.

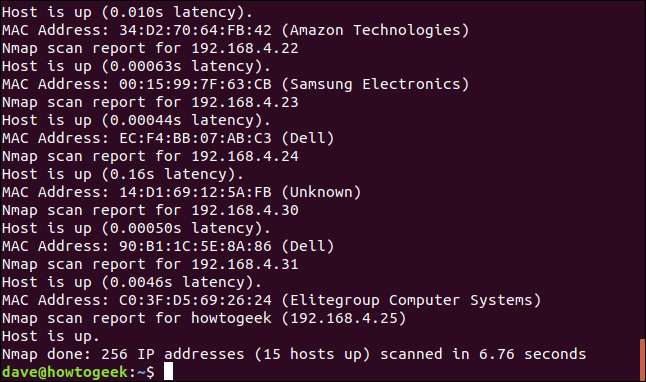

Iată partea de jos a listei.

Am stabilit o listă a dispozitivelor de rețea conectate, așa că știm câte dintre ele există. Există 15 dispozitive pornite și conectate la rețea. Cunoaștem producătorul pentru unele dintre ele. Sau, așa cum vom vedea, avem ce

nmap

a raportat în calitate de producător, în măsura posibilităților sale.

Când vă uitați la rezultatele dvs., veți vedea probabil dispozitive pe care le recunoașteți. S-ar putea să fie unele pe care nu le faceți. Acestea sunt cele pe care trebuie să le cercetăm în continuare.

Ceea ce sunt unele dintre aceste dispozitive este clar pentru mine. Raspberry Pi Foundation se explică de la sine. Dispozitivul Amazon Technologies va fi Echo Dot. Singurul dispozitiv Samsung pe care îl am este o imprimantă laser, astfel încât să o îngusteze. Există câteva dispozitive listate ca fiind fabricate de Dell. Acestea sunt ușoare, adică un computer și un laptop. Dispozitivul Avaya este un telefon Voice Over IP care îmi oferă o extensie pentru sistemul telefonic de la sediul central. Le permite să mă bage mai ușor acasă, așa că sunt foarte conștient de acest dispozitiv.

Dar am rămas în continuare cu întrebări.

Există mai multe dispozitive cu nume care nu înseamnă nimic pentru mine. Tehnologia Liteon și sistemele de calcul Elitegroup, de exemplu.

Am (mult) mai multe Raspberry PI. Câți dintre cei conectați la rețea vor varia întotdeauna, deoarece sunt schimbați în mod continuu și din funcție pe măsură ce sunt re-imaginați și re-propuși. Dar cu siguranță, ar trebui să apară mai multe persoane.

Există câteva dispozitive marcate ca Necunoscut. Evident, vor trebui să se uite.

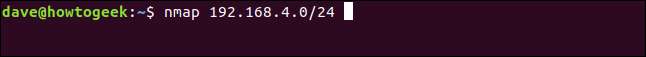

Efectuați o scanare mai profundă

Dacă eliminăm

-sn

opțiune

nmap

va încerca, de asemenea, să sondeze

porturi

pe dispozitive. Porturile sunt puncte finale numerotate pentru conexiunile de rețea pe dispozitive. Luați în considerare un bloc de apartamente. Toate apartamentele au aceeași adresă (echivalentul adresei IP), dar fiecare apartament are propriul număr (echivalentul portului).

Fiecare program sau serviciu din cadrul unui dispozitiv are un număr de port. Traficul de rețea este livrat către o adresă IP și un port, nu doar către o adresă IP. Unele numere de port sunt prealocate sau rezervate. Ele sunt întotdeauna utilizate pentru a transporta trafic de rețea de un anumit tip. Portul 22, de exemplu, este rezervat conexiunilor SSH iar portul 80 este rezervat traficului web HTTP.

Vom folosi

nmap

pentru a scana porturile de pe fiecare dispozitiv și spune care dintre acestea sunt deschise.

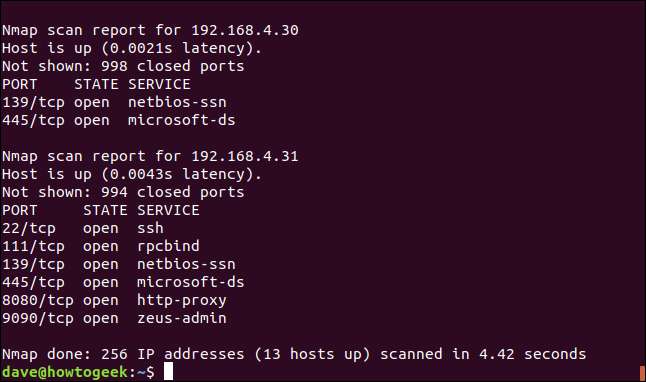

nmap 192.168.4.0/24

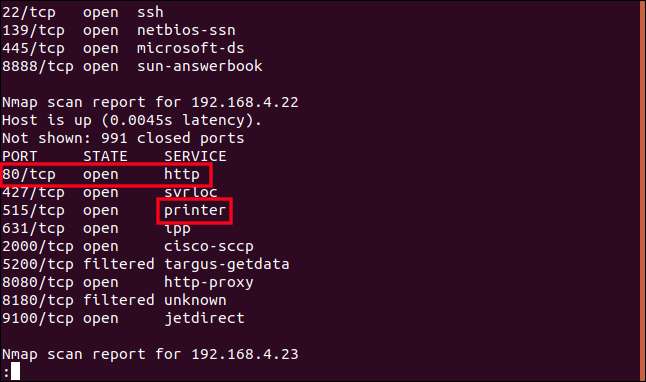

De data aceasta primim un rezumat mai detaliat al fiecărui dispozitiv. Ni se spune că există 13 dispozitive active în rețea. Așteptați un minut; aveam 15 dispozitive acum un moment.

Numărul de dispozitive poate varia în timp ce executați aceste scanări. Este probabil din cauza dispozitivelor mobile care sosesc și părăsesc sediul sau a echipamentelor pornite și oprite. De asemenea, rețineți că atunci când porniți un dispozitiv care a fost oprit, este posibil să nu aibă aceeași adresă IP ca ultima dată când a fost utilizat. s-ar putea, dar s-ar putea să nu.

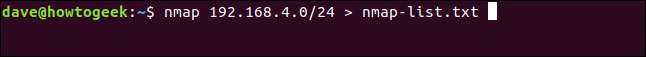

A fost o mulțime de rezultate. Să facem asta din nou și să o captăm într-un fișier.

nmap 192.168.4.0/24> nmap-list.txt

Și acum putem lista fișierul cu

Mai puțin

și căutați prin el, dacă dorim.

mai puțin nmap-list.txt

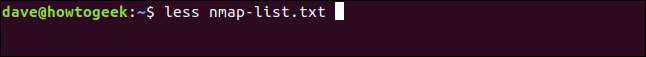

Pe măsură ce derulați prin

nmap

raport că sunteți în căutarea a tot ce nu puteți explica sau care pare neobișnuit. Când vă examinați lista, notați adresele IP ale oricăror dispozitive pe care doriți să le investigați mai departe.

Conform listei pe care am generat-o mai devreme, 192.168.4.10 este un Raspberry Pi. Va rula o distribuție Linux sau alta. Deci, ce folosește portul 445? Este descris ca „Microsoft-DS”. Microsoft, pe un Pi care rulează Linux? Cu siguranță vom analiza acest lucru.

192.168.4.11 a fost etichetat ca „Necunoscut” în scanarea anterioară. Are o mulțime de porturi deschise; trebuie să știm ce este asta.

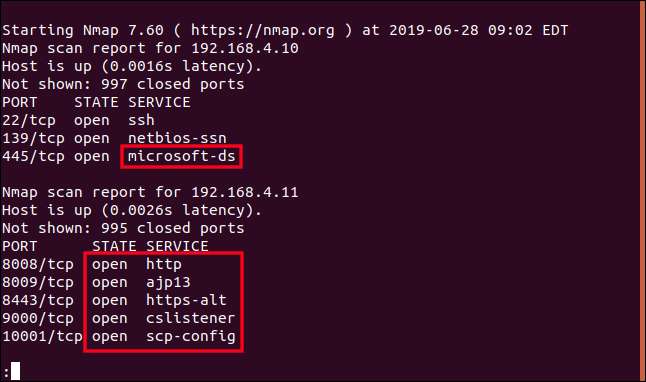

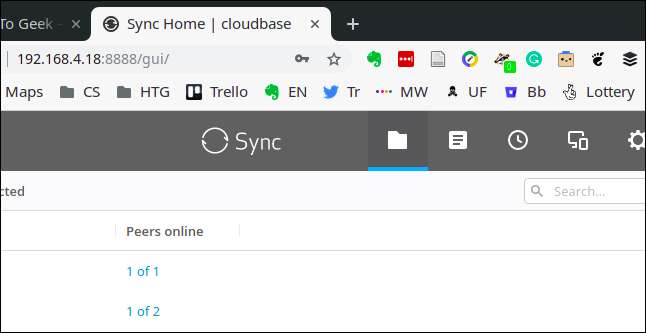

192.168.4.18 a fost identificat și ca Raspberry Pi. Dar acel Pi și dispozitivul 192.168.4.21 au ambele portul 8888 deschis, care este descris ca fiind utilizat de „sun-answerbook”. Sun AnswerBook este un sistem de recuperare a documentației (elementar) retras de mulți ani. Inutil să spun că nu am instalat acest lucru nicăieri. Trebuie să ne uităm la asta.

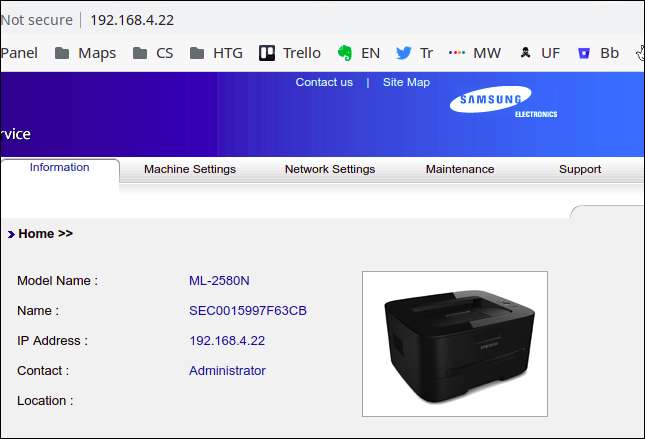

Dispozitivul 192.168.4.22 a fost identificat anterior ca o imprimantă Samsung, ceea ce este verificat aici prin eticheta care spune „imprimantă”. Ceea ce mi-a atras atenția a fost că portul HTTP 80 este prezent și deschis. Acest port este rezervat traficului site-ului web. Imprimanta mea încorporează un site web?

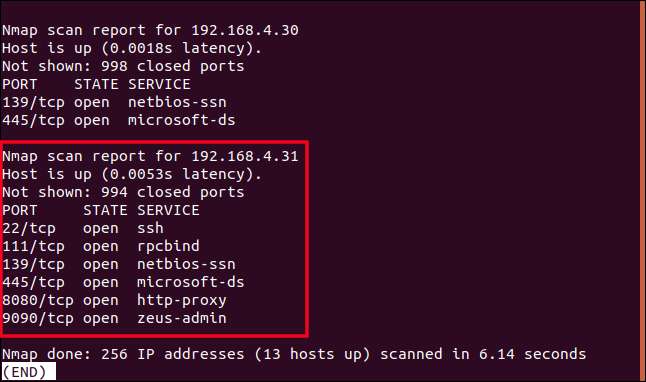

Dispozitivul 192.168.4.31 este produs de o companie numită Elitegroup Computer Systems. Nu am auzit niciodată de ele și dispozitivul are multe porturi deschise, așa că vom analiza acest lucru.

Cu cât un dispozitiv are mai multe porturi deschise, cu atât mai multe șanse au un criminal cibernetic de a intra în el - dacă este expus direct la Internet. Este ca o casă. Cu cât aveți mai multe uși și ferestre, cu atât mai multe potențiale puncte de intrare are un spărgător.

Am aliniat suspecții; Să le facem să vorbească

Dispozitivul 192.168.4.10 este un Raspberry Pi care are portul 445 deschis, care este descris ca „Microsoft-DS”. O căutare rapidă pe Internet arată că portul 445 este de obicei asociat cu Samba. Samba este un implementare software gratuit a protocolului Microsoft Server Message Block (SMB). SMB este un mijloc de a partaja foldere și fișiere într-o rețea.

Are sens; Folosesc acel Pi special ca un fel de mini-dispozitiv de stocare atașat la rețea (NAS). Folosește Samba, astfel încât să mă pot conecta la acesta de pe orice computer din rețeaua mea. Ok, a fost ușor. Un jos, încă câteva de plecat.

LEGATE DE: Cum să transformați un Raspberry Pi într-un dispozitiv de stocare în rețea de consum redus

Dispozitiv necunoscut cu multe porturi deschise

Dispozitivul cu adresa IP 192.168.4.11 avea un producător necunoscut și multe porturi deschise.

Putem folosi

nmap

mai agresiv pentru a încerca să scoateți mai multe informații din dispozitiv.

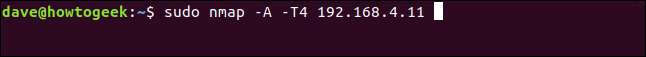

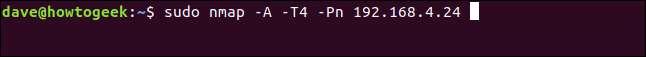

-A

(scanare agresivă) forțele opțiunii

nmap

pentru a utiliza detectarea sistemului de operare, detectarea versiunilor, scanarea scripturilor și detectarea traceroute.

-T

Opțiunea (șablon de sincronizare) ne permite să specificăm o valoare de la 0 la 5. Aceasta setează unul dintre modurile de sincronizare. Modurile de sincronizare au nume grozave: paranoic (0), ascuns (1), politicos (2), normal (3), agresiv (4) și nebun (5). Cu cât numărul este mai mic, cu atât impactul este mai mic

nmap

va avea pe lățimea de bandă și alți utilizatori ai rețelei.

Rețineți că nu furnizăm

nmap

cu un interval IP. Ne concentrăm

nmap

pe o singură adresă IP, care este adresa IP a dispozitivului în cauză.

sudo nmap -A -T4 192.168.4.11

Pe aparatul folosit pentru a cerceta acest articol, a durat nouă minute

nmap

pentru a executa acea comandă. Nu vă mirați dacă trebuie să așteptați puțin înainte să vedeți rezultate.

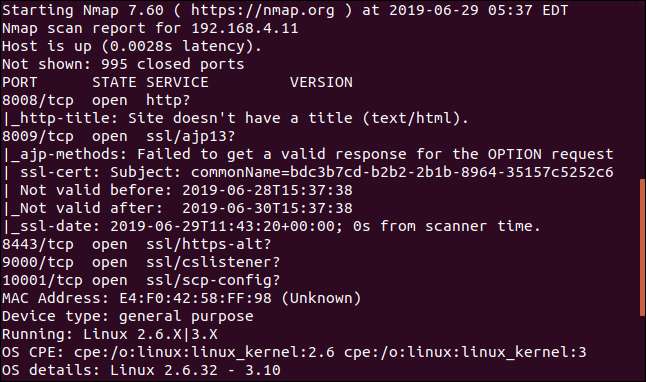

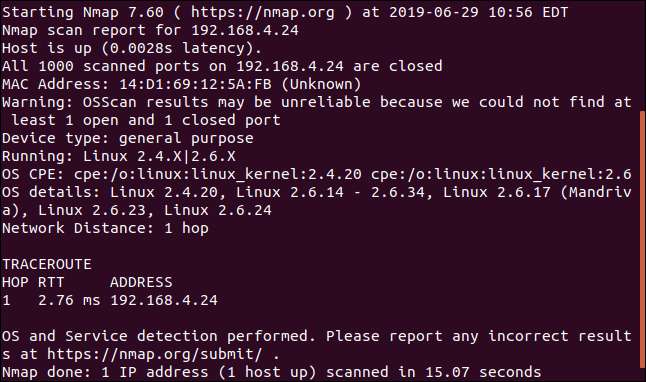

Din păcate, în acest caz, rezultatul nu ne oferă răspunsurile ușoare la care am sperat.

Un lucru în plus pe care l-am învățat este că rulează o versiune de Linux. În rețeaua mea, aceasta nu este o mare surpriză, dar această versiune de Linux este ciudată. Pare a fi destul de vechi. Linux este utilizat în aproape toate dispozitivele Internet of Things, deci ar putea fi un indiciu.

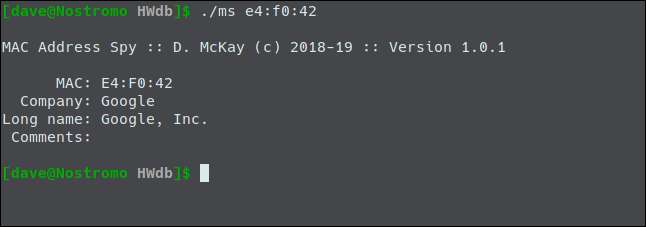

Mai jos în ieșire

nmap

ne-a dat

Adresa Control acces media

(Adresa MAC) a dispozitivului. Aceasta este o referință unică care este atribuită interfețelor de rețea.

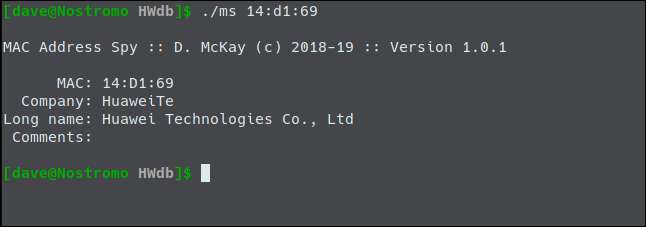

Primii trei octeți ai adresei MAC sunt cunoscuți sub numele de Identificator unic organizațional (OUI). Aceasta poate fi utilizată pentru a identifica furnizorul sau producătorul interfeței de rețea. Dacă se întâmplă să fii un geek care a pus la punct o bază de date cu 35.909 dintre ei, asta este.

Utilitatea mea spune că aparține Google. Cu întrebarea anterioară despre versiunea particulară a Linux-ului și suspiciunea că ar putea fi un dispozitiv Internet of Things, acesta arată cu degetul în mod corect și direct către mini-difuzorul meu inteligent Google Home.

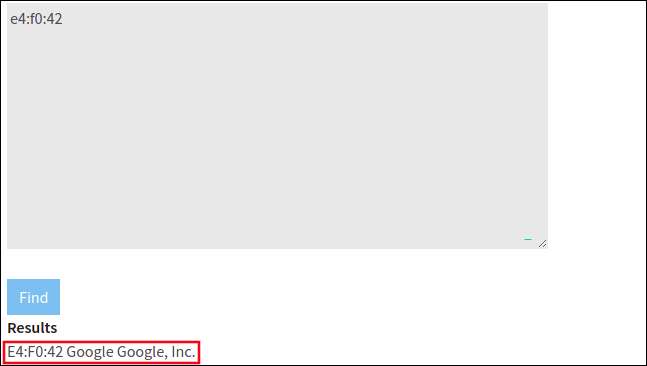

Puteți face același tip de căutare OUI online, utilizând Pagina de căutare a producătorului Wireshark .

Încurajator, asta se potrivește cu rezultatele mele.

O modalitate de a fi sigur cu privire la ID-ul unui dispozitiv este efectuarea unei scanări, oprirea dispozitivului și scanarea din nou. Adresa IP care lipsește acum din al doilea set de rezultate va fi dispozitivul pe care tocmai l-ați oprit.

Sun AnswerBook?

Următorul mister a fost descrierea „sun-answerbook” pentru Raspberry Pi cu adresa IP 192.168.4.18. Aceeași descriere „sun-answerbook” a apărut pentru dispozitiv la 192.168.4.21. Dispozitivul 192.168.4.21 este un computer desktop Linux.

nmap

face cea mai bună presupunere a utilizării unui port dintr-o listă de asociații de software cunoscute. Desigur, dacă oricare dintre aceste asociații portuare nu mai sunt aplicabile - poate că software-ul nu mai este utilizat și a dispărut

sfârșitul vieții

— Puteți obține descrieri înșelătoare ale porturilor în rezultatele scanării. Acesta a fost probabil cazul aici, sistemul Sun AnswerBook datează de la începutul anilor 1990 și nu este altceva decât o amintire îndepărtată - pentru cei care au auzit chiar de el.

Deci, dacă nu este ceva vechi Sun Microsystems software, deci ce ar putea avea în comun aceste două dispozitive, Raspberry Pi și desktop?

Căutările pe internet nu au adus înapoi nimic util. Au fost o mulțime de hituri. Se pare că orice cu o interfață web care nu dorește să utilizeze portul 80 pare să opteze pentru portul 8888 ca rezervă. Deci, următorul pas logic a fost să încercați să vă conectați la acel port folosind un browser.

Am folosit 192.168.4.18:8888 ca adresă în browserul meu. Acesta este formatul pentru a specifica o adresă IP și un port într-un browser. Folosiți un colon

:

pentru a separa adresa IP de numărul portului.

S-a deschis într-adevăr un site web.

Este portalul de administrare pentru toate dispozitivele care rulează Resilio Sync .

Folosesc întotdeauna linia de comandă, așa că am uitat complet de această facilitate. Deci, lista de intrări Sun AnswerBook era un hering roșu complet, iar serviciul din spatele portului 8888 fusese identificat.

Un server web ascuns

Următorul număr pe care l-am înregistrat pentru a arunca o privire a fost portul HTTP 80 de pe imprimanta mea. Din nou, am luat adresa IP de la

nmap

rezultatele și l-am folosit ca adresă în browserul meu. Nu era nevoie să asigur portul; browserul ar fi implicit portul 80.

Priviți și vă minunați; imprimanta mea are un server web încorporat.

Acum pot vedea numărul de pagini care au trecut prin el, nivelul de toner și alte informații utile sau interesante.

Un alt dispozitiv necunoscut

Dispozitivul de la 192.168.4.24 nu a dezvăluit nimic pentru niciunul dintre

nmap

scanări pe care le-am încercat până acum.

Am adăugat în

-Mon

(fără ping) opțiune. Asta cauzează

nmap

pentru a presupune că dispozitivul țintă este activ și pentru a continua cu celelalte scanări. Acest lucru poate fi util pentru dispozitivele care nu reacționează conform așteptărilor și confundă

nmap

să creadă că sunt off-line.

sudo nmap -A -T4 -Pn 192.168.4.24

Acest lucru a recuperat o grămadă de informații, dar nu a existat nimic care să identifice dispozitivul.

S-a raportat că rulează un kernel Linux de la Mandriva Linux. Mandriva Linux a fost o distribuție care a fost întrerupt în 2011 . El trăiește cu o nouă comunitate care o susține, așa cum OpenMandriva .

Un alt dispozitiv Internet of Things, probabil? probabil nu - am doar două și amândoi au fost considerați.

O parcurs de cameră cu cameră și un număr de dispozitive fizice nu m-au câștigat nimic. Să căutăm adresa MAC.

Deci, se pare că era telefonul meu mobil.

Amintiți-vă că puteți efectua aceste căutări online, utilizând Pagina de căutare a producătorului Wireshark .

Elitegroup Computer Systems

Ultimele două întrebări pe care le-am avut au fost despre cele două dispozitive cu nume de producători pe care nu le-am recunoscut, și anume Liteon și Elitegroup Computer Systems.

Să schimbăm abordarea. O altă comandă care este utilă pentru a fixa identitatea dispozitivelor din rețeaua dvs. este

arp

.

arp

este utilizat pentru a lucra cu tabelul Protocol de rezoluție a adreselor de pe computerul dvs. Linux. Este folosit pentru a traduce dintr-un

Adresa IP (sau numele rețelei) către o adresă MAC

.

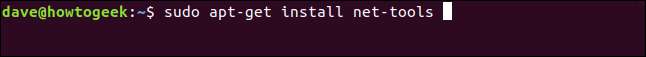

Dacă

arp

nu este instalat pe computer, îl puteți instala astfel.

Pe Ubuntu, utilizați

apt-get

:

sudo apt-get install net-tools

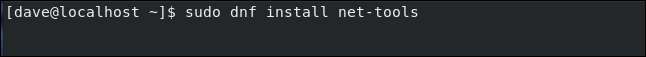

Despre utilizarea Fedora

dnf

:

sudo dnf instalează net-tools

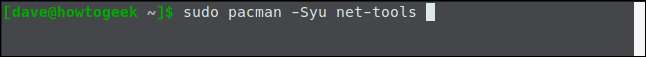

Utilizați Manjaro

pacman

:

Sudopa cman-shu-ne-to-ls

Pentru a obține o listă a dispozitivelor și a numelor rețelei acestora - dacă li s-a atribuit unul - trebuie doar să tastați

arp

și apăsați Enter.

Acesta este rezultatul mașinii mele de cercetare:

Numele din prima coloană sunt numele mașinilor (numite și nume de gazdă sau nume de rețea) care au fost atribuite dispozitivelor. Unele dintre ele le-am setat ( Nostromo , Cloudbase , și Marineville , de exemplu) și unele au fost setate de producător (cum ar fi Vigor.router).

Ieșirea ne oferă două mijloace de referință încrucișată cu ieșirea de la

nmap

. Deoarece adresele MAC pentru dispozitive sunt listate, ne putem referi la ieșirea din

nmap

pentru a identifica în continuare dispozitivele.

De asemenea, deoarece puteți utiliza un nume de mașină cu

ping

și pentru că

ping

afișează adresa IP subiacentă, puteți face referință încrucișată la numele mașinilor la adrese IP folosind

ping

pe fiecare nume pe rând.

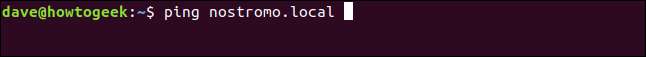

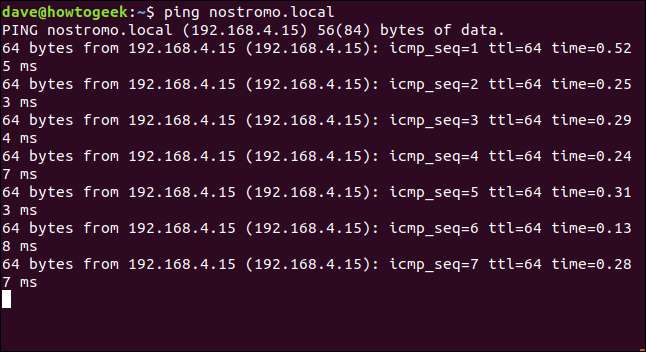

De exemplu, să facem ping-uri pe Nostromo.local și să aflăm care este adresa IP. Rețineți că numele mașinilor nu disting majuscule și minuscule.

ping nostromo.local

Trebuie să utilizați Ctrl + C pentru a opri

ping

.

Ieșirea ne arată că adresa sa IP este 192.168.4.15. Și acesta se întâmplă să fie dispozitivul care a apărut în primul

nmap

scanează cu Liteon ca producător.

Compania Liteon produce componente pentru computere care sunt utilizate de mulți producători de computere. În acest caz, este un card Liteon Wi-Fi în interiorul unui laptop Asus. Deci, așa cum am menționat mai devreme, numele producătorului returnat de

nmap

este doar cea mai bună presupunere. Cum a fost

nmap

să știți că placa Liteon Wi-Fi a fost montată pe un laptop Asus?

Și, în sfârșit. Adresa MAC a dispozitivului fabricat de Elitegroup Computer Systems se potrivește cu cea din

arp

listare pentru dispozitivul pe care l-am numit LibreELEC.local.

Aceasta este o Intel NUC , rulează Player multimedia LibreELEC . Deci, acest NUC are o placă de bază de la compania Elitegroup Computer Systems.

Și iată-ne, toate misterele rezolvate.

Toate contabilizate

Am verificat că nu există dispozitive inexplicabile în această rețea. Puteți utiliza tehnicile descrise aici pentru a vă investiga rețeaua. Puteți face acest lucru din interes - pentru a vă satisface geek-ul interior - sau pentru a vă asigura că tot ceea ce este conectat la rețeaua dvs. are dreptul să fie acolo.

Amintiți-vă că dispozitivele conectate au toate formele și dimensiunile. Am petrecut ceva timp înconjurând cercuri și încercând să găsesc un dispozitiv ciudat înainte de a-mi da seama că era, de fapt, ceasul inteligent de pe încheietura mâinii.