uTorrent niedawno pojawił się na pierwszych stronach gazet za łączenie oprogramowania typu junkware do wydobywania kryptowalut. Ze wszystkich programy typu junkware dostarczane z instalatorami , kopacze kryptowalut, tacy jak Epic Scale są jednymi z najgorszych.

Nowoczesne złośliwe oprogramowanie zarabia używając tej techniki również do wydobywania bitcoinów. Nawet jeśli w ogóle nie przejmujesz się większością oprogramowania typu junkware, oprogramowanie do wydobywania kryptowalut jest czymś, czego naprawdę nie chcesz mieć na swoim komputerze.

Kryptowaluta 101

ZWIĄZANE Z: Co to jest Bitcoin i jak to działa?

Prawdopodobnie słyszałeś o Bitcoinie, najsłynniejszej kryptowalucie. Jest to waluta cyfrowa, a nowe jednostki waluty są generowane przez „wydobycie”. Jest to zadanie wymagające dużej mocy obliczeniowej i wymaga dużej mocy obliczeniowej. Zasadniczo komputer jest nagradzany za rozwiązywanie trudnych zadań matematycznych. Ta moc obliczeniowa jest używana do weryfikacji transakcji, więc całe to przetwarzanie liczb jest wymagane, aby kryptowaluta działała. To niezwykle podstawowe wyjaśnienie - przeczytaj nasze dogłębne wyjaśnienie Bitcoin po więcej szczegółów.

Bitcoin nie jest jedyną kryptowalutą. Junkware Epic Scale dołączone do instalatora uTorrent nie próbuje wydobywać Bitcoin - próbuje wydobywać Litecoina, który był inspirowany i jest bardzo podobny do Bitcoina.

Wydobycie faktycznie kosztuje pieniądze

ZWIĄZANE Z: Jak usunąć oprogramowanie Crapware uTorrent Epic Scale z komputera

Programy wydobywające wykorzystują zasoby sprzętowe komputera i wykorzystują je do wydobywania bitcoinów, litecoinów lub innego rodzaju kryptowaluty. I nie, nawet jeśli twój sprzęt jest używany do generowania dla nich pieniędzy, nic z tego nie otrzymasz. Wszystkie pieniądze czerpią z uruchomienia Twojego sprzętu.

Co gorsza, Twój komputer stacjonarny lub laptop w domu po prostu nie jest wystarczająco wydajny, aby z zyskiem wydobywać Bitcoin, Litecoin lub inne kryptowaluty. Robienie tego z zyskiem wymaga specjalistycznych platform wydobywczych ze specjalistycznym sprzętem i tanią energią elektryczną. Więc nawet jeśli użyjesz komputera do pracy przy wydobywaniu Bitcoinów dla własnego zysku, w rzeczywistości stracisz pieniądze. Zwiększyłbyś rachunki za prąd, gdy komputer pobiera więcej energii, i zarobiłbyś mniej, niż by Cię to kosztowało.

Innymi słowy, kopacze kryptowalut, tacy jak crapware Epic Scale lub inne szkodliwe programy, które działają podobnie, po prostu zwiększają rachunki za prąd, aby uzyskać niewielki zysk. Jedynym powodem, dla którego mogą zyskać, jest to, że nie płacą rachunków za prąd - ty jesteś. Płacisz więcej za prąd, więc twórcy oprogramowania typu junkware lub złośliwego oprogramowania mogą zarobić ułamek tego zysku. To niedorzeczne.

Nie będziemy nawet rozmawiać o wpływie wykorzystania całej tej dodatkowej energii na środowisko. Ale to jest czynnik, którego nie należy ignorować.

Problemy z ciepłem i wydajnością

Jak dotąd to zły interes. Byłoby lepiej, gdybyś właśnie zapłacił firmie takiej jak Epic Scale kilka dolarów, a oni uniknęli podnoszenia rachunku za prąd - zaoszczędzisz pieniądze.

Ale problem nie jest tylko finansowy. Tego typu oprogramowanie uruchamia się, gdy komputer jest w stanie niskiego poboru mocy, powodując pracę bezczynnych zasobów. Tak więc, zamiast zużywać niewielką ilość energii i działać w niskiej temperaturze, komputer będzie działał na pełnych obrotach, gdy go nie używasz, a wentylatory włączają wysokie obroty, aby rozproszyć całe to ciepło. Jeśli oprogramowanie nie jest poprawnie zaprogramowane - lub jest po prostu zbyt chciwe - może nadal działać nawet podczas korzystania z komputera, spowalniając zadania i zapewniając, że komputer cały czas działa w pełnym zakresie. Zbyt dużo ciepła może w rzeczywistości spowodować uszkodzenie, zwłaszcza jeśli twój sprzęt jest już niestabilny lub jeśli komputer jest zakurzony i nie jest odpowiednio wentylowany .

Naprawdę nie możemy tego wystarczająco podkreślić - uruchomienie programu takiego jak Epic Scale nie przynosi żadnych korzyści. Nie masz z tego absolutnie nic. Epic Scale dostaje wszystko, a ty musisz sobie radzić ze wszystkimi problemami.

Więc jak to jest uzasadnione?

ZWIĄZANE Z: Najlepsze alternatywy dla uTorrent w systemie Windows

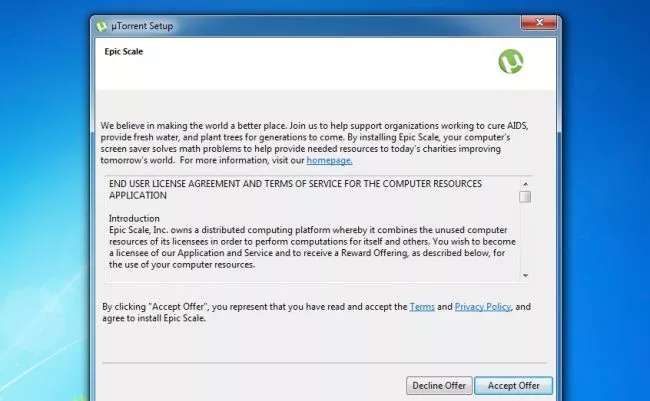

BitTorrent twierdzi, że Epic Scale jest całkowicie uzasadnione w nadużywaniu twojego sprzętu, ponieważ wyraziłeś na to zgodę. Jeśli kliknąłeś instalator uTorrent i przypadkowo zgodziłeś się na ofertę Epic Scale, ponieważ nie wyglądała ona jak prawdziwy ekran licencji, to Twoja własna wina decyduje się na użycie Epic Scale. To jest argument firmy BitTorrent, Inc. Jeśli nie jesteś jej fanem, wypróbuj jedną z tych alternatyw uTorrent (lub trzymaj się starszej wersji uTorrent) i wyślij wiadomość. Jako bonus możesz uniknąć wszystkich śmieci, które w przyszłości będą próbować przedostać się na Twój komputer.

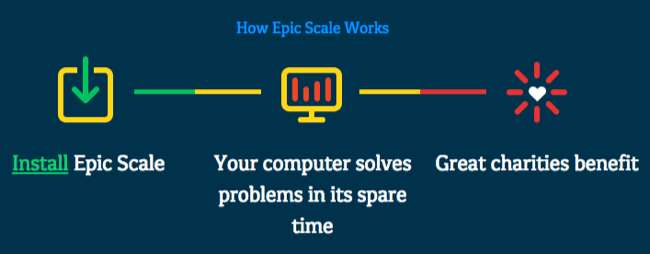

Ze swojej strony Epic Scale tak ładnie brzmiące wyjaśnienie problemu na swojej stronie internetowej. Twierdzą, że chcą po prostu „przynosić korzyści organizacjom charytatywnym o dużym wpływie” i „rozwijać naukę badawczą, zapewniając przystępne cenowo wysokowydajne obliczenia”. Mówią, że „zaczęli od wydobywania kryptowalut jako sposobu na przyspieszenie pierwszej misji”. Innymi słowy, mimo całej swojej gadki, po prostu wydobywają kryptowalutę w taki sam sposób, jak robi to teraz złośliwe oprogramowanie, z wyjątkiem tego, że w ich przypadku musisz najpierw wyrazić zgodę.

Ostatecznie ten argument jest absurdalny. Ludziom byłoby lepiej, gdybyśmy przekazali darowizny na rzecz organizacji charytatywnych niż zwiększanie rachunków za energię elektryczną, a sieć słabo zasilanych komputerów domowych ze śmieciowym oprogramowaniem instalacyjnym nie jest najlepszym sposobem na zapewnienie „przystępnych cenowo wysokowydajnych obliczeń” dla nauki. Ich stwierdzenie brzmi nieźle, ale ich metody są absurdalne i trochę zbyt podobne do tego, jak przestępcy zarabiają na złośliwym oprogramowaniu. Jedyną różnicą jest gęsta umowa EULA ukryta w instalatorze oprogramowania i ładnie brzmiące oświadczenie o przekazywaniu dochodów na cele charytatywne. Więc wszystko sprowadza się do wyboru, w przeciwieństwie do złośliwego oprogramowania dają ci jeden, ale nie jest to opcja, którą zalecamy.

Cóż, możemy powiedzieć jedno o Epic Scale - mają lepszą strategię public relations niż Superfish robi. Brawo.

Wpłać bezpośrednio na cele charytatywne i pomiń pośrednika

Nie, nie jesteśmy przeciwni dobroczynności. Chcesz wspierać organizacje charytatywne? Następnie przekaż darowiznę bezpośrednio im. Pięć dolarów przekazanych co miesiąc bezpośrednio na cele charytatywne to lepsze niż dodatkowe 5 dolarów wydane na rachunek za prąd, a organizacja charytatywna otrzymuje tylko ułamek tego.

Ten schemat po prostu nie ma sensu dla nikogo poza firmami, które na nim zyskują.

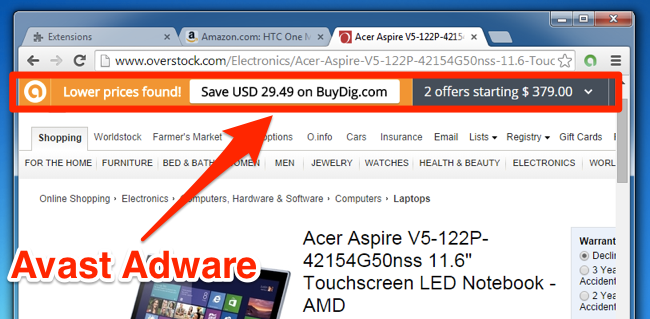

Naprawdę, te rzeczy są bardzo złe. Nawet jeśli jesteś przyzwyczajony do tego, że Twój komputer z systemem Windows jest pełen pasków narzędzi, wyskakujących okienek i innych śmieci, nawet możesz pomyśleć, że coś jest nie tak, jeśli wentylatory Twojego komputera cały czas pracują na pełnych obrotach i działa jak grzejnik kosmiczny. Ekosystem oprogramowania Windows jest chory i tak firmy takie jak BitTorrent, Inc. zarabiają pieniądze. Tak, prawie wszyscy to robią - ale nie, nadal jest to nie do przyjęcia.

Źródło zdjęcia: BTC Keychain na Flickr , Francis Storr na Flickr