Tror du at du vet hva som er koblet til hjemmenettverket ditt? Du kan bli overrasket. Lær hvordan du sjekker med

nmap

på Linux, som lar deg utforske alle enhetene som er koblet til nettverket ditt.

Du tror kanskje hjemmenettverket ditt er ganske enkelt, og det er ingenting å lære av å se nærmere på det. Du har kanskje rett, men sjansen er at du lærer noe du ikke visste. Med spredning av Internett av ting enheter, mobile enheter som telefoner og nettbrett, og smarthjemrevolusjonen - i tillegg til "normale" nettverksenheter som bredbåndsrutere, bærbare datamaskiner og stasjonære datamaskiner - kan det være en øyeåpner.

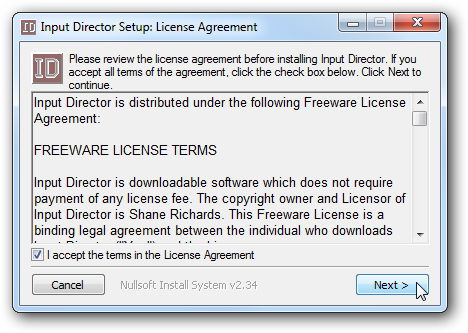

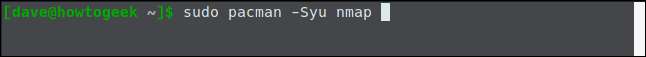

Hvis du trenger det, installer nmap

Vi skal bruke

nmap

kommando. Avhengig av hvilke andre programvarepakker du har installert på datamaskinen din,

nmap

kan være installert for deg allerede.

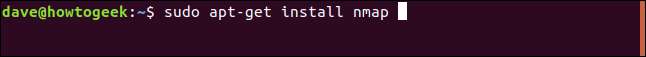

Hvis ikke, så installerer du det i Ubuntu.

sudo apt-get install nmap

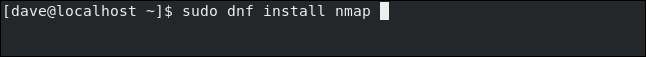

Slik installerer du det på Fedora.

sudo dnf installer nmap

Slik installerer du det på Manjaro.

Sudo skala

Du kan installere den på andre versjoner av Linux ved hjelp av pakkebehandling for Linux-distribusjoner.

Finn din IP-adresse

Den første oppgaven er å finne ut hva IP-adressen til Linux-datamaskinen din er. Det er et minimum og en maksimal IP-adresse nettverket ditt kan bruke. Dette er omfanget eller spekteret av IP-adresser for nettverket ditt. Vi må oppgi IP-adresser eller en rekke IP-adresser til

nmap

, så vi må vite hva disse verdiene er.

Linux gir en kommando kalt

ip

og

den har et alternativ

kalt

addr

(adresse). Type

ip

, et rom,

addr

, Og trykk Enter.

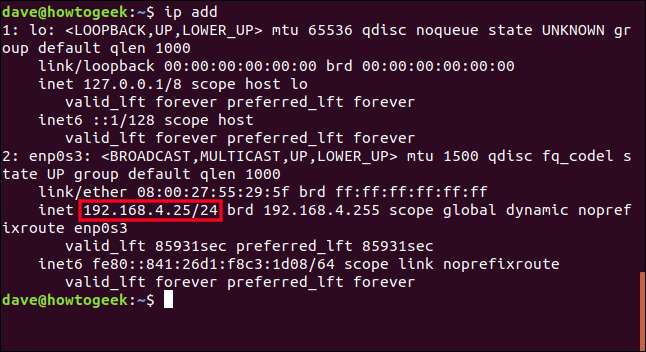

ip addr

Nederst på utgangen finner du ip-adressen din. Det er merket "inet" foran.

IP-adressen til denne datamaskinen er “192.168.4.25”. “/ 24” betyr at det er tre påfølgende sett med åtte 1’er i delnettmasken. (Og 3 x 8 = 24.)

I binær er undernettmasken:

11111111.11111111.11111111.00000000

og i desimal er det 255.255.255.0.

Delnettmasken og IP-adressen brukes til å indikere hvilken del av IP-adressen som identifiserer nettverket, og hvilken del som identifiserer enheten. Denne delnettmasken informerer maskinvaren om at de tre første numrene i IP-adressen vil identifisere nettverket og den siste delen av IP-adressen identifiserer de enkelte enhetene. Og fordi det største antallet du kan ha i et 8-biters binært tall er 255, vil IP-adresseområdet for dette nettverket være 192.168.4.0 til 192.168.4.255.

Alt dette er innkapslet i “/ 24”. Gjerne,

nmap

fungerer med den notasjonen, så vi har det vi trenger for å begynne å bruke

nmap

.

I SLEKT: Hvordan fungerer IP-adresser?

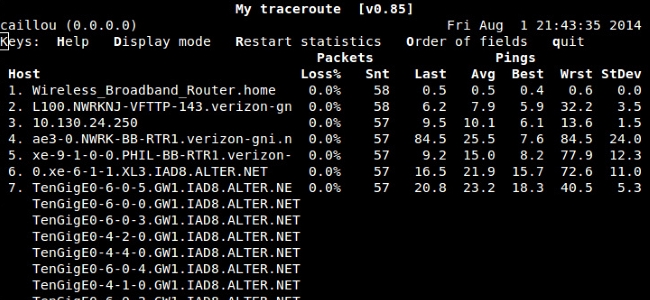

Kom i gang med nmap

nmap

er en

nettverkskartleggingsverktøy

. Det fungerer ved å sende forskjellige nettverksmeldinger til IP-adressene i det området vi skal gi det. Det kan utlede mye om enheten den undersøker ved å bedømme og tolke typen svar den får.

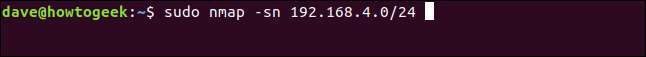

La oss starte en enkel skanning med

nmap

. Vi skal bruke

-sn

(skann ingen port) alternativ. Dette forteller

nmap

for ikke å undersøke portene på enhetene foreløpig. Det vil gjøre en lett, rask skanning.

Allikevel kan det ta litt tid før

nmap

å løpe. Jo flere enheter du har på nettverket, jo lenger tid tar det selvfølgelig. Den utfører alt sitt sonderings- og rekognoseringsarbeid og presenterer deretter funnene når den første fasen er fullført. Ikke bli overrasket når ingenting synlig skjer i et minutt eller så.

IP-adressen vi skal bruke er den vi fikk med

ip

kommandoen tidligere, men det endelige tallet er satt til null. Det er den første mulige IPAddress på dette nettverket. "/ 24" forteller

nmap

for å skanne hele spekteret av dette nettverket. Parameteren “192.168.4.0/24” oversettes som “start på IP-adresse 192.168.4.0 og arbeider rett gjennom alle IP-adresser til og med 192.168.4.255”.

Merk vi bruker

sudo

.

sudo nmap -sn 192.168.4.0/24

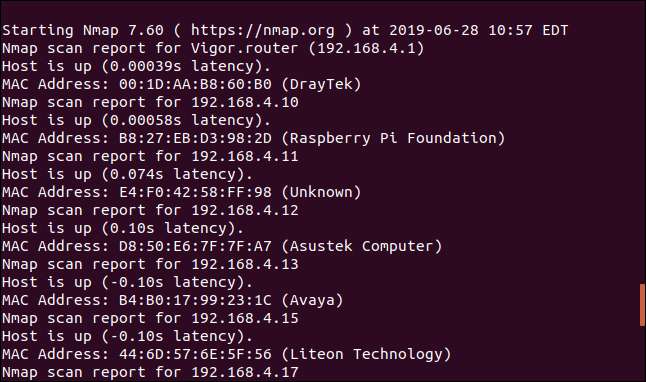

Etter en kort ventetid blir utskriften skrevet til terminalvinduet.

Du kan kjøre denne skanningen uten å bruke

sudo

, men bruker

sudo

sørger for at den kan hente ut så mye informasjon som mulig. Uten

sudo

denne skanningen returnerer ikke for eksempel produsentinformasjonen.

Fordelen med å bruke

-sn

alternativ - i tillegg til å være en rask og lett skanning - er det å gi deg en fin liste over live IP-adresser. Vi har med andre ord en liste over enhetene som er koblet til nettverket, sammen med deres IP-adresse. Og der det er mulig,

nmap

har identifisert produsenten. Det er ikke dårlig for første forsøk.

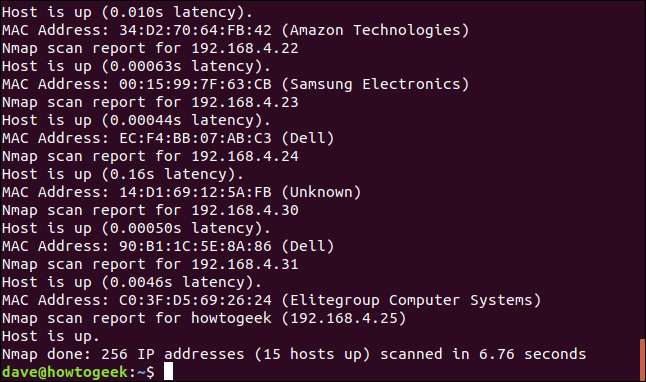

Her er bunnen av listen.

Vi har opprettet en liste over tilkoblede nettverksenheter, så vi vet hvor mange av dem det er. Det er 15 enheter slått på og koblet til nettverket. Vi kjenner produsenten for noen av dem. Eller som vi skal se, har vi hva

nmap

har rapportert som produsent, etter beste evne.

Når du ser gjennom resultatene dine, vil du sannsynligvis se enheter du kjenner igjen. Det kan godt være noen du ikke gjør. Dette er de vi trenger å undersøke nærmere.

Hva noen av disse enhetene er, er klart for meg. Raspberry Pi Foundation er selvforklarende. Amazon Technologies-enheten vil være min Echo Dot. Den eneste Samsung-enheten jeg har er en laserskriver, slik at den blir mindre. Det er et par enheter oppført som produsert av Dell. Det er enkelt, det er en PC og bærbar PC. Avaya-enheten er en Voice Over IP-telefon som gir meg en utvidelse på telefonsystemet på hovedkontoret. Det gjør at de lettere kan plage meg hjemme, så jeg er godt klar over den enheten.

Men jeg sitter fortsatt med spørsmål.

Det er flere enheter med navn som ikke betyr noe for meg alle. Liteon-teknologi og Elitegroup Computer systems, for eksempel.

Jeg har (veien) mer enn en Raspberry PI. Hvor mange som er koblet til nettverket, vil alltid variere fordi de kontinuerlig byttes inn og ut av plikt når de blir avbildet og omdirigert. Men absolutt, det burde være mer enn en som dukker opp.

Det er et par enheter merket som Ukjent. Åpenbart må de undersøke.

Utfør en dypere skanning

Hvis vi fjerner

-sn

alternativ

nmap

vil også prøve å undersøke

porter

på enhetene. Porter er nummererte endepunkter for nettverkstilkoblinger på enheter. Vurder en boligblokk. Alle leilighetene har samme gateadresse (ekvivalent med IP-adresse), men hver leilighet har sitt eget nummer (tilsvarende havnen).

Hvert program eller tjeneste innenfor en enhet har et portnummer. Nettverkstrafikk leveres til en IP-adresse og en port, ikke bare til en IP-adresse. Noen portnumre er forhåndsallokert, eller reservert. De brukes alltid til å transportere nettverkstrafikk av en bestemt type. Port 22, for eksempel, er reservert for SSH-tilkoblinger og port 80 er reservert for HTTP-nettrafikk.

Vi skal bruke

nmap

for å skanne portene på hver enhet og fortelle hvilke som er åpne.

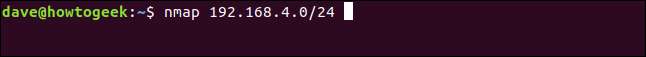

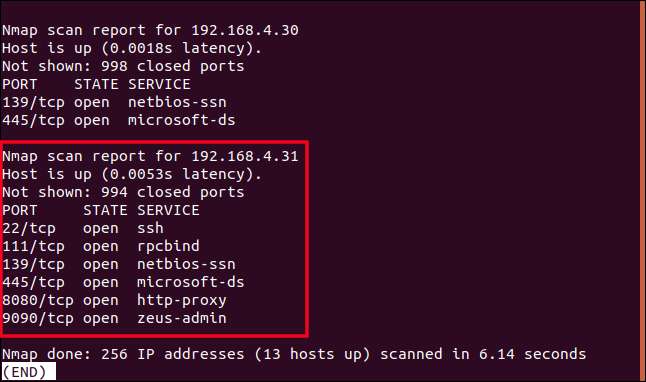

nmap 192.168.4.0/24

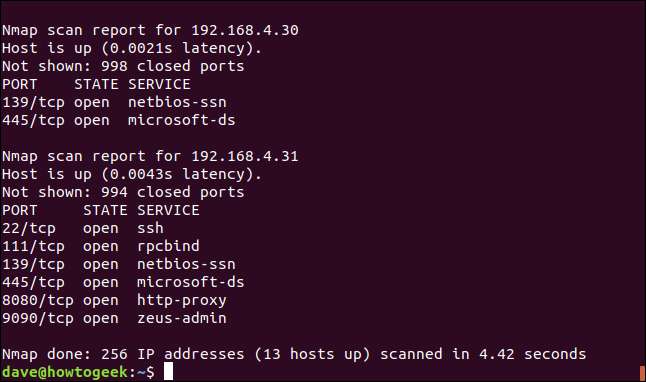

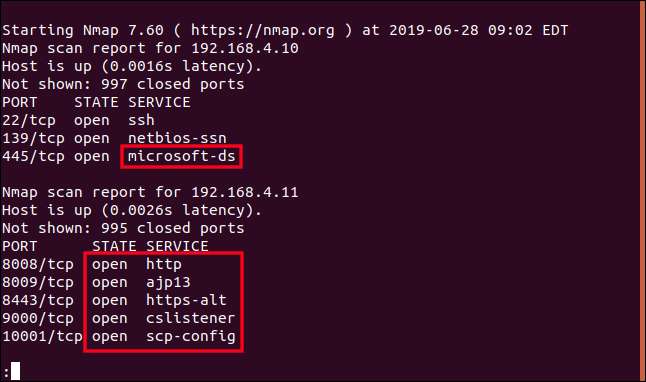

Denne gangen får vi et mer detaljert sammendrag av hver enhet. Vi får vite at det er 13 aktive enheter i nettverket. Vent litt; vi hadde 15 enheter for et øyeblikk siden.

Antall enheter kan godt variere når du kjører disse skanningene. Det er sannsynligvis på grunn av at mobile enheter ankommer og forlater lokalet, eller at utstyr slås på og av. Vær også oppmerksom på at når du slår på en enhet som har blitt slått av, har den kanskje ikke samme IP-adresse som sist den var i bruk. det kan, men det kan ikke.

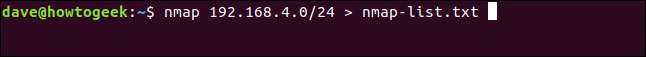

Det var mye produksjon. La oss gjøre det igjen og fange det i en fil.

nmap 192.168.4.0/24> nmap-list.txt

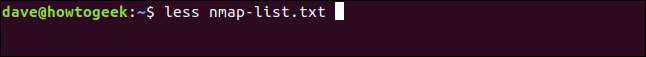

Og nå kan vi liste opp filen med

mindre

, og søk gjennom det hvis vi ønsker det.

mindre nmap-list.txt

Når du blar gjennom

nmap

rapporter at du leter etter noe du ikke kan forklare eller som virker uvanlig. Når du går gjennom listen din, noterer du IP-adressene til alle enheter du vil undersøke nærmere.

I henhold til listen som vi genererte tidligere, er 192.168.4.10 en Raspberry Pi. Den vil kjøre en eller annen Linux-distribusjon. Så hva bruker port 445? Det er beskrevet som “microsoft-ds”. Microsoft, på en Pi som kjører Linux? Vi vil absolutt se på det.

192.168.4.11 ble merket som “Ukjent” i den tidligere skanningen. Den har mange porter åpne; vi trenger å vite hva det er.

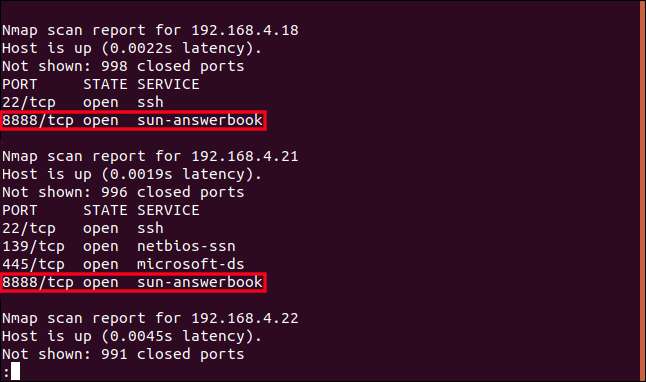

192.168.4.18 ble også identifisert som en Raspberry Pi. Men at Pi og enhet 192.168.4.21 begge har port 8888 åpen, som er beskrevet som brukt av “sun-answerbook”. Sun AnswerBook er et mangeårig pensjonert (elementært) dokumentasjonssystem. Unødvendig å si at jeg ikke har det installert hvor som helst. Det må vi se på.

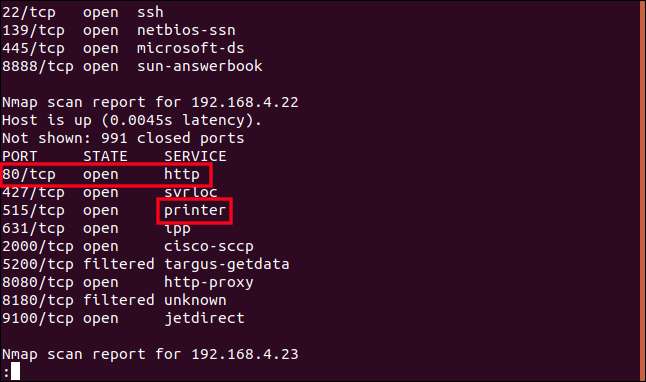

Enhet 192.168.4.22 ble tidligere identifisert som en Samsung-skriver, som bekreftes her av merkelappen som sier "skriver". Det som fikk øye på meg var at HTTP-port 80 var til stede og åpen. Denne porten er reservert for trafikk på nettstedet. Har skriveren min et nettsted?

Enhet 192.168.4.31 er angivelig produsert av et selskap som heter Elitegroup Computer Systems. Jeg har aldri hørt om dem, og enheten har mange porter åpne, så vi vil se på det.

Jo flere porter en enhet har åpne, jo større sjanser har en nettkriminell for å komme inn i den - hvis den blir eksponert direkte for internett som er det. Det er som et hus. Jo flere dører og vinduer du har, jo flere potensielle inngangspunkter har en innbruddstyv.

Vi har stilt opp de mistenkte; La oss få dem til å snakke

Enhet 192.168.4.10 er en Raspberry Pi som har port 445 åpen, som er beskrevet som "microsoft-ds." En rask bit på Internett-søk avslører at port 445 vanligvis er knyttet til Samba. Samba er en gratis programvareimplementering av Microsofts Server Message Block Protocol (SMB). SMB er et middel til å dele mapper og filer over et nettverk.

Dette gir mening; Jeg bruker den spesielle Pi som en slags mini-Network Attached Storage device (NAS). Den bruker Samba slik at jeg kan koble til den fra hvilken som helst datamaskin i nettverket mitt. Ok, det var enkelt. En nede, flere til å gå.

I SLEKT: Slik gjør du en Raspberry Pi til en nettverkslagringsenhet med lite strøm

Ukjent enhet med mange åpne porter

Enheten med IP-adresse 192.168.4.11 hadde en ukjent produsent og mange porter åpne.

Vi kan bruke

nmap

mer aggressivt for å prøve å blinke mer informasjon ut av enheten. De

-EN

(aggressiv skanning) alternativkrefter

nmap

å bruke deteksjon av operativsystem, deteksjon av versjoner, skanning av skript og sporingsdeteksjon.

De

-T

(timing mal) alternativet lar oss spesifisere en verdi fra 0 til 5. Dette angir en av timing modusene. Timingsmodusene har flotte navn: paranoid (0), luskende (1), høflig (2), normal (3), aggressiv (4) og sinnssyk (5). Jo lavere tall, desto mindre innvirkning

nmap

vil ha på båndbredden og andre nettverksbrukere.

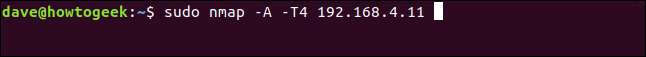

Vær oppmerksom på at vi ikke gir

nmap

med et IP-område. Vi fokuserer

nmap

på en enkelt IP-adresse, som er IP-adressen til den aktuelle enheten.

sudo nmap -A -T4 192.168.4.11

På maskinen som ble brukt til å undersøke denne artikkelen, tok det ni minutter før

nmap

å utføre den kommandoen. Ikke bli overrasket om du må vente en stund før du ser noen utdata.

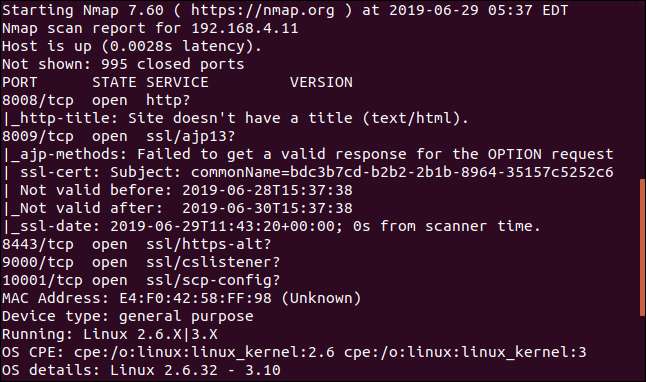

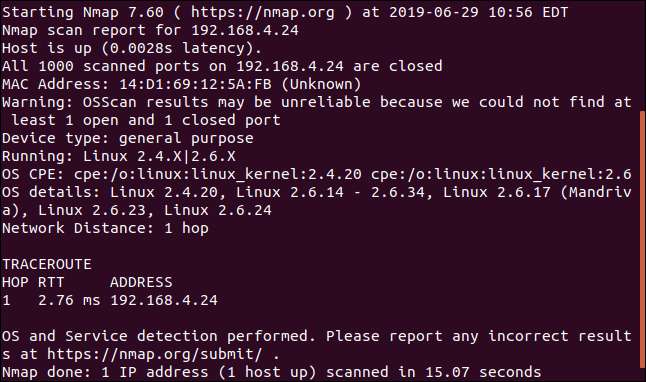

Dessverre, i dette tilfellet gir ikke utdataene oss de enkle svarene vi hadde håpet på.

En ekstra ting vi har lært er at den kjører en versjon av Linux. På nettverket mitt er det ikke en stor overraskelse, men denne versjonen av Linux er merkelig. Det ser ut til å være ganske gammelt. Linux brukes på nesten alle Internet of Things-enhetene, så det kan være en anelse.

Lenger nede i utgangen

nmap

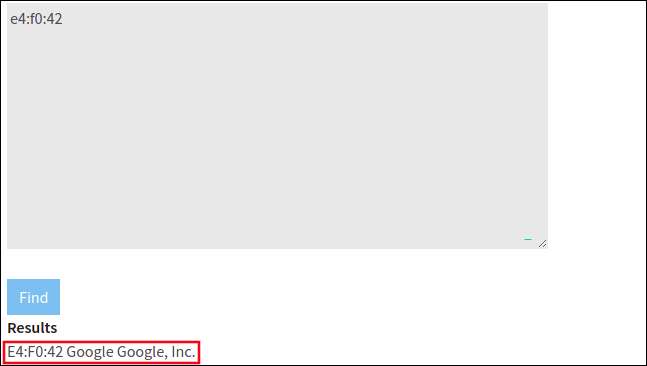

ga oss

Media Access Control-adresse

(MAC-adresse) på enheten. Dette er en unik referanse som er tildelt nettverksgrensesnitt.

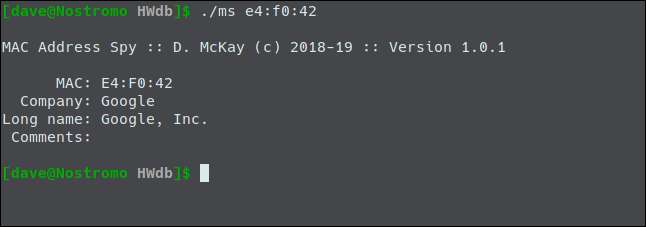

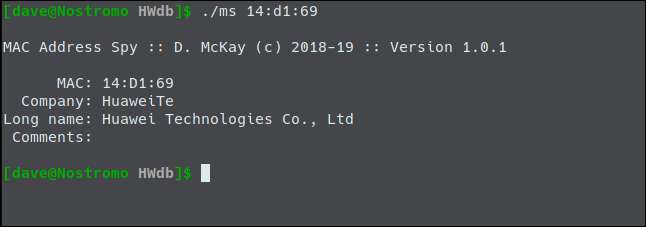

De tre første byte av MAC-adressen er kjent som Organisatorisk unik identifikator (OUI). Dette kan brukes til å identifisere leverandøren eller produsenten av nettverksgrensesnittet. Hvis du tilfeldigvis er en nørd som har satt sammen en database med 35 909 av dem, altså.

Verktøyet mitt sier at det tilhører Google. Med det tidligere spørsmålet om den særegne versjonen av Linux og mistanken om at det kan være en Internet of Things-enhet, peker dette fingeren rett og rett på min Google Home mini-høyttaler.

Du kan gjøre den samme typen OUI-oppslag på nettet ved hjelp av Wireshark produsentoppslagsside .

Oppmuntrende stemmer det med resultatene mine.

En måte å være sikker på iden til en enhet er å utføre en skanning, slå av enheten og skanne igjen. IP-adressen som nå mangler fra det andre settet med resultater, vil være enheten du nettopp slo av.

Sun AnswerBook?

Det neste mysteriet var "sun-answerbook" -beskrivelsen for Raspberry Pi med IP-adresse 192.168.4.18. Den samme "sun-answerbook" -beskrivelsen dukket opp for enheten 192.168.4.21. Enhet 192.168.4.21 er en Linux stasjonær datamaskin.

nmap

gir sitt beste gjetning om bruk av en port fra en liste over kjente programvareforeninger. Selvfølgelig, hvis noen av disse havneforeninger ikke lenger er anvendbare - kanskje programvaren ikke lenger er i bruk og har gått

slutten på livet

—Du kan få villedende portbeskrivelser i skanningsresultatene. Dette var sannsynligvis tilfelle her, Sun AnswerBook-systemet dateres tilbake til begynnelsen av 1990-tallet, og er ikke noe mer enn et langt minne - for de som til og med har hørt om det.

Så hvis det ikke er noe eldgammelt Sun Microsystems programvare, så hva kan disse to enhetene, Raspberry Pi og skrivebordet, ha til felles?

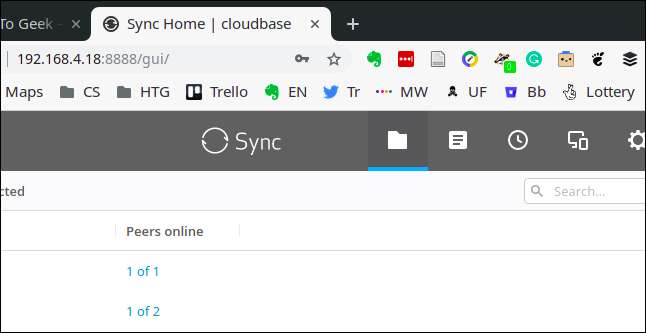

Internett-søk førte ikke tilbake noe som var nyttig. Det var mange treff. Det ser ut til at noe med et webgrensesnitt som ikke vil bruke port 80 ser ut til å velge port 8888 som en reserve. Så det neste logiske trinnet var å prøve å koble til den porten ved hjelp av en nettleser.

Jeg brukte 192.168.4.18:8888 som en adresse i nettleseren min. Dette er formatet for å spesifisere en IP-adresse og en port i en nettleser. Bruk et kolon

:

for å skille IP-adressen fra portnummeret.

Et nettsted åpnet seg faktisk.

Det er administratorportalen for alle enheter som kjører Resilio Sync .

Jeg bruker alltid kommandolinjen, så jeg hadde helt glemt dette anlegget. Så oppføringslisten til Sun AnswerBook var en komplett rød sild, og tjenesten bak port 8888 ble identifisert.

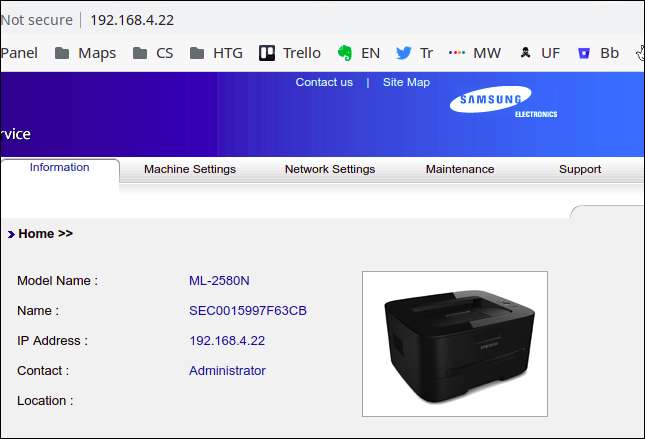

En skjult webserver

Neste utgave jeg hadde spilt inn for å se på var HTTP-port 80 på skriveren min. Igjen, jeg tok IP-adressen fra

nmap

resultatene og brukte den som en adresse i nettleseren min. Jeg trengte ikke å skaffe porten; nettleseren vil standard port 80.

Se og se; skriveren min har en innebygd webserver.

Nå kan jeg se antall sider som har vært gjennom det, tonernivået og annen nyttig eller interessant informasjon.

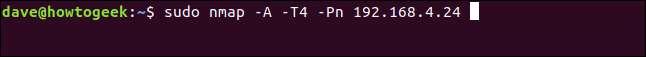

Nok en ukjent enhet

Enheten på 192.168.4.24 avslørte ikke noe for noen av

nmap

skanninger vi har prøvd så langt.

Jeg la til i

-Måned

(ingen ping) alternativ. Dette forårsaker

nmap

å anta at målenheten er oppe og fortsette med de andre skanningene. Dette kan være nyttig for enheter som ikke reagerer som forventet og forvirrer

nmap

til å tro at de er offline.

sudo nmap -A -T4 -Pn 192.168.4.24

Dette hentet en mengde informasjon, men det var ingenting som identifiserte enheten.

Det ble rapportert å kjøre en Linux-kjerne fra Mandriva Linux. Mandriva Linux var en distribusjon som var avviklet tilbake i 2011 . Det lever videre med et nytt samfunn som støtter det, som OpenMandriva .

En annen Internet of Things-enhet, muligens? sannsynligvis ikke - jeg har bare to, og begge har blitt redegjort for.

Gjennomgang av rom for rom og antall fysiske enheter skaffet meg ingenting. La oss slå opp MAC-adressen.

Så det viser seg at det var mobiltelefonen min.

Husk at du kan gjøre disse oppslagene på nettet ved hjelp av Wireshark produsentoppslagsside .

Elitegroup Computer Systems

De to siste spørsmålene jeg hadde var om de to enhetene med produsentnavn som jeg ikke kjente igjen, nemlig Liteon og Elitegroup Computer Systems.

La oss bytte tak. En annen kommando som er nyttig for å feste identiteten til enhetene i nettverket ditt er

arp

.

arp

brukes til å jobbe med Address Resolution Protocol-tabellen på Linux-datamaskinen din. Den brukes til å oversette fra en

IP-adresse (eller nettverksnavn) til en MAC-adresse

.

Hvis

arp

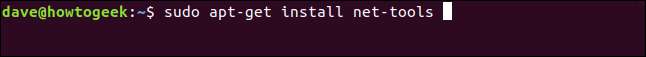

ikke er installert på datamaskinen din, kan du installere den slik.

Bruk på Ubuntu

apt-get

:

sudo apt-get install nettverktøy

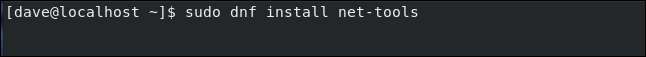

På Fedora bruk

dnf

:

sudo dnf installere nettverktøy

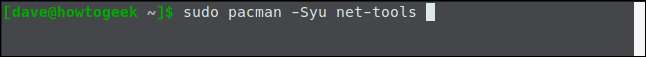

På Manjaro bruk

Pac Man

:

Sudopa cman-shu-ne-to-ls

For å få en liste over enhetene og nettverksnavnene deres - hvis de er tildelt ett - skriv bare inn

arp

og trykk Enter.

Dette er resultatet fra forskningsmaskinen min:

Navnene i den første kolonnen er maskinnavnene (også kalt vertsnavn eller nettverksnavn) som er tildelt enhetene. Noen av dem har jeg satt ( Nostromo , Cloudbase , og Marineville , for eksempel) og noen er satt av produsenten (for eksempel Vigor.router).

Utgangen gir oss to måter å kryssreferere den med utgangen fra

nmap

. Fordi MAC-adressene til enhetene er oppført, kan vi referere til utdataene fra

nmap

for å identifisere enhetene ytterligere.

Også fordi du kan bruke et maskinnavn med

ping

og fordi

ping

viser den underliggende IP-adressen, kan du kryssreferanse maskinnavn til IP-adresser ved hjelp av

ping

på hvert navn i sin tur.

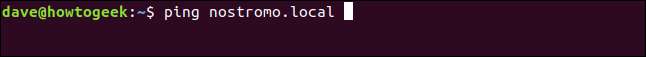

La oss for eksempel pinge Nostromo.local og finne ut hva IP-adressen er. Vær oppmerksom på at maskinnavn ikke skiller mellom store og små bokstaver.

ping nostromo.local

Du må bruke Ctrl + C for å stoppe

ping

.

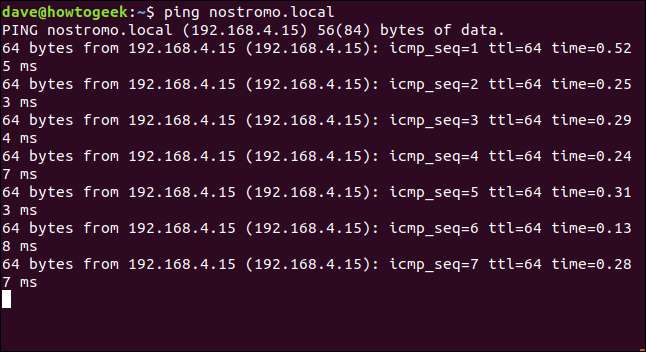

Utgangen viser oss at IP-adressen er 192.168.4.15. Og det er tilfeldigvis enheten som dukket opp i den første

nmap

skann med Liteon som produsent.

Liteon-selskapet lager datamaskinkomponenter som brukes av mange dataprodusenter. I dette tilfellet er det et Liteon Wi-Fi-kort inne i en Asus-bærbar PC. Så, som vi nevnte tidligere, navnet på produsenten som returneres av

nmap

er bare det beste gjetningen. Hvordan var

nmap

å vite at Liteon Wi-Fi-kortet ble montert på en Asus-bærbar PC?

Og endelig. MAC-adressen til enheten produsert av Elitegroup Computer Systems samsvarer med den i

arp

oppføring for enheten jeg har kalt LibreELEC.local.

Dette er en Intel NUC , kjører LibreELEC mediespiller . Så dette NUC har hovedkort fra selskapet Elitegroup Computer Systems.

Og der er vi, alle mysterier løst.

Alle står for

Vi har bekreftet at det ikke er noen uforklarlige enheter på dette nettverket. Du kan bruke teknikkene beskrevet her for å undersøke nettverket ditt heller. Du kan gjøre dette av interesse - for å tilfredsstille din indre nerd - eller for å tilfredsstille deg selv at alt som er koblet til nettverket ditt, har rett til å være der.

Husk at tilkoblede enheter kommer i alle former og størrelser. Jeg brukte litt tid på å gå rundt i sirkler og prøvde å spore opp en merkelig enhet før jeg skjønte at det faktisk var smartklokken på håndleddet mitt.