Pensi di sapere cosa è connesso alla tua rete domestica? Potresti essere sorpreso. Scopri come controllare utilizzando

nmap

su Linux, che ti permetterà di esplorare tutti i dispositivi collegati alla tua rete.

Potresti pensare che la tua rete domestica sia piuttosto semplice e non c'è nulla da imparare da un'analisi più approfondita. Potresti avere ragione, ma è probabile che imparerai qualcosa che non sapevi. Con la proliferazione di Internet delle cose dispositivi, dispositivi mobili come telefoni e tablet e la rivoluzione della casa intelligente, oltre ai "normali" dispositivi di rete come router a banda larga, laptop e computer desktop, potrebbe aprire gli occhi.

Se necessario, installa nmap

Useremo il

nmap

comando. A seconda di quali altri pacchetti software hai installato sul tuo computer,

nmap

potrebbe essere già installato per te.

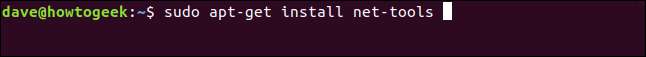

In caso contrario, ecco come installarlo in Ubuntu.

sudo apt-get install nmap

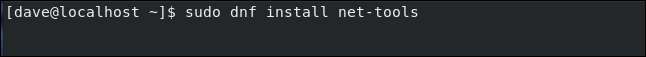

Ecco come installarlo su Fedora.

sudo dnf installa nmap

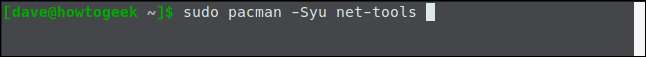

Ecco come installarlo su Manjaro.

Scala sudo

Puoi installarlo su altre versioni di Linux utilizzando il gestore di pacchetti per le tue distribuzioni Linux.

Trova il tuo indirizzo IP

Il primo compito è scoprire qual è l'indirizzo IP del tuo computer Linux. C'è un indirizzo IP minimo e massimo che la tua rete può utilizzare. Questo è l'ambito o l'intervallo di indirizzi IP per la tua rete. Dovremo fornire indirizzi IP o un intervallo di indirizzi IP a

nmap

, quindi dobbiamo sapere quali sono questi valori.

Facilmente, Linux fornisce un comando chiamato

ip

e

ha un'opzione

chiamato

addr

(indirizzo). genere

ip

, Uno spazio,

addr

E premere Invio.

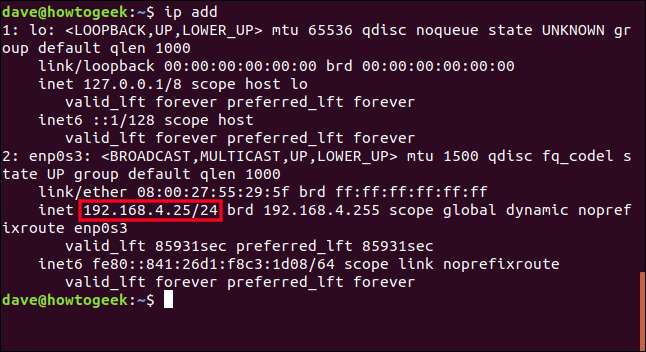

ip addr

Nella sezione inferiore dell'output, troverai il tuo indirizzo IP. È preceduto dall'etichetta "inet".

L'indirizzo IP di questo computer è "192.168.4.25". "/ 24" significa che ci sono tre serie consecutive di otto 1 nella subnet mask. (E 3 x 8 = 24.)

In binario, la subnet mask è:

11111111.11111111.11111111.00000000

e in decimale, è 255.255.255.0.

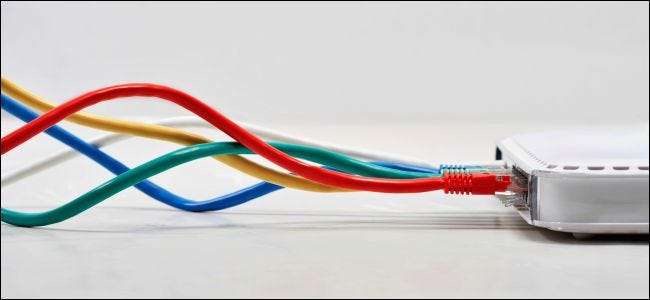

La subnet mask e l'indirizzo IP vengono utilizzati per indicare quale parte dell'indirizzo IP identifica la rete e quale parte identifica il dispositivo. Questa subnet mask informa l'hardware che i primi tre numeri dell'indirizzo IP identificheranno la rete e l'ultima parte dell'indirizzo IP identifica i singoli dispositivi. E poiché il numero più grande che puoi contenere in un numero binario a 8 bit è 255, l'intervallo di indirizzi IP per questa rete sarà da 192.168.4.0 a 192.168.4.255.

Tutto ciò è racchiuso in "/ 24". Felicemente

nmap

funziona con quella notazione, quindi abbiamo quello che dobbiamo iniziare a usare

nmap

.

RELAZIONATO: Come funzionano gli indirizzi IP?

Inizia con nmap

nmap

è un

strumento di mappatura della rete

. Funziona inviando vari messaggi di rete agli indirizzi IP nell'intervallo che gli forniremo. Può dedurre molto dal dispositivo che sta sondando giudicando e interpretando il tipo di risposte che ottiene.

Iniziamo una semplice scansione con

nmap

. Useremo il

-sn

opzione (scansione senza porta). Questo dice

nmap

per non sondare le porte sui dispositivi per ora. Farà una scansione veloce e leggera.

Anche così, può volerci un po 'di tempo

nmap

correre. Ovviamente, più dispositivi hai sulla rete, più tempo ci vorrà. Prima esegue tutto il lavoro di sondaggio e ricognizione e quindi presenta i risultati una volta completata la prima fase. Non sorprenderti se non accade nulla di visibile per un minuto circa.

L'indirizzo IP che utilizzeremo è quello che abbiamo ottenuto utilizzando il

ip

comando precedente, ma il numero finale è impostato su zero. Questo è il primo indirizzo IP possibile su questa rete. Il "/ 24" dice

nmap

per eseguire la scansione dell'intera gamma di questa rete. Il parametro "192.168.4.0/24" si traduce come "inizia dall'indirizzo IP 192.168.4.0 e funziona direttamente attraverso tutti gli indirizzi IP fino a 192.168.4.255 compreso".

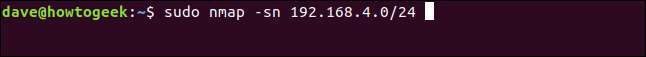

Nota che stiamo usando

sudo

.

sudo nmap -sn 192.168.4.0/24

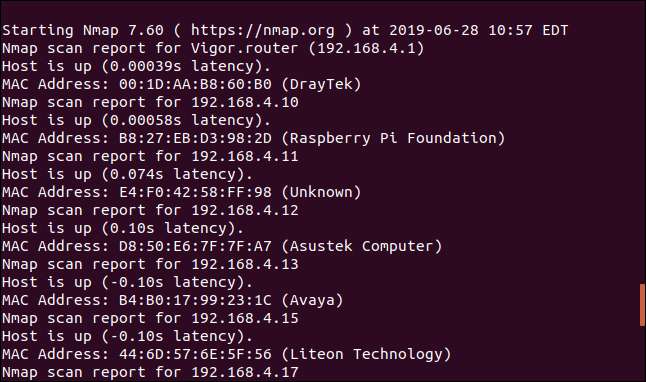

Dopo una breve attesa, l'output viene scritto nella finestra del terminale.

È possibile eseguire questa scansione senza utilizzare

sudo

, ma utilizzando

sudo

assicura che possa estrarre quante più informazioni possibili. Senza

sudo

ad esempio, questa scansione non restituirà le informazioni sul produttore.

Il vantaggio di utilizzare il

-sn

opzione, oltre ad essere una scansione rapida e leggera, ti offre un elenco preciso degli indirizzi IP attivi. In altre parole, abbiamo un elenco dei dispositivi collegati alla rete, insieme al loro indirizzo IP. E dove possibile

nmap

ha identificato il produttore. Non è male per il primo tentativo.

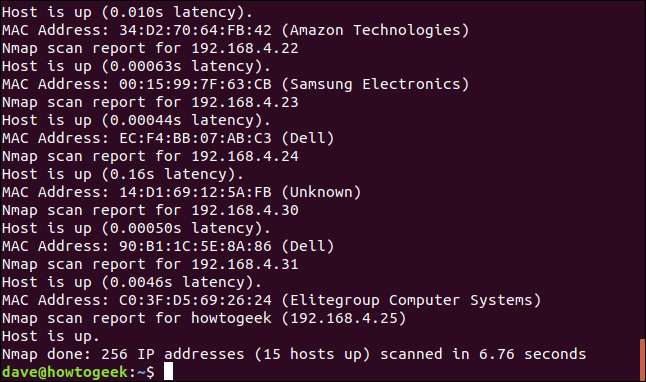

Ecco il fondo dell'elenco.

Abbiamo stabilito un elenco dei dispositivi di rete collegati, quindi sappiamo quanti di essi sono presenti. Ci sono 15 dispositivi accesi e collegati alla rete. Conosciamo il produttore per alcuni di loro. Oppure, come vedremo, abbiamo cosa

nmap

ha segnalato come produttore, al meglio delle sue capacità.

Quando guardi i risultati, probabilmente vedrai dispositivi che riconosci. Potrebbero essercene alcuni che non hai. Questi sono quelli che dobbiamo indagare ulteriormente.

Quello che sono alcuni di questi dispositivi mi è chiaro. Raspberry Pi Foundation si spiega da sé. Il dispositivo Amazon Technologies sarà il mio Echo Dot. L'unico dispositivo Samsung che ho è una stampante laser, quindi questo lo restringe. Ci sono un paio di dispositivi elencati come prodotti da Dell. Quelli sono facili, questo è un PC e un laptop. Il dispositivo Avaya è un telefono Voice Over IP che fornisce un'estensione sul sistema telefonico della sede centrale. Permette loro di infastidirmi a casa più facilmente, quindi sono ben consapevole di quel dispositivo.

Ma mi rimangono ancora delle domande.

Ci sono diversi dispositivi con nomi che non significano nulla per me. Tecnologia Liteon e sistemi informatici Elitegroup, ad esempio.

Ho (molto) più di un Raspberry PI. Quanti sono collegati alla rete varieranno sempre perché vengono continuamente scambiati dentro e fuori dal servizio mentre vengono reimmaginati e riutilizzati. Ma sicuramente, dovrebbe essercene più di uno.

Ci sono un paio di dispositivi contrassegnati come sconosciuti. Ovviamente, avranno bisogno di esaminare.

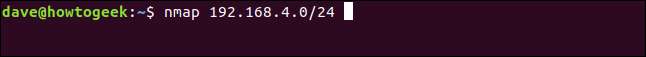

Eseguire una scansione più approfondita

Se rimuoviamo il file

-sn

opzione

nmap

proverà anche a sondare il file

porti

sui dispositivi. Le porte sono endpoint numerati per le connessioni di rete sui dispositivi. Considera un condominio. Tutti gli appartamenti hanno lo stesso indirizzo (l'equivalente dell'indirizzo IP), ma ogni appartamento ha il proprio numero (l'equivalente del porto).

Ogni programma o servizio all'interno di un dispositivo ha un numero di porta. Il traffico di rete viene consegnato a un indirizzo IP e una porta, non solo a un indirizzo IP. Alcuni numeri di porta sono preallocati o riservati. Sono sempre utilizzati per trasportare il traffico di rete di un tipo specifico. Porta 22, ad esempio, è riservato per le connessioni SSH e la porta 80 è riservata al traffico Web HTTP.

Useremo

nmap

per scansionare le porte su ogni dispositivo e indica quali sono aperte.

nmap 192.168.4.0/24

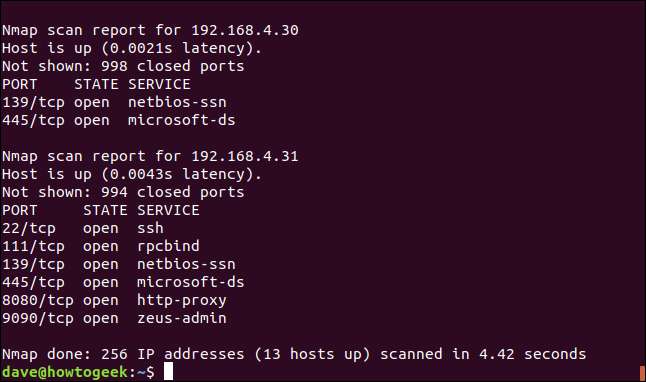

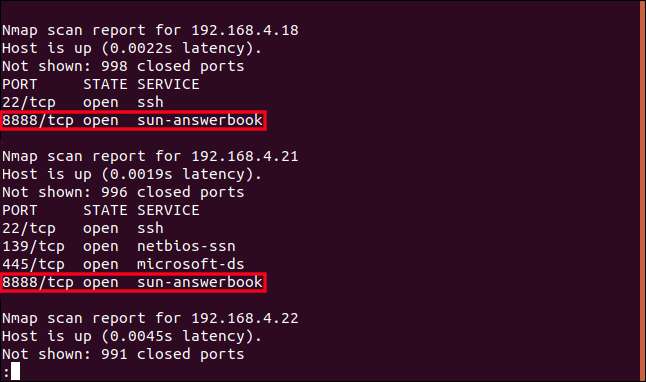

Questa volta stiamo ottenendo un riepilogo più dettagliato di ciascun dispositivo. Ci viene detto che ci sono 13 dispositivi attivi sulla rete. Apetta un minuto; avevamo 15 dispositivi un momento fa.

Il numero di dispositivi potrebbe variare durante l'esecuzione di queste scansioni. È probabile che i dispositivi mobili arrivino e lascino i locali o che le apparecchiature vengano accese e spente. Inoltre, tieni presente che quando accendi un dispositivo che è stato spento, potrebbe non avere lo stesso indirizzo IP dell'ultima volta che è stato in uso. potrebbe, ma potrebbe non esserlo.

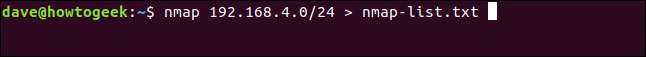

C'era molto output. Facciamolo di nuovo e acquisiscilo in un file.

nmap 192.168.4.0/24> nmap-list.txt

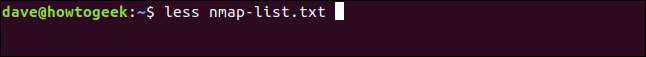

E ora possiamo elencare il file con

Di meno

e cercalo se lo desideriamo.

meno nmap-list.txt

Mentre scorri il file

nmap

segnala che stai cercando qualcosa che non puoi spiegare o che sembra insolito. Quando rivedi il tuo elenco, prendi nota degli indirizzi IP di tutti i dispositivi che desideri esaminare ulteriormente.

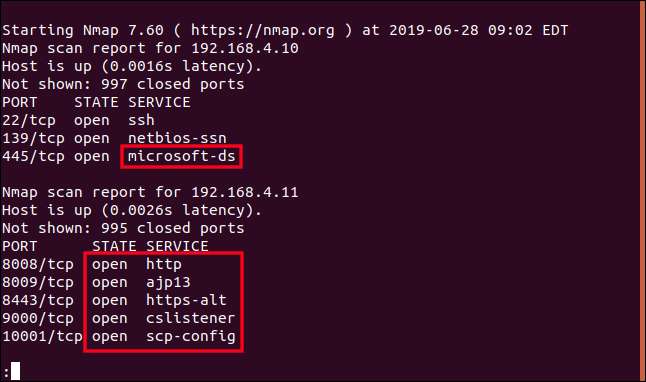

Secondo l'elenco che abbiamo generato in precedenza, 192.168.4.10 è un Raspberry Pi. Eseguirà una distribuzione Linux o un'altra. Quindi cosa sta usando la porta 445? È descritto come "microsoft-ds". Microsoft, su un Pi con Linux? Lo esamineremo sicuramente.

192.168.4.11 è stato contrassegnato come "Sconosciuto" nella scansione precedente. Ha molte porte aperte; dobbiamo sapere di cosa si tratta.

192.168.4.18 è stato anche identificato come Raspberry Pi. Ma quel Pi e il dispositivo 192.168.4.21 hanno entrambi la porta 8888 aperta, che viene descritta come utilizzata da "sun-answerbook". Sun AnswerBook è un sistema di recupero della documentazione (elementare) in pensione da molti anni. Inutile dire che non l'ho installato da nessuna parte. Questo deve essere esaminato.

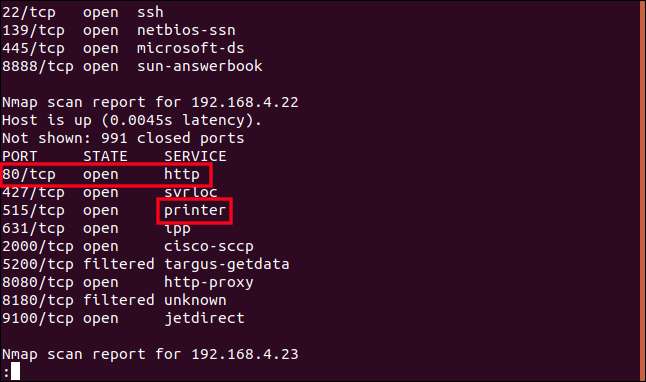

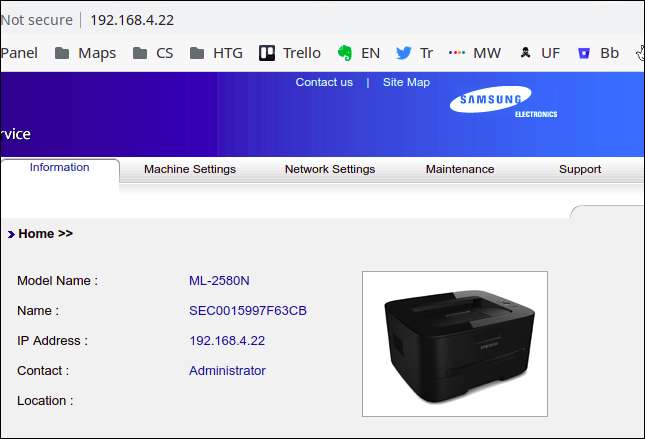

Il dispositivo 192.168.4.22 è stato identificato in precedenza come una stampante Samsung, che è verificata qui dal tag che dice "stampante". Ciò che ha attirato la mia attenzione è stata la presenza e l'apertura della porta HTTP 80. Questa porta è riservata al traffico del sito web. La mia stampante include un sito web?

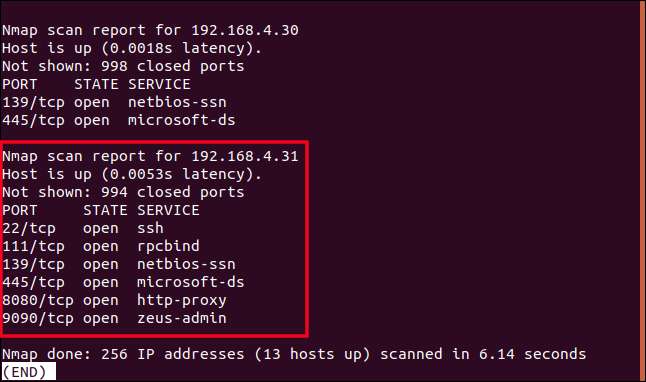

Il dispositivo 192.168.4.31 sarebbe prodotto da una società chiamata Elitegroup Computer Systems. Non ne ho mai sentito parlare e il dispositivo ha molte porte aperte, quindi lo esamineremo.

Più porte sono aperte in un dispositivo, maggiori sono le possibilità che un criminale informatico vi acceda, se è esposto direttamente a Internet. È come una casa. Più porte e finestre hai, più potenziali punti di ingresso ha un ladro.

Abbiamo messo in fila i sospetti; Facciamoli parlare

Il dispositivo 192.168.4.10 è un Raspberry Pi con la porta 445 aperta, descritta come "microsoft-ds". Una rapida ricerca su Internet rivela che la porta 445 è solitamente associata a Samba. Samba è un file implementazione di software gratuito del protocollo SMB (Server Message Block) di Microsoft. SMB è un mezzo per condividere cartelle e file su una rete.

Questo ha senso; Uso quel particolare Pi come una sorta di mini-Network Attached Storage (NAS). Usa Samba in modo che possa connettermi da qualsiasi computer sulla mia rete. Ok, è stato facile. Uno in meno, molti altri ancora da fare.

RELAZIONATO: Come trasformare un Raspberry Pi in un dispositivo di archiviazione di rete a bassa potenza

Dispositivo sconosciuto con molte porte aperte

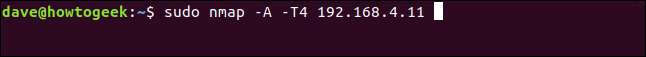

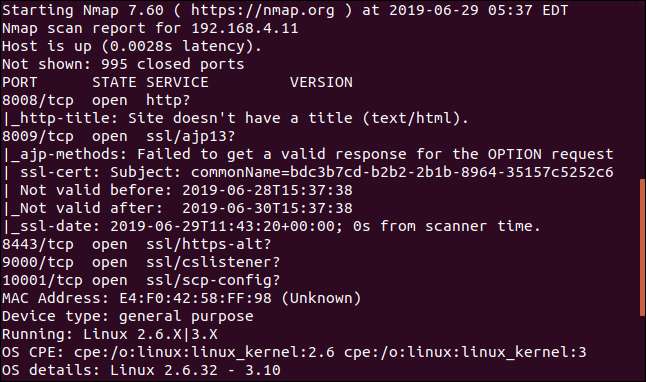

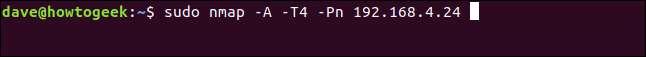

Il dispositivo con indirizzo IP 192.168.4.11 aveva un produttore sconosciuto e molte porte aperte.

Possiamo usare

nmap

in modo più aggressivo per cercare di rimuovere più informazioni dal dispositivo. Il

-UN

(scansione aggressiva) forza dell'opzione

nmap

per utilizzare il rilevamento del sistema operativo, il rilevamento della versione, la scansione degli script e il rilevamento del traceroute.

Il

-T

L'opzione (modello di temporizzazione) ci consente di specificare un valore da 0 a 5. Questo imposta una delle modalità di temporizzazione. Le modalità di temporizzazione hanno grandi nomi: paranoico (0), subdolo (1), educato (2), normale (3), aggressivo (4) e folle (5). Più basso è il numero, minore sarà l'impatto

nmap

avrà sulla larghezza di banda e altri utenti della rete.

Tieni presente che non stiamo fornendo

nmap

con un intervallo IP. Ci stiamo concentrando

nmap

su un unico indirizzo IP, che è l'indirizzo IP del dispositivo in questione.

sudo nmap -A -T4 192.168.4.11

Sulla macchina utilizzata per la ricerca di questo articolo, ci sono voluti nove minuti

nmap

per eseguire quel comando. Non sorprenderti se devi aspettare un po 'prima di vedere un output.

Purtroppo, in questo caso, l'output non ci fornisce le risposte facili che speravamo.

Una cosa in più che abbiamo imparato è che esegue una versione di Linux. Sulla mia rete non è una grande sorpresa, ma questa versione di Linux è strana. Sembra essere piuttosto vecchio. Linux è utilizzato in quasi tutti i dispositivi Internet of Things, quindi questo potrebbe essere un indizio.

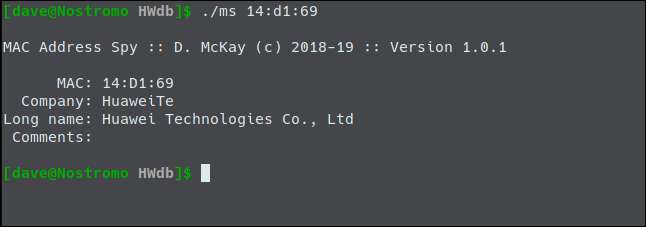

Più in basso nell'uscita

nmap

ci ha dato il

Indirizzo Media Access Control

(Indirizzo MAC) del dispositivo. Questo è un riferimento univoco assegnato alle interfacce di rete.

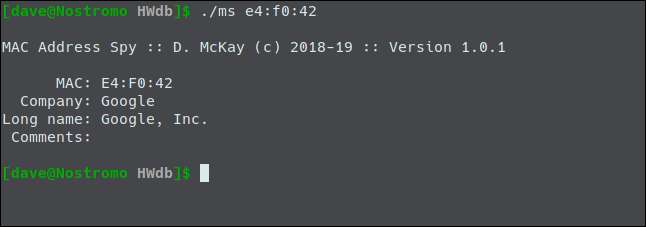

I primi tre byte dell'indirizzo MAC sono noti come Identificatore univoco dell'organizzazione (OUI). Può essere utilizzato per identificare il fornitore o il produttore dell'interfaccia di rete. Se ti capita di essere un geek che ha messo insieme un database di 35.909 di loro, questo è.

La mia utility dice che appartiene a Google. Con la domanda precedente sulla versione peculiare di Linux e il sospetto che potrebbe essere un dispositivo Internet of Things, questo punta il dito in modo equo e diretto verso il mio mini altoparlante intelligente Google Home.

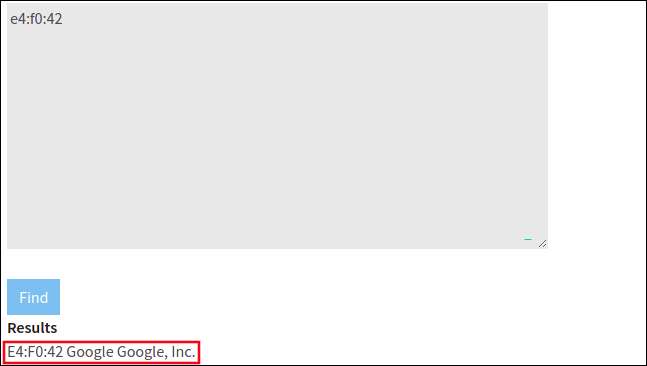

Puoi eseguire lo stesso tipo di ricerca OUI online, utilizzando il Pagina di ricerca del produttore di Wireshark .

In modo incoraggiante, questo corrisponde ai miei risultati.

Un modo per essere certi dell'ID di un dispositivo è eseguire una scansione, spegnere il dispositivo e ripetere la scansione. L'indirizzo IP che ora manca dalla seconda serie di risultati sarà il dispositivo che hai appena spento.

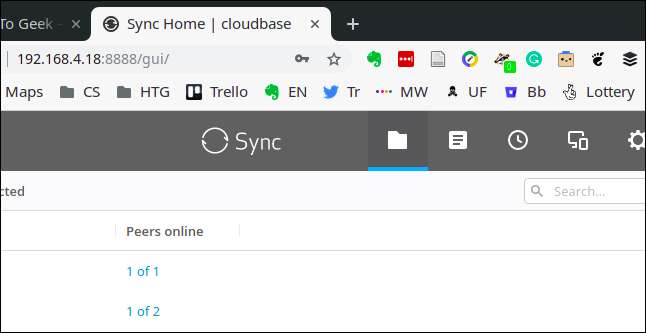

Sun AnswerBook?

Il mistero successivo era la descrizione "sun-answerbook" del Raspberry Pi con indirizzo IP 192.168.4.18. La stessa descrizione "sun-answerbook" veniva mostrata per il dispositivo a 192.168.4.21. Il dispositivo 192.168.4.21 è un computer desktop Linux.

nmap

fa del suo meglio per ipotizzare l'uso di una porta da un elenco di associazioni software note. Naturalmente, se una qualsiasi di queste associazioni di porte non è più applicabile, forse il software non è più in uso e non c'è più

fine della vita

—Puoi ottenere descrizioni fuorvianti delle porte nei risultati della scansione. Probabilmente era così, il sistema Sun AnswerBook risale ai primi anni '90 e non è altro che un lontano ricordo, per coloro che ne hanno sentito parlare.

Quindi, se non è un po 'antico Sun Microsystems software, quindi cosa potrebbero avere in comune questi due dispositivi, il Raspberry Pi e il desktop?

Le ricerche su Internet non hanno restituito nulla di utile. Ci sono stati molti successi. Sembra che qualsiasi cosa con un'interfaccia web che non vuole utilizzare la porta 80 sembra optare per la porta 8888 come fallback. Quindi il passaggio logico successivo è stato provare a connettersi a quella porta utilizzando un browser.

Ho usato 192.168.4.18:8888 come indirizzo nel mio browser. Questo è il formato per specificare un indirizzo IP e una porta in un browser. Usa i due punti

:

per separare l'indirizzo IP dal numero di porta.

Un sito web si è effettivamente aperto.

È il portale di amministrazione per tutti i dispositivi in esecuzione Resilio Sync .

Uso sempre la riga di comando, quindi mi ero completamente dimenticato di questa funzione. Quindi l'elenco delle voci di Sun AnswerBook era una falsa pista e il servizio dietro la porta 8888 era stato identificato.

Un server Web nascosto

Il problema successivo che avevo registrato per dare un'occhiata era la porta HTTP 80 sulla mia stampante. Di nuovo, ho preso l'indirizzo IP dal file

nmap

risultati e l'ho utilizzato come indirizzo nel mio browser. Non avevo bisogno di fornire la porta; il browser verrà impostato automaticamente sulla porta 80.

Ed ecco; la mia stampante ha un server web incorporato al suo interno.

Ora posso vedere il numero di pagine che sono state visualizzate, il livello di toner e altre informazioni utili o interessanti.

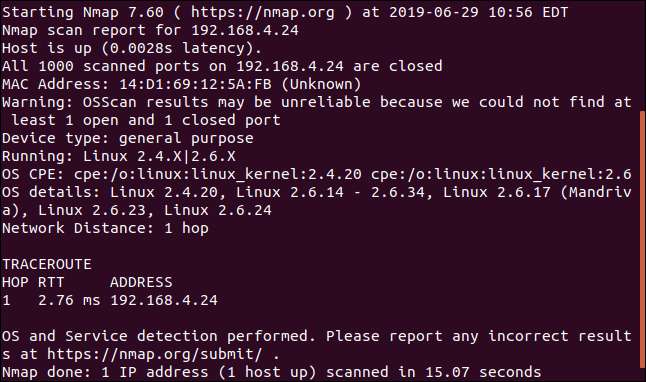

Un altro dispositivo sconosciuto

Il dispositivo 192.168.4.24 non ha rivelato nulla a nessuno dei

nmap

scansioni che abbiamo provato finora.

Ho aggiunto in

-Mon

(nessun ping) opzione. Questo causa

nmap

presumere che il dispositivo di destinazione sia attivo e procedere con le altre scansioni. Questo può essere utile per i dispositivi che non reagiscono come previsto e creano confusione

nmap

a pensare di essere off-line.

sudo nmap -A -T4 -Pn 192.168.4.24

Questo ha recuperato un mucchio di informazioni, ma non c'era nulla che identificasse il dispositivo.

È stato riferito che esegue un kernel Linux da Mandriva Linux. Mandriva Linux era una distribuzione che lo era interrotto nel 2011 . Vive con una nuova comunità che lo sostiene, come OpenMandriva .

Un altro dispositivo Internet of Things, forse? probabilmente no - ne ho solo due, e sono stati considerati entrambi.

Una passeggiata stanza per stanza e un conteggio dei dispositivi fisici non mi hanno fatto guadagnare nulla. Cerchiamo l'indirizzo MAC.

Quindi, si scopre che era il mio cellulare.

Ricorda che puoi eseguire queste ricerche online, utilizzando il Pagina di ricerca del produttore di Wireshark .

Elitegroup Computer Systems

Le ultime due domande che avevo riguardavano i due dispositivi con nomi di produttori che non riconoscevo, ovvero Liteon ed Elitegroup Computer Systems.

Cambiamo tattica. Un altro comando utile per definire l'identità dei dispositivi sulla rete è

arp

.

arp

viene utilizzato per lavorare con la tabella del protocollo di risoluzione degli indirizzi nel computer Linux. È usato per tradurre da un file

Indirizzo IP (o nome di rete) a un indirizzo MAC

.

Se

arp

non è installato sul tuo computer, puoi installarlo in questo modo.

Su Ubuntu, usa

apt-get

:

sudo apt-get install net-tools

Sull'uso di Fedora

dnf

:

sudo dnf installa net-tools

Sull'uso di Manjaro

pacman

:

Sudopa cman-shu-ne-to-ls

Per ottenere un elenco dei dispositivi e dei relativi nomi di rete, se ne è stato assegnato uno, è sufficiente digitare

arp

e premere Invio.

Questo è il risultato della mia macchina di ricerca:

I nomi nella prima colonna sono i nomi delle macchine (chiamati anche nomi host o nomi di rete) che sono stati assegnati ai dispositivi. Alcuni di loro li ho impostati ( Nostromo , Cloudbase , e Marineville , ad esempio) e alcuni sono stati impostati dal produttore (come Vigor.router).

L'output ci offre due mezzi per incrociarlo con l'output di

nmap

. Poiché sono elencati gli indirizzi MAC dei dispositivi, è possibile fare riferimento all'output da

nmap

per identificare ulteriormente i dispositivi.

Inoltre, poiché puoi usare un nome macchina con

ping

E perché

ping

visualizza l'indirizzo IP sottostante, è possibile incrociare i nomi delle macchine con gli indirizzi IP utilizzando

ping

su ogni nome a turno.

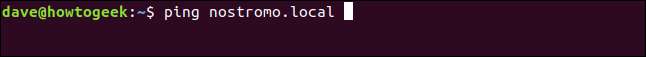

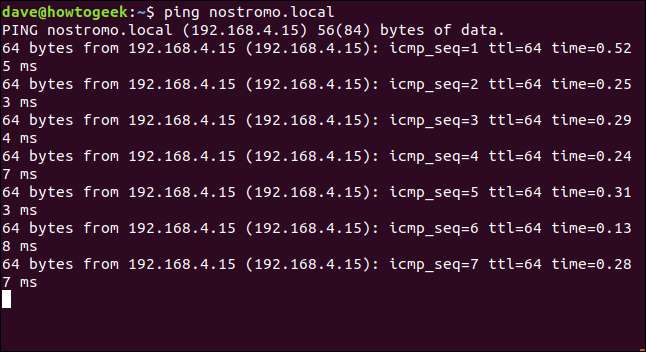

Ad esempio, eseguiamo il ping di Nostromo.local e scopriamo qual è il suo indirizzo IP. Notare che i nomi delle macchine non fanno distinzione tra maiuscole e minuscole.

ping nostromo.local

Devi usare Ctrl + C per fermarti

ping

.

L'output ci mostra che il suo indirizzo IP è 192.168.4.15. E questo è il dispositivo che è apparso nel primo

nmap

eseguire la scansione con Liteon come produttore.

L'azienda Liteon produce componenti per computer utilizzati da moltissimi produttori di computer. In questo caso, è una scheda Wi-Fi Liteon all'interno di un laptop Asus. Quindi, come abbiamo notato in precedenza, il nome del produttore restituito da

nmap

è solo la sua ipotesi migliore. Com'era

nmap

sapere che la scheda Wi-Fi Liteon era montata su un laptop Asus?

E infine. L'indirizzo MAC del dispositivo prodotto da Elitegroup Computer Systems corrisponde a quello nel file

arp

elenco per il dispositivo che ho chiamato LibreELEC.local.

Questo è un Intel NUC , eseguendo il Lettore multimediale LibreELEC . Quindi questo NUC ha una scheda madre della società Elitegroup Computer Systems.

Ed eccoci qui, tutti i misteri risolti.

Tutto contabilizzato

Abbiamo verificato che non ci sono dispositivi inspiegabili su questa rete. Puoi utilizzare le tecniche qui descritte anche per indagare sulla tua rete. Puoi farlo per interesse, per soddisfare il tuo secchione interiore, o per assicurarti che tutto ciò che è connesso alla tua rete abbia il diritto di esserci.

Ricorda che i dispositivi collegati sono disponibili in tutte le forme e dimensioni. Ho passato un po 'di tempo a girare in tondo e cercare di rintracciare uno strano dispositivo prima di rendermi conto che era, in effetti, lo smartwatch al mio polso.