Tror du, at du ved, hvad der er forbundet med dit hjemmenetværk? Du bliver måske overrasket. Lær hvordan du tjekker ved hjælp af

nmap

på Linux, som giver dig mulighed for at udforske alle de enheder, der er forbundet til dit netværk.

Du tror måske, at dit hjemmenetværk er ret simpelt, og der er intet at lære af at se nærmere på det. Du har muligvis ret, men chancerne er, at du lærer noget, du ikke vidste. Med spredning af Tingenes internet enheder, mobilenheder såsom telefoner og tablets og smart home-revolutionen - ud over “normale” netværksenheder såsom bredbåndsroutere, bærbare computere og stationære computere - kan det være en øjenåbner.

Hvis det er nødvendigt, skal du installere nmap

Vi skal bruge

nmap

kommando. Afhængigt af hvilke andre softwarepakker du har installeret på din computer,

nmap

måske allerede installeret til dig.

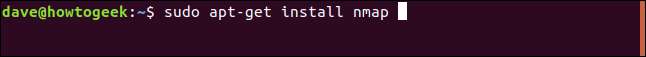

Hvis ikke, skal du installere det i Ubuntu.

sudo apt-get install nmap

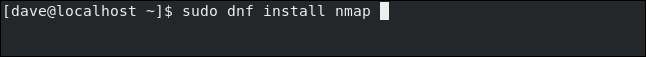

Sådan installeres det på Fedora.

sudo dnf installere nmap

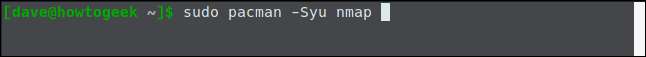

Sådan installeres det på Manjaro.

Sudo skala

Du kan installere det på andre versioner af Linux ved hjælp af pakkehåndteringen til dine Linux-distributioner.

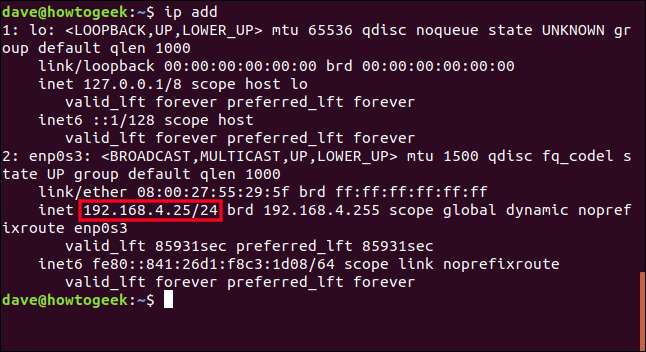

Find din IP-adresse

Den første opgave er at finde ud af, hvad IP-adressen på din Linux-computer er. Der er et minimum og en maksimal IP-adresse, som dit netværk kan bruge. Dette er omfanget eller rækkevidden af IP-adresser til dit netværk. Vi bliver nødt til at angive IP-adresser eller en række IP-adresser til

nmap

, så vi er nødt til at vide, hvad disse værdier er.

Linux giver en kommando kaldet

ip

og

det har en mulighed

hedder

addr

(adresse). Type

ip

, et rum,

addr

, Og tryk på Enter.

ip addr

I den nederste sektion af output finder du din ip-adresse. Forud for det er etiketten "inet".

IP-adressen på denne computer er “192.168.4.25”. “/ 24” betyder, at der er tre på hinanden følgende sæt med otte 1'er i undernetmasken. (Og 3 x 8 = 24.)

I binær er undernetmasken:

11111111.11111111.11111111.00000000

og i decimal er det 255.255.255.0.

Subnetmasken og IP-adressen bruges til at angive, hvilken del af IP-adressen, der identificerer netværket, og hvilken del, der identificerer enheden. Denne undernetmaske informerer hardwaren om, at de første tre numre på IP-adressen identificerer netværket, og den sidste del af IP-adressen identificerer de enkelte enheder. Og fordi det største antal, du kan holde i et 8-bit binært tal, er 255, vil IP-adresseområdet for dette netværk være 192.168.4.0 til 192.168.4.255.

Alt dette er indkapslet i “/ 24”. Heldigvis

nmap

fungerer med den notation, så vi har det, vi har brug for for at begynde at bruge

nmap

.

RELATEREDE: Hvordan fungerer IP-adresser?

Kom godt i gang med nmap

nmap

er en

netværkskortlægningsværktøj

. Det fungerer ved at sende forskellige netværksmeddelelser til IP-adresserne i det område, vi vil give det med det. Det kan udlede meget om den enhed, den sonderer ved at bedømme og fortolke den type svar, den får.

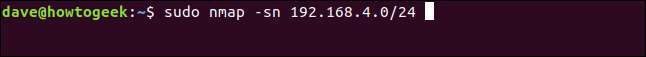

Lad os starte en simpel scanning med

nmap

. Vi skal bruge

-sn

(scan ingen port) mulighed. Dette fortæller

nmap

for ikke at undersøge porte på enhederne indtil videre. Det gør en let, hurtig scanning.

Alligevel kan det tage lidt tid for

nmap

at løbe. Jo flere enheder du har på netværket, jo længere tid tager det selvfølgelig. Den udfører alt sit sonderings- og rekognosceringsarbejde og præsenterer derefter sine fund, når den første fase er afsluttet. Vær ikke overrasket, når der ikke sker noget synligt i et minut eller deromkring.

Den IP-adresse, vi skal bruge, er den, vi fik ved hjælp af

ip

kommandoen tidligere, men det endelige tal er sat til nul. Det er den første mulige IP-adresse på dette netværk. “/ 24” fortæller

nmap

for at scanne hele dette netværks rækkevidde. Parameteren “192.168.4.0/24” oversættes som “start ved IP-adresse 192.168.4.0 og arbejder lige igennem alle IP-adresser til og med 192.168.4.255”.

Bemærk, at vi bruger

sudo

.

sudo nmap -sn 192.168.4.0/24

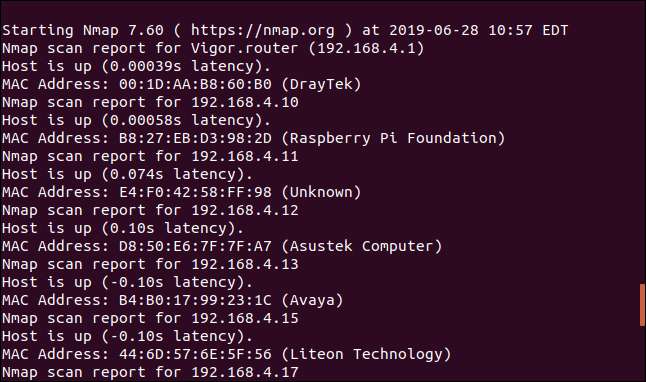

Efter en kort ventetid skrives output til terminalvinduet.

Du kan køre denne scanning uden at bruge

sudo

, men bruger

sudo

sikrer, at det kan udtrække så mange oplysninger som muligt. Uden

sudo

denne scanning returnerer f.eks. ikke producentoplysningerne.

Fordelen ved at bruge

-sn

mulighed - såvel som at være en hurtig og let scanning - er det at give dig en pæn liste over live IP-adresser. Med andre ord har vi en liste over de enheder, der er forbundet til netværket sammen med deres IP-adresse. Og hvor det er muligt,

nmap

har identificeret producenten. Det er ikke dårligt for første forsøg.

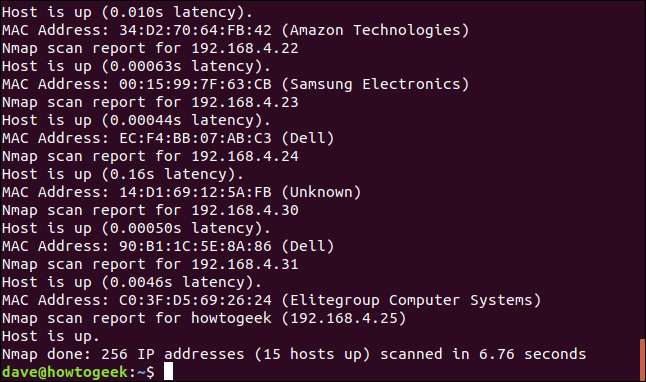

Her er nederst på listen.

Vi har oprettet en liste over de tilsluttede netværksenheder, så vi ved, hvor mange af dem der er. Der er 15 enheder tændt og forbundet til netværket. Vi kender producenten for nogle af dem. Eller som vi skal se, har vi hvad

nmap

har rapporteret som producent, efter bedste evne.

Når du ser gennem dine resultater, vil du sandsynligvis se enheder, som du genkender. Der kan meget vel være nogle, som du ikke gør. Det er dem, vi har brug for at undersøge nærmere.

Hvad nogle af disse enheder er, er klart for mig. Raspberry Pi Foundation er selvforklarende. Amazon Technologies-enheden vil være min Echo Dot. Den eneste Samsung-enhed, jeg har, er en laserprinter, så den indsnævres. Der er et par enheder opført som fremstillet af Dell. Det er let, det er en pc og bærbar computer. Avaya-enheden er en Voice Over IP-telefon, der giver mig en udvidelse på telefonsystemet på hovedkontoret. Det giver dem mulighed for lettere at plage mig derhjemme, så jeg er opmærksom på den enhed.

Men jeg har stadig spørgsmål.

Der er flere enheder med navne, der ikke betyder noget for mig alle. Liteon-teknologi og Elitegroup Computersystemer, for eksempel.

Jeg har (måde) mere end en Raspberry PI. Hvor mange der er tilsluttet til netværket, vil altid variere, fordi de løbende byttes ind og ud af pligt, når de bliver genoptaget og genindstillet. Men helt sikkert, der skulle være mere end en der dukker op.

Der er et par enheder markeret som Ukendt. De skal naturligvis undersøge.

Udfør en dybere scanning

Hvis vi fjerner

-sn

mulighed

nmap

vil også forsøge at undersøge

porte

på enhederne. Porte er nummererede slutpunkter for netværksforbindelser på enheder. Overvej en lejlighedskompleks. Alle lejligheder har den samme gadenavn (svarende til IP-adressen), men hver lejlighed har sit eget nummer (svarende til havnen).

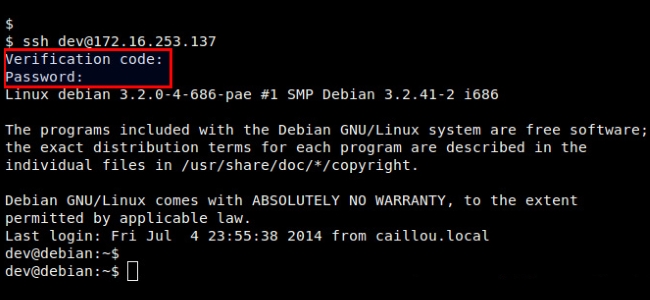

Hvert program eller hver tjeneste inden for en enhed har et portnummer. Netværkstrafik leveres til en IP-adresse og en port, ikke kun til en IP-adresse. Nogle portnumre er forudallokeret eller reserveret. De bruges altid til at transportere netværkstrafik af en bestemt type. Port 22 f.eks. er forbeholdt SSH-forbindelser og port 80 er reserveret til HTTP-webtrafik.

Vi skal bruge

nmap

at scanne portene på hver enhed og fortælle, hvilke der er åbne.

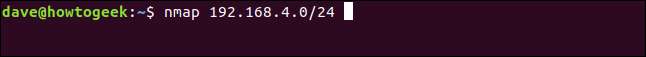

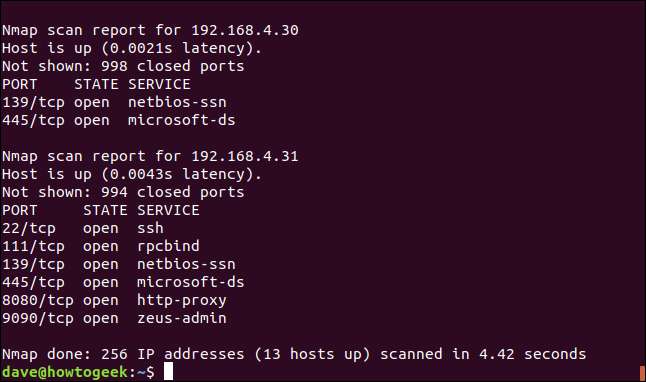

nmap 192.168.4.0/24

Denne gang får vi et mere detaljeret resumé af hver enhed. Vi får at vide, at der er 13 aktive enheder på netværket. Vent et øjeblik; vi havde 15 enheder for et øjeblik siden.

Antallet af enheder kan meget vel variere, når du kører disse scanninger. Det skyldes sandsynligvis, at mobile enheder ankommer og forlader lokalet, eller at udstyret tændes og slukkes. Vær også opmærksom på, at når du tænder for en enhed, der er slukket, har den muligvis ikke den samme IP-adresse, som den havde sidste gang den var i brug. måske, men måske ikke.

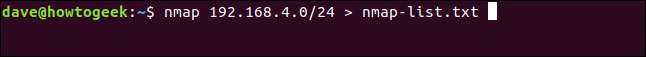

Der var meget output. Lad os gøre det igen og fange det i en fil.

nmap 192.168.4.0/24> nmap-list.txt

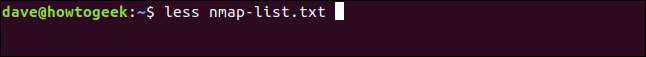

Og nu kan vi liste filen med

mindre

, og søg gennem det, hvis vi ønsker det.

mindre nmap-list.txt

Når du ruller gennem

nmap

rapporter, at du leder efter noget, du ikke kan forklare, eller som virker usædvanligt. Når du gennemgår din liste, skal du notere IP-adresserne på de enheder, du vil undersøge nærmere.

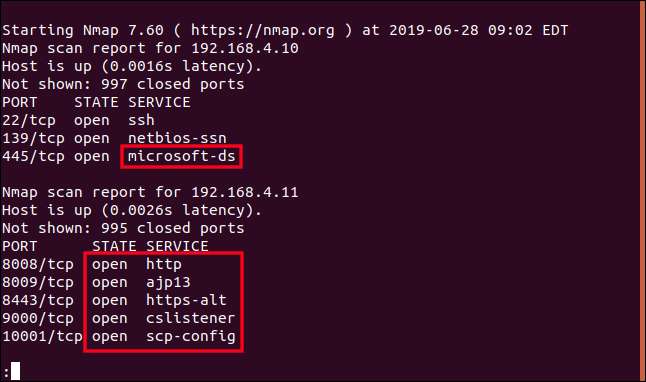

I henhold til listen, som vi genererede tidligere, er 192.168.4.10 en Raspberry Pi. Det kører en eller anden Linux-distribution. Så hvad bruger port 445? Det beskrives som “microsoft-ds”. Microsoft, på en Pi, der kører Linux? Vi vil bestemt undersøge det.

192.168.4.11 blev mærket som “Ukendt” i den tidligere scanning. Det har mange åbne porte; vi har brug for at vide, hvad det er.

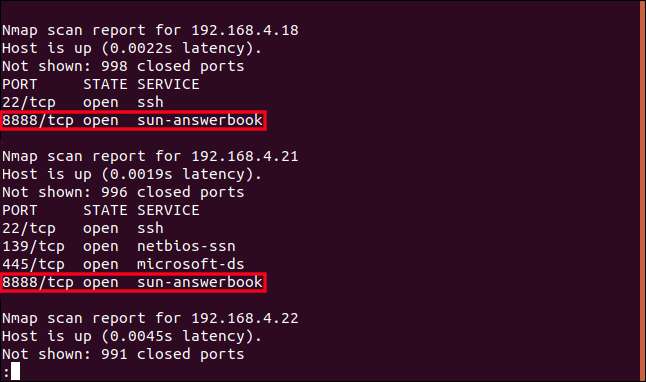

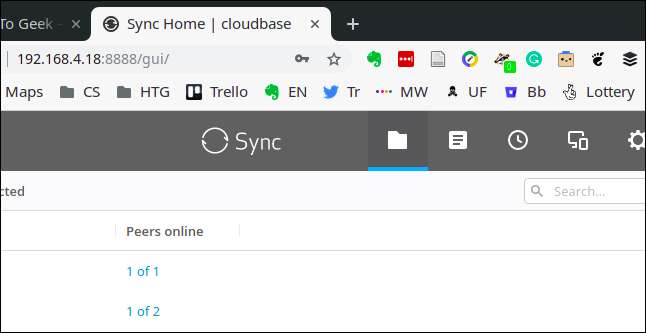

192.168.4.18 blev også identificeret som en Raspberry Pi. Men at Pi og enhed 192.168.4.21 begge har port 8888 åben, hvilket er beskrevet som brugt af “sun-answerbook”. Sun AnswerBook er et mangeårigt pensioneret (elementært) dokumenthentningssystem. Det er overflødigt at sige, at jeg ikke har det installeret nogen steder. Det skal ses på.

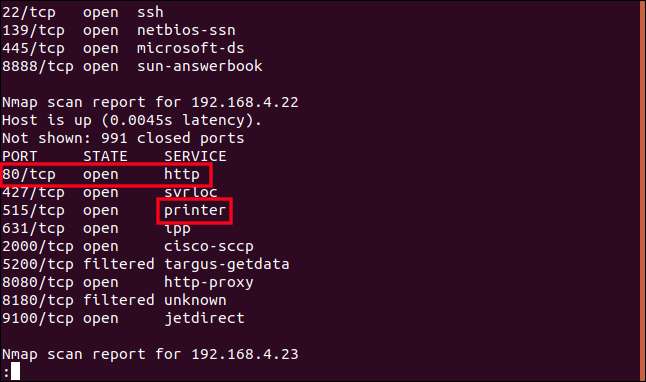

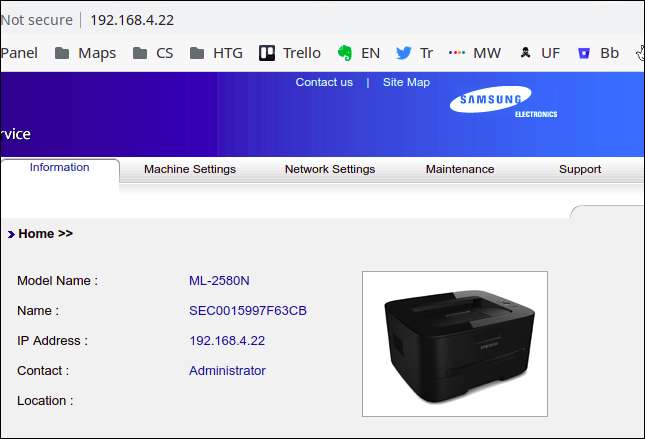

Enhed 192.168.4.22 blev tidligere identificeret som en Samsung-printer, som her bekræftes af det mærke, der siger "printer". Hvad der fangede mit øje var, at HTTP-port 80 var til stede og åben. Denne port er forbeholdt webtrafik. Indeholder min printer et websted?

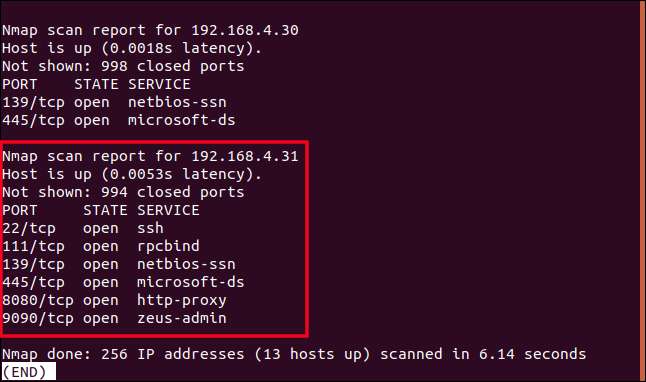

Enhed 192.168.4.31 fremstilles angiveligt af et firma kaldet Elitegroup Computer Systems. Jeg har aldrig hørt om dem, og enheden har mange åbne porte, så vi ser på det.

Jo flere porte en enhed har åben, jo flere chancer har en cyberkriminel for at komme ind i den - hvis den udsættes direkte for Internettet. Det er som et hus. Jo flere døre og vinduer du har, jo flere potentielle indgangspunkter har en indbrudstyv.

Vi har opstillet de mistænkte; Lad os få dem til at tale

Enhed 192.168.4.10 er en Raspberry Pi, der har port 445 åben, der er beskrevet som "microsoft-ds." En hurtig internetsøgning afslører, at port 445 normalt er forbundet med Samba. Samba er en gratis softwareimplementering af Microsofts Server Message Block-protokol (SMB). SMB er et middel til deling af mapper og filer på tværs af et netværk.

Dette giver mening; Jeg bruger den specifikke Pi som en slags mini-Network Attached Storage-enhed (NAS). Det bruger Samba, så jeg kan oprette forbindelse til det fra enhver computer på mit netværk. Ok, det var let. En ned, flere flere at gå.

RELATEREDE: Sådan omdannes en Raspberry Pi til en netværkslagringsenhed med lav effekt

Ukendt enhed med mange åbne porte

Enheden med IP-adresse 192.168.4.11 havde en ukendt producent og mange porte åbne.

Vi kan bruge

nmap

mere aggressivt for at forsøge at blinke flere oplysninger ud af enheden. Det

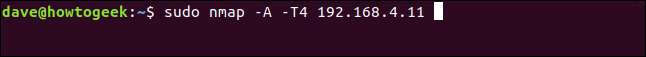

-EN

(aggressiv scanning) optionskræfter

nmap

til at bruge detektion af operativsystem, detektion af version, scannet script og detektering af traceroute.

Det

-T

(timing skabelon) giver os mulighed for at specificere en værdi fra 0 til 5. Dette indstiller en af timingtilstande. Timingtilstandene har store navne: paranoide (0), luskede (1), høflige (2), normale (3), aggressive (4) og sindssyge (5). Jo lavere antal, jo mindre påvirkning

nmap

vil have på båndbredden og andre netværksbrugere.

Bemærk, at vi ikke leverer

nmap

med et IP-interval. Vi fokuserer

nmap

på en enkelt IP-adresse, som er den pågældende enheds IP-adresse.

sudo nmap -A-T4 192.168.4.11

På maskinen, der blev brugt til at undersøge denne artikel, tog det ni minutter

nmap

at udføre denne kommando. Vær ikke overrasket, hvis du skal vente et stykke tid, før du ser noget output.

Desværre giver output i dette tilfælde os ikke de nemme svar, vi havde håbet på.

En ekstra ting, vi har lært, er at den kører en version af Linux. På mit netværk er det ikke en stor overraskelse, men denne version af Linux er underlig. Det ser ud til at være ret gammelt. Linux bruges på næsten alle enheder af Internet of Things, så det kan være en anelse.

Længere nede i output

nmap

gav os den

Adresse til medieadgangskontrol

(MAC-adresse) på enheden. Dette er en unik reference, der er tildelt netværksgrænseflader.

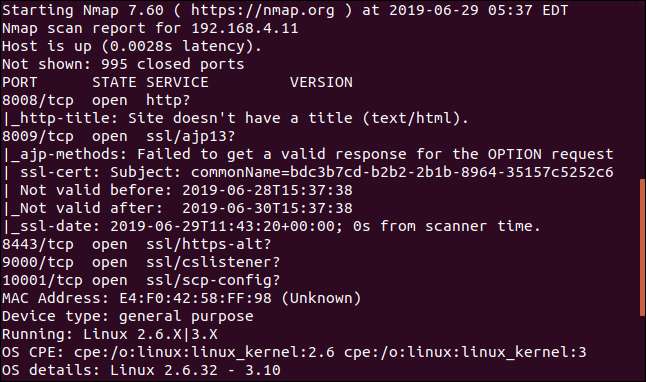

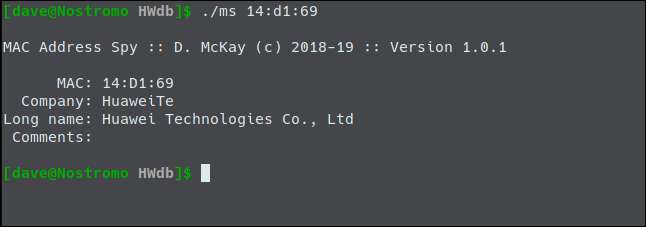

De første tre byte af MAC-adressen er kendt som Organisatorisk unik identifikator (OUI). Dette kan bruges til at identificere leverandøren eller producenten af netværksgrænsefladen. Hvis du tilfældigvis er en nørd, der har sammensat en database med 35.909 af dem, er det.

Mit værktøj siger, at det tilhører Google. Med det tidligere spørgsmål om den ejendommelige version af Linux og mistanken om, at det muligvis er en Internet of Things-enhed, peger dette fingeren ret og lodret på min Google Home mini-smarthøjttaler.

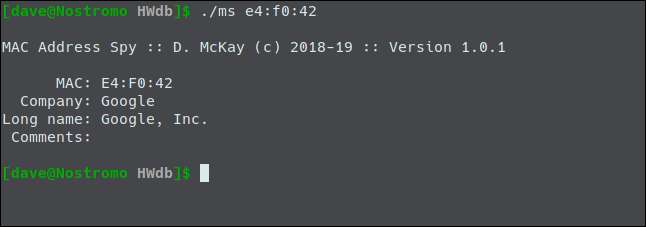

Du kan udføre den samme slags OUI-opslag online ved hjælp af Wireshark Producent Lookup-side .

Opmuntrende matcher det mine resultater.

En måde at være sikker på id'et på en enhed er at udføre en scanning, slukke enheden og scanne igen. IP-adressen, der nu mangler fra det andet sæt resultater, er den enhed, du lige har slukket for.

Sun AnswerBook?

Det næste mysterium var beskrivelsen af "sun-answerbook" til Raspberry Pi med IP-adresse 192.168.4.18. Den samme beskrivelse af "sun-answerbook" dukkede op for enheden kl. 192.168.4.21. Enhed 192.168.4.21 er en Linux stationær computer.

nmap

gør sit bedste gæt ved brugen af en port fra en liste over kendte softwareforeninger. Selvfølgelig, hvis nogen af disse havneforeninger ikke længere er anvendelige - måske er softwaren ikke længere i brug og er forsvundet

enden på livet

—Du kan få vildledende portbeskrivelser i dine scanningsresultater. Det var sandsynligvis tilfældet her, Sun AnswerBook-systemet går tilbage til begyndelsen af 1990'erne og er intet andet end en fjern hukommelse - for dem, der endda har hørt om det.

Så hvis det ikke er noget gammelt Sun Microsystems software, så hvad kunne disse to enheder, Raspberry Pi og desktop, have til fælles?

Internetsøgninger bragte ikke noget tilbage, der var nyttigt. Der var mange hits. Det ser ud til, at noget med en webgrænseflade, der ikke vil bruge port 80, ser ud til at vælge port 8888 som en reserve. Så det næste logiske trin var at forsøge at oprette forbindelse til den port ved hjælp af en browser.

Jeg brugte 192.168.4.18:8888 som en adresse i min browser. Dette er formatet til at specificere en IP-adresse og en port i en browser. Brug et kolon

:

for at adskille IP-adressen fra portnummeret.

Et websted åbnede faktisk.

Det er administratorportalen for alle enheder, der kører Resilio Sync .

Jeg bruger altid kommandolinjen, så jeg havde glemt denne facilitet. Så posten på Sun AnswerBook var en komplet rød sild, og tjenesten bag port 8888 var blevet identificeret.

En skjult webserver

Det næste nummer, jeg havde optaget for at se på, var HTTP-port 80 på min printer. Igen tog jeg IP-adressen fra

nmap

resultater og brugte det som en adresse i min browser. Jeg havde ikke brug for at levere havnen; browseren ville som standard have port 80.

Se og se; min printer har en integreret webserver.

Nu kan jeg se antallet af sider, der har været igennem det, tonerniveauet og andre nyttige eller interessante oplysninger.

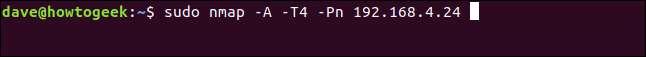

En anden ukendt enhed

Enheden på 192.168.4.24 afslørede intet for nogen af

nmap

scanninger, vi har prøvet indtil videre.

Jeg tilføjede i

-Måned

(ingen ping) mulighed. Dette forårsager

nmap

at antage, at målenheden er oppe og fortsætte med de andre scanninger. Dette kan være nyttigt for enheder, der ikke reagerer som forventet og forvirrer

nmap

til at tro, at de er offline.

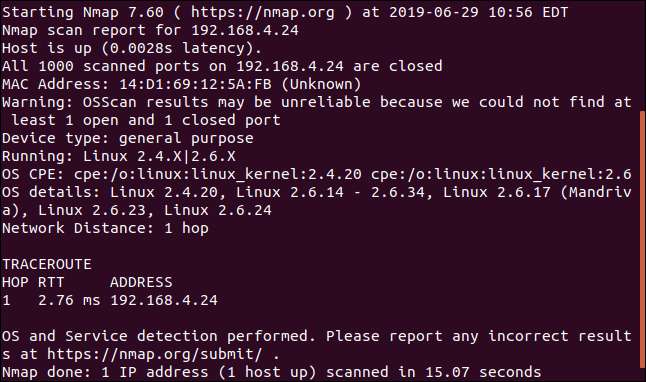

sudo nmap -A-T4 -Pn 192.168.4.24

Dette hentede et dump af oplysninger, men der var ikke noget, der identificerede enheden.

Det blev rapporteret, at det kørte en Linux-kerne fra Mandriva Linux. Mandriva Linux var en distribution, der var ophørte tilbage i 2011 . Det lever videre med et nyt samfund, der støtter det, som OpenMandriva .

En anden Internet of Things-enhed, muligvis? sandsynligvis ikke - jeg har kun to, og de er begge redegjort for.

Et værelse for værelse gennemgang og en fysisk enhed tæller fik mig intet. Lad os slå op på MAC-adressen.

Så det viser sig, at det var min mobiltelefon.

Husk at du kan foretage disse opslag online ved hjælp af Wireshark Producent Lookup-side .

Elitegroup computersystemer

De sidste to spørgsmål, jeg havde, handlede om de to enheder med producentnavne, som jeg ikke genkendte, nemlig Liteon og Elitegroup Computer Systems.

Lad os ændre tack. En anden kommando, der er nyttig til at fastgøre identiteten af enhederne på dit netværk er

arp

.

arp

bruges til at arbejde med Address Resolution Protocol-tabellen på din Linux-computer. Det bruges til at oversætte fra en

IP-adresse (eller netværksnavn) til en MAC-adresse

.

Hvis

arp

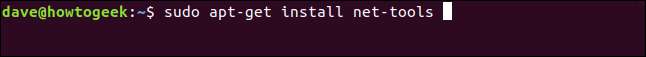

ikke er installeret på din computer, kan du installere det sådan.

Brug på Ubuntu

apt-get

:

sudo apt-get install netværktøjer

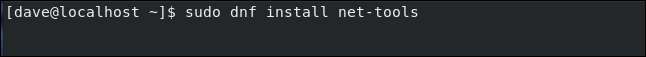

På Fedora brug

dnf

:

sudo dnf installerer netværktøjer

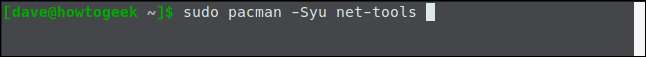

On Manjaro use

Pacman

:

Sudopa cman-shu-ne-to-ls

For at få en liste over enhederne og deres netværksnavne - hvis de er tildelt en - skal du bare skrive

arp

og tryk på Enter.

Dette er output fra min forskningsmaskine:

Navnene i den første kolonne er maskinnavne (også kaldet værtsnavne eller netværksnavne), der er tildelt enhederne. Nogle af dem har jeg sat ( Nostromo , Cloudbase og Marineville , for eksempel) og nogle er indstillet af producenten (såsom Vigor.router).

Outputtet giver os to måder at krydshenvise det med output fra

nmap

. Da MAC-adresserne til enhederne er anført, kan vi henvise til output fra

nmap

for yderligere at identificere enhederne.

Også fordi du kan bruge et maskinnavn med

ping

og fordi

ping

viser den underliggende IP-adresse, kan du krydshenvise maskinnavne til IP-adresser ved hjælp af

ping

på hvert navn igen.

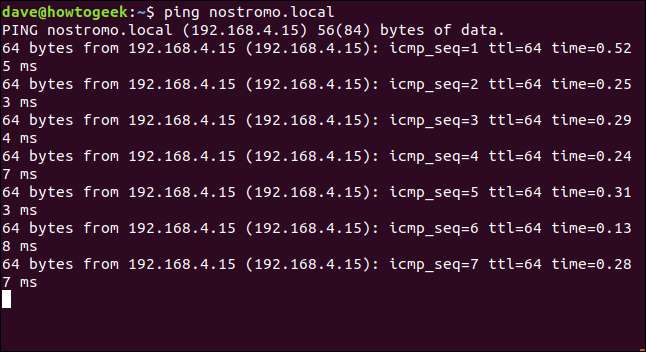

Lad os f.eks. Pinge Nostromo.local og finde ud af, hvad dens IP-adresse er. Bemærk, at maskinnavne er store og små bogstaver.

ping nostromo.local

Du skal bruge Ctrl + C for at stoppe

ping

.

Outputtet viser os, at dens IP-adresse er 192.168.4.15. Og det er tilfældigvis den enhed, der dukkede op i den første

nmap

scan med Liteon som producent.

Liteon-firmaet fremstiller computerkomponenter, der bruges af mange computerproducenter. I dette tilfælde er det et Liteon Wi-Fi-kort inde i en Asus-bærbar computer. Så som vi nævnte tidligere, navnet på producenten, der returneres af

nmap

er bare det bedste gæt. Hvordan var

nmap

at vide, at Liteon Wi-Fi-kortet var monteret på en Asus-bærbar computer?

Og endelig. MAC-adressen for den enhed, der er fremstillet af Elitegroup Computer Systems, matcher den i

arp

liste over den enhed, jeg har navngivet LibreELEC.local.

Dette er en Intel NUC , kører LibreELEC medieafspiller . Så denne NUC har et bundkort fra firmaet Elitegroup Computer Systems.

Og der er vi, alle mysterier løst.

Alle tegnede sig for

Vi har bekræftet, at der ikke er nogen uforklarlige enheder på dette netværk. Du kan enten bruge de teknikker, der er beskrevet her, til at undersøge dit netværk. Du kan gøre dette af interesse - for at tilfredsstille din indre nørd - eller for at tilfredsstille dig selv, at alt, der er forbundet med dit netværk, har ret til at være der.

Husk, at tilsluttede enheder findes i alle former og størrelser. Jeg brugte lidt tid på at gå rundt i cirkler og forsøge at opspore en underlig enhed, før jeg indså, at det faktisk var smartwatchet på mit håndled.