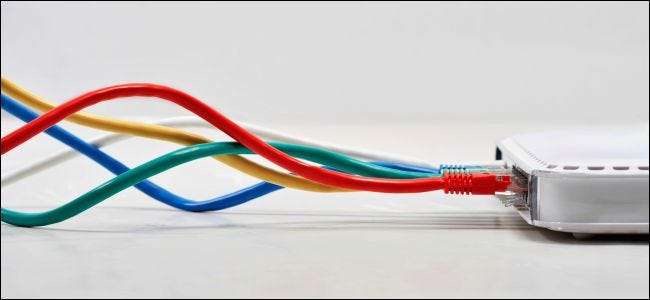

홈 네트워크에 무엇이 연결되어 있는지 알고 계십니까? 놀랄 수도 있습니다. 확인 방법 알아보기

nmap

Linux에서는 네트워크에 연결된 모든 장치를 탐색 할 수 있습니다.

홈 네트워크가 매우 간단하다고 생각할 수 있으며 더 자세히 살펴보면 배울 점이 없습니다. 당신이 옳을 수도 있지만, 당신이 몰랐던 것을 배울 가능성이 있습니다. 의 확산과 함께 사물 인터넷 장치, 휴대폰 및 태블릿과 같은 모바일 장치 및 스마트 홈 혁명은 광대역 라우터, 랩톱 및 데스크톱 컴퓨터와 같은 "일반적인"네트워크 장치 외에도 눈을 뜨게 할 수 있습니다.

필요한 경우 nmap 설치

우리는

nmap

명령. 컴퓨터에 설치 한 다른 소프트웨어 패키지에 따라

nmap

이미 설치되어있을 수 있습니다.

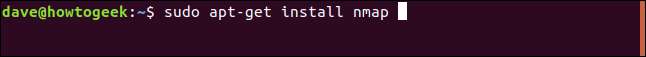

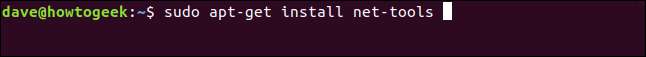

그렇지 않은 경우 Ubuntu에 설치하는 방법입니다.

sudo apt-get 설치 nmap

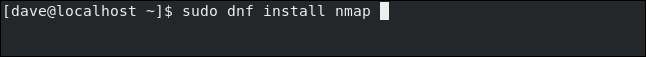

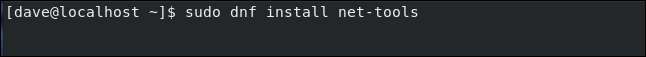

Fedora에 설치하는 방법입니다.

sudo dnf 설치 nmap

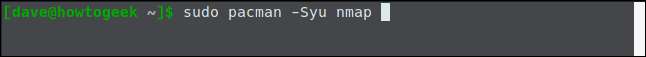

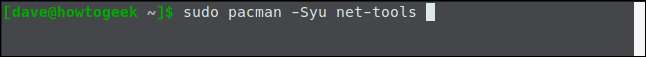

Manjaro에 설치하는 방법입니다.

Sudo 스케일

Linux 배포 용 패키지 관리자를 사용하여 다른 버전의 Linux에 설치할 수 있습니다.

IP 주소 찾기

첫 번째 작업은 Linux 컴퓨터의 IP 주소를 찾는 것입니다. 네트워크에서 사용할 수있는 최소 및 최대 IP 주소가 있습니다. 네트워크의 IP 주소 범위 또는 범위입니다. IP 주소 또는 IP 주소 범위를 제공해야합니다.

nmap

, 그래서 우리는 그 값이 무엇인지 알아야합니다.

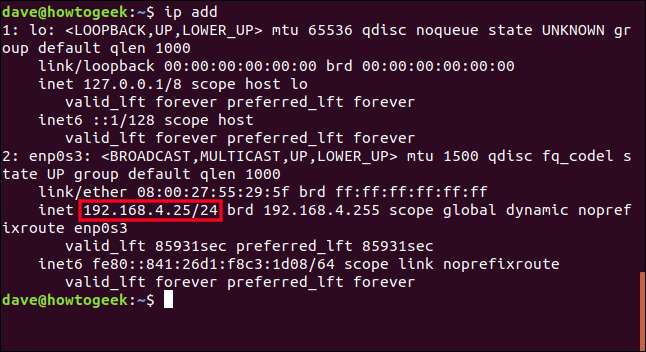

편리하게 Linux는 다음과 같은 명령을 제공합니다.

ip

과

그것은 옵션이 있습니다

전화

addr

(주소). 유형

ip

, 우주,

addr

, Enter를 누릅니다.

IP 주소

출력 하단 섹션에서 IP 주소를 찾을 수 있습니다. 앞에 "inet"라는 레이블이 붙습니다.

이 컴퓨터의 IP 주소는“192.168.4.25”입니다. "/ 24"는 서브넷 마스크에 8 개의 1로 구성된 3 개의 연속 세트가 있음을 의미합니다. (그리고 3 x 8 = 24.)

바이너리에서 서브넷 마스크는 다음과 같습니다.

11111111.11111111.11111111.00000000

십진수로 255.255.255.0입니다.

서브넷 마스크와 IP 주소는 IP 주소의 어느 부분이 네트워크를 식별하고 어느 부분이 장치를 식별하는지 나타내는 데 사용됩니다. 이 서브넷 마스크는 IP 주소의 처음 세 숫자가 네트워크를 식별하고 IP 주소의 마지막 부분이 개별 장치를 식별 함을 하드웨어에 알립니다. 그리고 8 비트 이진수로 저장할 수있는 가장 큰 숫자는 255이므로이 네트워크의 IP 주소 범위는 192.168.4.0에서 192.168.4.255까지입니다.

이 모든 것은 "/ 24"로 캡슐화됩니다. 행복하게,

nmap

그 표기법으로 작동하므로 사용을 시작하는 데 필요한

nmap

.

관련 : IP 주소는 어떻게 작동합니까?

nmap 시작하기

nmap

이다

네트워크 매핑 도구

. 우리가 제공 할 범위의 IP 주소로 다양한 네트워크 메시지를 보내는 방식으로 작동합니다. 응답의 유형을 판단하고 해석하여 조사중인 장치에 대해 많은 것을 추론 할 수 있습니다.

간단한 스캔을 시작하겠습니다.

nmap

. 우리는

-sn

(포트 스캔 없음) 옵션. 이것은 말한다

nmap

지금은 장치의 포트를 검색하지 않습니다. 가볍고 빠른 스캔을 수행합니다.

그래도 시간이 좀 걸릴 수 있습니다.

nmap

실행합니다. 물론 네트워크에 장치가 많을수록 시간이 더 오래 걸립니다. 모든 조사 및 정찰 작업을 먼저 수행 한 다음 첫 번째 단계가 완료되면 결과를 제시합니다. 1 분 정도 아무것도 보이지 않더라도 놀라지 마십시오.

우리가 사용할 IP 주소는

ip

명령을 앞당겼지만 최종 숫자는 0으로 설정됩니다. 이것이이 네트워크에서 가능한 첫 번째 IPAddress입니다. "/ 24"는

nmap

이 네트워크의 전체 범위를 스캔합니다. 매개 변수 "192.168.4.0/24"는 "IP 주소 192.168.4.0에서 시작하고 최대 192.168.4.255를 포함한 모든 IP 주소에서 올바르게 작동합니다"로 해석됩니다.

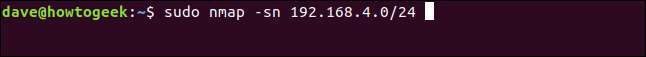

우리는

sudo

.

sudo nmap -sn 192.168.4.0/24

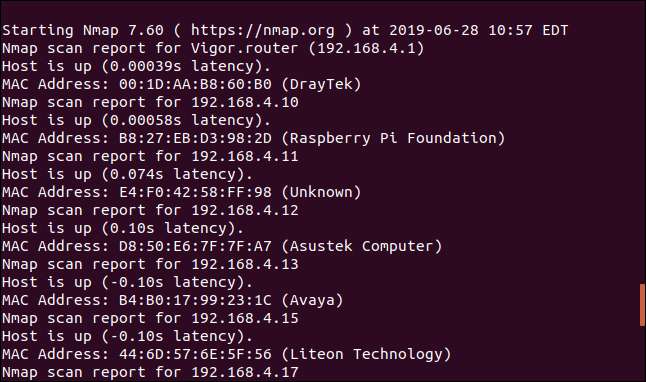

잠시 기다린 후 출력이 터미널 창에 기록됩니다.

사용하지 않고이 검사를 실행할 수 있습니다.

sudo

, 그러나 사용

sudo

가능한 한 많은 정보를 추출 할 수 있습니다. 없이

sudo

예를 들어이 스캔은 제조업체 정보를 반환하지 않습니다.

사용의 장점

-sn

옵션 (빠르고 가벼운 스캔)은 라이브 IP 주소의 깔끔한 목록을 제공하는 것입니다. 즉, IP 주소와 함께 네트워크에 연결된 장치 목록이 있습니다. 그리고 가능한 경우

nmap

제조업체를 식별했습니다. 첫 번째 시도에는 나쁘지 않습니다.

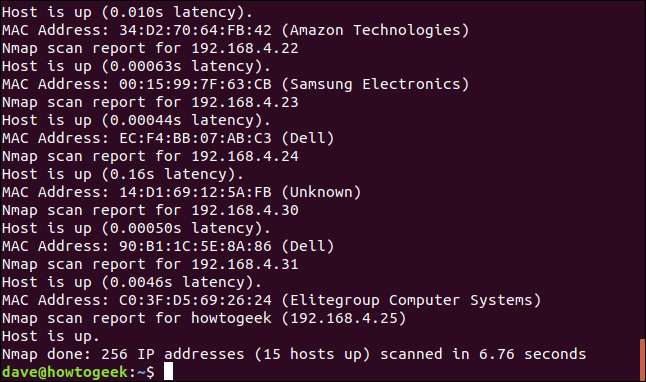

목록 하단은 다음과 같습니다.

연결된 네트워크 장치 목록을 만들었으므로 얼마나 많은 장치가 있는지 알고 있습니다. 15 개의 장치가 켜져 있고 네트워크에 연결되어 있습니다. 우리는 그들 중 일부의 제조업체를 알고 있습니다. 또는, 우리가 보게 될 것입니다.

nmap

최선을 다해 제조업체로보고했습니다.

결과를 살펴보면 본인이 인식하는 장치를 볼 수 있습니다. 그렇지 않은 것도있을 수 있습니다. 이것들은 우리가 더 조사 할 필요가있는 것들입니다.

이러한 장치 중 일부는 분명합니다. Raspberry Pi Foundation은 자명합니다. Amazon Technologies 장치는 나의 Echo Dot이 될 것입니다. 내가 가진 유일한 삼성 장치는 레이저 프린터이므로 그 범위를 좁 힙니다. Dell에서 제조 한 것으로 나열된 몇 가지 장치가 있습니다. 간단합니다. 바로 PC와 노트북입니다. Avaya 장치는 본사의 전화 시스템에서 내선을 제공하는 VoIP 전화입니다. 집에서 더 쉽게 나를 괴롭힐 수있어서 그 장치를 잘 알고 있습니다.

하지만 여전히 질문이 남아 있습니다.

나에게 전혀 의미가없는 이름을 가진 장치가 여러 개 있습니다. 예를 들어, Liteon 기술 및 Elitegroup 컴퓨터 시스템.

나는 하나 이상의 라즈베리 PI를 가지고 있습니다. 네트워크에 연결된 수는 이미지가 다시 생성되고 용도가 변경됨에 따라 지속적으로 업무를 시작하고 중단하기 때문에 항상 달라집니다. 하지만 확실히 하나 이상이 나타나야합니다.

알 수 없음으로 표시된 장치가 몇 개 있습니다. 당연히 조사가 필요합니다.

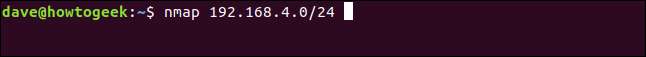

심층 스캔 수행

제거하면

-sn

선택권

nmap

또한 프로브를 시도합니다

포트

장치에. 포트는 장치의 네트워크 연결을위한 번호가 매겨진 끝점입니다. 아파트 블록을 고려하십시오. 모든 아파트의 주소는 동일하지만 (IP 주소와 동일) 각 아파트에는 고유 번호 (항구와 동일)가 있습니다.

장치 내의 각 프로그램 또는 서비스에는 포트 번호가 있습니다. 네트워크 트래픽은 IP 주소뿐만 아니라 IP 주소와 포트로 전달됩니다. 일부 포트 번호는 사전 할당되거나 예약되어 있습니다. 항상 특정 유형의 네트워크 트래픽을 전달하는 데 사용됩니다. 예를 들어 포트 22 SSH 연결 용으로 예약 됨 포트 80은 HTTP 웹 트래픽 용으로 예약되어 있습니다.

우리는 사용할 것입니다

nmap

각 장치의 포트를 스캔하고 어떤 포트가 열려 있는지 알려줍니다.

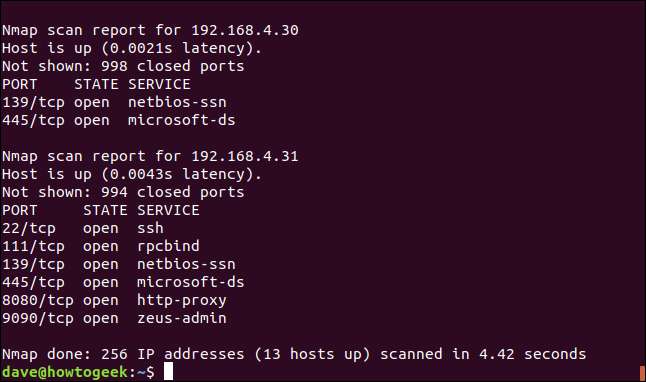

nmap 192.168.4.0/24

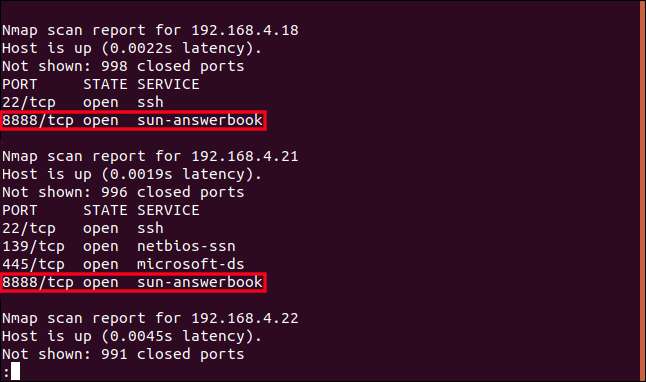

이번에는 각 기기에 대한 더 자세한 요약을 받고 있습니다. 네트워크에 13 개의 활성 장치가 있다고 들었습니다. 잠시만 요. 얼마 전에 15 개의 장치가있었습니다.

이러한 검사를 실행하면 장치 수가 달라질 수 있습니다. 모바일 장치가 구내에 들어오고 나가거나 장비가 켜지고 꺼지기 때문일 수 있습니다. 또한 전원이 꺼진 장치의 전원을 켤 때 마지막으로 사용했을 때와 동일한 IP 주소가 없을 수도 있습니다. 그럴 수도 있지만 아닐 수도 있습니다.

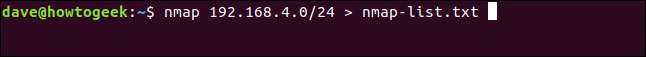

많은 출력이있었습니다. 다시 한 번 파일로 캡처하겠습니다.

nmap 192.168.4.0/24> nmap-list.txt

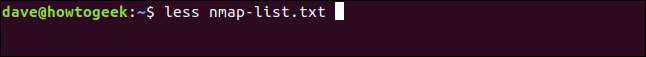

이제 파일을 다음과 같이 나열 할 수 있습니다.

적게

, 원하는 경우 검색하십시오.

덜 nmap-list.txt

스크롤하면서

nmap

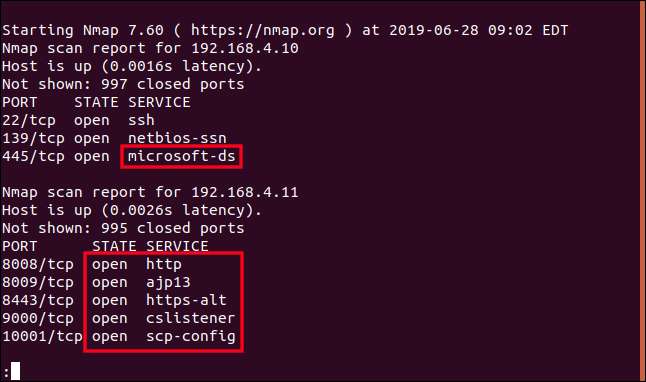

설명 할 수 없거나 비정상적으로 보이는 것을 찾고 있다고 신고합니다. 목록을 검토 할 때 추가로 조사 할 장치의 IP 주소를 기록해 두십시오.

앞서 생성 한 목록에 따르면 192.168.4.10은 Raspberry Pi입니다. 하나 또는 다른 Linux 배포를 실행합니다. 그렇다면 포트 445를 사용하는 것은 무엇입니까? "microsoft-ds"로 설명됩니다. Microsoft, Linux를 실행하는 Pi에서? 우리는 확실히 그것을 조사 할 것입니다.

192.168.4.11은 이전 스캔에서 "알 수 없음"으로 태그되었습니다. 많은 포트가 열려 있습니다. 그것이 무엇인지 알아야합니다.

192.168.4.18도 Raspberry Pi로 식별되었습니다. 그러나 해당 Pi와 장치 192.168.4.21은 모두 "sun-answerbook"에서 사용되는 포트 8888이 열려 있습니다. Sun AnswerBook은 오랜 기간 사용이 중단 된 (초등학교) 문서 검색 시스템입니다. 말할 필요도없이 저는 어디에도 설치되어 있지 않습니다. 그것은 봐야합니다.

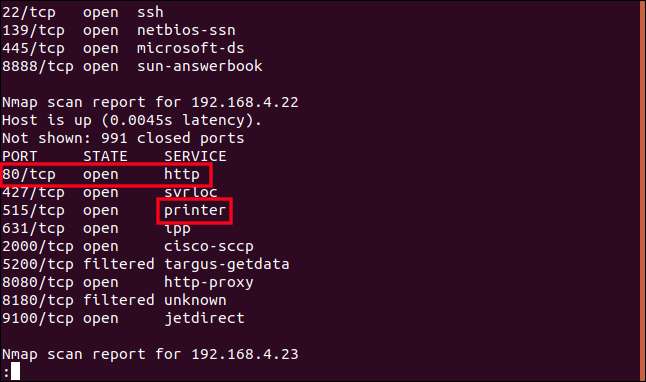

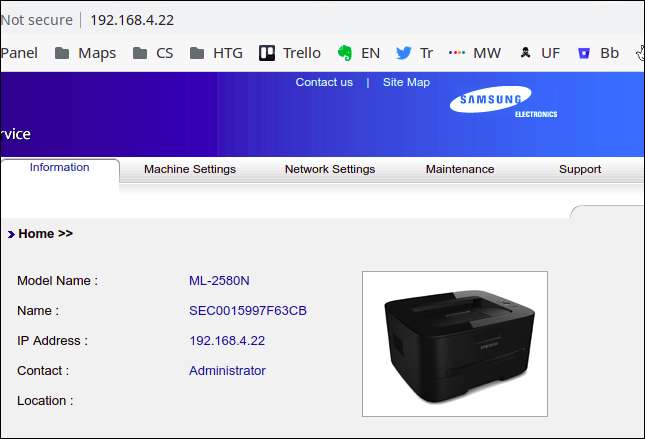

장치 192.168.4.22는 이전에 삼성 프린터로 식별되었으며 여기에서 "프린터"라는 태그로 확인됩니다. 내 눈에 띄는 것은 HTTP 포트 80이 존재하고 열려 있다는 것입니다. 이 포트는 웹 사이트 트래픽 용으로 예약되어 있습니다. 내 프린터에 웹 사이트가 포함되어 있습니까?

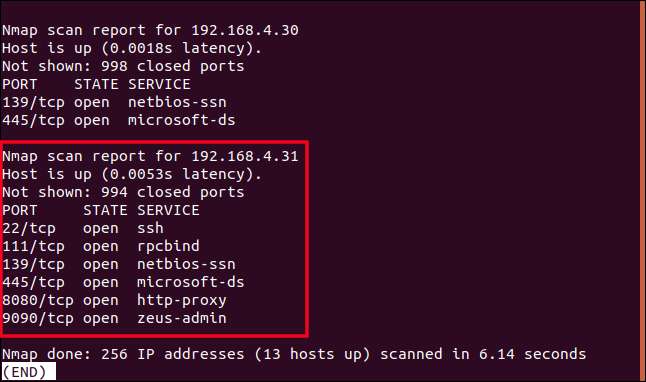

장치 192.168.4.31은 Elitegroup Computer Systems라는 회사에서 제조 한 것으로 알려졌습니다. 들어 본 적이없고 장치에 포트가 많이 열려 있으므로 조사해 보겠습니다.

장치가 열려있는 포트가 많을수록 인터넷에 직접 노출되는 경우 사이버 범죄자가 해당 장치에 들어갈 가능성이 높아집니다. 집 같아요. 문과 창문이 많을수록 도둑이 더 많은 잠재적 인 진입 지점을 갖게됩니다.

우리는 용의자를 줄였습니다. 그들에게 이야기합시다

장치 192.168.4.10은 포트 445가 열려있는 Raspberry Pi이며 "microsoft-ds"라고합니다. 인터넷을 빠르게 검색하면 포트 445가 일반적으로 Samba와 연결되어 있음을 알 수 있습니다. 삼바는 무료 소프트웨어 구현 Microsoft의 SMB (Server Message Block) 프로토콜입니다. SMB는 네트워크를 통해 폴더와 파일을 공유하는 수단입니다.

이것은 의미가 있습니다. 특정 Pi를 일종의 미니 NAS (Network Attached Storage) 장치로 사용합니다. Samba를 사용하므로 네트워크의 모든 컴퓨터에서 연결할 수 있습니다. 좋습니다. 쉬웠습니다. 하나 아래로, 몇 개 더 남았습니다.

관련 : Raspberry Pi를 저전력 네트워크 저장 장치로 바꾸는 방법

열린 포트가 많은 알 수없는 장치

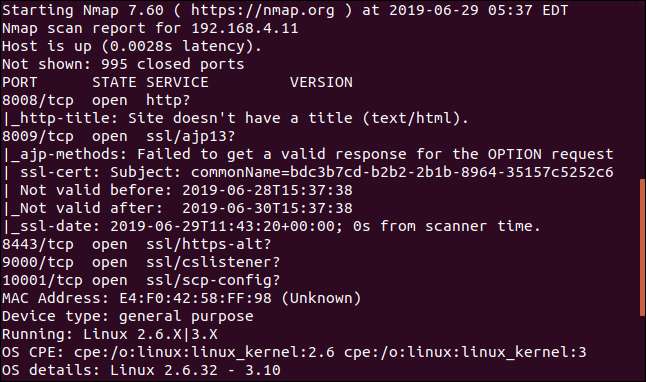

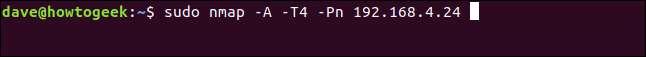

IP 주소가 192.168.4.11 인 장치의 제조업체를 알 수없고 많은 포트가 열려 있습니다.

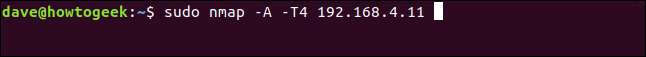

우리는 사용할 수 있습니다

nmap

더 적극적으로 장치에서 더 많은 정보를 빼내려고합니다. 그만큼

-ㅏ

(공격적 스캔) 옵션 강제

nmap

운영 체제 감지, 버전 감지, 스크립트 스캔 및 traceroute 감지를 사용합니다.

그만큼

-티

(타이밍 템플릿) 옵션을 사용하면 0에서 5까지의 값을 지정할 수 있습니다. 이것은 타이밍 모드 중 하나를 설정합니다. 타이밍 모드에는 편집증 (0), 교활함 (1), 정중함 (2), 보통 (3), 공격적 (4), 미친 (5) 등의 이름이 있습니다. 숫자가 낮을수록 영향이 적습니다.

nmap

대역폭 및 기타 네트워크 사용자에게 영향을 미칩니다.

우리는 제공하지 않습니다

nmap

IP 범위로. 우리는

nmap

해당 장치의 IP 주소 인 단일 IP 주소

sudo nmap -A -T4 192.168.4.11

이 기사를 조사하는 데 사용 된 기계에서

nmap

그 명령을 실행합니다. 출력을보기 전에 잠시 기다려야하더라도 놀라지 마십시오.

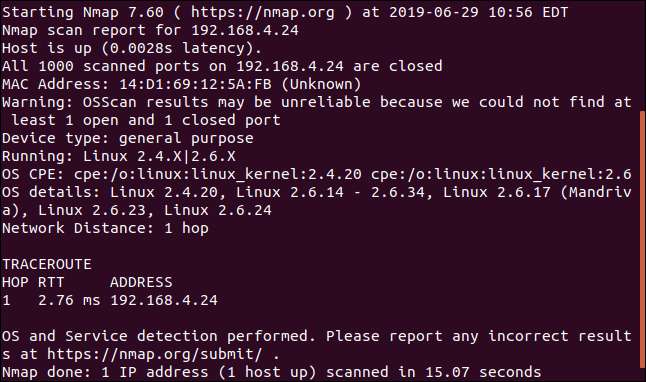

안타깝게도이 경우 결과물은 우리가 바라는 쉬운 답을 제공하지 못합니다.

우리가 배운 한 가지 추가 사항은 Linux 버전을 실행하고 있다는 것입니다. 내 네트워크에서는 그리 놀라운 일이 아니지만이 Linux 버전은 이상합니다. 꽤 오래된 것 같습니다. Linux는 거의 모든 사물 인터넷 장치에서 사용되므로 단서가 될 수 있습니다.

출력에서 더 아래로

nmap

우리에게 주었다

미디어 액세스 제어 주소

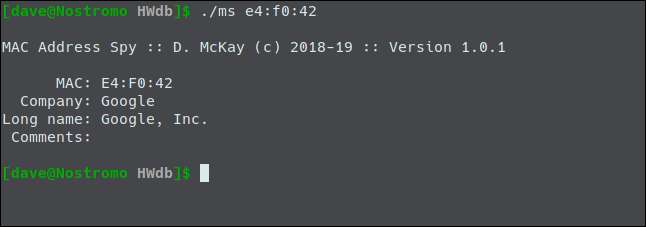

(MAC 주소). 이것은 네트워크 인터페이스에 할당 된 고유 한 참조입니다.

MAC 주소의 처음 3 바이트는 조직 고유 식별자 (OUI). 네트워크 인터페이스의 공급 업체 또는 제조업체를 식별하는 데 사용할 수 있습니다. 당신이 35,909 개의 데이터베이스를 모은 괴짜라면, 즉.

내 유틸리티에 Google 소유라고합니다. Linux의 특이한 버전에 대한 이전 질문과 그것이 사물 인터넷 장치일지도 모른다는 의심으로, 이것은 내 Google Home mini 스마트 스피커를 공정하고 정확하게 가리키고 있습니다.

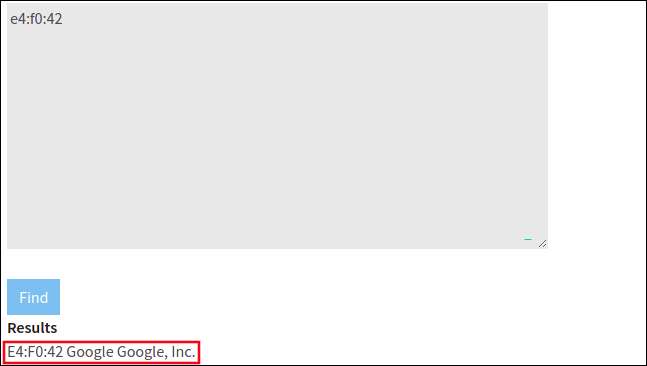

온라인에서 동일한 종류의 OUI 조회를 수행 할 수 있습니다. Wireshark 제조업체 조회 페이지 .

제 결과와 일치합니다.

장치 ID를 확인하는 한 가지 방법은 스캔을 수행하고 장치를 끈 다음 다시 스캔하는 것입니다. 이제 두 번째 결과 세트에서 누락 된 IP 주소는 방금 전원을 끈 장치가됩니다.

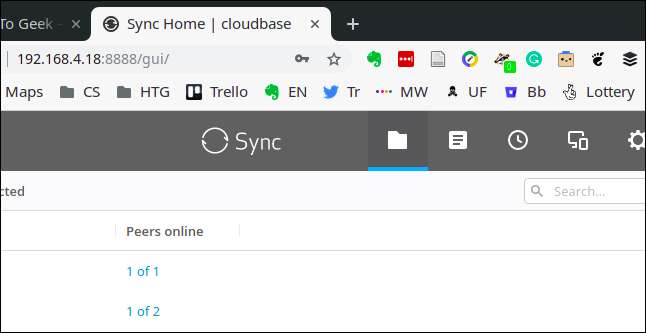

Sun AnswerBook?

다음 미스터리는 IP 주소가 192.168.4.18 인 Raspberry Pi에 대한 "sun-answerbook"설명이었습니다. 동일한“sun-answerbook”설명이 192.168.4.21에서 장치에 대해 표시되었습니다. 장치 192.168.4.21은 Linux 데스크톱 컴퓨터입니다.

nmap

알려진 소프트웨어 연관 목록에서 포트 사용을 가장 잘 추측합니다. 물론 이러한 포트 연결이 더 이상 적용되지 않는 경우 소프트웨어가 더 이상 사용되지 않고 사라 졌을 수 있습니다.

삶의 끝

— 스캔 결과에서 잘못된 포트 설명을 얻을 수 있습니다. 여기에서 그럴 가능성이 큽니다. Sun AnswerBook 시스템은 1990 년대 초로 거슬러 올라가며, 들어 본 적도있는 사람들에게는 먼 기억에 지나지 않습니다.

그래서 고대가 아니라면 썬 마이크로 시스템즈 그렇다면이 두 장치 인 Raspberry Pi와 데스크톱은 공통점이 무엇일까요?

인터넷 검색은 유용한 정보를 찾지 못했습니다. 히트 곡이 많았습니다. 포트 80을 사용하지 않으려는 웹 인터페이스가있는 모든 것은 포트 8888을 폴백으로 선택하는 것 같습니다. 따라서 다음 논리적 단계는 브라우저를 사용하여 해당 포트에 연결하는 것입니다.

내 브라우저에서 주소로 192.168.4.18:8888을 사용했습니다. 브라우저에서 IP 주소와 포트를 지정하는 형식입니다. 콜론 사용

:

포트 번호에서 IP 주소를 분리합니다.

웹 사이트가 실제로 열렸습니다.

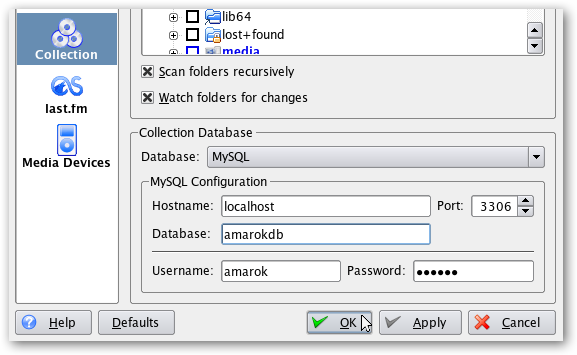

실행중인 모든 장치의 관리자 포털입니다. Resilio 동기화 .

저는 항상 명령 줄을 사용하므로이 기능에 대해 완전히 잊었습니다. 따라서 Sun AnswerBook 항목 목록은 완전한 붉은 청어 였고 포트 8888 뒤에있는 서비스가 확인되었습니다.

숨겨진 웹 서버

다음으로 기록한 문제는 프린터의 HTTP 포트 80이었습니다. 다시 한 번 IP 주소를

nmap

결과를 내 브라우저에서 주소로 사용했습니다. 포트를 제공 할 필요가 없었습니다. 브라우저의 기본값은 포트 80입니다.

보라, 보라; 내 프린터에는 내장 웹 서버가 있습니다.

이제 페이지 수, 토너 수준 및 기타 유용하거나 흥미로운 정보를 볼 수 있습니다.

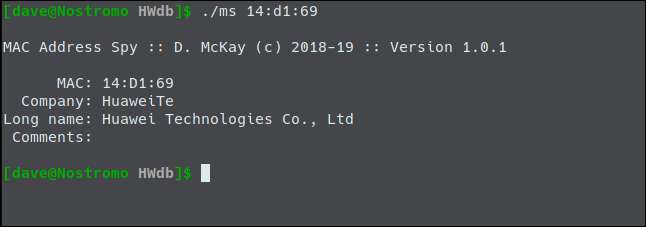

알 수없는 다른 장치

192.168.4.24의 기기는

nmap

지금까지 시도한 스캔입니다.

나는

-월

(핑 없음) 옵션. 이것은

nmap

대상 장치가 작동 중이라고 가정하고 다른 스캔을 진행합니다. 예상대로 반응하지 않고 혼란스러운 기기에 유용 할 수 있습니다.

nmap

오프라인이라고 생각합니다.

sudo nmap -A -T4 -Pn 192.168.4.24

정보 덤프를 검색했지만 장치를 식별하는 것은 없습니다.

Mandriva Linux에서 Linux 커널을 실행하는 것으로보고되었습니다. Mandriva Linux는 2011 년에 단종 . 그것은 그것을 지원하는 새로운 커뮤니티와 함께 계속됩니다. OpenMandriva .

다른 사물 인터넷 장치일까요? 아마 아닐 것입니다. 두 개 뿐이고 둘 다 설명되었습니다.

방별 방을 살펴보고 물리적 장치 수는 나에게 아무것도 얻지 못했습니다. MAC 주소를 찾아 보겠습니다.

그래서 그것은 제 휴대폰이었습니다.

이러한 조회는 다음을 사용하여 온라인으로 수행 할 수 있습니다. Wireshark 제조업체 조회 페이지 .

Elitegroup 컴퓨터 시스템

마지막 두 가지 질문은 제가 알지 못하는 제조업체 이름을 가진 두 장치, 즉 Liteon과 Elitegroup Computer Systems에 대한 것이 었습니다.

압정을 바꾸자. 네트워크에있는 장치의 ID를 고정하는 데 유용한 또 다른 명령은 다음과 같습니다.

arp

.

arp

Linux 컴퓨터에서 주소 확인 프로토콜 표를 사용하는 데 사용됩니다. 번역에 사용됩니다.

MAC 주소에 대한 IP 주소 (또는 네트워크 이름)

.

만약

arp

컴퓨터에 설치되어 있지 않은 경우 다음과 같이 설치할 수 있습니다.

Ubuntu에서는

apt-get

:

sudo apt-get 설치 net-tools

Fedora에서

dnf

:

sudo dnf 설치 net-tools

만자로 사용시

팩맨

:

須戸 파 c 맨 오버 추 네요 t 조치 및 문의 ls

장치 및 네트워크 이름 목록을 얻으려면 (할당 된 경우) 다음을 입력하십시오.

arp

Enter를 누르십시오.

이것은 내 연구 기계의 출력입니다.

첫 번째 열의 이름은 장치에 할당 된 시스템 이름 (호스트 이름 또는 네트워크 이름이라고도 함)입니다. 그들 중 일부는 내가 설정했습니다 ( 노스트 로모 , Cloudbase , 및 Marineville 예) 일부는 제조업체에서 설정 한 것입니다 (예 : Vigor.router).

출력은 우리에게 두 가지 방법을 제공합니다.

nmap

. 장치의 MAC 주소가 나열되어 있으므로 다음의 출력을 참조 할 수 있습니다.

nmap

장치를 추가로 식별합니다.

또한 컴퓨터 이름을 사용할 수 있기 때문에

핑

때문에

핑

기본 IP 주소를 표시하면 다음을 사용하여 컴퓨터 이름을 IP 주소와 상호 참조 할 수 있습니다.

핑

차례로 각 이름에.

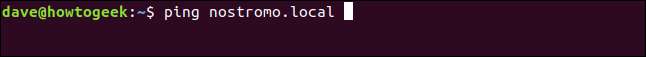

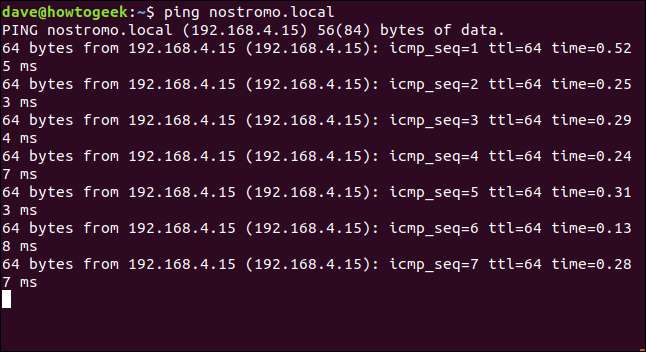

예를 들어 Nostromo.local을 ping하고 IP 주소가 무엇인지 알아 봅시다. 머신 이름은 대소 문자를 구분하지 않습니다.

ping nostromo.local

중지하려면 Ctrl + C를 사용해야합니다.

핑

.

출력은 Ip 주소가 192.168.4.15임을 보여줍니다. 그리고 그것은 처음에 나타난 장치입니다.

nmap

Liteon을 제조업체로 스캔하십시오.

Liteon 회사는 많은 컴퓨터 제조업체에서 사용하는 컴퓨터 구성 요소를 만듭니다. 이 경우 Asus 노트북 내부의 Liteon Wi-Fi 카드입니다. 따라서 앞에서 언급했듯이 반환 된 제조업체의 이름은

nmap

최선의 추측입니다. 어땠어

nmap

Liteon Wi-Fi 카드가 Asus 노트북에 장착되었는지 알고 싶으십니까?

그리고 마지막으로. Elitegroup Computer Systems에서 제조 한 기기의 MAC 주소가

arp

LibreELEC.local이라는 이름의 장치 목록.

이것은 인텔 NUC , 실행 LibreELEC 미디어 플레이어 . 따라서이 NUC에는 Elitegroup Computer Systems 회사의 마더 보드가 있습니다.

그리고 우리는 모든 미스터리가 해결되었습니다.

모든 계정

이 네트워크에 설명 할 수없는 장치가 없음을 확인했습니다. 여기에 설명 된 기술을 사용하여 네트워크를 조사 할 수도 있습니다. 관심을 끌기 위해 (내면의 괴짜를 만족시키기 위해) 또는 네트워크에 연결된 모든 것이 거기에있을 권리가 있다는 것을 스스로 만족시키기 위해이 작업을 수행 할 수 있습니다.

연결된 장치는 모든 모양과 크기로 제공됩니다. 나는 그게 사실 내 손목에있는 스마트 워치라는 사실을 깨닫기 전에 원을 그리며 돌아 다니며 이상한 장치를 추적하는 데 시간을 보냈다.