Pikirkan Anda tahu apa yang terhubung ke jaringan rumah Anda? Anda mungkin akan terkejut. Pelajari cara memeriksa menggunakan

nmap

di Linux, yang memungkinkan Anda menjelajahi semua perangkat yang terhubung ke jaringan Anda.

Anda mungkin mengira jaringan rumah Anda cukup sederhana, dan tidak ada yang bisa dipelajari dari melihatnya lebih dalam. Anda mungkin benar, tetapi kemungkinan besar Anda akan mempelajari sesuatu yang tidak Anda ketahui. Dengan berkembangnya Internet untuk segala perangkat, perangkat seluler seperti ponsel dan tablet, dan revolusi rumah pintar — selain perangkat jaringan "normal" seperti router broadband, laptop, dan komputer desktop — mungkin ini dapat membuka mata.

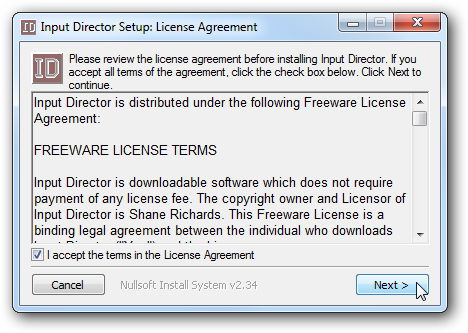

Jika Anda Perlu, Instal nmap

Kami akan menggunakan

nmap

perintah. Bergantung pada paket perangkat lunak lain yang telah Anda instal di komputer Anda,

nmap

mungkin sudah diinstal untuk Anda.

Jika tidak, berikut cara menginstalnya di Ubuntu.

sudo apt-get install nmap

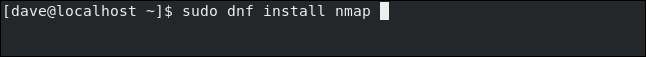

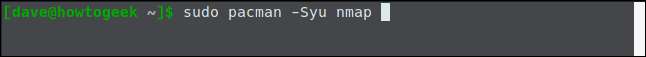

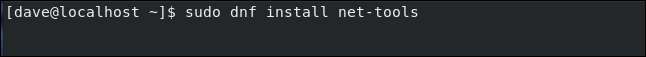

Ini adalah cara menginstalnya di Fedora.

sudo dnf menginstal nmap

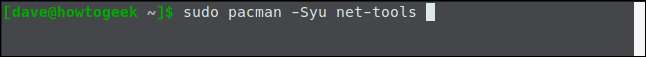

Ini adalah cara menginstalnya di Manjaro.

sudo pacman -Syu nmap

Anda dapat menginstalnya di versi Linux lain menggunakan manajer paket untuk distribusi Linux Anda.

Temukan Alamat IP Anda

Tugas pertama adalah menemukan apa alamat IP komputer Linux Anda. Ada alamat IP minimum dan maksimum yang dapat digunakan jaringan Anda. Ini adalah cakupan atau rentang alamat IP untuk jaringan Anda. Kami perlu memberikan alamat IP atau rentang alamat IP ke

nmap

, jadi kita perlu tahu apa nilai-nilai itu.

Dengan mudah, Linux menyediakan perintah bernama

aku p

dan

itu punya pilihan

dipanggil

addr

(alamat). Tipe

aku p

, sebuah ruang,

addr

, Dan tekan Enter.

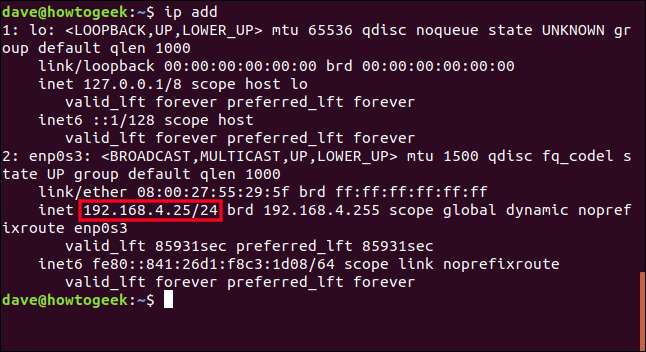

ip addr

Di bagian bawah keluaran, Anda akan menemukan alamat ip Anda. Ini diawali dengan label "inet".

Alamat IP komputer ini adalah "192.168.4.25". "/ 24" berarti ada tiga set delapan angka 1 yang berurutan di subnet mask. (Dan 3 x 8 = 24.)

Dalam biner, subnet mask adalah:

11111111.11111111.11111111.00000000

dan dalam desimal, 255.255.255.0.

Subnet mask dan alamat IP digunakan untuk menunjukkan bagian mana dari alamat IP yang mengidentifikasi jaringan, dan bagian mana yang mengidentifikasi perangkat. Subnet mask ini memberi tahu perangkat keras bahwa tiga angka pertama dari alamat IP akan mengidentifikasi jaringan dan bagian terakhir dari alamat IP mengidentifikasi perangkat individu. Dan karena angka terbesar yang dapat Anda simpan dalam bilangan biner 8-bit adalah 255, kisaran alamat IP untuk jaringan ini adalah 192.168.4.0 hingga 192.168.4.255.

Semua itu dikemas dalam "/ 24". Syukurlah,

nmap

bekerja dengan notasi itu, jadi kami memiliki apa yang kami butuhkan untuk mulai digunakan

nmap

.

TERKAIT: Bagaimana Cara Kerja Alamat IP?

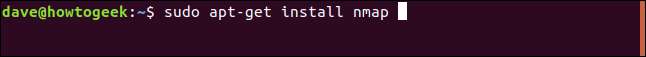

Mulailah dengan nmap

nmap

adalah

alat pemetaan jaringan

. Ini bekerja dengan mengirimkan berbagai pesan jaringan ke alamat IP dalam rentang yang akan kami sediakan. Itu dapat menyimpulkan banyak hal tentang perangkat yang diselidiki dengan menilai dan menafsirkan jenis tanggapan yang didapatnya.

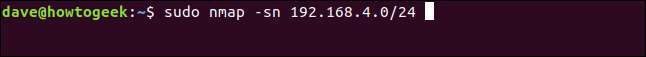

Mari kita mulai pemindaian sederhana dengan

nmap

. Kami akan menggunakan

-sn

(tidak memindai port). Ini memberitahu

nmap

untuk tidak menyelidiki port pada perangkat untuk saat ini. Ini akan melakukan pemindaian ringan dan cepat.

Meski begitu, butuh sedikit waktu untuk itu

nmap

untuk berlari. Tentu saja, semakin banyak perangkat yang Anda miliki di jaringan, semakin lama waktu yang dibutuhkan. Ia melakukan semua pekerjaan penyelidikan dan pengintaiannya terlebih dahulu dan kemudian menyajikan temuannya setelah fase pertama selesai. Jangan kaget ketika tidak ada yang terlihat terjadi selama satu menit atau lebih.

Alamat IP yang akan kami gunakan adalah yang kami peroleh dengan menggunakan

aku p

perintah sebelumnya, tetapi angka terakhir diatur ke nol. Itu adalah IPAddress pertama yang mungkin di jaringan ini. "/ 24" memberi tahu

nmap

untuk memindai seluruh jangkauan jaringan ini. Parameter "192.168.4.0/24" diterjemahkan sebagai "mulai pada alamat IP 192.168.4.0 dan bekerja langsung melalui semua alamat IP hingga dan termasuk 192.168.4.255".

Perhatikan yang kami gunakan

sudo

.

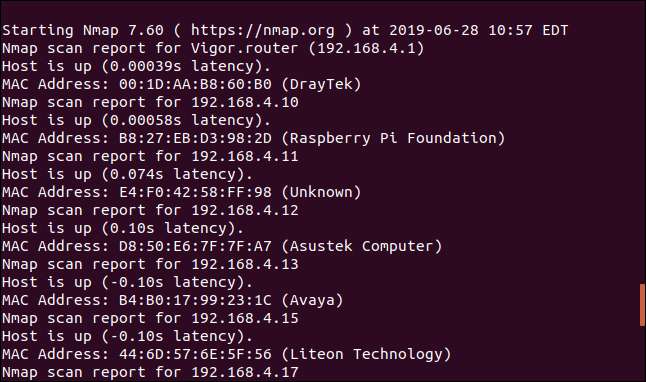

sudo nmap -sn 192.168.4.0/24

Setelah menunggu sebentar, output akan ditulis ke jendela terminal.

Anda dapat menjalankan pemindaian ini tanpa menggunakan

sudo

, tetapi menggunakan

sudo

memastikannya dapat mengekstrak informasi sebanyak mungkin. Tanpa

sudo

pemindaian ini tidak akan mengembalikan informasi pabrik, misalnya.

Keuntungan menggunakan file

-sn

pilihan — serta pemindaian yang cepat dan ringan — apakah ini memberi Anda daftar yang rapi dari alamat IP langsung. Dengan kata lain, kami memiliki daftar perangkat yang terhubung ke jaringan, bersama dengan alamat IP mereka. Dan jika memungkinkan,

nmap

telah mengidentifikasi pabrikan. Tidak buruk untuk percobaan pertama.

Inilah bagian paling bawah dari daftar tersebut.

Kami telah membuat daftar perangkat jaringan yang terhubung, jadi kami tahu berapa banyak dari mereka. Ada 15 perangkat yang dihidupkan dan terhubung ke jaringan. Kami tahu pabrikan untuk beberapa dari mereka. Atau, seperti yang akan kita lihat, kita memiliki apa

nmap

telah dilaporkan sebagai pabrikan, dengan kemampuan terbaiknya.

Saat Anda melihat-lihat hasil Anda, kemungkinan besar Anda akan melihat perangkat yang Anda kenali. Mungkin ada beberapa yang tidak Anda lakukan. Inilah yang perlu kita selidiki lebih lanjut.

Apa beberapa dari perangkat ini jelas bagi saya. Raspberry Pi Foundation sudah cukup jelas. Perangkat Amazon Technologies akan menjadi Echo Dot saya. Satu-satunya perangkat Samsung yang saya miliki adalah printer laser, jadi itu mempersempitnya. Ada beberapa perangkat yang terdaftar sebagai diproduksi oleh Dell. Itu mudah, itu PC dan laptop. Perangkat Avaya adalah telepon Voice Over IP yang memberi saya ekstensi pada sistem telepon di kantor pusat. Ini memungkinkan mereka untuk mengganggu saya di rumah dengan lebih mudah, jadi saya sangat memperhatikan perangkat itu.

Tapi saya masih memiliki pertanyaan.

Ada beberapa perangkat dengan nama yang tidak berarti apa-apa bagi saya semua. Teknologi Liteon dan sistem Komputer Elitegroup, misalnya.

Saya memiliki (cara) lebih dari satu Raspberry PI. Berapa banyak yang terhubung ke jaringan akan selalu bervariasi karena mereka terus-menerus bertukar masuk dan keluar dari tugas saat mereka dicitrakan ulang dan diubah tujuannya. Tapi yang pasti, harus ada lebih dari satu yang muncul.

Ada beberapa perangkat yang ditandai sebagai Tidak Diketahui. Jelas, mereka perlu memeriksanya.

Lakukan Pemindaian Lebih Dalam

Jika kami menghapus

-sn

pilihan

nmap

juga akan mencoba memeriksa file

pelabuhan

di perangkat. Port adalah titik akhir bernomor untuk koneksi jaringan pada perangkat. Pertimbangkan blok apartemen. Semua apartemen memiliki alamat jalan yang sama (setara dengan alamat IP), tetapi setiap apartemen memiliki nomornya sendiri (setara dengan port).

Setiap program atau layanan dalam perangkat memiliki nomor port. Lalu lintas jaringan dikirim ke alamat IP dan port, tidak hanya ke alamat IP. Beberapa nomor port telah dialokasikan sebelumnya, atau dicadangkan. Mereka selalu digunakan untuk membawa lalu lintas jaringan dari jenis tertentu. Port 22, misalnya, dicadangkan untuk koneksi SSH dan port 80 dicadangkan untuk lalu lintas web HTTP.

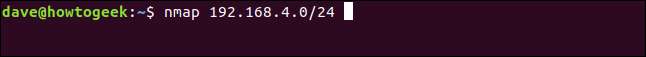

Kami akan menggunakan

nmap

untuk memindai porta di setiap perangkat dan memberi tahu mana yang terbuka.

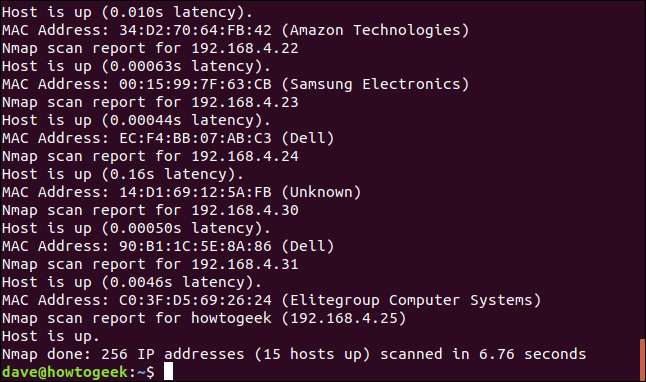

nmap 192.168.4.0/24

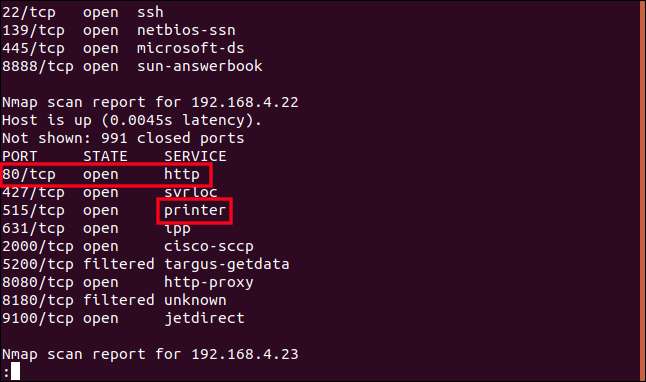

Kali ini kami mendapatkan ringkasan yang lebih detail dari setiap perangkat. Kami diberi tahu bahwa ada 13 perangkat aktif di jaringan. Tunggu sebentar; kami memiliki 15 perangkat beberapa saat yang lalu.

Jumlah perangkat mungkin berbeda saat Anda menjalankan pemindaian ini. Kemungkinan karena perangkat seluler datang dan meninggalkan tempat, atau peralatan dihidupkan dan dimatikan. Juga, ketahuilah bahwa saat Anda menghidupkan perangkat yang telah dimatikan, itu mungkin tidak memiliki alamat IP yang sama seperti saat terakhir kali digunakan. mungkin, tapi mungkin juga tidak.

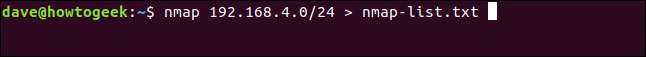

Ada banyak hasil. Ayo lakukan itu lagi dan tangkap dalam sebuah file.

nmap 192.168.4.0/24> nmap-list.txt

Dan sekarang kita dapat membuat daftar file dengan

kurang

, dan mencarinya jika kita mau.

kurangi nmap-list.txt

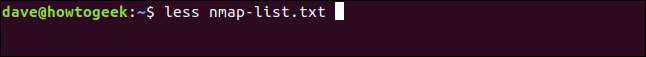

Saat Anda menggulir file

nmap

laporkan Anda mencari sesuatu yang tidak dapat Anda jelaskan atau tampak tidak biasa. Saat Anda meninjau daftar Anda, catat alamat IP perangkat apa pun yang ingin Anda selidiki lebih lanjut.

Menurut daftar yang kami buat sebelumnya, 192.168.4.10 adalah Raspberry Pi. Ini akan menjalankan satu distribusi Linux atau lainnya. Jadi apa yang menggunakan port 445? Ini dijelaskan sebagai "microsoft-ds". Microsoft, menggunakan Pi yang menjalankan Linux? Kami pasti akan memeriksanya.

192.168.4.11 diberi tag sebagai "Tidak diketahui" di pemindaian sebelumnya. Ini memiliki banyak port yang terbuka; kita perlu tahu apa itu.

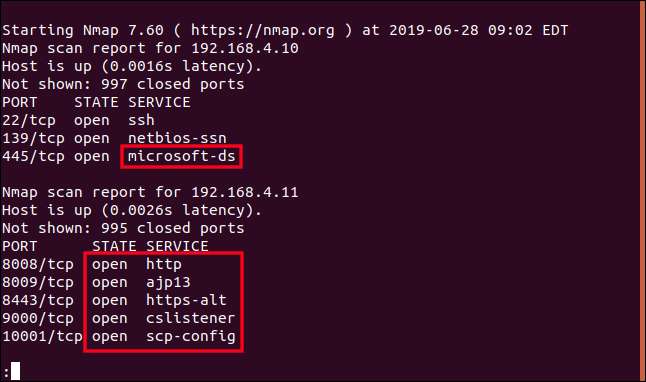

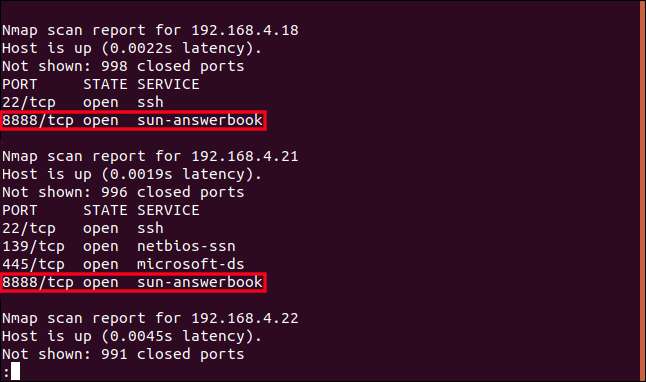

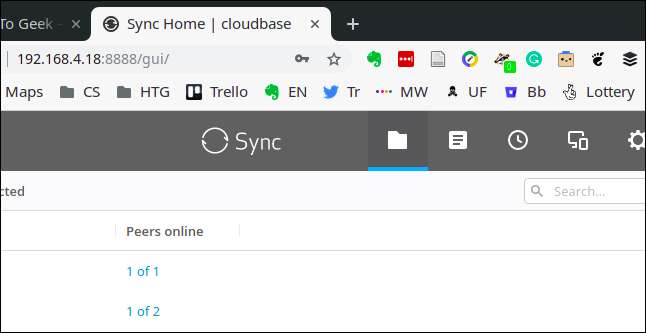

192.168.4.18 juga diidentifikasi sebagai Raspberry Pi. Tapi Pi dan perangkat 192.168.4.21 keduanya memiliki port 8888 terbuka, yang dijelaskan sebagai digunakan oleh "sun-penjawab". Sun AnswerBook adalah sistem pengambilan dokumentasi bertahun-tahun (dasar). Tak perlu dikatakan, saya belum menginstalnya di mana pun. Itu perlu diperhatikan.

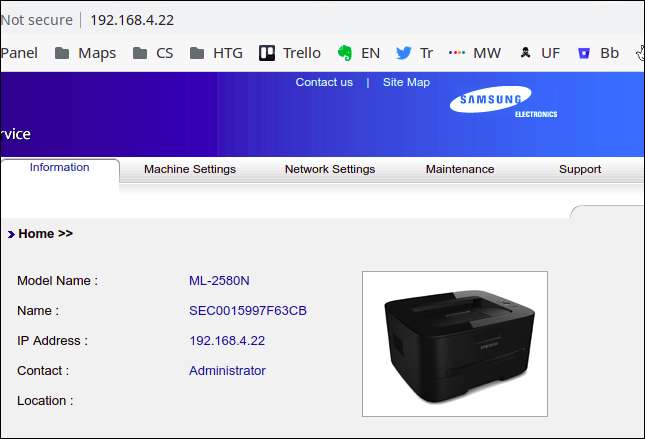

Perangkat 192.168.4.22 sebelumnya diidentifikasi sebagai printer Samsung, yang diverifikasi di sini dengan tag yang bertuliskan "printer". Yang menarik perhatian saya adalah port HTTP 80 yang hadir dan terbuka. Porta ini dicadangkan untuk lalu lintas situs web. Apakah printer saya memiliki situs web?

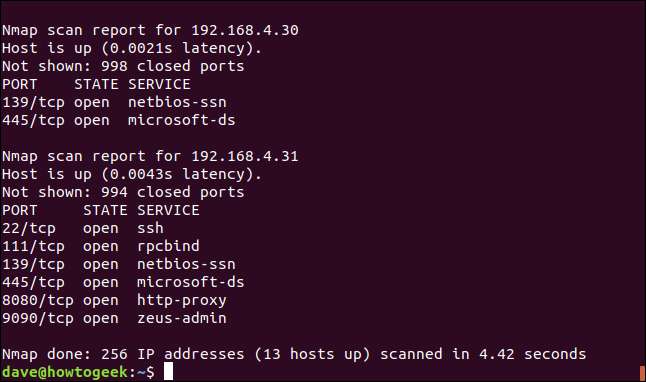

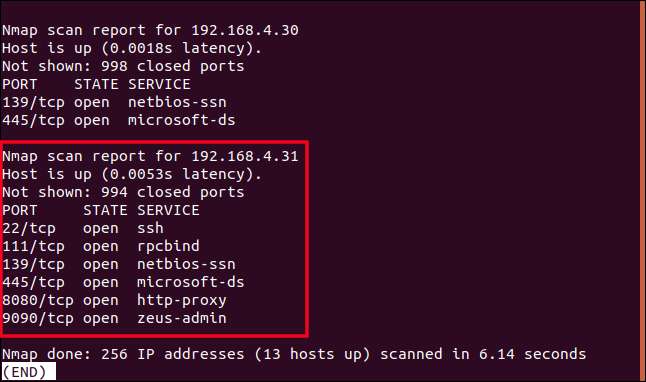

Device 192.168.4.31 dilaporkan diproduksi oleh perusahaan bernama Elitegroup Computer Systems. Saya belum pernah mendengarnya, dan perangkat memiliki banyak port yang terbuka, jadi kami akan memeriksanya.

Semakin banyak port yang dibuka perangkat, semakin besar peluang penjahat dunia maya untuk masuk ke dalamnya — jika perangkat itu terpapar langsung ke Internet. Ini seperti sebuah rumah. Semakin banyak pintu dan jendela yang Anda miliki, semakin banyak titik masuk potensial yang dimiliki pencuri.

Kami Telah Mengurutkan Tersangka; Let's Make Them Talk

Perangkat 192.168.4.10 adalah Raspberry Pi yang memiliki port 445 terbuka, yang dideskripsikan sebagai "microsoft-ds". Sedikit pencarian di Internet mengungkapkan bahwa port 445 biasanya dikaitkan dengan Samba. Samba adalah implementasi perangkat lunak gratis protokol Blok Pesan Server (SMB) Microsoft. SMB adalah sarana berbagi folder dan file di seluruh jaringan.

Ini masuk akal; Saya menggunakan Pi khusus itu sebagai semacam perangkat Penyimpanan Terlampir Jaringan mini (NAS). Ia menggunakan Samba sehingga saya dapat menyambungkannya dari komputer mana pun di jaringan saya. Oke, itu mudah. Satu jatuh, beberapa lagi tersisa.

TERKAIT: Cara Mengubah Raspberry Pi menjadi Perangkat Penyimpanan Jaringan Berdaya Rendah

Perangkat Tidak Dikenal Dengan Banyak Port Terbuka

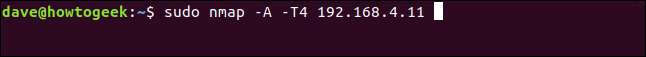

Perangkat dengan Alamat IP 192.168.4.11 memiliki pabrikan yang tidak dikenal dan banyak port terbuka.

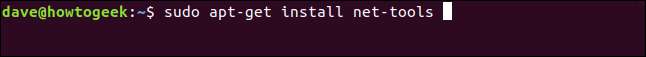

Kita bisa menggunakan

nmap

lebih agresif untuk mencoba mengedipkan lebih banyak informasi dari perangkat. Itu

-SEBUAH

(pemindaian agresif) kekuatan opsi

nmap

untuk menggunakan deteksi sistem operasi, deteksi versi, pemindaian skrip, dan deteksi traceroute.

Itu

-T

Opsi (template waktu) memungkinkan kita untuk menetapkan nilai dari 0 hingga 5. Ini menetapkan salah satu mode waktu. Mode pengaturan waktu memiliki nama yang bagus: paranoid (0), licik (1), sopan (2), normal (3), agresif (4), dan gila (5). Semakin rendah angkanya, semakin sedikit dampaknya

nmap

akan ada di bandwidth dan pengguna jaringan lainnya.

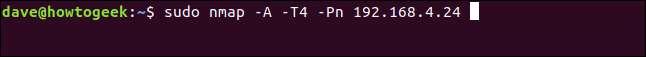

Perhatikan bahwa kami tidak menyediakan

nmap

dengan rentang IP. Kami sedang fokus

nmap

di satu alamat IP, yaitu alamat IP perangkat yang dimaksud.

sudo nmap -A -T4 192.168.4.11

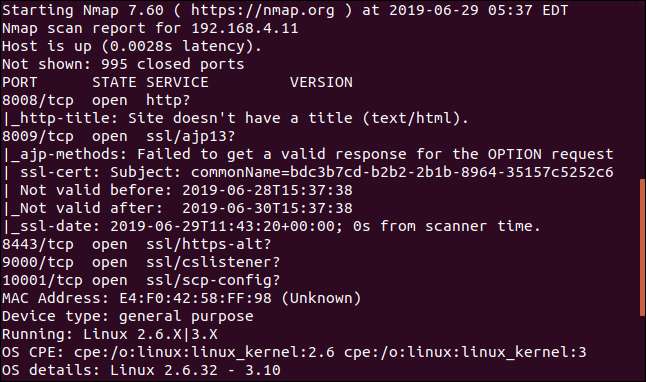

Di mesin yang digunakan untuk meneliti artikel ini, butuh sembilan menit untuk

nmap

untuk menjalankan perintah itu. Jangan heran jika Anda harus menunggu beberapa saat sebelum Anda melihat keluaran apa pun.

Sayangnya, dalam kasus ini, hasilnya tidak memberikan jawaban yang mudah seperti yang kami harapkan.

Satu hal ekstra yang kami pelajari adalah bahwa ia menjalankan versi Linux. Di jaringan saya, itu bukan kejutan yang besar, tetapi versi Linux ini aneh. Sepertinya sudah cukup tua. Linux digunakan di hampir semua perangkat Internet of Things, jadi itu mungkin petunjuk.

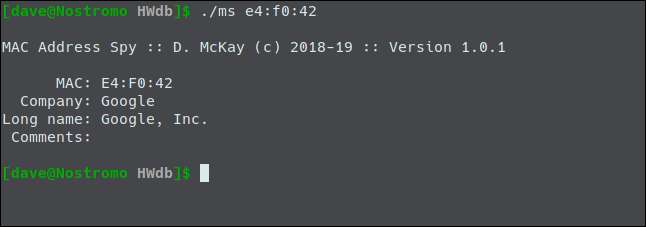

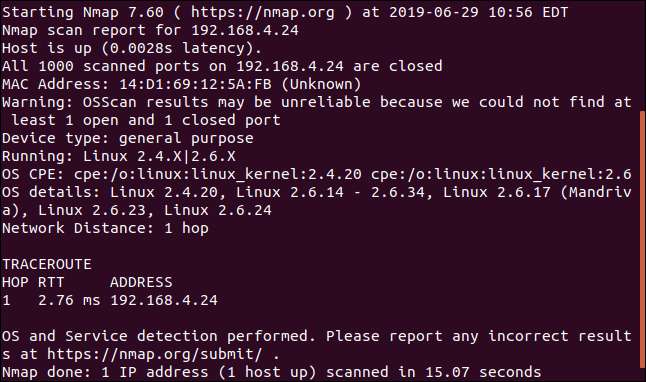

Lebih jauh ke bawah dalam output

nmap

memberi kami

Alamat Kontrol Akses Media

(Alamat MAC) perangkat. Ini adalah referensi unik yang ditetapkan ke antarmuka jaringan.

Tiga byte pertama dari alamat MAC dikenal sebagai Pengenal Unik Secara Organisasi (OUI). Ini dapat digunakan untuk mengidentifikasi vendor atau produsen antarmuka jaringan. Jika Anda kebetulan seorang geek yang telah mengumpulkan 35.909 database dari mereka, itu saja.

Utilitas saya mengatakan itu milik Google. Dengan pertanyaan sebelumnya tentang versi aneh Linux dan kecurigaan bahwa itu mungkin perangkat Internet of Things, ini mengarahkan jari secara adil dan jujur ke speaker pintar mini Google Home saya.

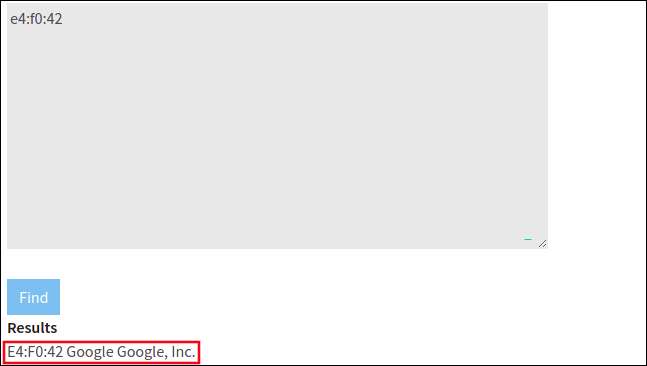

Anda dapat melakukan pencarian OUI online yang sama, menggunakan Halaman Pencarian Produsen Wireshark .

Yang menggembirakan, itu cocok dengan hasil saya.

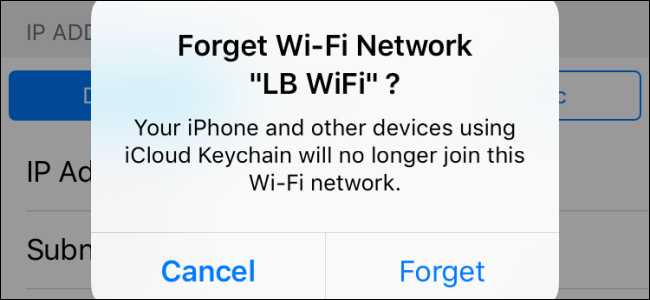

Salah satu cara untuk memastikan id perangkat adalah dengan melakukan pemindaian, matikan perangkat, dan pindai lagi. Alamat IP yang sekarang hilang dari rangkaian hasil kedua adalah perangkat yang baru saja Anda matikan.

Sun AnswerBook?

Misteri berikutnya adalah deskripsi "sun-replyerbook" untuk Raspberry Pi dengan alamat IP 192.168.4.18. Deskripsi "sun-penjawab" yang sama muncul untuk perangkat di 192.168.4.21. Perangkat 192.168.4.21 adalah komputer desktop Linux.

nmap

membuat tebakan terbaik tentang penggunaan port dari daftar asosiasi perangkat lunak yang dikenal. Tentu saja, jika salah satu dari asosiasi port ini tidak lagi berlaku — mungkin perangkat lunak tidak lagi digunakan dan telah hilang

Akhir Hidup

—Anda bisa mendapatkan deskripsi port yang menyesatkan dalam hasil pemindaian Anda. Mungkin itulah yang terjadi di sini, sistem Sun AnswerBook sudah ada sejak awal 1990-an, dan tidak lebih dari kenangan yang jauh — bagi mereka yang bahkan pernah mendengarnya.

Jadi, jika itu tidak kuno Sun Microsystems perangkat lunak, jadi apa kesamaan kedua perangkat ini, Raspberry Pi dan desktop?

Penelusuran internet tidak menghasilkan apa pun yang berguna. Ada banyak sekali hit. Tampaknya apa pun dengan antarmuka web yang tidak ingin menggunakan port 80 tampaknya memilih port 8888 sebagai pengganti. Jadi langkah logis berikutnya adalah mencoba menyambungkan ke port itu menggunakan browser.

Saya menggunakan 192.168.4.18:8888 sebagai alamat di browser saya. Ini adalah format untuk menentukan alamat IP dan port di browser. Gunakan titik dua

:

untuk memisahkan alamat IP dari nomor port.

Sebuah situs web memang terbuka.

Ini adalah portal admin untuk semua perangkat yang sedang berjalan Resilio Sync .

Saya selalu menggunakan baris perintah, jadi saya benar-benar lupa tentang fasilitas ini. Jadi daftar entri Sun AnswerBook adalah red herring lengkap, dan layanan di belakang port 8888 telah diidentifikasi.

Server Web Tersembunyi

Masalah berikutnya yang harus saya catat untuk dilihat adalah HTTP port 80 di printer saya. Sekali lagi, saya mengambil alamat IP dari

nmap

hasil dan menggunakannya sebagai alamat di browser saya. Saya tidak perlu memberikan porta; browser akan default ke port 80.

Lihatlah; printer saya memang memiliki server web tertanam di dalamnya.

Sekarang saya dapat melihat jumlah halaman yang telah melewatinya, tingkat toner, dan informasi berguna atau menarik lainnya.

Perangkat Tak Dikenal Lainnya

Perangkat di 192.168.4.24 tidak mengungkapkan apa pun ke

nmap

pemindaian yang telah kami coba sejauh ini.

Saya menambahkan di

-Mon

(tanpa ping). Ini menyebabkan

nmap

untuk mengasumsikan perangkat target sudah habis dan melanjutkan dengan pemindaian lainnya. Ini dapat berguna untuk perangkat yang tidak bereaksi seperti yang diharapkan dan membingungkan

nmap

berpikir bahwa mereka off-line.

sudo nmap -A -T4 -Pn 192.168.4.24

Ini memang mengambil dump informasi, tetapi tidak ada yang mengidentifikasi perangkat.

Itu dilaporkan menjalankan kernel Linux dari Mandriva Linux. Mandriva Linux adalah sebuah distribusi dihentikan kembali pada tahun 2011 . Itu hidup dengan komunitas baru yang mendukungnya, sebagai OpenMandriva .

Perangkat Internet of Things lainnya, mungkin? mungkin tidak — saya hanya punya dua, dan keduanya sudah diperhitungkan.

Penjelajahan ruangan demi ruangan dan jumlah perangkat fisik tidak memberi saya apa-apa. Mari kita lihat alamat MAC.

Jadi, ternyata itu ponsel saya.

Ingatlah bahwa Anda dapat melakukan pencarian ini secara online, menggunakan Halaman Pencarian Produsen Wireshark .

Sistem Komputer Elitegroup

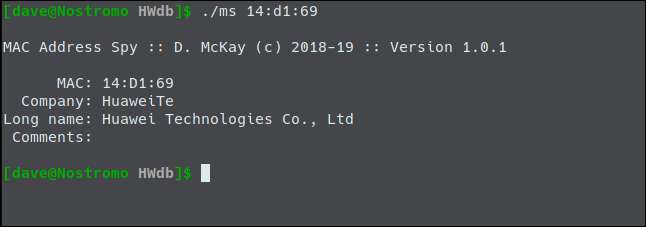

Dua pertanyaan terakhir yang saya miliki adalah tentang dua perangkat dengan nama pabrikan yang tidak saya kenali, yaitu Liteon dan Elitegroup Computer Systems.

Mari kita ubah taktik. Perintah lain yang berguna dalam menentukan identitas perangkat di jaringan Anda adalah

arp

.

arp

digunakan untuk bekerja dengan tabel Address Resolution Protocol di komputer Linux Anda. Ini digunakan untuk menerjemahkan dari

Alamat IP (atau nama jaringan) ke alamat MAC

.

Jika

arp

tidak diinstal di komputer Anda, Anda dapat menginstalnya seperti ini.

Di Ubuntu, gunakan

apt-get

:

sudo apt-get install net-tools

Tentang penggunaan Fedora

dnf

:

sudo dnf menginstal alat-bersih

Tentang penggunaan Manjaro

pacman

:

sudo pacman -Syu net-tools

Untuk mendapatkan daftar perangkat dan nama jaringannya — jika sudah ditetapkan — cukup ketik

arp

dan tekan Enter.

Ini adalah keluaran dari mesin penelitian saya:

Nama di kolom pertama adalah nama mesin (juga disebut nama host atau nama jaringan) yang telah ditetapkan ke perangkat. Beberapa dari mereka telah saya tetapkan ( Nostromo , Cloudbase , dan Marineville , misalnya) dan beberapa telah diatur oleh pabrikan (seperti Vigor.router).

Output memberi kita dua cara untuk mereferensikan silang dengan output dari

nmap

. Karena alamat MAC untuk perangkat dicantumkan, kita dapat merujuk ke keluaran dari

nmap

untuk lebih mengidentifikasi perangkat.

Juga, karena Anda dapat menggunakan nama mesin dengan

ping

dan karena

ping

menampilkan alamat IP yang mendasari, Anda dapat merujuk silang nama mesin ke alamat IP dengan menggunakan

ping

pada setiap nama secara bergantian.

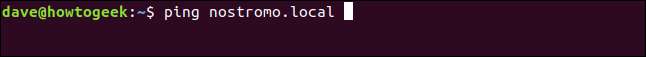

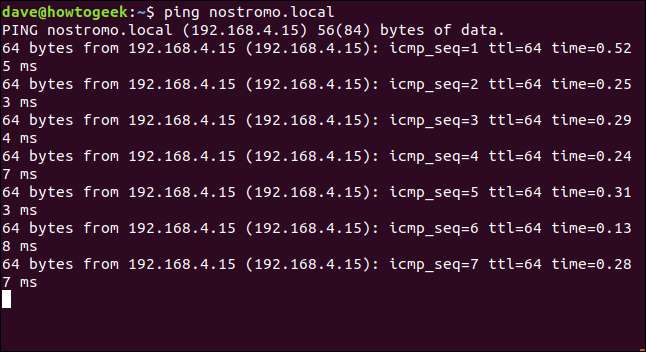

Misalnya, mari ping Nostromo.local dan cari tahu alamat IP-nya. Perhatikan bahwa nama mesin peka huruf besar kecil.

ping nostromo.local

Anda harus menggunakan Ctrl + C untuk berhenti

ping

.

Outputnya menunjukkan kepada kita bahwa alamat Ip-nya adalah 192.168.4.15. Dan itu adalah perangkat yang muncul pertama kali

nmap

memindai dengan Liteon sebagai pabrikan.

Perusahaan Liteon membuat komponen komputer yang digunakan oleh banyak produsen komputer hebat. Dalam hal ini, ini adalah kartu Wi-Fi Liteon di dalam laptop Asus. Jadi, seperti yang kami catat sebelumnya, nama pabrikan yang dikembalikan oleh

nmap

adalah tebakan terbaiknya. Bagaimana

nmap

mengetahui kartu Wi-Fi Liteon dipasang ke laptop Asus?

Dan akhirnya. Alamat MAC untuk perangkat yang diproduksi oleh Sistem Komputer Elitegroup cocok dengan yang ada di

arp

daftar untuk perangkat yang saya beri nama LibreELEC.local.

Ini adalah sebuah Intel NUC , menjalankan Pemutar media LibreELEC . Jadi NUC ini memiliki motherboard dari perusahaan Sistem Komputer Elitegroup.

Dan di sanalah kita, semua misteri terpecahkan.

Semua Diperhitungkan

Kami telah memverifikasi bahwa tidak ada perangkat yang tidak dapat dijelaskan di jaringan ini. Anda juga dapat menggunakan teknik yang dijelaskan di sini untuk menyelidiki jaringan Anda. Anda mungkin melakukan ini karena minat — untuk memuaskan geek batin Anda — atau untuk meyakinkan diri sendiri bahwa segala sesuatu yang terhubung ke jaringan Anda berhak berada di sana.

Ingatlah bahwa perangkat yang terhubung hadir dalam berbagai bentuk dan ukuran. Saya menghabiskan waktu berputar-putar dan mencoba melacak perangkat aneh sebelum menyadari bahwa itu sebenarnya adalah jam tangan pintar di pergelangan tangan saya.