Думаете, вы знаете, что подключено к вашей домашней сети? Вы можете быть удивлены. Узнайте, как проверить с помощью

Nmap

в Linux, что позволит вам исследовать все устройства, подключенные к вашей сети.

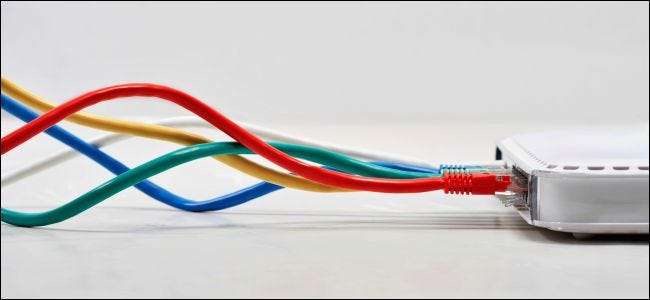

Вы можете подумать, что ваша домашняя сеть довольно проста, и при более глубоком рассмотрении нечего извлечь. Возможно, вы правы, но есть вероятность, что вы узнаете что-то, чего не знали. С распространением Интернет вещей устройства, мобильные устройства, такие как телефоны и планшеты, и революция умного дома - в дополнение к «обычным» сетевым устройствам, таким как широкополосные маршрутизаторы, ноутбуки и настольные компьютеры, - это может открыть глаза.

Если нужно, установите Nmap

Мы собираемся использовать

Nmap

команда. В зависимости от того, какие еще программные пакеты вы установили на свой компьютер,

Nmap

может быть уже установлен для вас.

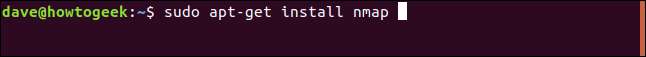

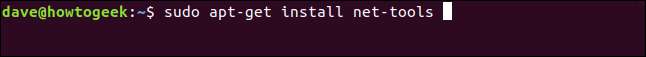

Если нет, то вот как установить его в Ubuntu.

sudo apt-get install nmap

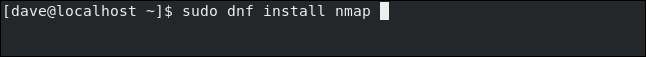

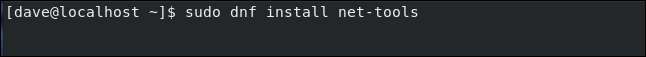

Вот как установить его в Fedora.

sudo dnf установить nmap

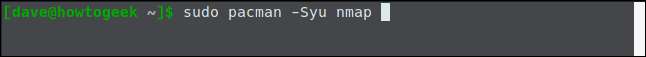

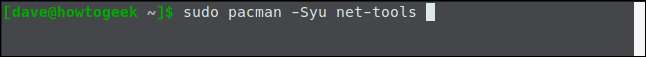

Вот как установить его на Manjaro.

судо пасман -Сю нмап

Вы можете установить его в других версиях Linux с помощью диспетчера пакетов для ваших дистрибутивов Linux.

Найдите свой IP-адрес

Первая задача - определить IP-адрес вашего компьютера с Linux. Ваша сеть может использовать минимальный и максимальный IP-адрес. Это область действия или диапазон IP-адресов вашей сети. Нам нужно будет предоставить IP-адреса или диапазон IP-адресов для

Nmap

, поэтому нам нужно знать, что это за значения.

Удобно, что Linux предоставляет команду под названием

ip

а также

у него есть возможность

называется

адрес

(адрес). Тип

ip

, пространство,

адрес

И нажмите Enter.

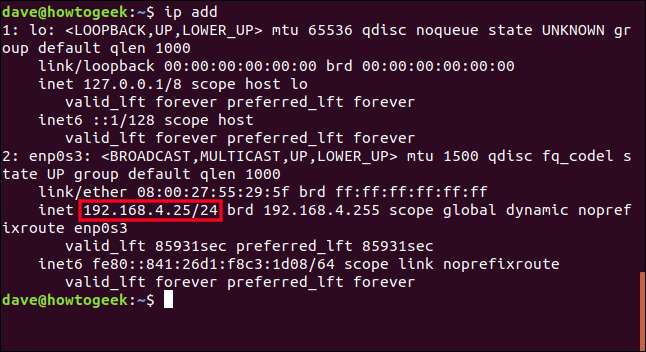

IP-адрес

В нижней части вывода вы найдете свой IP-адрес. Ему предшествует метка «inet».

IP-адрес этого компьютера - «192.168.4.25». «/ 24» означает, что в маске подсети есть три последовательных набора из восьми единиц. (И 3 х 8 = 24.)

В двоичном формате маска подсети:

11111111.11111111.11111111.00000000

а в десятичном формате это 255.255.255.0.

Маска подсети и IP-адрес используются, чтобы указать, какая часть IP-адреса идентифицирует сеть, а какая - устройство. Эта маска подсети сообщает оборудованию, что первые три числа IP-адреса идентифицируют сеть, а последняя часть IP-адреса идентифицирует отдельные устройства. И поскольку наибольшее число, которое вы можете сохранить в 8-битном двоичном числе, равно 255, диапазон IP-адресов для этой сети будет от 192.168.4.0 до 192.168.4.255.

Все это заключено в «/ 24». К счастью,

Nmap

работает с этой нотацией, поэтому у нас есть то, что нам нужно, чтобы начать использовать

Nmap

.

СВЯЗАННЫЕ С: Как работают IP-адреса?

Начать работу с Nmap

Nmap

это

инструмент сетевого сопоставления

. Он работает, отправляя различные сетевые сообщения на IP-адреса из диапазона, который мы ему предоставим. Он может многое сделать об устройстве, которое исследует, оценивая и интерпретируя тип получаемых ответов.

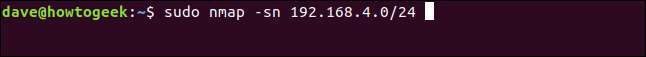

Давайте начнем простое сканирование с

Nmap

. Мы собираемся использовать

-sn

(сканировать без порта) вариант. Это говорит

Nmap

пока не проверять порты на устройствах. Он выполнит легкое и быстрое сканирование.

Тем не менее, это может занять некоторое время

Nmap

бежать. Конечно, чем больше устройств у вас в сети, тем дольше это займет. Он сначала выполняет всю свою работу по зондированию и разведке, а затем представляет свои выводы после завершения первого этапа. Не удивляйтесь, если примерно минуту ничего не происходит.

Мы собираемся использовать IP-адрес, который мы получили с помощью

ip

ранее, но окончательное число обнулено. Это первый возможный IP-адрес в этой сети. «/ 24» сообщает

Nmap

сканировать весь диапазон этой сети. Параметр «192.168.4.0/24» переводится как «начать с IP-адреса 192.168.4.0 и работать прямо через все IP-адреса до 192.168.4.255 включительно».

Обратите внимание, что мы используем

судо

.

sudo nmap -sn 192.168.4.0/24

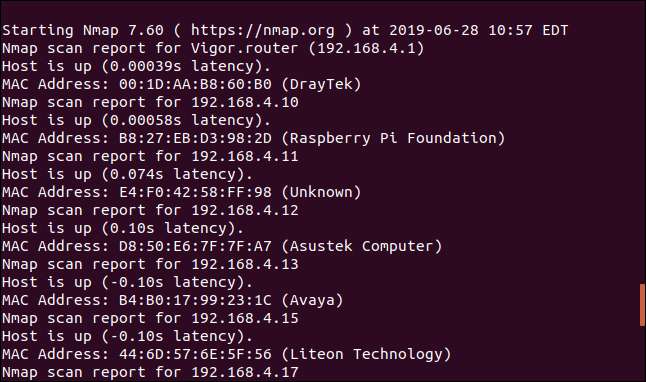

После короткого ожидания вывод записывается в окно терминала.

Вы можете запустить это сканирование без использования

судо

, но используя

судо

гарантирует, что он может извлечь как можно больше информации. Без

судо

это сканирование, например, не вернет информацию о производителе.

Преимущество использования

-sn

вариант - помимо того, что он является быстрым и легким сканированием - дает вам аккуратный список действующих IP-адресов. Другими словами, у нас есть список устройств, подключенных к сети, вместе с их IP-адресами. И где возможно,

Nmap

идентифицировал производителя. Неплохо для первой попытки.

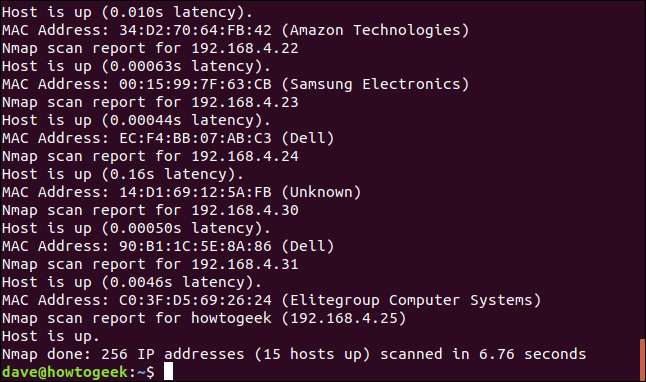

Вот конец списка.

Мы составили список подключенных сетевых устройств, поэтому знаем, сколько их сейчас. 15 устройств включены и подключены к сети. Мы знаем производителя некоторых из них. Или, как мы увидим, у нас есть то, что

Nmap

сообщил, как производитель, в меру своих возможностей.

Просматривая свои результаты, вы, вероятно, увидите устройства, которые вы узнаете. Вполне возможно, что некоторые из них у вас нет. Это те, которые нам нужно исследовать дальше.

Что это за устройства, мне ясно. Raspberry Pi Foundation не требует пояснений. Устройство Amazon Technologies будет моей точкой Echo Dot. Единственное устройство Samsung, которое у меня есть, - это лазерный принтер, так что это сужает его. В списке указано несколько устройств производства Dell. Это просто компьютер и ноутбук. Устройство Avaya - это телефон для передачи голоса по IP, который предоставляет мне добавочный номер в телефонной системе в головном офисе. Это позволяет им легче приставать ко мне дома, поэтому я хорошо знаю это устройство.

Но у меня все еще остаются вопросы.

Есть несколько устройств с названиями, которые для меня ничего не значат. Например, Liteon Technology и Elitegroup Computer Systems.

У меня (кстати) более одного Raspberry PI. Количество подключенных к сети всегда будет варьироваться, потому что они постоянно меняются местами и выходят из строя по мере того, как их повторно образуют и перенаправляют. Но определенно должно быть больше одного.

Есть несколько устройств, помеченных как Неизвестные. Очевидно, им нужно будет разобраться.

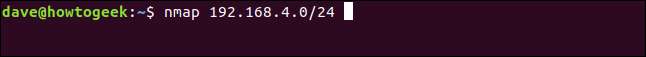

Выполните более глубокое сканирование

Если мы удалим

-sn

вариант

Nmap

также попытаюсь исследовать

порты

на устройствах. Порты - это пронумерованные конечные точки для сетевых подключений на устройствах. Рассмотрим многоквартирный дом. У всех квартир одинаковый почтовый адрес (эквивалент IP-адреса), но у каждой квартиры есть свой номер (эквивалент порта).

У каждой программы или службы в устройстве есть номер порта. Сетевой трафик доставляется на IP-адрес и порт, а не только на IP-адрес. Некоторые номера портов заранее выделены или зарезервированы. Они всегда используются для передачи сетевого трафика определенного типа. Порт 22, например, зарезервировано для SSH-подключений а порт 80 зарезервирован для веб-трафика HTTP.

Мы собираемся использовать

Nmap

сканировать порты на каждом устройстве и сообщать, какие из них открыты.

Nmap 192.168.4.0/24

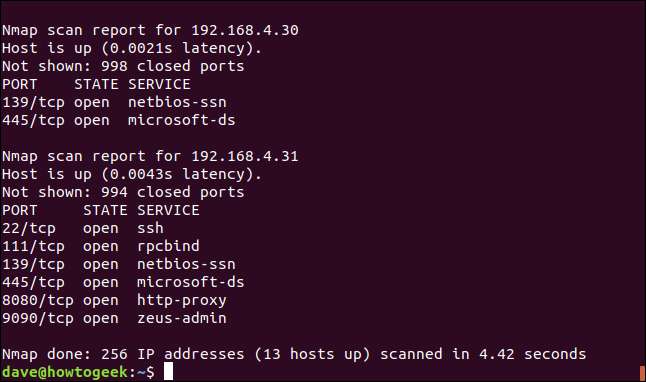

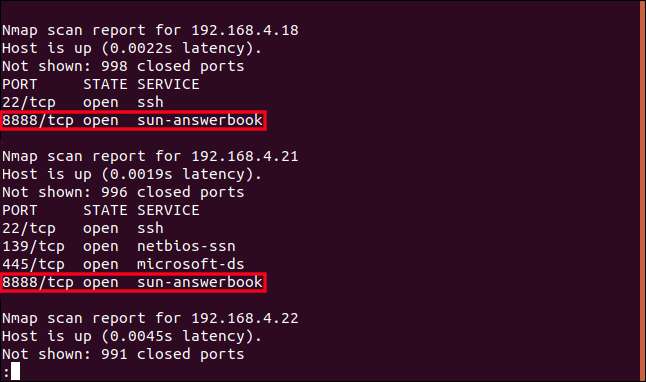

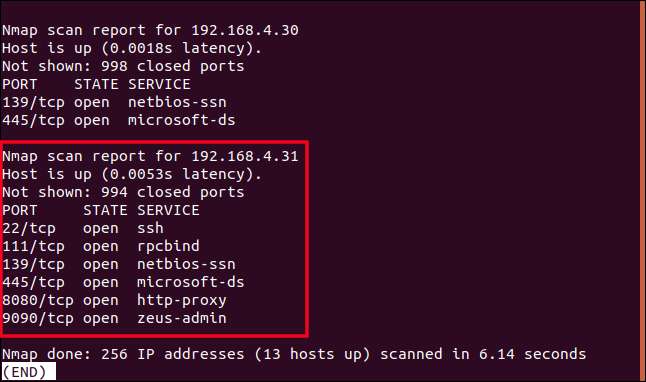

На этот раз мы получаем более подробную информацию о каждом устройстве. Нам сказали, что в сети 13 активных устройств. Подождите минуту; у нас было 15 устройств момент назад.

Количество устройств может меняться во время сканирования. Вероятно, это связано с тем, что мобильные устройства прибывают и покидают помещение, или оборудование включается и выключается. Кроме того, имейте в виду, что когда вы включаете выключенное устройство, оно может иметь другой IP-адрес, чем в прошлый раз. может, а может и нет.

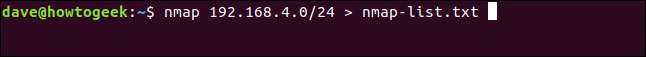

Выхода было много. Сделаем это еще раз и сохраним в файл.

nmap 192.168.4.0/24> nmap-list.txt

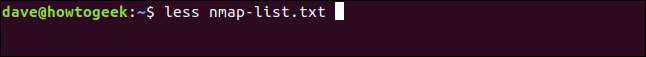

И теперь мы можем перечислить файл с

Меньше

, и при желании выполните поиск.

меньше nmap-list.txt

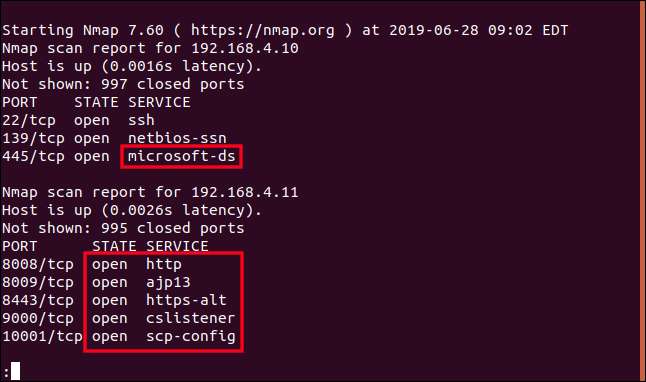

Когда вы прокручиваете

Nmap

сообщить, что вы ищете что-то, что не можете объяснить или что кажется необычным. Когда вы просматриваете свой список, запишите IP-адреса всех устройств, которые вы хотите исследовать дальше.

Согласно списку, который мы создали ранее, 192.168.4.10 - это Raspberry Pi. На нем будет работать тот или иной дистрибутив Linux. Так что использует порт 445? Он описывается как «microsoft-ds». Microsoft, на Pi под управлением Linux? Мы обязательно рассмотрим это.

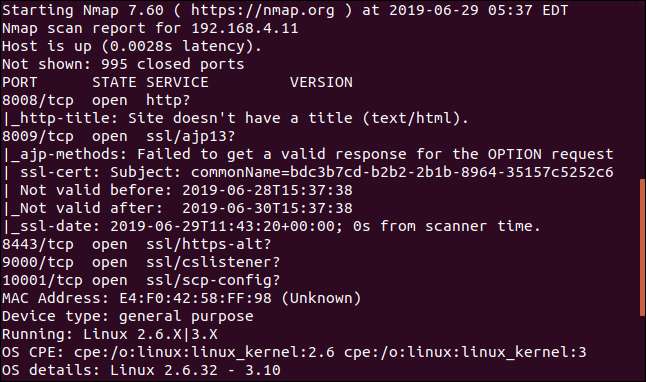

192.168.4.11 был помечен как «Неизвестный» в предыдущем сканировании. У него много открытых портов; нам нужно знать, что это такое.

192.168.4.18 также был идентифицирован как Raspberry Pi. Но у этого Pi и устройства 192.168.4.21 открыт порт 8888, который описывается как используемый «sun-answerbook». Sun AnswerBook - это устаревшая (элементарная) система поиска документации. Излишне говорить, что у меня это нигде не установлено. На это нужно смотреть.

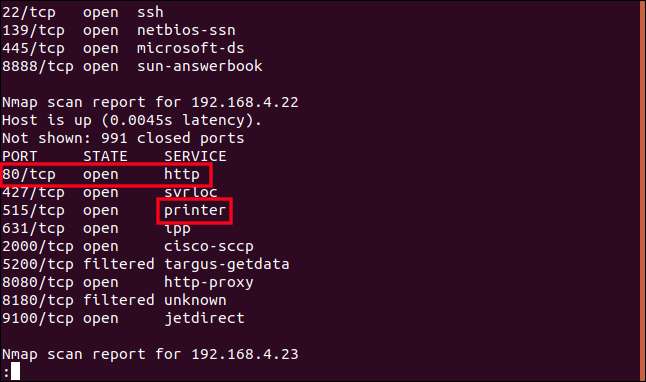

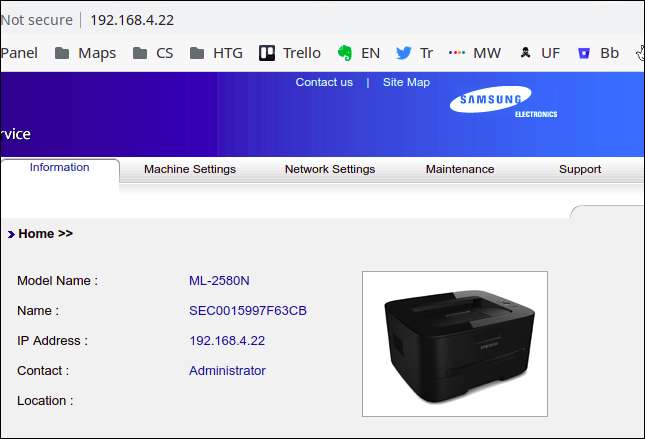

Устройство 192.168.4.22 ранее было идентифицировано как принтер Samsung, что подтверждается тегом «принтер». Что привлекло мое внимание, так это наличие и открытие порта HTTP 80. Этот порт зарезервирован для трафика веб-сайта. Есть ли у моего принтера веб-сайт?

Сообщается, что устройство 192.168.4.31 производится компанией Elitegroup Computer Systems. Я никогда о них не слышал, а на устройстве открыто много портов, так что мы это рассмотрим.

Чем больше портов открыто на устройстве, тем больше шансов, что киберпреступник проникнет в него, если оно напрямую подключено к Интернету. Это как дом. Чем больше у вас дверей и окон, тем больше у грабителя потенциальных точек проникновения.

Мы выстроили подозреваемых; Давай заставим их поговорить

Устройство 192.168.4.10 - это Raspberry Pi с открытым портом 445, который описывается как «microsoft-ds». Быстрый поиск в Интернете показывает, что порт 445 обычно связан с Samba. Самба - это реализация бесплатного программного обеспечения протокола Microsoft Server Message Block (SMB). SMB - это средство обмена папками и файлами по сети.

Это имеет смысл; Я использую этот Pi как своего рода мини-сетевое устройство хранения данных (NAS). Он использует Samba, поэтому я могу подключиться к нему с любого компьютера в моей сети. Хорошо, это было легко. Один упал, осталось еще несколько.

СВЯЗАННЫЕ С: Как превратить Raspberry Pi в сетевое запоминающее устройство с низким энергопотреблением

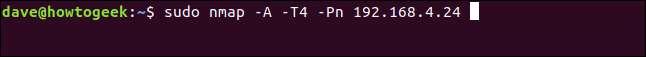

Неизвестное устройство с множеством открытых портов

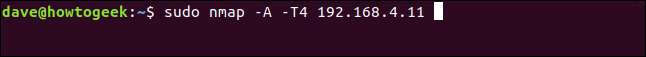

У устройства с IP-адресом 192.168.4.11 неизвестный производитель и много открытых портов.

Мы можем использовать

Nmap

более агрессивно, чтобы попытаться выжать больше информации из устройства. В

-А

(агрессивное сканирование) опция форсирует

Nmap

использовать обнаружение операционной системы, определение версии, сканирование скриптов и обнаружение трассировки.

В

-T

Опция (шаблон времени) позволяет нам указать значение от 0 до 5. Это устанавливает один из режимов синхронизации. У режимов синхронизации есть отличные названия: параноидальный (0), подлый (1), вежливый (2), нормальный (3), агрессивный (4) и безумный (5). Чем меньше число, тем меньше влияние

Nmap

придется на пропускную способность и других пользователей сети.

Обратите внимание, что мы не предоставляем

Nmap

с диапазоном IP. Мы фокусируемся

Nmap

на одном IP-адресе, который является IP-адресом рассматриваемого устройства.

судо нмап -А -Тч 192.168.4.11

На машине, использованной для исследования этой статьи, понадобилось девять минут

Nmap

чтобы выполнить эту команду. Не удивляйтесь, если вам придется немного подождать, прежде чем вы увидите какой-либо результат.

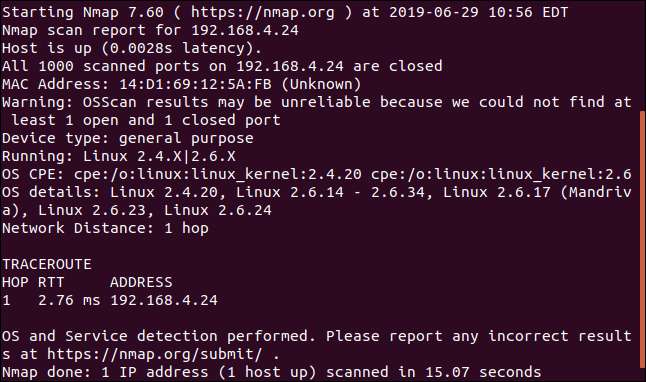

К сожалению, в этом случае результат не дает нам простых ответов, на которые мы надеялись.

Еще одна вещь, которую мы узнали, - это то, что он работает под управлением версии Linux. В моей сети это не удивительно, но эта версия Linux - странная. Вроде довольно старый. Linux используется почти на всех устройствах Интернета вещей, так что это может быть ключом к разгадке.

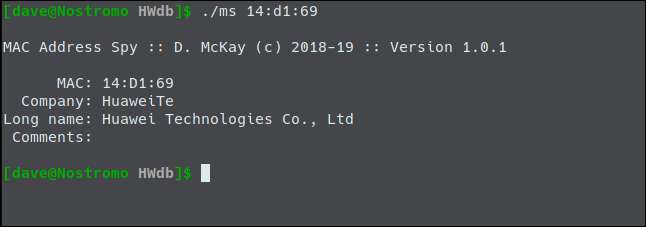

Далее в выводе

Nmap

дал нам

Адрес управления доступом к среде

(MAC-адрес) устройства. Это уникальная ссылка, которая присваивается сетевым интерфейсам.

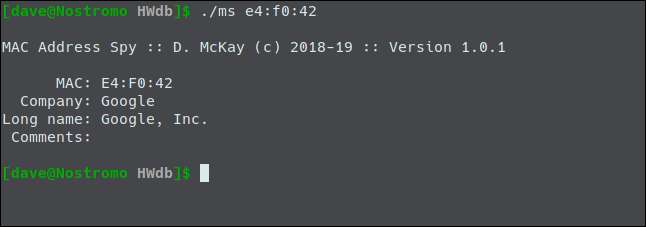

Первые три байта MAC-адреса известны как Организационно уникальный идентификатор (OUI). Это может быть использовано для идентификации поставщика или производителя сетевого интерфейса. Если вы компьютерщик, который собрал базу данных из 35 909 из них, то это так.

Моя утилита говорит, что принадлежит Google. Учитывая предыдущий вопрос об особой версии Linux и подозрения, что это может быть устройство Интернета вещей, это справедливо и прямо указывает пальцем на мою интеллектуальную мини-колонку Google Home.

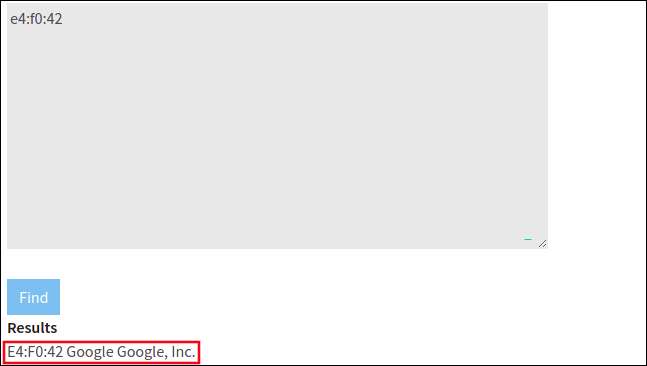

Вы можете выполнить такой же поиск OUI в Интернете, используя Страница поиска производителя Wireshark .

Обнадеживает, что это соответствует моим результатам.

Один из способов узнать идентификатор устройства - выполнить сканирование, выключить устройство и снова выполнить сканирование. IP-адрес, который теперь отсутствует во втором наборе результатов, будет устройством, которое вы только что отключили.

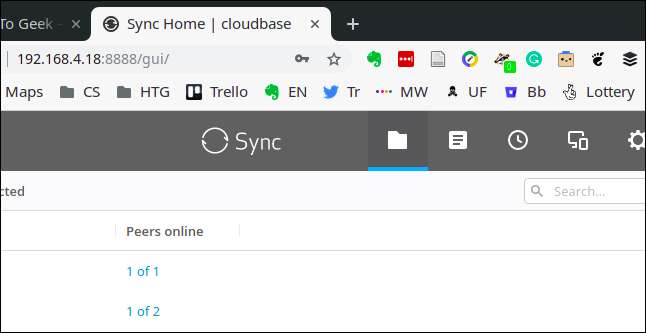

Sun AnswerBook?

Следующей загадкой было описание «солнечного журнала ответов» для Raspberry Pi с IP-адресом 192.168.4.18. Такое же описание «sun-answerbook» отображалось для устройства по адресу 192.168.4.21. Устройство 192.168.4.21 - это настольный компьютер Linux.

Nmap

делает наилучшее предположение об использовании порта из списка известных программных ассоциаций. Конечно, если какая-либо из этих ассоциаций портов больше не применима - возможно, программное обеспечение больше не используется и перестало работать.

конец жизни

—Вы можете получить вводящие в заблуждение описания портов в результатах сканирования. Вероятно, так оно и было здесь, система Sun AnswerBook восходит к началу 1990-х годов и является не более чем далеким воспоминанием - для тех, кто даже слышал о ней.

Итак, если это не какой-то древний Sun Microsystems программного обеспечения, так что же общего между этими двумя устройствами, Raspberry Pi и настольным компьютером?

Поиск в Интернете не дал ничего полезного. Было много попаданий. Кажется, что любой веб-интерфейс, который не хочет использовать порт 80, выбирает порт 8888 в качестве запасного варианта. Итак, следующим логическим шагом была попытка подключиться к этому порту с помощью браузера.

Я использовал 192.168.4.18:8888 в качестве адреса в моем браузере. Это формат для указания IP-адреса и порта в браузере. Используйте двоеточие

:

чтобы отделить IP-адрес от номера порта.

Веб-сайт действительно открылся.

Это портал администратора для любых работающих устройств. Resilio Sync .

Я всегда использую командную строку, поэтому совершенно забыл об этой возможности. Таким образом, список записей Sun AnswerBook был полным отвлекающим маневром, и служба, стоящая за портом 8888, была идентифицирована.

Скрытый веб-сервер

Следующая проблема, которую я записал, чтобы взглянуть, - это HTTP-порт 80 на моем принтере. Опять же, я взял IP-адрес из

Nmap

результатов и использовал его как адрес в моем браузере. Мне не нужно было предоставлять порт; браузер по умолчанию будет использовать порт 80.

И вот; в моем принтере есть встроенный веб-сервер.

Теперь я могу видеть количество страниц, которые были просмотрены, уровень тонера и другую полезную или интересную информацию.

Другое неизвестное устройство

Устройство по адресу 192.168.4.24 ничего не показало никому из

Nmap

сканы, которые мы уже пробовали.

Я добавил в

-Пн

(без пинга) вариант. Это вызывает

Nmap

предположить, что целевое устройство включено, и продолжить сканирование. Это может быть полезно для устройств, которые не реагируют должным образом и сбивают с толку

Nmap

думать, что они отключены.

судо нмап -А -Тч -Пн 192.168.4.24

Это действительно получило дамп информации, но ничего не идентифицировало устройство.

Сообщается, что на нем работает ядро Linux от Mandriva Linux. Mandriva Linux был дистрибутивом, который снято с производства еще в 2011 году . Он живет с новым сообществом, поддерживающим его, поскольку OpenMandriva .

Возможно, еще одно устройство Интернета вещей? вероятно, нет - у меня их всего два, и они оба учтены.

Прохождение комнаты за комнатой и подсчет физических устройств ничего мне не дали. Давайте посмотрим MAC-адрес.

Оказывается, это был мой мобильный телефон.

Помните, что вы можете выполнять эти поиски в Интернете, используя Страница поиска производителя Wireshark .

Компьютерные системы Elitegroup

Последние два вопроса, которые у меня возникли, касались двух устройств с незнакомыми мне названиями производителей, а именно Liteon и Elitegroup Computer Systems.

Давай сменим курс. Еще одна команда, которая полезна для определения идентификаторов устройств в вашей сети:

арп

.

арп

используется для работы с таблицей протокола разрешения адресов на вашем компьютере Linux. Он используется для перевода с

IP-адрес (или сетевое имя) на MAC-адрес

.

Если

арп

не установлен на вашем компьютере, вы можете установить его вот так.

В Ubuntu используйте

apt-get

:

sudo apt-get install net-tools

При использовании Fedora

dnf

:

sudo dnf установить сетевые инструменты

Об использовании Manjaro

Пакман

:

судо пасман -Сю нет-тоолс

Чтобы получить список устройств и их сетевых имен, если они были назначены, просто введите

арп

и нажмите Enter.

Это результат моей исследовательской машины:

Имена в первом столбце - это имена компьютеров (также называемые именами хостов или сетевыми именами), которые были назначены устройствам. Некоторые из них я установил ( Ностромо , Cloudbase , а также Marineville , например), а некоторые были установлены производителем (например, Vigor.router).

Вывод дает нам два средства для перекрестной ссылки на него с выводом из

Nmap

. Поскольку MAC-адреса для устройств перечислены, мы можем ссылаться на вывод из

Nmap

для дальнейшей идентификации устройств.

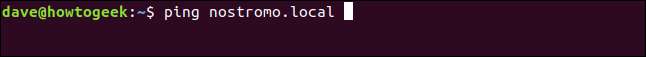

Кроме того, поскольку вы можете использовать имя машины с

пинг

и потому что

пинг

отображает базовый IP-адрес, вы можете связать имена машин с IP-адресами, используя

пинг

на каждое имя по очереди.

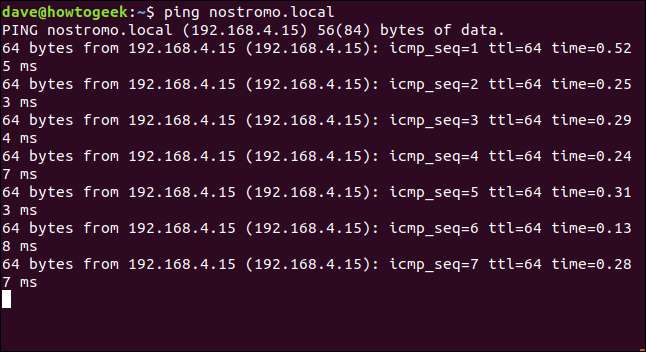

Например, пингуем Nostromo.local и выясняем, какой у него IP-адрес. Обратите внимание, что в именах компьютеров регистр не учитывается.

пинг nostromo.local

Вы должны использовать Ctrl + C, чтобы остановить

пинг

.

Выходные данные показывают нам, что его IP-адрес 192.168.4.15. И это устройство, которое появилось в первом

Nmap

сканировать с Liteon в качестве производителя.

Компания Liteon производит компьютерные комплектующие, которые используются очень многими производителями компьютеров. В данном случае это карта Wi-Fi Liteon внутри ноутбука Asus. Итак, как мы отметили ранее, имя производителя, возвращаемое

Nmap

это просто его лучшее предположение. Как был

Nmap

чтобы знать, что карта Liteon Wi-Fi была установлена на ноутбуке Asus?

И наконец. MAC-адрес устройства производства Elitegroup Computer Systems совпадает с адресом в

арп

листинг устройства, который я назвал LibreELEC.local.

Это Intel NUC , запустив Медиаплеер LibreELEC . Итак, в этом NUC есть материнская плата от компании Elitegroup Computer Systems.

И вот мы, все загадки раскрыты.

Все учтено

Мы проверили, что в этой сети нет необъяснимых устройств. Вы также можете использовать описанные здесь методы для исследования своей сети. Вы можете сделать это из интереса - чтобы удовлетворить своего внутреннего компьютерщика - или чтобы убедиться, что все, что связано с вашей сетью, имеет право находиться там.

Помните, что подключенные устройства бывают разных форм и размеров. Я некоторое время ходил по кругу и пытался выследить странное устройство, прежде чем понял, что на самом деле это умные часы на моем запястье.