Dalam hal mengamankan jaringan Wi-Fi Anda, kami selalu merekomendasikan enkripsi WPA2-PSK . Ini satu-satunya cara yang sangat efektif untuk membatasi akses ke jaringan Wi-Fi rumah Anda. Tetapi enkripsi WPA2 juga dapat diretas - begini caranya.

Seperti biasa, ini bukanlah panduan untuk memecahkan enkripsi WPA2 seseorang. Ini adalah penjelasan tentang bagaimana enkripsi Anda dapat diretas dan apa yang dapat Anda lakukan untuk melindungi diri Anda dengan lebih baik. Ini berfungsi bahkan jika Anda menggunakan keamanan WPA2-PSK dengan enkripsi AES yang kuat .

Frasa Sandi Anda Dapat Dipecahkan Secara Offline

TERKAIT: Serangan Brute-Force Dijelaskan: Bagaimana Semua Enkripsi Rentan

Ada dua jenis cara untuk memecahkan kata sandi, umumnya disebut offline dan online. Dalam serangan offline, penyerang memiliki file dengan data yang dapat mereka coba pecahkan. Misalnya, jika penyerang berhasil mengakses dan mendownload database kata sandi yang penuh dengan kata sandi yang di-hash, mereka kemudian dapat mencoba memecahkan kata sandi tersebut. Mereka dapat menebak jutaan kali per detik, dan mereka hanya dibatasi oleh kecepatan perangkat keras komputasi mereka. Jelas, dengan akses ke basis data kata sandi secara offline, penyerang dapat mencoba meretas kata sandi dengan lebih mudah. Mereka melakukan ini melalui " memaksa ”- secara harfiah mencoba menebak banyak kemungkinan berbeda dan berharap ada yang cocok.

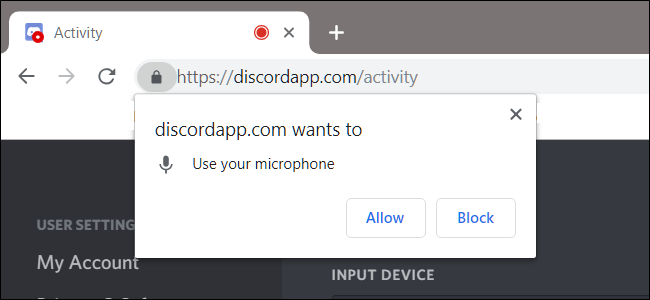

Serangan online jauh lebih sulit dan memakan waktu lebih lama. Misalnya, bayangkan seorang penyerang mencoba mendapatkan akses ke akun Gmail Anda. Mereka dapat menebak beberapa kata sandi dan kemudian Gmail akan memblokir mereka dari mencoba kata sandi lagi untuk sementara waktu. Karena mereka tidak memiliki akses ke data mentah yang dapat mereka coba untuk mencocokkan sandi, mereka dibatasi secara dramatis. (Apel iCloud tidak membatasi tebakan kata sandi dengan cara ini, dan itu membantu menyebabkan pencurian besar-besaran foto selebriti telanjang.)

Kami cenderung menganggap Wi-Fi hanya rentan terhadap serangan online. Penyerang harus menebak sandi dan mencoba masuk ke jaringan WI-Fi dengannya, jadi mereka pasti tidak bisa menebak jutaan kali per detik. Sayangnya, ini tidak benar.

Jabat Tangan Empat Arah Dapat Diambil

TERKAIT: Bagaimana Penyerang Bisa Meretas Keamanan Jaringan Nirkabel Anda

Saat perangkat terhubung ke jaringan Wi-Fi WPA-PSK, sesuatu yang dikenal sebagai "jabat tangan empat arah" dilakukan. Pada dasarnya, ini adalah negosiasi di mana pemancar Wi-Fi dan perangkat mengatur koneksi mereka satu sama lain, bertukar frasa sandi dan informasi enkripsi. Jabat tangan ini adalah tumit Achilles WPA2-PSK.

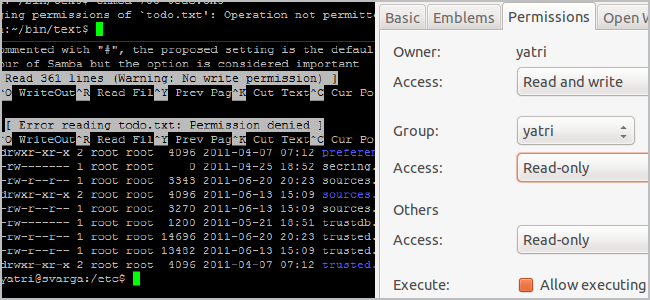

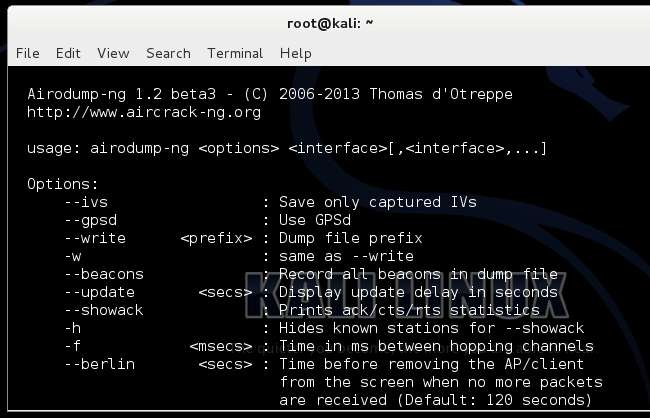

Penyerang dapat menggunakan alat seperti airodump-ng untuk memantau lalu lintas yang dikirim melalui udara dan menangkap jabat tangan empat arah ini. Mereka kemudian akan memiliki data mentah yang mereka butuhkan untuk melakukan serangan offline, menebak kemungkinan frasa sandi dan mencobanya terhadap data jabat tangan empat arah sampai mereka menemukan yang cocok.

Jika penyerang menunggu cukup lama, mereka akan dapat menangkap data jabat tangan empat arah ini saat perangkat terhubung. Namun, mereka juga dapat melakukan serangan "deauth", yang kita bahas saat kita melihatnya bagaimana jaringan Wi-Fi Anda dapat diretas . Serangan deauth secara paksa memutuskan perangkat Anda dari jaringan Wi-FI-nya, dan perangkat Anda segera terhubung kembali, melakukan jabat tangan empat arah yang dapat ditangkap oleh penyerang.

Memecahkan Jabat Tangan WPA

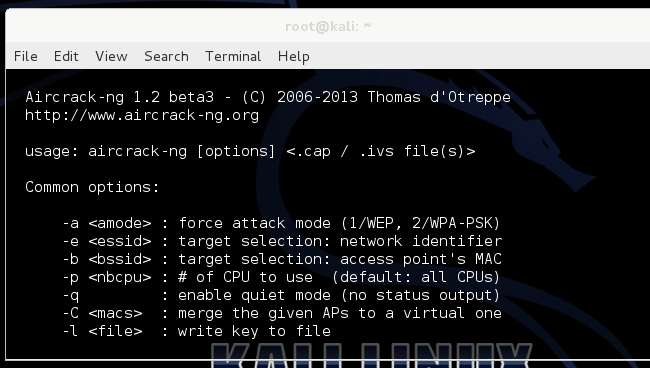

Dengan data mentah yang ditangkap, penyerang dapat menggunakan alat seperti cowpatty atau aircrack-ng bersama dengan "file kamus" yang berisi daftar banyak kemungkinan sandi. File-file ini umumnya digunakan untuk mempercepat proses cracking. Perintah ini mencoba setiap frasa sandi yang mungkin terhadap data jabat tangan WPA hingga menemukan yang cocok. Karena ini adalah serangan offline, serangan ini dapat dilakukan jauh lebih cepat daripada serangan online. Penyerang tidak harus berada di area fisik yang sama dengan jaringan saat mencoba memecahkan frasa sandi. Penyerang berpotensi menggunakan Amazon S3 atau layanan komputasi awan atau pusat data lainnya, melemparkan perangkat keras pada proses pemecahan dan mempercepatnya secara dramatis.

Seperti biasa, semua alat ini tersedia di Kali Linux (sebelumnya BackTrack Linux), distribusi Linux yang dirancang untuk pengujian penetrasi. Mereka bisa dilihat beraksi di sana.

Sulit untuk mengatakan berapa lama waktu yang dibutuhkan untuk memecahkan sandi dengan cara ini. Untuk kata sandi yang bagus dan panjang , bisa memakan waktu bertahun-tahun, bahkan mungkin ratusan tahun atau lebih. Jika kata sandinya adalah "kata sandi", mungkin akan membutuhkan waktu kurang dari satu detik. Saat perangkat keras meningkat, proses ini akan dipercepat. Jelas ide yang bagus untuk menggunakan kata sandi yang lebih panjang karena alasan ini - 20 karakter akan membutuhkan waktu lebih lama untuk dipecahkan daripada 8. Mengubah kata sandi setiap enam bulan atau setiap tahun juga dapat membantu, tetapi hanya jika Anda mencurigai seseorang benar-benar menghabiskan waktu berbulan-bulan kekuatan komputer untuk memecahkan frasa sandi Anda. Anda mungkin tidak terlalu istimewa, tentu saja!

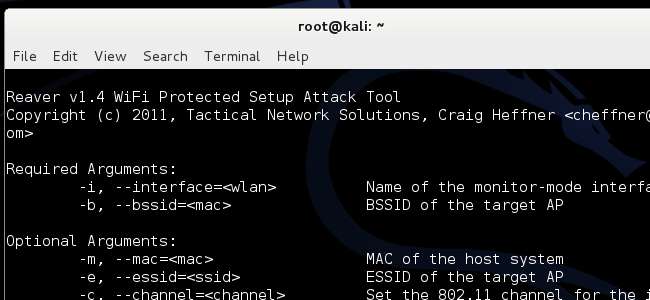

Memecah WPS Dengan Reaver

TERKAIT: Jangan Memiliki Rasa Keamanan yang Salah: 5 Cara Tidak Aman untuk Mengamankan Wi-Fi Anda

Ada juga serangan terhadap WPS, sistem yang sangat rentan yang diaktifkan oleh banyak router secara default. Pada beberapa router, menonaktifkan WPS di antarmuka tidak akan menghasilkan apa-apa - WPS tetap diaktifkan untuk dieksploitasi oleh penyerang!

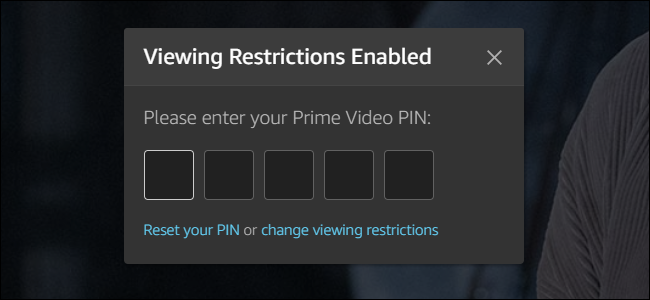

Pada dasarnya, WPS memaksa perangkat untuk menggunakan sistem PIN numerik 8 digit yang melewati frasa sandi. PIN ini selalu diperiksa dalam kelompok dua kode 4 digit, dan perangkat penghubung diberitahu apakah bagian empat digit sudah benar. Dengan kata lain, penyerang hanya perlu menebak empat digit pertama dan kemudian mereka dapat menebak empat digit kedua secara terpisah. Ini adalah serangan yang cukup cepat yang dapat terjadi di udara. Jika perangkat dengan WPS tidak bekerja dengan cara yang sangat tidak aman ini, itu akan melanggar spesifikasi WPS.

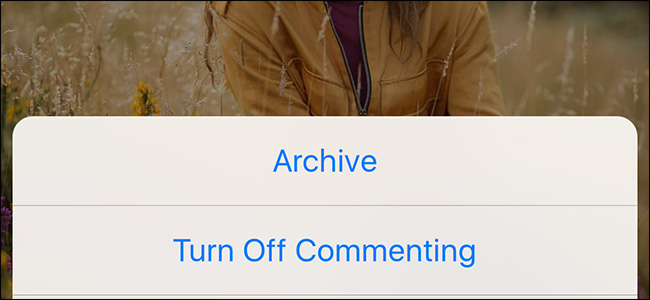

WPA2-PSK kemungkinan memiliki kerentanan keamanan lain yang juga belum kami temukan. Jadi, mengapa kami terus mengatakannya WPA2 adalah cara terbaik untuk mengamankan jaringan Anda ? Nah, karena masih. Mengaktifkan WPA2, menonaktifkan keamanan WEP dan WPA1 yang lebih lama, dan menetapkan kata sandi WPA2 yang cukup panjang dan kuat adalah hal terbaik yang dapat Anda lakukan untuk benar-benar melindungi diri Anda sendiri.

Ya, kata sandi Anda mungkin dapat diretas dengan sedikit usaha dan daya komputasi. Pintu depan Anda bisa retak dengan sedikit usaha dan kekuatan fisik juga. Tapi, dengan asumsi Anda menggunakan kata sandi yang layak, jaringan Wi-Fi Anda mungkin akan baik-baik saja. Dan, jika Anda menggunakan kunci yang setengah layak di pintu depan Anda, Anda mungkin akan baik-baik saja.