Si vous commencez soudainement à recevoir un flux infini de courriers indésirables, demandant peut-être la confirmation d'un abonnement, vous êtes victime d'un bombardement par e-mail. L'auteur tente probablement de cacher son véritable objectif, alors voici ce qu'il faut faire.

Qu'est-ce que le bombardement par e-mail?

Un bombardement par e-mail est une attaque contre votre boîte de réception qui implique l'envoi d'énormes quantités de messages à votre adresse. Parfois, ces messages sont du charabia complet, mais le plus souvent, ils seront des e-mails de confirmation pour les newsletters et les abonnements. Dans ce dernier cas, l'attaquant utilise un script pour rechercher sur Internet des forums et des newsletters, puis crée un compte avec votre adresse e-mail. Chacun vous enverra un e-mail de confirmation vous demandant de confirmer votre adresse. Ce processus se répète sur autant de sites non protégés que le script peut trouver.

Le terme «bombardement d'e-mails» peut également désigner l'inondation d'un serveur de messagerie avec trop d'e-mails dans le but de submerger le serveur de messagerie et de le faire tomber, mais ce n'est pas l'objectif ici - il serait difficile de faire tomber les comptes de messagerie modernes qui utilisent De toute façon, les serveurs de messagerie de Google ou de Microsoft. Au lieu d'une attaque par déni de service (DOS) contre les serveurs de messagerie que vous utilisez, l'assaut des messages est une distraction pour cacher les véritables intentions de l'attaquant.

Pourquoi cela vous arrive-t-il?

Un e-mail à la bombe est souvent une distraction utilisée pour enterrer un e-mail important dans votre boîte de réception et vous le cacher. Par exemple, un attaquant peut avoir accédé à l'un de vos comptes sur un site Web d'achat en ligne comme Amazon et commandé des produits coûteux pour lui-même. L'attentat à la bombe par e-mail inonde votre boîte de réception d'e-mails non pertinents, enterrant les e-mails de confirmation d'achat et d'expédition pour que vous ne les remarquiez pas.

Si vous possédez un domaine, l'attaquant tente peut-être de le transférer. Si un attaquant accède à votre compte bancaire ou à un compte sur un autre service financier, il peut également essayer de masquer les e-mails de confirmation pour les transactions financières.

En inondant votre boîte de réception, l'attentat à la bombe par e-mail sert de distraction face aux dégâts réels, enterrant tous les e-mails pertinents sur ce qui se passe dans une montagne d'e-mails inutiles. Lorsqu'ils arrêtent de vous envoyer vague après vague d'e-mails, il est peut-être trop tard pour réparer les dommages.

Un bombardement par e-mail peut également être utilisé pour prendre le contrôle de votre adresse e-mail. Si vous avez une adresse convoitée - quelque chose de simple avec peu de symboles et un vrai nom, par exemple - tout l'intérêt peut être de vous frustrer jusqu'à ce que vous abandonniez l'adresse. Une fois que vous avez renoncé à l'adresse e-mail, l'attaquant peut la reprendre et l'utiliser à ses fins.

Que faire lorsque vous êtes bombardé par e-mail

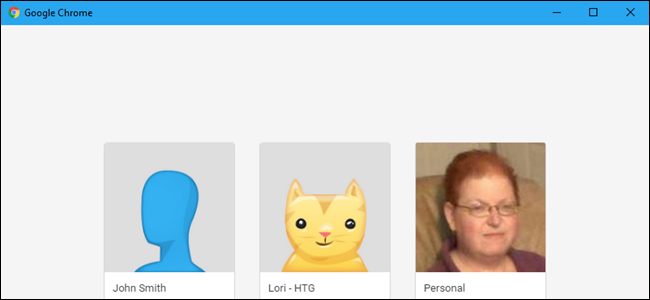

Si vous vous trouvez victime d'un attentat à la bombe par e-mail, la première chose à faire est de vérifier et de verrouiller vos comptes. Connectez-vous à n'importe quel compte d'achat, comme Amazon, et vérifiez les commandes récentes. Si vous voyez une commande que vous n’avez pas passée, contactez immédiatement le service client du site Web d’achat.

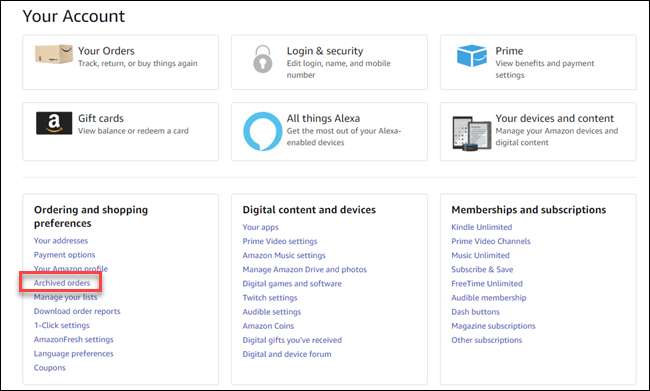

Vous voudrez peut-être aller plus loin. Sur Amazon, il est possible d '«archiver» les commandes et de les masquer de la liste de commandes normale. Un utilisateur Reddit a découvert un e-mail d'Amazon confirmant une commande de cinq cartes graphiques d'une valeur totale de 1000 $ enterré dans une attaque d'e-mails entrants. Lorsqu'ils sont allés annuler la commande, ils ne l'ont pas trouvée. L'attaquant avait archivé la commande Amazon , en espérant que cela l'aiderait à ne pas être détecté.

Vous pouvez vérifier les commandes Amazon archivées en accédant à Amazon Votre compte page et en cliquant sur "Commandes archivées" sous "Préférences de commande et d'achat".

Pendant que vous vérifiez vos comptes d'achat, il serait sage de supprimer complètement vos options de paiement. Si l'auteur de l'infraction attend toujours de pénétrer dans votre compte et de commander quelque chose, il ne pourra pas le faire.

Après avoir vérifié un site sur lequel vous avez fourni des informations de paiement, vérifiez vos comptes bancaires et de carte de crédit et recherchez toute activité inhabituelle. Vous devez également contacter vos institutions financières et les informer de la situation. Ils pourront peut-être verrouiller votre compte et vous aider à trouver toute activité inhabituelle. Si vous possédez des domaines, vous devez contacter votre fournisseur de domaine et demander de l'aide pour verrouiller le domaine afin qu'il ne puisse pas être transféré.

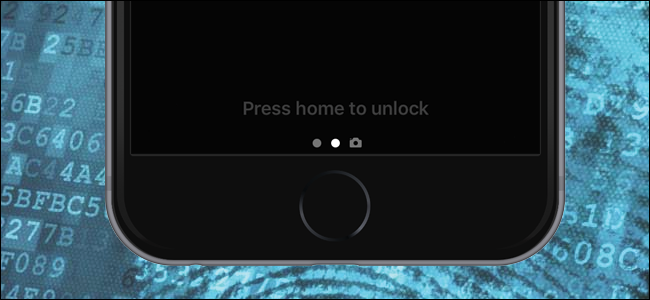

Si vous découvrez qu'un attaquant a accédé à l'un de vos sites Web, vous devez changer votre mot de passe sur ce site Web. Assurez-vous d'utiliser mots de passe forts et uniques pour tous vos comptes en ligne importants. Un gestionnaire de mots de passe aidera. Si vous pouvez le gérer, vous devez configurer authentification à deux facteurs pour chaque site qui le propose. Cela garantira que les attaquants ne pourront pas accéder à un compte, même s'ils obtiennent d'une manière ou d'une autre le mot de passe de ce compte.

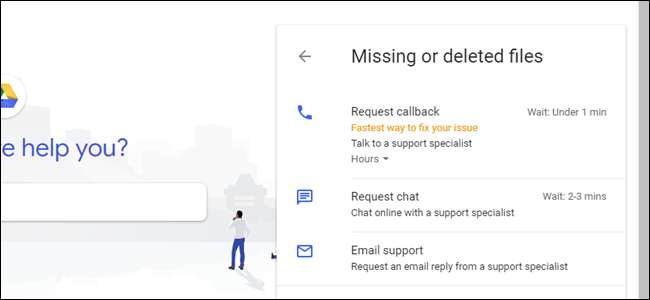

Maintenant que vous avez sécurisé vos différents comptes, il est temps de traiter vos e-mails. Pour la plupart des fournisseurs de messagerie, la première étape consiste à contacter votre fournisseur de messagerie. Malheureusement, contacter Google est incroyablement délicat. Google contact page ne semble pas offrir de méthode de contact pour la plupart des utilisateurs de Google. Si vous êtes payé Abonné Google One ou Abonné G Suite , vous pouvez contacter directement l'assistance Google. En parcourant leurs nombreux menus, nous n'avons trouvé une méthode de contact direct que lorsque vous avez des fichiers manquants dans Google Drive.

Il est peu probable qu'un membre de cette équipe d'assistance puisse vous aider à résoudre votre problème. Si vous utilisez Gmail sans abonnement, vous devrez surmonter l'attentat à la bombe. Vous pouvez créer des filtres pour nettoyer votre boîte de réception . Essayez de trouver quelque chose de commun dans les e-mails que vous recevez et définissez quelques filtres pour les déplacer vers le spam ou la corbeille. Faites juste attention à ne pas filtrer les e-mails que vous souhaitez voir dans le processus.

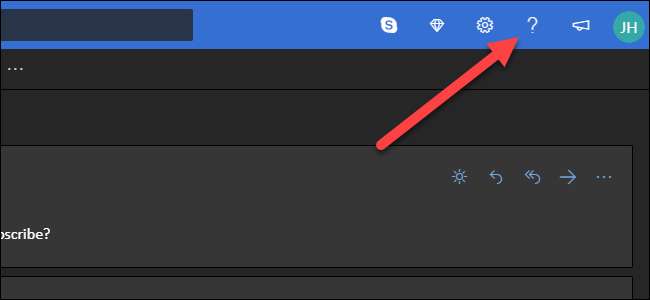

Si vous utilisez un e-mail Outlook.com, une aide est intégrée au site Web. Connectez-vous à votre messagerie, puis cliquez sur le point d'interrogation dans le coin supérieur droit.

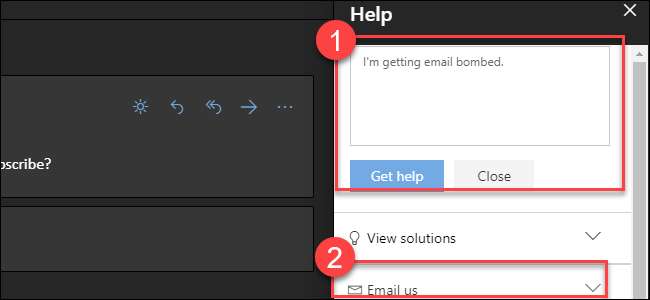

Tapez quelque chose comme "Je reçois un e-mail bombardé" et cliquez sur "Obtenir de l'aide". Vous recevrez une option "Envoyez-nous un e-mail", puis suivez-la.

Vous n'obtiendrez pas de secours immédiat, mais nous espérons que l'assistance vous contactera pour vous aider. En attendant, vous voudrez créer des règles pour filtrer les fichiers indésirables que vous recevez.

Si vous utilisez un autre fournisseur de messagerie, essayez de le contacter directement et configurez des filtres. Dans tous les cas, ne supprimez ni votre compte ni votre adresse e-mail. Prendre le contrôle de votre adresse e-mail peut en fait être ce que l'attaquant souhaite vraiment. Abandonner votre adresse e-mail leur donne un moyen d'atteindre cet objectif.

Vous ne pouvez pas arrêter l'attaque, mais vous pouvez l'attendre

En fin de compte, vous ne pouvez rien faire pour arrêter l’attaque vous-même. Si votre fournisseur de messagerie ne peut pas ou ne veut pas vous aider, vous devrez endurer l'attaque et espérer qu'elle s'arrêtera.

Sachez simplement que vous risquez d'être sur une longue période. Bien que les e-mails à la bombe disparaissent parfois après une journée, ils peuvent durer aussi longtemps que l’auteur le souhaite ou en a les ressources. Il peut être judicieux de contacter toute personne importante, de lui faire part de ce qui se passe et de proposer un autre moyen de vous contacter. Finalement, votre attaquant obtiendra ce qu'il veut ou réalisera que vous avez pris les mesures nécessaires pour l'empêcher de réussir et passer à une cible plus facile.