Lorsqu'il s'agit de sécuriser votre réseau Wi-Fi, nous recommandons toujours le cryptage WPA2-PSK . C’est le seul moyen vraiment efficace de restreindre l’accès à votre réseau Wi-Fi domestique. Mais le chiffrement WPA2 peut également être piraté - voici comment procéder.

Comme d'habitude, ce n'est pas un guide pour déchiffrer le chiffrement WPA2 de quelqu'un. Il explique comment votre chiffrement pourrait être piraté et ce que vous pouvez faire pour mieux vous protéger. Cela fonctionne même si vous utilisez la sécurité WPA2-PSK avec cryptage AES fort .

Votre phrase secrète peut être piratée hors ligne

EN RELATION: Explication des attaques par force brute: comment tout cryptage est vulnérable

Il existe deux types de façons de casser un mot de passe, généralement appelé hors ligne et en ligne. Lors d'une attaque hors ligne, un attaquant dispose d'un fichier contenant des données qu'il peut tenter de casser. Par exemple, si un attaquant parvient à accéder et à télécharger une base de données de mots de passe pleine de mots de passe hachés, il pourrait alors tenter de déchiffrer ces mots de passe. Ils peuvent deviner des millions de fois par seconde, et ils ne sont vraiment limités que par la vitesse de leur matériel informatique. De toute évidence, avec l'accès à une base de données de mots de passe hors ligne, un attaquant peut tenter de déchiffrer un mot de passe beaucoup plus facilement. Ils le font via " brute-forcing ”- essayant littéralement de deviner de nombreuses possibilités différentes et espérant que l'une d'entre elles correspondra.

Une attaque en ligne est beaucoup plus difficile et prend beaucoup, beaucoup plus de temps. Par exemple, imaginez qu'un attaquant tente d'accéder à votre compte Gmail. Ils pouvaient deviner quelques mots de passe, puis Gmail les empêcherait d'essayer d'autres mots de passe pendant un certain temps. Parce qu'ils n'ont pas accès aux données brutes avec lesquelles ils peuvent essayer de faire correspondre les mots de passe, ils sont considérablement limités. (Pommes iCloud ne limitait pas le débit des propositions de mots de passe de cette façon, et cela a contribué à l'énorme vol de photos de célébrités nues.)

Nous avons tendance à penser que le Wi-Fi est uniquement vulnérable aux attaques en ligne. Un attaquant devra deviner un mot de passe et tenter de se connecter au réseau WI-Fi avec lui, de sorte qu'il ne peut certainement pas deviner des millions de fois par seconde. Malheureusement, ce n’est pas vraiment vrai.

La poignée de main à quatre peut être capturée

EN RELATION: Comment un attaquant pourrait briser la sécurité de votre réseau sans fil

Lorsqu'un appareil se connecte à un réseau Wi-Fi WPA-PSK, une opération appelée «prise de contact à quatre» est effectuée. Il s'agit essentiellement de la négociation au cours de laquelle la station de base Wi-Fi et un appareil établissent leur connexion l'un avec l'autre, échangeant la phrase de passe et les informations de cryptage. Cette poignée de main est le talon d’Achille du WPA2-PSK.

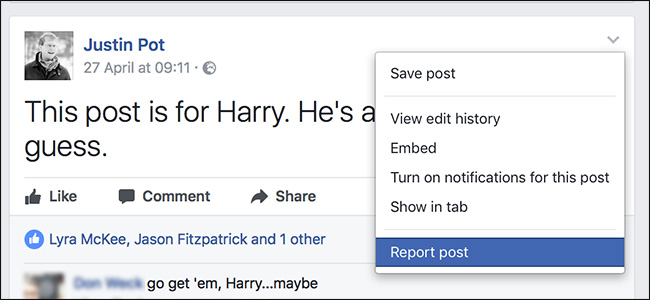

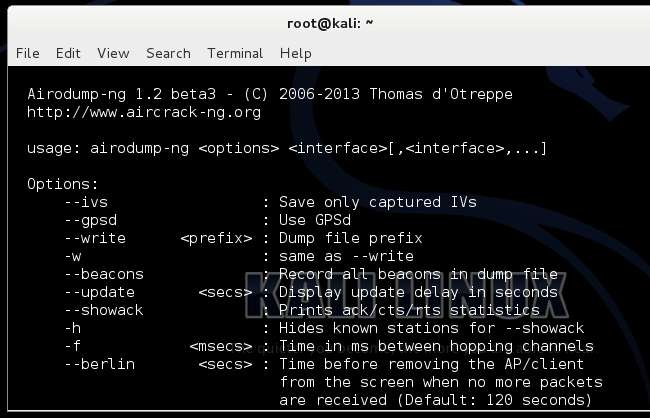

Un attaquant peut utiliser un outil tel que airodump-ng pour surveiller le trafic transmis par voie aérienne et capturer cette poignée de main à quatre. Ils disposeraient alors des données brutes dont ils ont besoin pour effectuer une attaque hors ligne, en devinant les phrases de passe possibles et en les comparant aux données de la négociation à quatre jusqu'à ce qu'ils en trouvent une qui correspond.

Si un attaquant attend suffisamment longtemps, il pourra capturer ces données d'établissement de liaison à quatre lorsqu'un appareil se connecte. Cependant, ils peuvent également effectuer une attaque «deauth», que nous avons couverte lorsque nous avons examiné comment votre réseau Wi-Fi pourrait être fissuré . L'attaque Deauth déconnecte de force votre appareil de son réseau Wi-Fi, et votre appareil se reconnecte immédiatement, effectuant la négociation à quatre voies que l'attaquant peut capturer.

Cracking de la poignée de main WPA

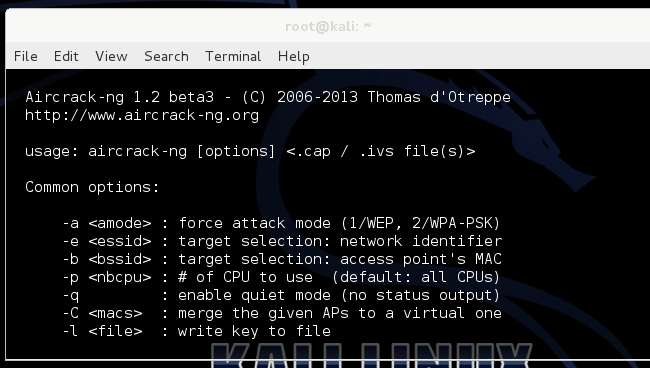

Une fois les données brutes capturées, un attaquant peut utiliser un outil tel que cowpatty ou aircrack-ng avec un «fichier dictionnaire» contenant une liste de nombreux mots de passe possibles. Ces fichiers sont généralement utilisés pour accélérer le processus de craquage. La commande essaie chaque phrase de passe possible par rapport aux données de négociation WPA jusqu'à ce qu'elle en trouve une qui corresponde. Comme il s'agit d'une attaque hors ligne, elle peut être effectuée beaucoup plus rapidement qu'une attaque en ligne. Un attaquant n'aurait pas à se trouver dans la même zone physique que le réseau pour tenter de déchiffrer la phrase secrète. L'attaquant pourrait potentiellement utiliser Amazon S3 ou un autre service de cloud computing ou centre de données, jetant du matériel sur le processus de craquage et l'accélérant considérablement.

Comme d'habitude, tous ces outils sont disponibles en Kali Linux (anciennement BackTrack Linux), une distribution Linux conçue pour les tests de pénétration. Ils peuvent être vus en action là-bas.

Il est difficile de dire combien de temps il faudrait pour déchiffrer un mot de passe de cette manière. Pour un bon et long mot de passe , cela pourrait prendre des années, voire des centaines d'années ou plus. Si le mot de passe est «mot de passe», cela prendrait probablement moins d'une seconde. À mesure que le matériel s'améliorera, ce processus s'accélérera. C'est clairement une bonne idée d'utiliser un mot de passe plus long pour cette raison - 20 caractères prendraient beaucoup plus de temps à déchiffrer que 8. Changer le mot de passe tous les six mois ou chaque année pourrait également aider, mais seulement si vous pensez que quelqu'un passe des mois puissance de l'ordinateur pour déchiffrer votre phrase secrète. Vous n’êtes probablement pas si spécial, bien sûr!

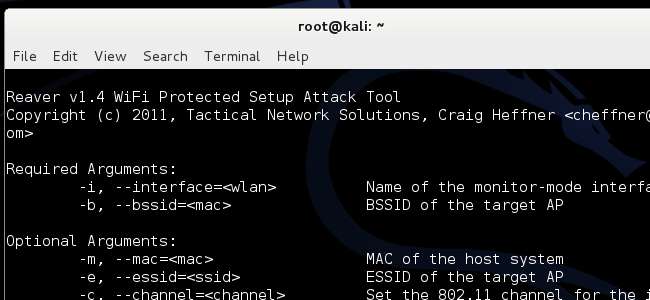

Rompre WPS avec Reaver

EN RELATION: N'ayez pas un faux sentiment de sécurité: 5 moyens non sécurisés pour sécuriser votre Wi-Fi

Il y a aussi une attaque contre WPS, un système incroyablement vulnérable avec lequel de nombreux routeurs sont livrés activé par défaut. Sur certains routeurs, la désactivation de WPS dans l'interface ne fait rien - elle reste activée pour que les attaquants puissent l'exploiter!

Essentiellement, WPS force les périphériques à utiliser un système de code PIN numérique à 8 chiffres qui contourne la phrase de passe. Ce code PIN est toujours vérifié par groupes de deux codes à 4 chiffres, et le dispositif de connexion est informé si la section à quatre chiffres est correcte. En d'autres termes, un attaquant doit simplement deviner les quatre premiers chiffres, puis il peut deviner les quatre seconds séparément. Il s'agit d'une attaque assez rapide qui peut avoir lieu par voie aérienne. Si un appareil avec WPS ne fonctionnait pas de cette manière extrêmement peu sûre, il enfreindrait la spécification WPS.

WPA2-PSK a probablement d'autres vulnérabilités de sécurité que nous n'avons pas encore découvertes. Alors, pourquoi continuons-nous à dire WPA2 est le meilleur moyen de sécuriser votre réseau ? Eh bien, parce que ça l'est toujours. Activer WPA2, désactiver les anciennes sécurités WEP et WPA1, et définir un mot de passe WPA2 raisonnablement long et fort est la meilleure chose à faire pour vraiment vous protéger.

Oui, votre mot de passe peut probablement être piraté avec un certain effort et une puissance de calcul. Votre porte d'entrée pourrait également être fissurée avec un peu d'effort et de force physique. Mais, en supposant que vous utilisez un mot de passe décent, votre réseau Wi-Fi fonctionnera probablement. Et, si vous utilisez une serrure à moitié décente sur votre porte d'entrée, vous irez probablement bien aussi.