Das Enhanced Mitigation Experience Toolkit ist das bestgehütete Sicherheitsgeheimnis von Microsoft. Es ist einfach Installieren Sie EMET und sichern Sie schnell viele beliebte Anwendungen Aber mit EMET können Sie noch viel mehr tun.

EMET wird nicht angezeigt und stellt Ihnen Fragen. Sobald Sie es eingerichtet haben, handelt es sich um eine Lösung zum Festlegen und Vergessen. Hier erfahren Sie, wie Sie weitere Anwendungen mit EMET sichern und beheben, wenn sie beschädigt werden.

Wissen, ob EMET eine Anwendung bricht

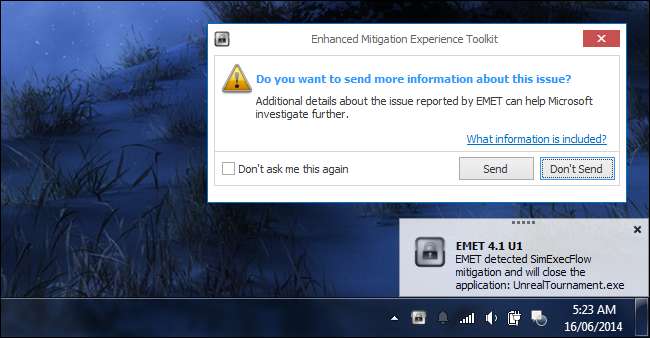

Wenn eine Anwendung etwas tut, was Ihre EMET-Regeln nicht zulassen, wird EMET die Anwendung herunterfahren - dies ist sowieso die Standardeinstellung. EMET schließt Anwendungen, die sich möglicherweise unsicher verhalten, sodass keine Exploits auftreten können. Windows tut dies standardmäßig nicht für alle Anwendungen, da dadurch die Kompatibilität mit vielen der heute verwendeten alten Windows-Anwendungen beeinträchtigt wird.

Wenn eine Anwendung unterbrochen wird, wird die Anwendung sofort heruntergefahren und das EMET-Symbol in der Taskleiste wird angezeigt. Es wird auch in das Windows-Ereignisprotokoll geschrieben. Diese Optionen können über das Feld Berichterstellung in der Multifunktionsleiste oben im EMET-Fenster angepasst werden.

Verwenden Sie eine 64-Bit-Version von Windows

VERBUNDEN: Warum die 64-Bit-Version von Windows sicherer ist

64-Bit-Versionen von Windows sind sicherer weil sie Zugriff auf Funktionen wie ASLR (Address Space Layout Randomization) haben. Nicht alle dieser Funktionen sind verfügbar, wenn Sie eine 32-Bit-Version von Windows verwenden. Wie Windows selbst sind auch die Sicherheitsfunktionen von EMET auf 64-Bit-PCs umfassender und nützlicher.

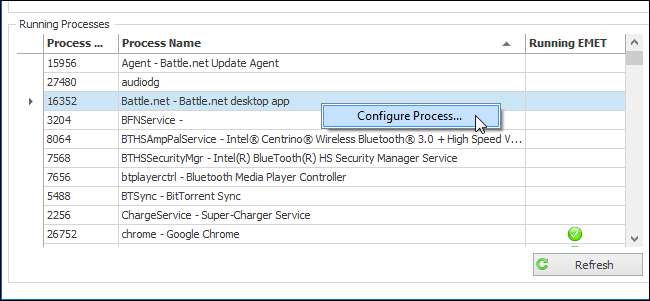

Sperren Sie bestimmte Prozesse

Möglicherweise möchten Sie bestimmte Anwendungen anstelle Ihres gesamten Systems sperren. Konzentrieren Sie sich auf die Anwendungen, die am wahrscheinlichsten gefährdet sind. Dies bedeutet Webbrowser, Browser-Plug-Ins, Chat-Programme und jede andere Software, die mit dem Internet kommuniziert oder heruntergeladene Dateien öffnet. Low-Level-Systemdienste und -Anwendungen, die offline ausgeführt werden, ohne heruntergeladene Dateien zu öffnen, sind weniger gefährdet. Wenn Sie eine wichtige Geschäftsanwendung haben - vielleicht eine, die auf das Internet zugreift -, ist dies möglicherweise die Anwendung, die Sie am meisten schützen möchten.

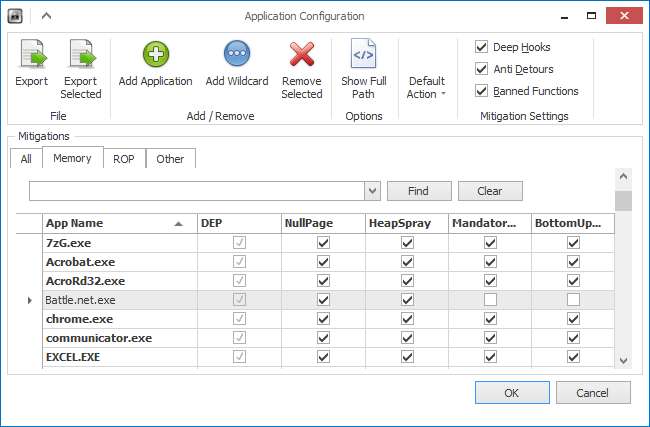

Um eine laufende Anwendung zu sichern, suchen Sie sie in der EMET-Liste, klicken Sie mit der rechten Maustaste darauf und wählen Sie Prozess konfigurieren.

(Wenn Sie einen Prozess sichern möchten, der nicht ausgeführt wird, öffnen Sie das Anwendungsfenster und verwenden Sie die Schaltflächen Anwendung hinzufügen oder Platzhalter hinzufügen.)

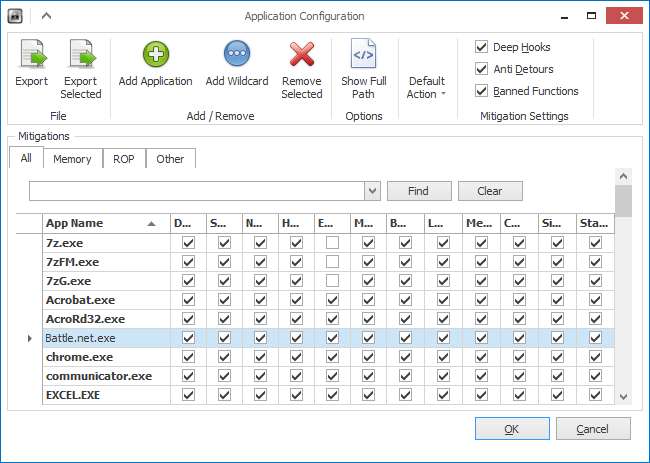

Das Fenster Anwendungskonfiguration wird mit hervorgehobener Anwendung angezeigt. Standardmäßig werden alle Regeln automatisch aktiviert. Klicken Sie hier einfach auf die Schaltfläche OK, um alle Regeln anzuwenden.

Wenn Ihre Anwendung nicht ordnungsgemäß funktioniert, sollten Sie hierher zurückkehren und versuchen, einige der Einschränkungen für diese Anwendung zu deaktivieren. Deaktivieren Sie sie nacheinander, bis die Anwendung funktioniert und Sie das Problem eingrenzen können.

Wenn Sie eine Anwendung überhaupt nicht einschränken möchten, wählen Sie sie in der Liste aus und klicken Sie auf die Schaltfläche "Ausgewählte entfernen", um Ihre Regeln zu löschen und die Anwendung wieder in den Standardzustand zu versetzen.

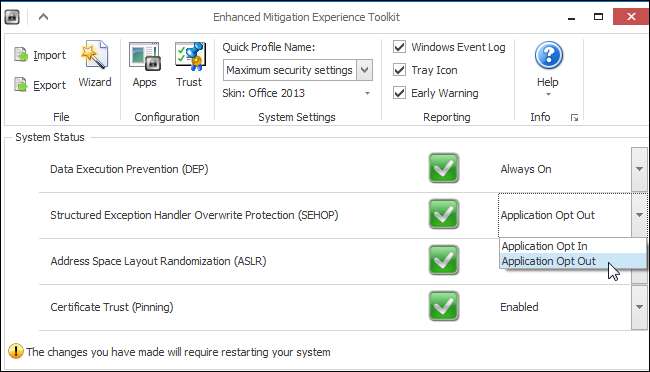

Systemweite Regeln ändern

Im Abschnitt Systemstatus können Sie systemweite Regeln auswählen. Sie möchten wahrscheinlich die Standardeinstellungen beibehalten, mit denen Anwendungen diese Sicherheitsmaßnahmen aktivieren können.

Für maximale Sicherheit können Sie für diese Einstellungen "Immer ein" oder "Application Opt Out" auswählen. Dies kann viele Anwendungen beschädigen, insbesondere ältere. Wenn sich Anwendungen schlecht verhalten, können Sie zu den Standardeinstellungen zurückkehren oder "Opt-out" -Regeln für Anwendungen erstellen.

Um eine Opt-Out-Regel zu erstellen, klicken Sie mit der rechten Maustaste auf einen Prozess und wählen Sie Prozess konfigurieren. Deaktivieren Sie die Art des Schutzes, von dem Sie sich abmelden möchten. Wenn Sie also die systemweite ASLR deaktivieren möchten, deaktivieren Sie die Kontrollkästchen MandatoryASLR und BottomUpASLR für diesen Prozess. Klicken Sie auf OK, um Ihre Regel zu speichern.

Beachten Sie, dass wir oben für DEP "Immer ein" aktiviert haben, sodass wir DEP für keine Prozesse im Fenster "Anwendungskonfiguration" unten deaktivieren können.

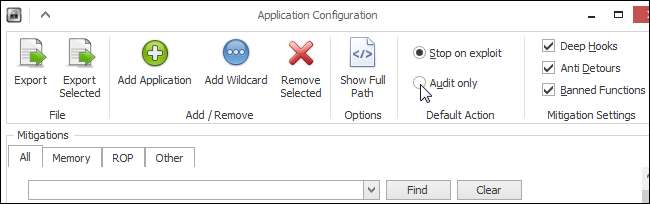

Testregeln im Modus "Nur Audit"

Wenn Sie EMET-Regeln testen möchten, sich aber nicht mit Problemen befassen möchten, können Sie den Modus "Nur Audit" aktivieren. Klicken Sie in EMET auf das Apps-Symbol, um auf das Fenster Anwendungskonfiguration zuzugreifen. Im Menüband oben auf dem Bildschirm finden Sie einen Abschnitt "Standardaktion". Standardmäßig ist "Beim Exploit stoppen" aktiviert. EMET fährt eine Anwendung herunter, wenn eine Regel verletzt wird. Sie können es auch auf Nur Audit einstellen. Wenn eine Anwendung gegen eine Ihrer EMET-Regeln verstößt, meldet EMET das Problem und lässt die Anwendung weiterlaufen.

Dies beseitigt offensichtlich die Sicherheitsvorteile von EMET, ist jedoch eine gute Möglichkeit, Regeln zu testen, bevor EMET wieder in den Modus "Stop on Exploit" versetzt wird.

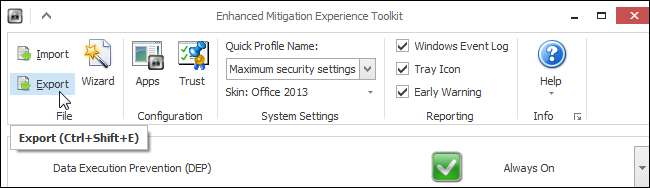

Export- und Importregeln

Verwenden Sie nach dem Erstellen und Testen Ihrer Regeln unbedingt die Schaltfläche Exportieren oder Ausgewählte exportieren, um Ihre Regeln in eine Datei zu exportieren. Sie können sie dann auf alle anderen von Ihnen verwendeten PCs importieren und erhalten denselben Sicherheitsschutz, ohne weiter herumzuspielen.

In Unternehmensnetzwerken können EMET-Regeln und EMET selbst über bereitgestellt werden Gruppenrichtlinie .

Nichts davon ist obligatorisch. Wenn Sie ein Heimanwender sind, der sich nicht damit befassen möchte, können Sie einfach EMET installieren und die empfohlenen Standardeinstellungen beibehalten.