I den här installationen av Geek School tar vi en titt på mappvirtualisering, SID och tillstånd, liksom krypteringsfilsystemet.

Var noga med att kolla in de tidigare artiklarna i denna Geek School-serie på Windows 7:

- Introduktion till How-To Geek School

- Uppgraderingar och migreringar

- Konfigurera enheter

- Hantera diskar

- Hantera applikationer

- Hantera Internet Explorer

- Grundläggande IP-adressering

- Nätverk

- Trådlöst nätverk

- Windows brandvägg

- Fjärradministration

- Fjärråtkomst

- Övervakning, prestanda och uppdatering av Windows

Och håll koll på resten av serien hela den här veckan.

Mappvirtualisering

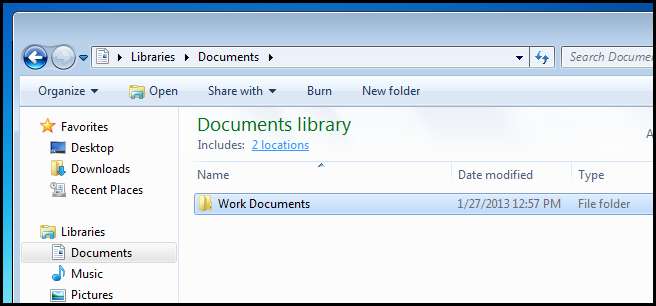

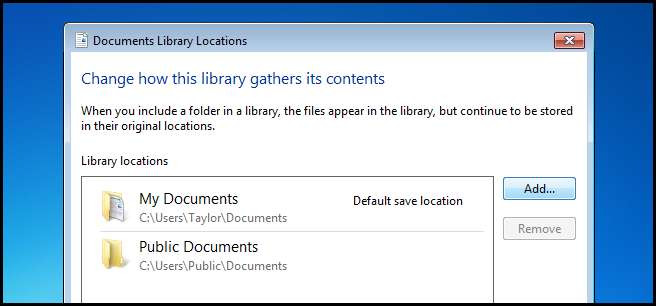

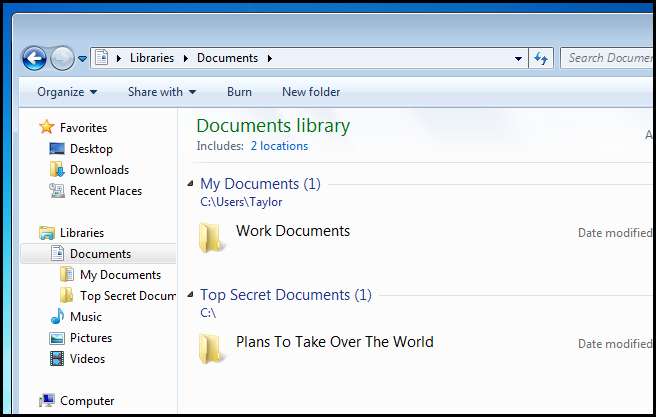

Windows 7 introducerade begreppet bibliotek som gjorde det möjligt för dig att ha en central plats där du kunde se resurser som finns någon annanstans på din dator. Mer specifikt tillåter biblioteksfunktionen dig att lägga till mappar var som helst på din dator till ett av fyra standardbibliotek, dokument, musik, videor och bilder, som är lättillgängliga från navigeringsfönstret i Utforskaren.

Det finns två viktiga saker att notera om biblioteksfunktionen:

- När du lägger till en mapp i ett bibliotek rör sig inte själva mappen utan snarare skapas en länk till platsen för mappen.

- För att lägga till en nätverksdelning i dina bibliotek måste den vara tillgänglig offline, men du kan också använda ett arbete runt med symboliska länkar.

För att lägga till en mapp i ett bibliotek, gå bara in i biblioteket och klicka på platslänken.

Klicka sedan på knappen Lägg till.

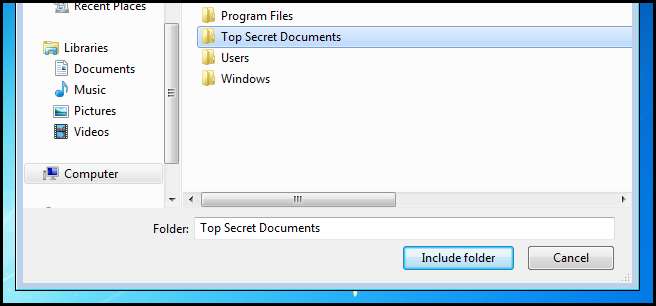

Leta reda på den mapp du vill inkludera i biblioteket och klicka på knappen Inkludera mapp.

Det är allt som finns i det.

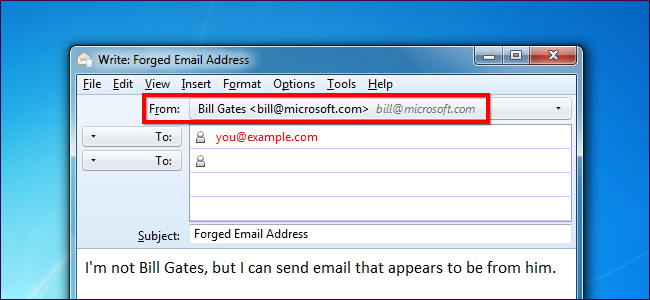

Säkerhetsidentifieraren

Windows operativsystem använder SID för att representera alla säkerhetsprinciper. SID är bara strängar med variabel längd med alfanumeriska tecken som representerar maskiner, användare och grupper. SIDs läggs till i ACL (Access Control Lists) varje gång du ger en användare eller grupp behörighet till en fil eller mapp. Bakom kulisserna lagras SID på samma sätt som alla andra dataobjekt är: i binär. Men när du ser ett SID i Windows kommer det att visas med en mer läsbar syntax. Det är inte ofta du ser någon form av SID i Windows; det vanligaste scenariot är när du ger någon behörighet till en resurs och sedan tar bort deras användarkonto. SID kommer då att dyka upp i ACL. Så låt oss ta en titt på det typiska formatet där du kommer att se SID: er i Windows.

Notationen som du ser tar en viss syntax. Nedan följer de olika delarna av ett SID.

- Ett ”S” -prefix

- Strukturrevisionsnummer

- Ett 48-bitars identifieringsbehörighetsvärde

- Ett variabelt antal 32-bitars under-myndighets- eller relatividentifieringsvärden (RID)

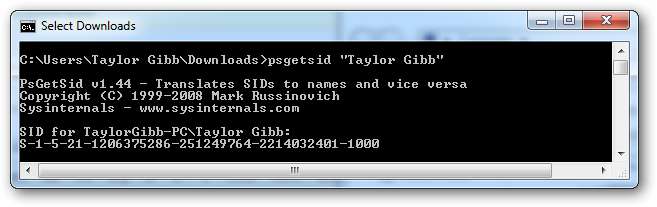

Med hjälp av min SID i bilden nedan kommer vi att dela upp de olika avsnitten för att få en bättre förståelse.

SID-strukturen:

'S' - Den första komponenten i ett SID är alltid ett ”S”. Detta är prefix till alla SID: er och finns för att informera Windows om att det som följer är ett SID.

’1′ - Den andra komponenten i ett SID är revisionsnumret för SID-specifikationen. Om SID-specifikationen skulle ändras skulle den ge bakåtkompatibilitet. Från och med Windows 7 och Server 2008 R2 är SID-specifikationen fortfarande i den första versionen.

’5′ - Den tredje delen av ett SID kallas Identifier Authority. Detta definierar i vilket omfattning SID genererades. Möjliga värden för dessa avsnitt av SID kan vara:

- 0 - Null Authority

- 1 - Världsmyndigheten

- 2 - Lokala myndigheter

- 3 - Skaparmyndighet

- 4 - Icke-unik myndighet

- 5 - NT myndighet

’21′ - Den fjärde komponenten är undermyndighet 1. Värdet '21' används i det fjärde fältet för att specificera att de undermyndigheter som följer identifierar den lokala maskinen eller domänen.

’1206375286-251249764-2214032401′ - Dessa kallas undermyndighet 2,3 respektive 4. I vårt exempel används detta för att identifiera den lokala maskinen, men kan också vara identifieraren för en domän.

’1000′ - Undermyndighet 5 är den sista komponenten i vårt SID och kallas RID (Relative Identifier). RID är relativt varje säkerhetsprincip: Observera att alla användardefinierade objekt, de som inte levereras av Microsoft, har ett RID på 1000 eller högre.

Säkerhetsprinciper

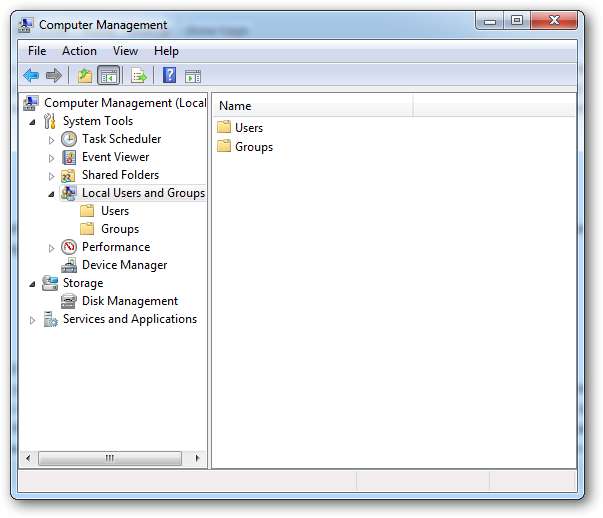

En säkerhetsprincip är allt som har ett SID kopplat till sig. Dessa kan vara användare, datorer och till och med grupper. Säkerhetsprinciper kan vara lokala eller vara i domänkontext. Du hanterar lokala säkerhetsprinciper genom snapin-modulen Lokala användare och grupper, under datorhantering. För att komma dit, högerklicka på datorns genväg i startmenyn och välj hantera.

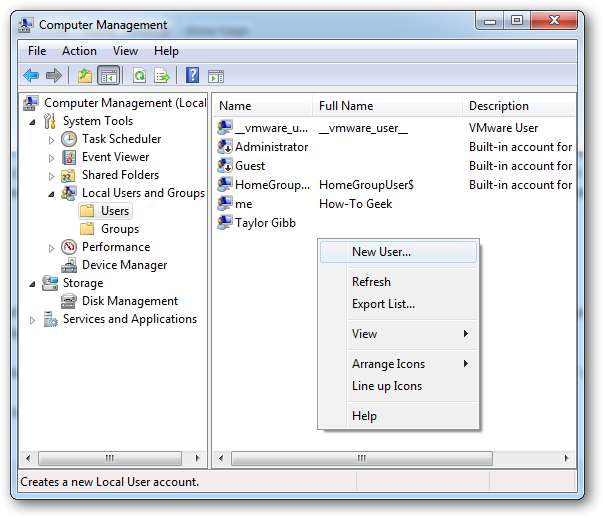

För att lägga till en ny användarsäkerhetsprincip kan du gå till mappen Användare och högerklicka och välja Ny användare.

Om du dubbelklickar på en användare kan du lägga till dem i en säkerhetsgrupp på fliken Medlem av.

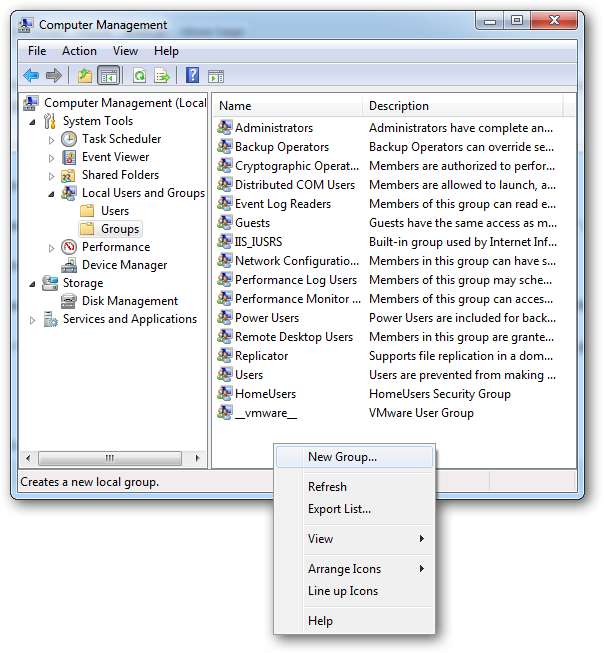

För att skapa en ny säkerhetsgrupp, navigerar du till mappen Grupper till höger. Högerklicka på det vita utrymmet och välj Ny grupp.

Dela behörigheter och NTFS tillstånd

I Windows finns det två typer av fil- och mappbehörigheter. För det första finns det delningstillstånd. För det andra finns det NTFS-behörigheter, som också kallas säkerhetstillstånd. Att säkra delade mappar görs vanligtvis med en kombination av Dela och NTFS-behörigheter. Eftersom detta är fallet är det viktigt att komma ihåg att det mest begränsande tillståndet alltid gäller. Till exempel, om delningsbehörigheten ger säkerhetsprincipen Alla läsbehörighet, men NTFS-behörighet tillåter användare att göra en ändring av filen, kommer delningsbehörigheten att ha företräde, och användarna får inte göra ändringar. När du ställer in behörigheterna kontrollerar LSASS (Local Security Authority) åtkomst till resursen. När du loggar in får du en åtkomsttoken med ditt SID på det. När du går till resursen jämför LSASS SID som du lade till ACL (Access Control List). Om SID är på ACL, avgör det om du ska tillåta eller neka åtkomst. Oavsett vilka behörigheter du använder finns det skillnader, så låt oss ta en titt för att få en bättre förståelse för när vi ska använda vad.

Dela behörigheter:

- Gäller endast användare som har åtkomst till resursen via nätverket. De gäller inte om du loggar in lokalt, till exempel via terminaltjänster.

- Det gäller alla filer och mappar i den delade resursen. Om du vill tillhandahålla en mer detaljerad typ av begränsningsschema bör du använda NTFS Permission utöver delade behörigheter

- Om du har några FAT- eller FAT32-formaterade volymer är detta den enda formen av begränsning som är tillgänglig för dig, eftersom NTFS-behörigheter inte är tillgängliga på dessa filsystem.

NTFS-tillstånd:

- Den enda begränsningen för NTFS-behörigheter är att de bara kan ställas in på en volym som är formaterad till NTFS-filsystemet

- Kom ihåg att NTFS-behörigheter är kumulativa. Det betyder att en användares effektiva behörigheter är resultatet av att kombinera användarens tilldelade behörigheter och behörigheterna för alla grupper som användaren tillhör.

De nya aktierättigheterna

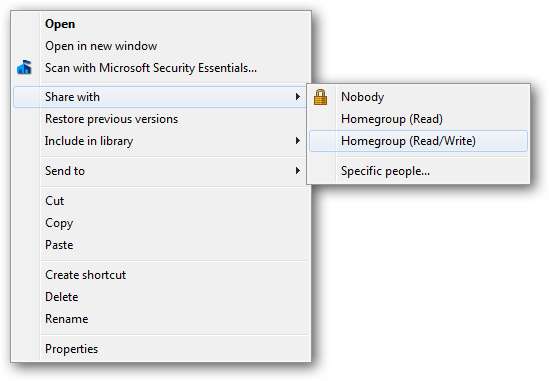

Windows 7 köpte med sig en ny "enkel" delteknik. Alternativen ändrades från Läs, Ändra och Full kontroll till Läs och Läs / Skriv. Idén var en del av hela Homegroup-mentaliteten och gör det enkelt att dela en mapp för personer som inte är datakunniga. Detta görs via snabbmenyn och delar enkelt med din hemgrupp.

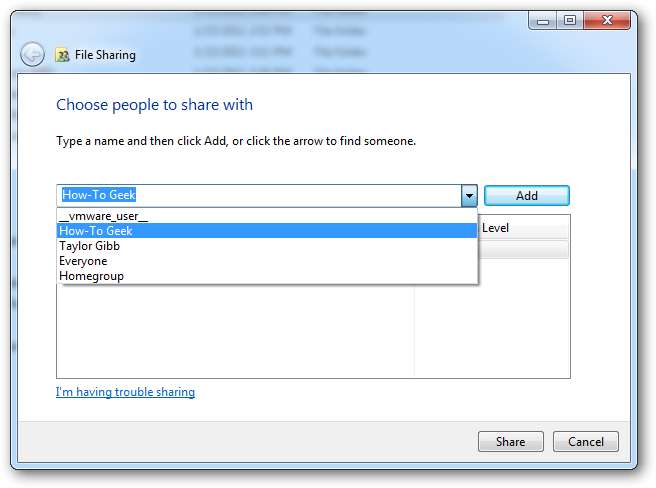

Om du vill dela med någon som inte är i hemgruppen kan du alltid välja alternativet "Specifika personer ...". Vilket skulle ge en mer "detaljerad" dialog där du kan ange en användare eller grupp.

Det finns bara två behörigheter, som tidigare nämnts. Tillsammans erbjuder de ett helt eller inget skyddssystem för dina mappar och filer.

- Läsa tillstånd är alternativet "titta, rör inte". Mottagarna kan öppna, men inte ändra eller ta bort en fil.

- Läsa skriva är alternativet "gör vad som helst". Mottagare kan öppna, ändra eller ta bort en fil.

Old School Permission

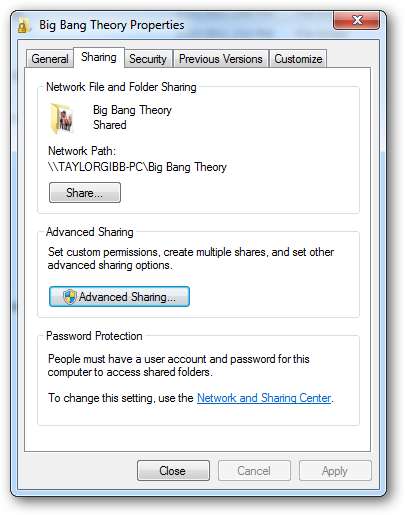

Den gamla delningsdialogen hade fler alternativ, till exempel möjligheten att dela mappen under ett annat alias. Det gjorde det möjligt för oss att begränsa antalet samtidiga anslutningar samt konfigurera caching. Ingen av dessa funktioner går förlorade i Windows 7, utan döljs snarare under ett alternativ som heter "Advanced Sharing". Om du högerklickar på en mapp och går till dess egenskaper kan du hitta dessa inställningar för "Advanced Sharing" under delningsfliken.

Om du klickar på knappen "Avancerad delning", som kräver lokala administratörsuppgifter, kan du konfigurera alla inställningar som du kände till i tidigare versioner av Windows.

Om du klickar på behörighetsknappen presenteras de tre inställningarna som vi alla känner till.

- Läsa med tillstånd kan du visa och öppna filer och underkataloger samt köra applikationer. Det tillåter dock inga ändringar.

- Ändra tillåtelse gör att du kan göra allt som Läsa tillstånd tillåter, och det lägger också till möjligheten att lägga till filer och underkataloger, ta bort undermappar och ändra data i filerna.

- Full kontroll är "gör vad som helst" med de klassiska behörigheterna, eftersom det gör att du kan göra alla tidigare behörigheter. Dessutom ger den dig avancerad ändring av NTFS-tillstånd, men detta gäller bara i NTFS-mappar

NTFS-tillstånd

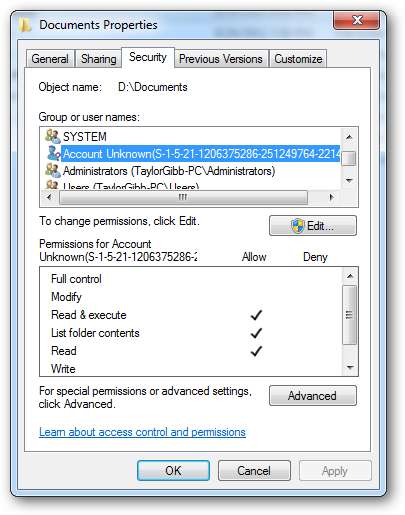

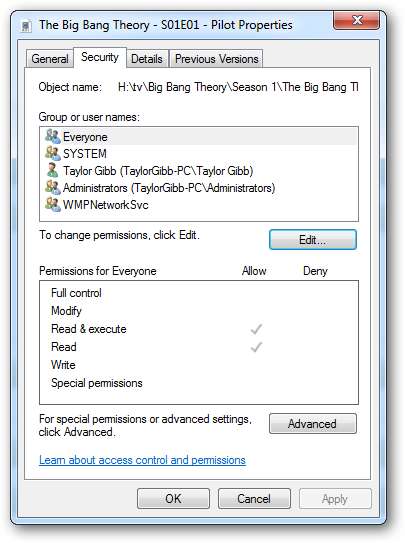

NTFS-behörigheter möjliggör mycket detaljerad kontroll över dina filer och mappar. Med detta sagt kan mängden granularitet vara skrämmande för en nykomling. Du kan också ställa in NTFS-behörighet både per fil och per mapp. För att ställa in NTFS-behörighet för en fil ska du högerklicka och gå till filens egenskaper och sedan gå till säkerhetsfliken.

Klicka på redigeringsknappen för att redigera NTFS-behörigheter för en användare eller grupp.

Som du kanske ser finns det ganska många NTFS-behörigheter, så låt oss bryta ner dem. Först tittar vi på NTFS-behörigheter som du kan ställa in i en fil.

- Full kontroll låter dig läsa, skriva, modifiera, köra, ändra attribut, behörigheter och ta äganderätten till filen.

- Ändra låter dig läsa, skriva, modifiera, köra och ändra filens attribut.

- Läs & kör låter dig visa filens data, attribut, ägare och behörigheter och köra filen om det är ett program.

- Läsa låter dig öppna filen, visa dess attribut, ägare och behörigheter.

- Skriva låter dig skriva data till filen, lägga till filen och läsa eller ändra dess attribut.

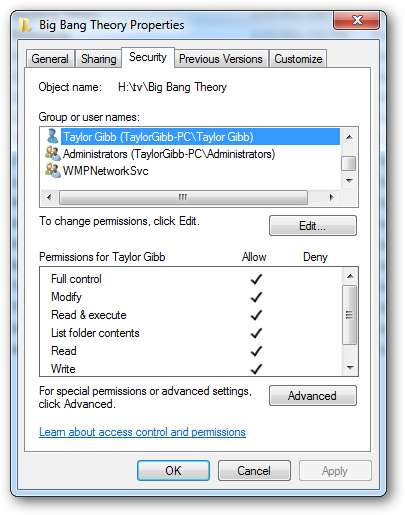

NTFS Behörigheter för mappar har lite olika alternativ, så låt oss ta en titt på dem.

- Full kontroll låter dig läsa, skriva, ändra och exekvera filer i mappen, ändra attribut, behörigheter och ta äganderätt till mappen eller filerna i.

- Ändra låter dig läsa, skriva, ändra och köra filer i mappen och ändra attribut för mappen eller filerna i.

- Läs & kör låter dig visa mappens innehåll och visa data, attribut, ägare och behörigheter för filer i mappen och köra filer i mappen.

- Lista mappinnehåll låter dig visa mappens innehåll och visa data, attribut, ägare och behörigheter för filer i mappen och köra filer i mappen

- Läsa låter dig visa filens data, attribut, ägare och behörigheter.

- Skriva låter dig skriva data till filen, lägga till filen och läsa eller ändra dess attribut.

Sammanfattning

Sammanfattningsvis representerar användarnamn och grupper en alfanumerisk sträng som kallas SID (Security Identifier). Dela- och NTFS-behörigheter är knutna till dessa SID. Delbehörigheter kontrolleras endast av LSSAS när de nås via nätverket, medan NTFS-tillstånd kombineras med delningsbehörigheter för att möjliggöra en mer detaljerad säkerhetsnivå för resurser som nås via nätverket såväl som lokalt.

Åtkomst till en delad resurs

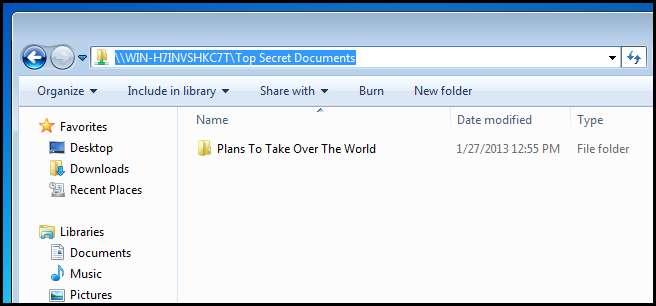

Så nu när vi har lärt oss om de två metoderna vi kan använda för att dela innehåll på våra datorer, hur går det egentligen att komma åt det via nätverket? Det är väldigt enkelt. Skriv bara följande i navigeringsfältet.

\\ datornamn \ delningsnamn

Obs! Uppenbarligen måste du ersätta datorns namn för PC: n som är värd för aktien och delningsnamn för delningens namn.

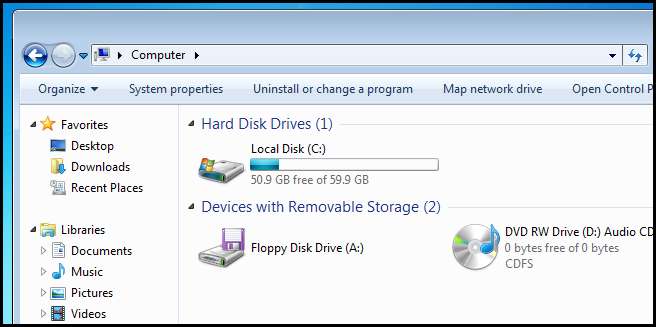

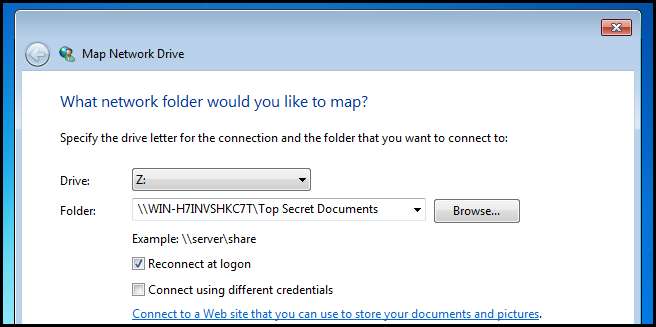

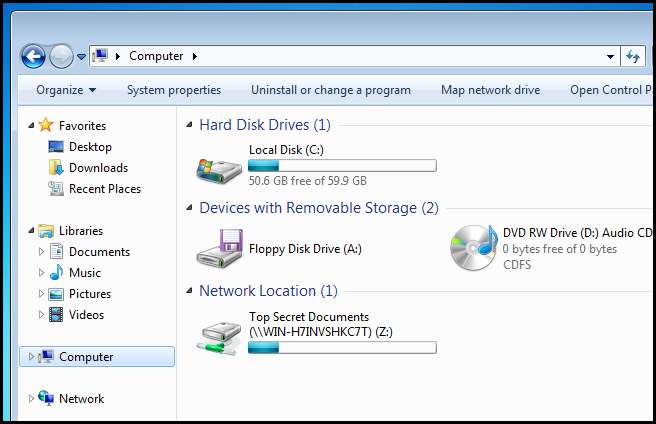

Det här är bra för engångsanslutningar, men hur är det i en större företagsmiljö? Du behöver säkert inte lära dina användare hur man ansluter till en nätverksresurs med den här metoden. För att komma runt detta vill du kartlägga en nätverksenhet för varje användare. På så sätt kan du råda dem att lagra sina dokument på "H" -enheten, snarare än att försöka förklara hur man ansluter till en resurs. För att mappa en enhet öppnar du Dator och klickar på knappen "Karta nätverksenhet".

Skriv bara in UNC-sökvägen för aktien.

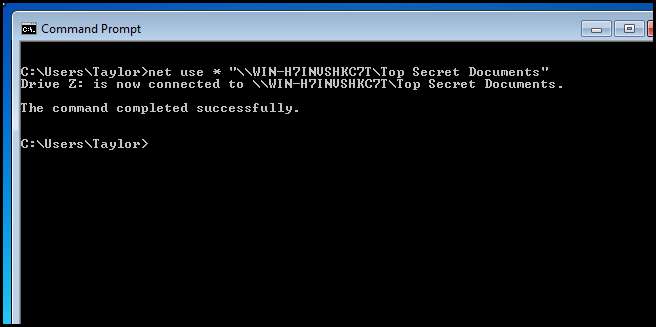

Du undrar förmodligen om du måste göra det på varje dator, och lyckligtvis är svaret nej. Snarare kan du skriva ett batch-skript för att automatiskt mappa enheterna för dina användare vid inloggning och distribuera det via grupprincip.

Om vi dissekerar kommandot:

- Vi använder nettoanvändning kommando för att mappa enheten.

- Vi använder * för att beteckna att vi vill använda nästa tillgängliga enhetsbokstav.

- Slutligen vi ange andelen vi vill mappa enheten till. Lägg märke till att vi använde offert eftersom UNC-banan innehåller mellanslag.

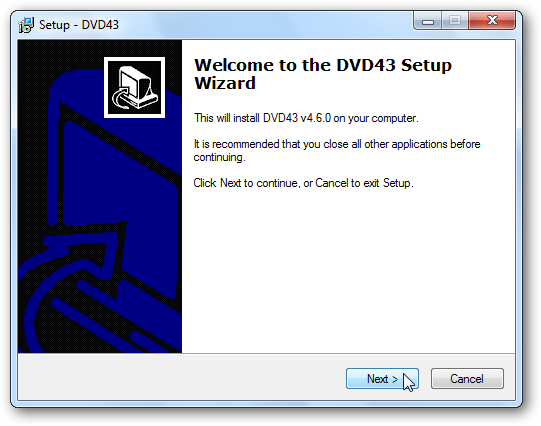

Kryptera filer med hjälp av det krypterande filsystemet

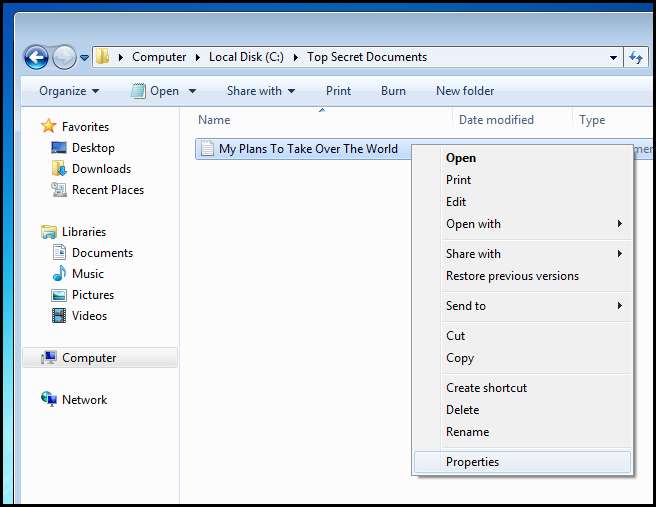

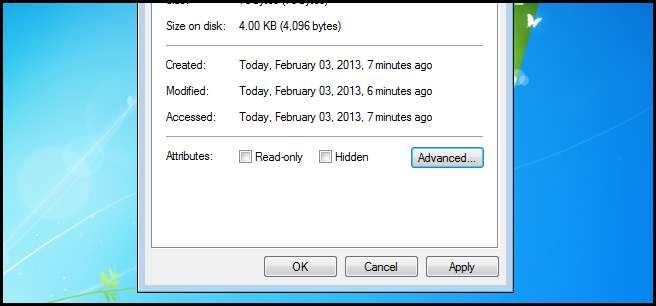

Windows inkluderar möjligheten att kryptera filer på en NTFS-volym. Detta innebär att endast du kommer att kunna dekryptera filerna och visa dem. För att kryptera en fil, högerklicka helt enkelt på den och välj egenskaper från snabbmenyn.

Klicka sedan på avancerad.

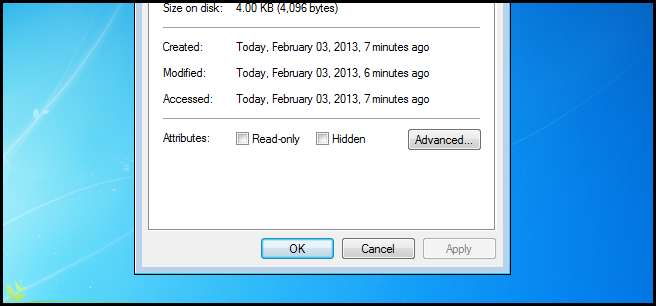

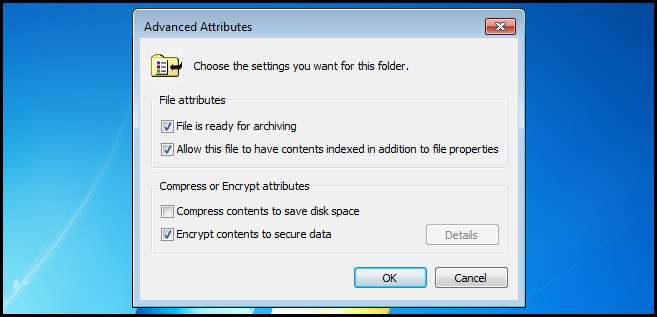

Markera kryssrutan Kryptera innehåll för att säkra data och klicka sedan på OK.

Fortsätt nu och tillämpa inställningarna.

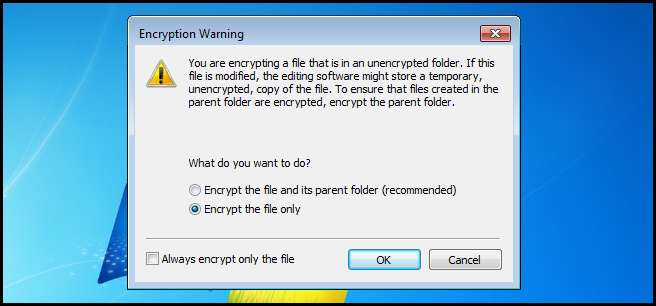

Vi behöver bara kryptera filen, men du har också möjlighet att kryptera den överordnade mappen.

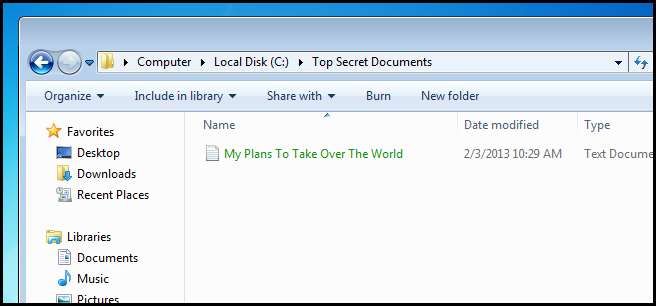

Observera att när filen är krypterad blir den grön.

Du kommer nu att märka att endast du kommer att kunna öppna filen och att andra användare på samma dator inte kommer att kunna. Krypteringsprocessen använder offentlig nyckelkryptering , så håll dina krypteringsnycklar säkra. Om du tappar bort dem är din fil borta och det finns inget sätt att återställa den.

Läxa

- Lär dig mer om tillståndsarv och effektiva behörigheter.

- Läsa detta Microsoft-dokument.

- Lär dig varför du vill använda BranchCache.

- Lär dig hur du delar skrivare och varför du vill.