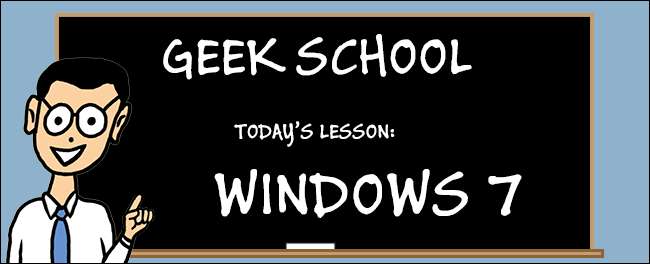

I denne installasjonen av Geek School ser vi på mappvirtualisering, SID og tillatelse, samt krypteringsfilsystemet.

Husk å sjekke ut de forrige artiklene i denne Geek School-serien på Windows 7:

- Vi presenterer How-To Geek School

- Oppgraderinger og migrasjoner

- Konfigurere enheter

- Administrere disker

- Administrere applikasjoner

- Administrere Internet Explorer

- Grunnleggende om IP-adressering

- Nettverk

- Trådløst nettverk

- Windows brannmur

- Fjernadministrasjon

- Fjerntilgang

- Overvåking, ytelse og å holde Windows oppdatert

Og følg med resten av serien hele denne uken.

Mappevirtualisering

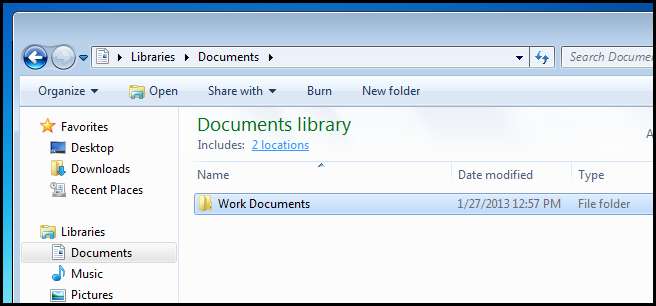

Windows 7 introduserte forestillingen om biblioteker som tillot deg å ha et sentralisert sted hvor du kan se ressurser som ligger andre steder på datamaskinen din. Mer spesifikt tillot biblioteksfunksjonen deg å legge til mapper hvor som helst på datamaskinen din til en av fire standardbiblioteker, Dokumenter, Musikk, Videoer og Bilder, som er lett tilgjengelige fra navigasjonsruten i Windows Utforsker.

Det er to viktige ting å merke seg om biblioteksfunksjonen:

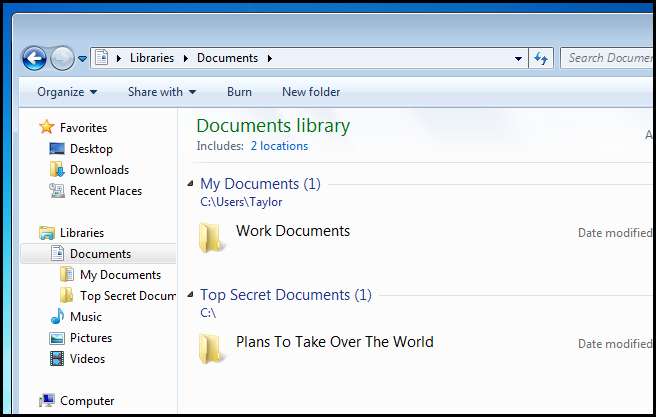

- Når du legger til en mappe i et bibliotek, flyttes ikke selve mappen, men det opprettes en lenke til mappen.

- For å legge til en nettverksandel i bibliotekene dine, må den være tilgjengelig offline, men du kan også bruke et arbeid rundt ved hjelp av symbolske lenker.

For å legge til en mappe i et bibliotek, bare gå inn i biblioteket og klikk på stedskoblingen.

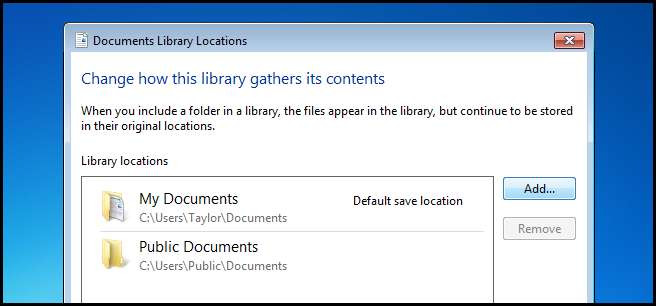

Klikk deretter på knappen Legg til.

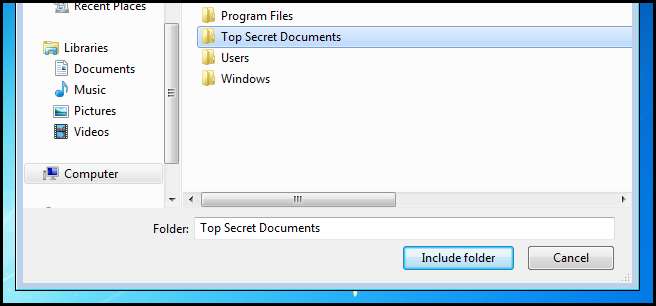

Finn nå mappen du vil ha med i biblioteket, og klikk på Inkluder mappeknappen.

Det er alt det er med det.

Sikkerhetsidentifikatoren

Windows-operativsystemet bruker SIDer til å representere alle sikkerhetsprinsipper. SID er bare strenger med variabel lengde med alfanumeriske tegn som representerer maskiner, brukere og grupper. SID-er legges til ACL-er (Access Control Lists) hver gang du gir en bruker eller gruppe tillatelse til en fil eller mappe. Bak kulissene lagres SID-er på samme måte som alle andre dataobjekter er: i binær. Men når du ser en SID i Windows, vil den vises ved hjelp av en mer lesbar syntaks. Det er ikke ofte du vil se noen form for SID i Windows; det vanligste scenariet er når du gir noen tillatelse til en ressurs, og deretter sletter brukerkontoen deres. SID vil da dukke opp i ACL. Så la oss ta en titt på det typiske formatet der du vil se SID-er i Windows.

Notasjonen som du vil se tar en viss syntaks. Nedenfor er de forskjellige delene av et SID.

- Et ‘S’ prefiks

- Strukturrevisjonsnummer

- En autorisasjonsverdi på 48 bit

- Et variabelt antall 32-bits verdier for undermyndighet eller relativ identifikator (RID)

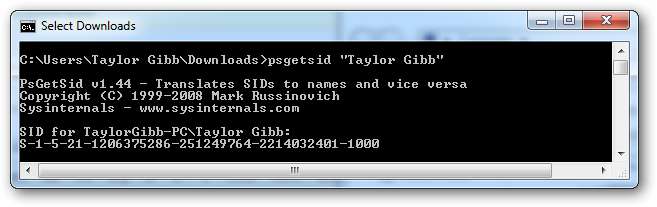

Ved å bruke min SID i bildet nedenfor vil vi dele opp de forskjellige seksjonene for å få en bedre forståelse.

SID-strukturen:

‘S’ - Den første komponenten i en SID er alltid en ‘S’. Dette er prefikset til alle SID-er og er der for å informere Windows om at det som følger er en SID.

’1′ - Den andre komponenten i et SID er revisjonsnummeret til SID-spesifikasjonen. Hvis SID-spesifikasjonen skulle endres, ville den gi bakoverkompatibilitet. Fra og med Windows 7 og Server 2008 R2 er SID-spesifikasjonen fortsatt i den første revisjonen.

’5′ - Den tredje delen av et SID kalles Identifier Authority. Dette definerer i hvilket omfang SID ble generert. Mulige verdier for disse delene av SID kan være:

- 0 – Null Authority

- 1 - Verdens autoritet

- 2 - Kommunen

- 3 - Skapermyndighet

- 4 - Ikke-unik autoritet

- 5 - NT autoritet

’21′ - Den fjerde komponenten er undermyndighet 1. Verdien '21' brukes i det fjerde feltet for å spesifisere at undermyndighetene som følger identifiserer den lokale maskinen eller domenet.

’1206375286-251249764-2214032401′ - Disse kalles henholdsvis undermyndighet 2,3 og 4. I vårt eksempel brukes dette til å identifisere den lokale maskinen, men kan også være identifikatoren for et domene.

’1000′ - Undermyndighet 5 er den siste komponenten i vår SID og kalles RID (Relative Identifier). RID er relativt til hvert sikkerhetsprinsipp: Vær oppmerksom på at alle brukerdefinerte objekter, de som ikke sendes av Microsoft, vil ha et RID på 1000 eller høyere.

Sikkerhetsprinsipper

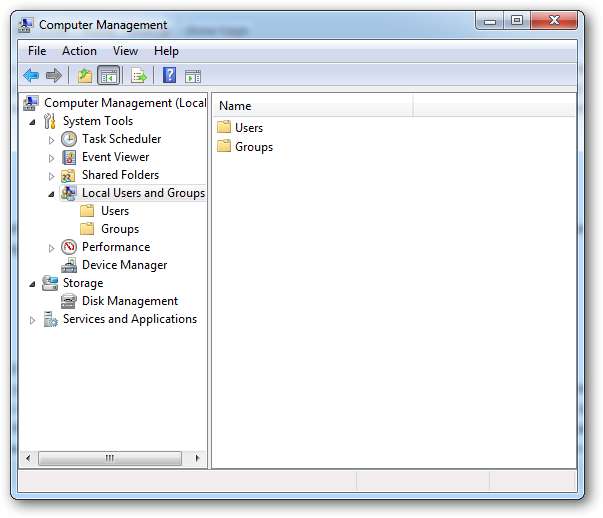

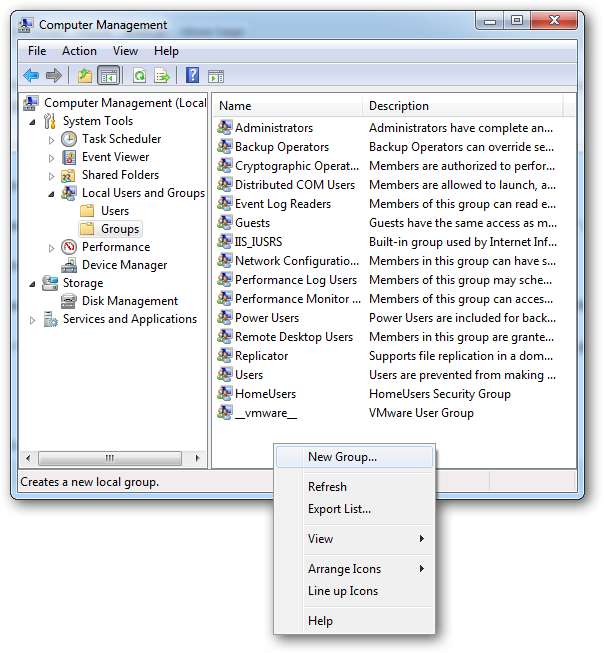

Et sikkerhetsprinsipp er alt som har en SID knyttet til seg. Dette kan være brukere, datamaskiner og til og med grupper. Sikkerhetsprinsipper kan være lokale eller være i domenekonteksten. Du administrerer lokale sikkerhetsprinsipper gjennom snapin-modulen Lokale brukere og grupper, under datamaskinadministrasjon. For å komme dit, høyreklikk datamaskinsnarveien i startmenyen og velg administrer.

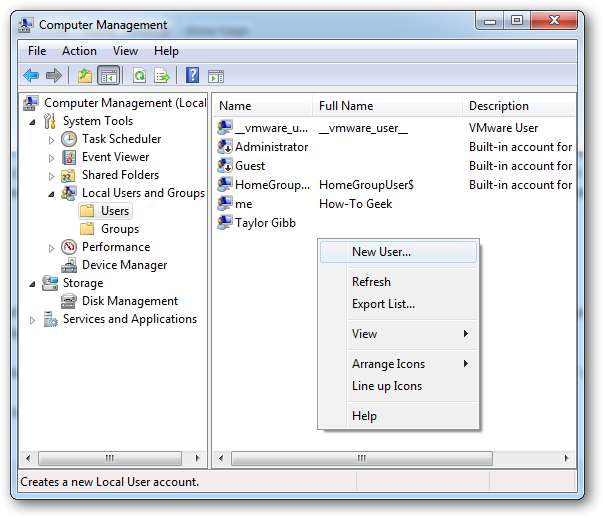

For å legge til et nytt brukersikkerhetsprinsipp, kan du gå til mappen Brukere og høyreklikke og velge Ny bruker.

Hvis du dobbeltklikker på en bruker, kan du legge dem til i en sikkerhetsgruppe i kategorien Medlem av.

For å opprette en ny sikkerhetsgruppe, naviger til mappen Grupper på høyre side. Høyreklikk på det hvite feltet og velg Ny gruppe.

Del tillatelser og NTFS tillatelse

I Windows er det to typer fil- og mappetillatelser. For det første er det delingstillatelsene. For det andre er det NTFS-tillatelser, som også kalles sikkerhetstillatelser. Sikring av delte mapper gjøres vanligvis med en kombinasjon av Del- og NTFS-tillatelser. Siden dette er tilfelle, er det viktig å huske at den mest restriktive tillatelsen alltid gjelder. For eksempel, hvis delingstillatelsen gir sikkerhetsprinsippet Alle lesetillatelse, men NTFS-tillatelsen tillater brukere å gjøre en endring i filen, vil delingstillatelsen ha forrang, og brukerne får ikke lov til å gjøre endringer. Når du angir tillatelsene, kontrollerer LSASS (Local Security Authority) tilgangen til ressursen. Når du logger på, får du et tilgangstoken med SID-en på. Når du går til ressursen, sammenligner LSASS SID som du la til i ACL (Access Control List). Hvis SID er på ACL, bestemmer den om du vil tillate eller nekte tilgang. Uansett hvilke tillatelser du bruker, er det forskjeller, så la oss se på for å få en bedre forståelse av når vi skal bruke hva.

Del tillatelser:

- Gjelder bare brukere som har tilgang til ressursen via nettverket. De gjelder ikke hvis du logger på lokalt, for eksempel gjennom terminaltjenester.

- Det gjelder alle filer og mapper i den delte ressursen. Hvis du vil gi en mer detaljert begrensningsordning, bør du bruke NTFS Permission i tillegg til delte tillatelser

- Hvis du har noen FAT- eller FAT32-formaterte volumer, vil dette være den eneste begrensningsformen som er tilgjengelig for deg, ettersom NTFS-tillatelser ikke er tilgjengelige på disse filsystemene.

NTFS Tillatelser:

- Den eneste begrensningen for NTFS-tillatelser er at de bare kan settes på et volum som er formatert til NTFS-filsystemet

- Husk at NTFS-tillatelser er kumulative. Det betyr at brukerens effektive tillatelser er resultatet av å kombinere brukerens tildelte tillatelser og tillatelsene til alle grupper brukeren tilhører.

The New Share Permissions

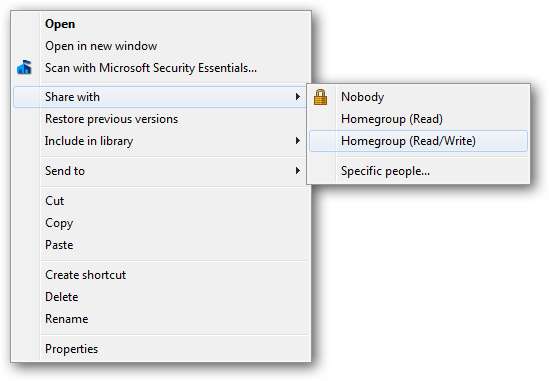

Windows 7 kjøpte en ny "enkel" teknikk for deling. Alternativene ble endret fra lese, endre og full kontroll til lese og lese / skrive. Ideen var en del av hele Homegroup-mentaliteten og gjør det enkelt å dele en mappe for ikke-datakyndige mennesker. Dette gjøres via hurtigmenyen og deler med hjemmegruppen din enkelt.

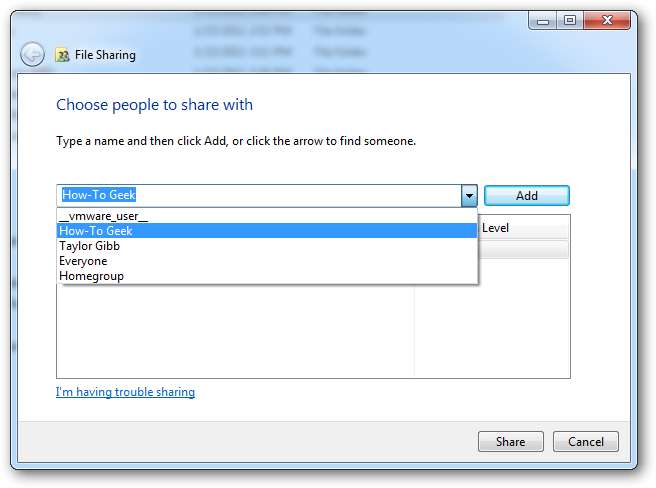

Hvis du ønsket å dele med noen som ikke er i hjemmegruppen, kan du alltid velge alternativet "Spesifikke personer ...". Som vil gi en mer “forseggjort” dialog der du kan spesifisere en bruker eller gruppe.

Det er bare to tillatelser, som tidligere nevnt. Sammen tilbyr de et beskyttelsesskjema for alt eller ingenting for mappene og filene dine.

- Lese tillatelse er alternativet "se, ikke rør". Mottakerne kan åpne, men ikke endre eller slette en fil.

- Les Skriv er alternativet "gjør hva som helst". Mottakere kan åpne, endre eller slette en fil.

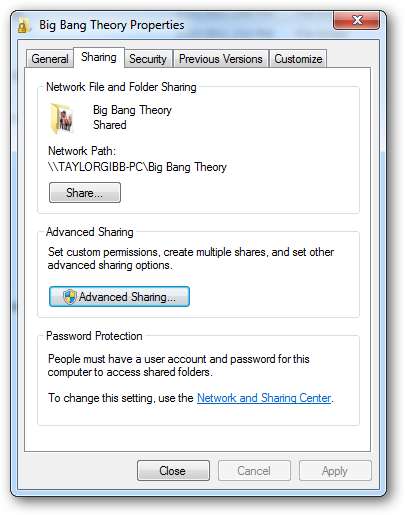

The Old School Permission

Den gamle delingsdialogen hadde flere alternativer, for eksempel muligheten til å dele mappen under et annet alias. Det tillot oss å begrense antall samtidige tilkoblinger samt konfigurere caching. Ingen av denne funksjonaliteten går tapt i Windows 7, men er skjult under et alternativ som heter “Advanced Sharing”. Hvis du høyreklikker på en mappe og går til dens egenskaper, kan du finne disse "Avansert deling" -innstillingene under delingsfanen.

Hvis du klikker på “Avansert deling” -knappen, som krever lokal administratorlegitimasjon, kan du konfigurere alle innstillingene du var kjent med i tidligere versjoner av Windows.

Hvis du klikker på tillatelsesknappen, får du de tre innstillingene som vi alle er kjent med.

- Lese tillatelse lar deg se og åpne filer og underkataloger samt utføre applikasjoner. Det tillater imidlertid ingen endringer.

- Endre tillatelse lar deg gjøre alt som Lese tillatelse tillater, og det legger også til muligheten til å legge til filer og underkataloger, slette undermapper og endre data i filene.

- Full kontroll er "gjør hva som helst" av de klassiske tillatelsene, da det gjør det mulig for deg å gjøre alle tidligere tillatelser. I tillegg gir den deg avansert endring av NTFS-tillatelse, men dette gjelder bare på NTFS-mapper

NTFS Tillatelser

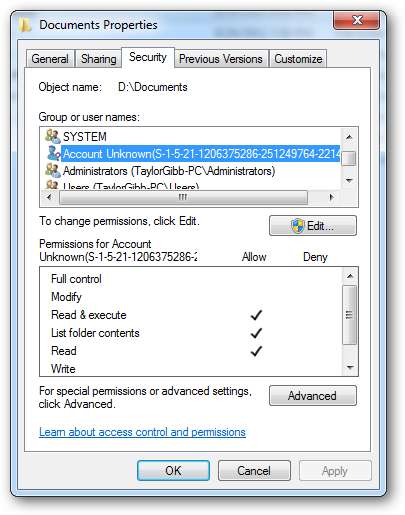

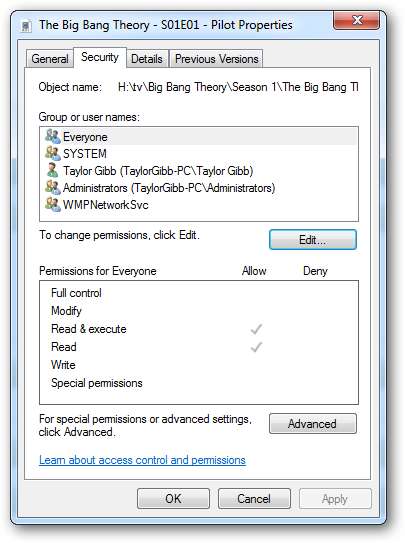

NTFS Tillatelser tillater veldig detaljert kontroll over filer og mapper. Når det er sagt, kan mengden granularitet være skremmende for en nykommer. Du kan også angi NTFS-tillatelse per filbasis og per mappebasis. For å angi NTFS-tillatelse til en fil, bør du høyreklikke og gå til filens egenskaper, og deretter gå til sikkerhetsfanen.

For å redigere NTFS-tillatelsene for en bruker eller gruppe, klikk på redigeringsknappen.

Som du kanskje ser, er det ganske mange NTFS-tillatelser, så la oss bryte dem ned. Først vil vi se på NTFS-tillatelsene du kan angi i en fil.

- Full kontroll lar deg lese, skrive, endre, utføre, endre attributter, tillatelser og ta eierskap til filen.

- Endre lar deg lese, skrive, endre, utføre og endre filens attributter.

- Les og utfør lar deg vise filens data, attributter, eier og tillatelser, og kjøre filen hvis det er et program.

- Lese vil tillate deg å åpne filen, vise attributter, eier og tillatelser.

- Skrive lar deg skrive data til filen, legge til filen og lese eller endre attributtene.

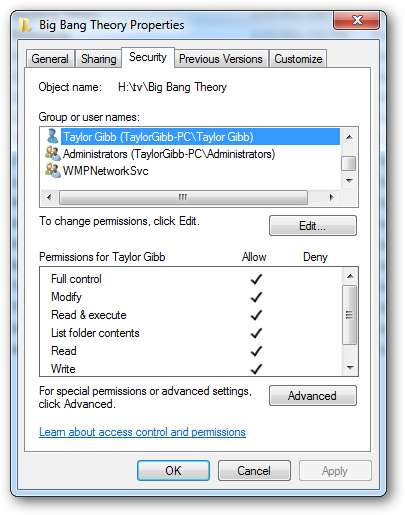

NTFS Tillatelser for mapper har litt forskjellige alternativer, så la oss ta en titt på dem.

- Full kontroll lar deg lese, skrive, endre og utføre filer i mappen, endre attributter, tillatelser og ta eierskap til mappen eller filene i.

- Endre vil tillate deg å lese, skrive, endre og utføre filer i mappen, og endre attributter til mappen eller filene i.

- Les og utfør vil tillate deg å vise mappens innhold og vise data, attributter, eier og tillatelser for filer i mappen, og kjøre filer i mappen.

- Liste mappeinnhold lar deg vise innholdet i mappen og vise data, attributter, eier og tillatelser for filer i mappen, og kjøre filer i mappen

- Lese lar deg vise filens data, attributter, eier og tillatelser.

- Skrive lar deg skrive data til filen, legge til filen og lese eller endre attributtene.

Sammendrag

Oppsummert er brukernavn og grupper representasjoner av en alfanumerisk streng kalt SID (Security Identifier). Del- og NTFS-tillatelser er knyttet til disse SID-ene. Deltillatelser kontrolleres bare av LSSAS når de er tilgjengelige via nettverket, mens NTFS-tillatelser kombineres med deletillatelser for å tillate et mer detaljert sikkerhetsnivå for ressurser som er tilgjengelig via nettverket så vel som lokalt.

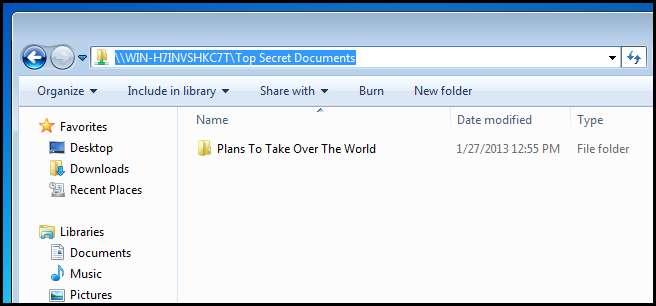

Få tilgang til en delt ressurs

Så nå som vi har lært om de to metodene vi kan bruke til å dele innhold på PC-ene våre, hvordan går du egentlig frem for å få tilgang til det via nettverket? Det er veldig enkelt. Bare skriv inn følgende i navigasjonslinjen.

\\ datamaskinnavn \ delingsnavn

Merk: Åpenbart må du erstatte datamaskinnavn for navnet på PC-en som er vert for aksjen og delingsnavn for navnet på aksjen.

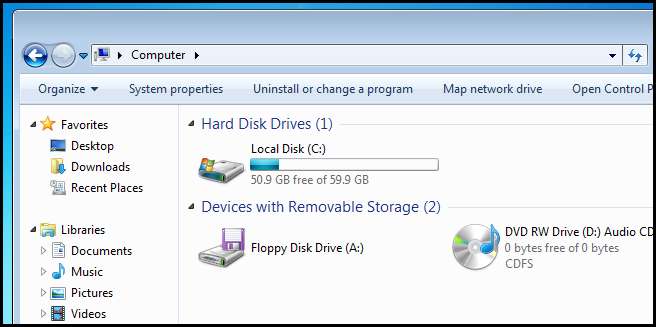

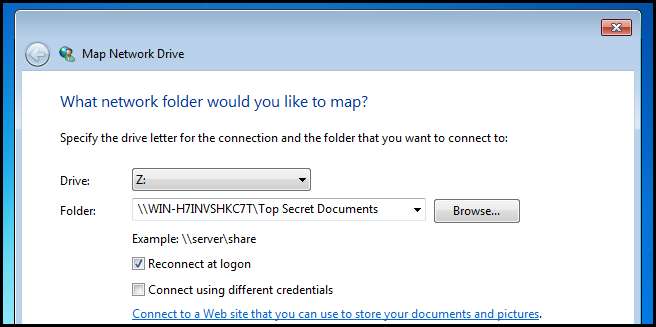

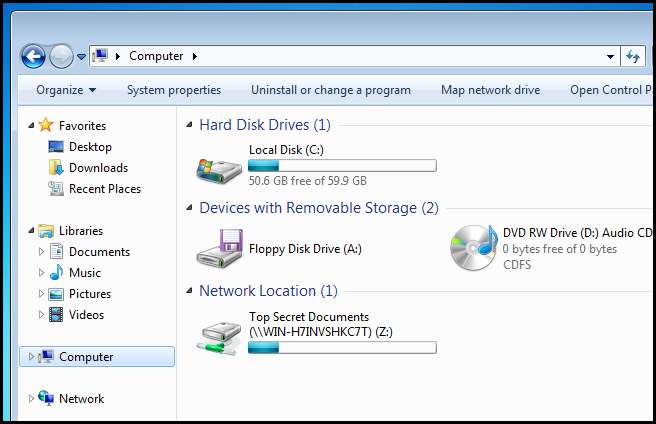

Dette er flott for engangsforbindelser, men hva med i et større bedriftsmiljø? Du trenger ikke å lære brukerne hvordan du kobler til en nettverksressurs ved hjelp av denne metoden. For å komme deg rundt dette, vil du kartlegge en nettverksstasjon for hver bruker. På denne måten kan du råde dem til å lagre dokumentene sine på "H" -stasjonen, i stedet for å prøve å forklare hvordan du kobler til en deling. For å kartlegge en stasjon, åpne Computer og klikk på “Map network drive” -knappen.

Skriv deretter inn UNC-banen til aksjen.

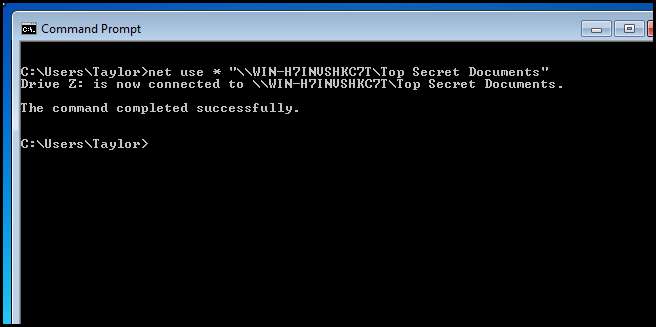

Du lurer sikkert på om du må gjøre det på hver PC, og heldigvis er svaret nei. I stedet kan du skrive et batch-skript for automatisk å kartlegge stasjonene for brukerne dine ved pålogging og distribuere det via gruppepolicy.

Hvis vi dissekerer kommandoen:

- Vi bruker netto bruk kommando for å kartlegge stasjonen.

- Vi bruker * for å betegne at vi vil bruke neste tilgjengelige stasjonsbokstav.

- Endelig vi spesifiser andelen vi vil kartlegge stasjonen til. Legg merke til at vi brukte anførselstegn fordi UNC-banen inneholder mellomrom.

Kryptere filer ved hjelp av det krypterende filsystemet

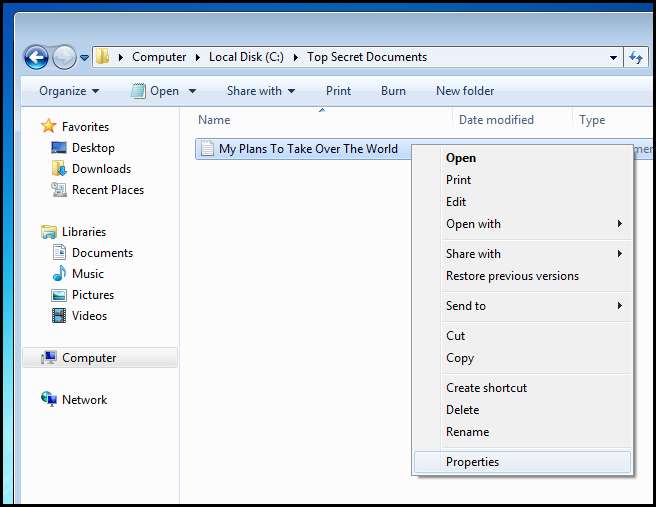

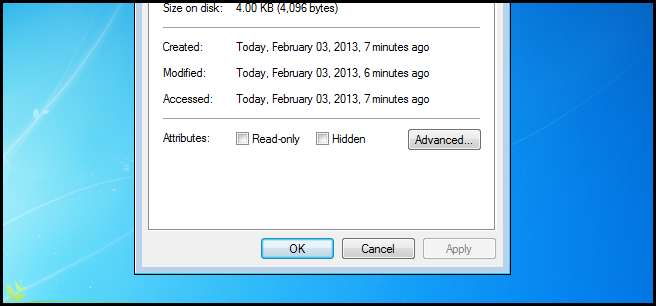

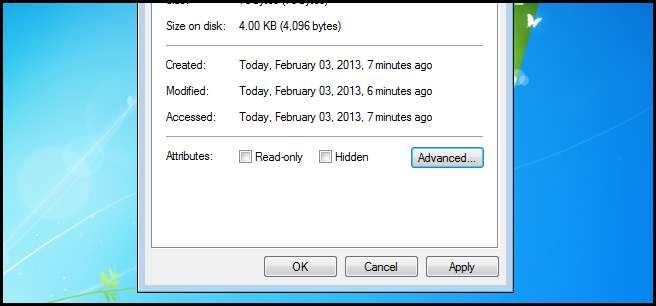

Windows inkluderer muligheten til å kryptere filer på et NTFS-volum. Dette betyr at bare du vil være i stand til å dekryptere filene og se dem. For å kryptere en fil, høyreklikker du bare på den og velger egenskaper fra hurtigmenyen.

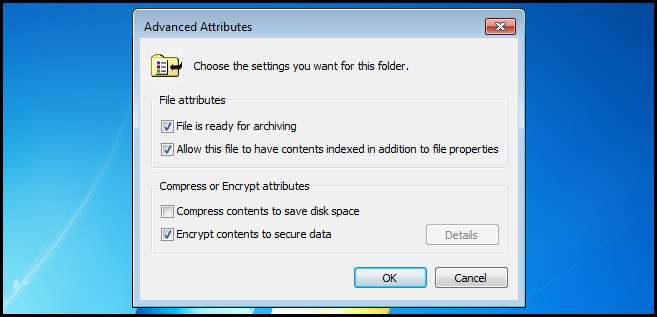

Klikk deretter på avansert.

Merk av for Krypter innholdet for å sikre data, og klikk deretter OK.

Gå videre og bruk innstillingene.

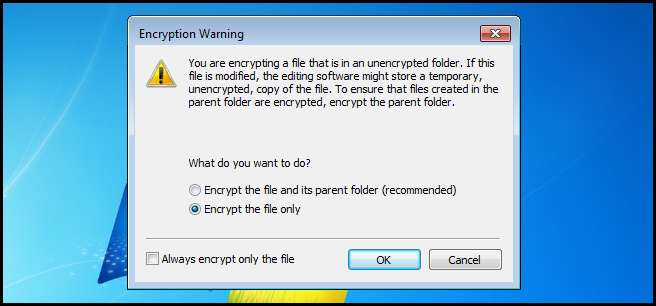

Vi trenger bare å kryptere filen, men du har også muligheten til å kryptere den overordnede mappen.

Vær oppmerksom på at når filen er kryptert blir den grønn.

Du vil nå legge merke til at bare du vil kunne åpne filen, og at andre brukere på samme PC ikke kan. Krypteringsprosessen bruker offentlig nøkkelkryptering , så hold krypteringsnøklene dine trygge. Hvis du mister dem, er filen borte og det er ingen måte å gjenopprette den.

Hjemmelekser

- Lær om tillatelsesarv og effektive tillatelser.

- Lese dette Microsoft-dokument.

- Lær hvorfor du vil bruke BranchCache.

- Lær hvordan du kan dele skrivere og hvorfor du vil.