In deze installatie van Geek School kijken we naar mapvirtualisatie, SID's en toestemming, evenals naar het coderingsbestandssysteem.

Bekijk de vorige artikelen in deze Geek School-serie op Windows 7:

- Introductie van How-To Geek School

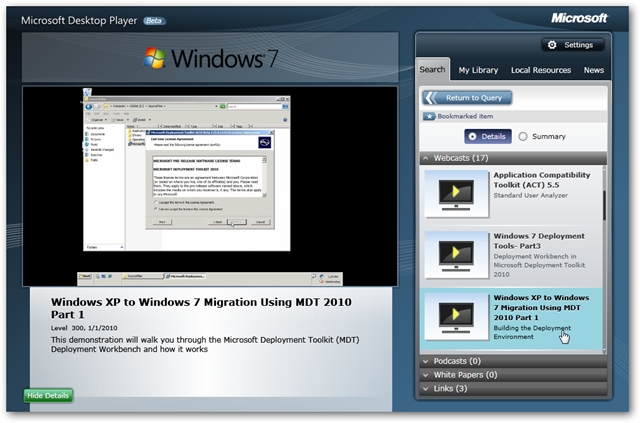

- Upgrades en migraties

- Apparaten configureren

- Schijven beheren

- Toepassingen beheren

- Internet Explorer beheren

- Basisprincipes van IP-adressen

- Netwerken

- Draadloos netwerken

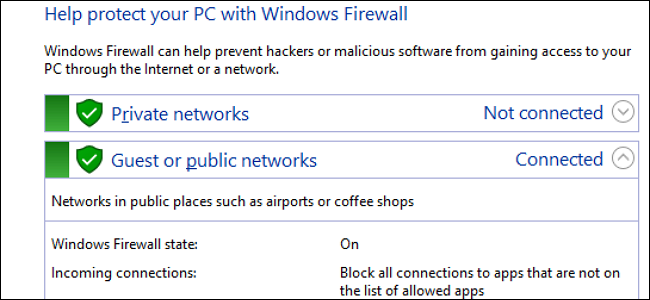

- Windows Firewall

- Beheer op afstand

- Toegang op afstand

- Controle, prestaties en up-to-date houden van Windows

En blijf de hele week op de hoogte voor de rest van de serie.

Mapvirtualisatie

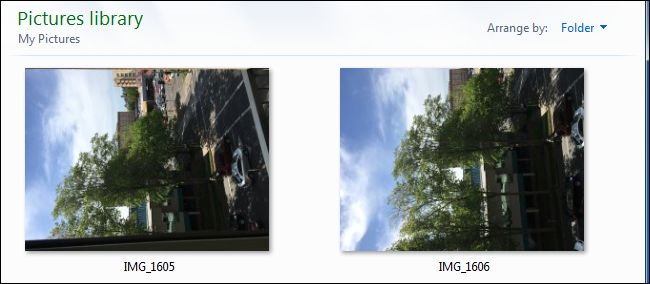

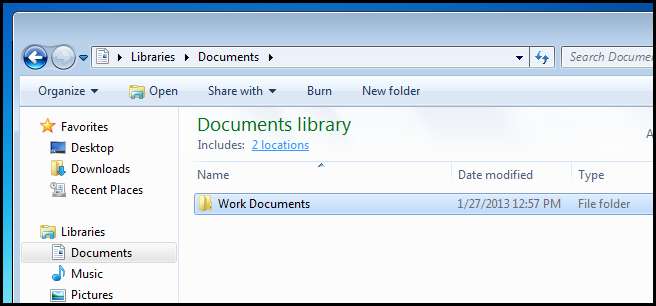

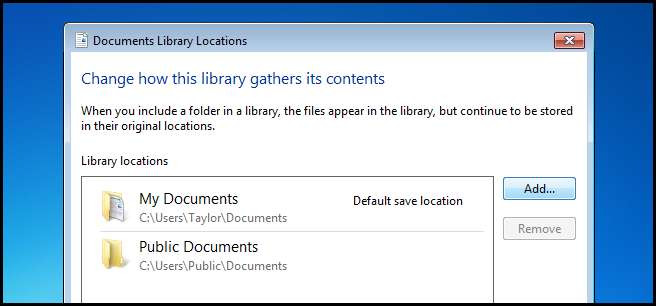

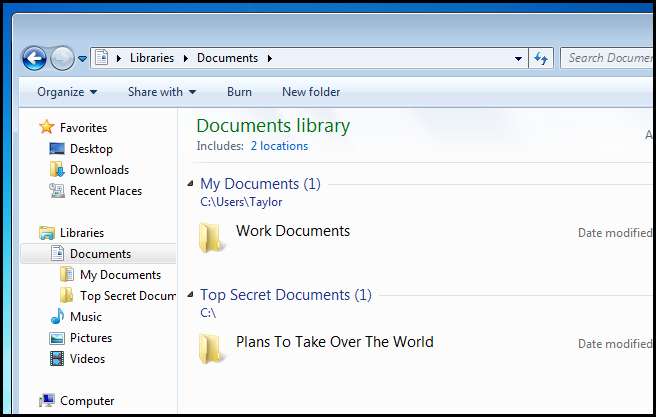

Windows 7 introduceerde het begrip bibliotheken waardoor u een gecentraliseerde locatie had van waaruit u bronnen elders op uw computer kon bekijken. Meer specifiek stelde de bibliothekenfunctie u in staat om vanaf elke locatie op uw computer mappen toe te voegen aan een van de vier standaardbibliotheken, documenten, muziek, video's en afbeeldingen, die gemakkelijk toegankelijk zijn vanuit het navigatievenster van Windows Verkenner.

Er zijn twee belangrijke dingen om op te merken over de bibliotheekfunctie:

- Wanneer u een map aan een bibliotheek toevoegt, wordt de map zelf niet verplaatst, maar wordt er een koppeling gemaakt naar de locatie van de map.

- Om een netwerkshare aan uw bibliotheken toe te voegen, moet deze offline beschikbaar zijn, maar u kunt ook een work-out gebruiken om symbolische koppelingen te gebruiken.

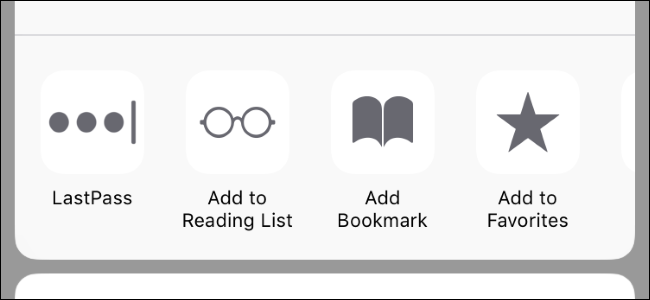

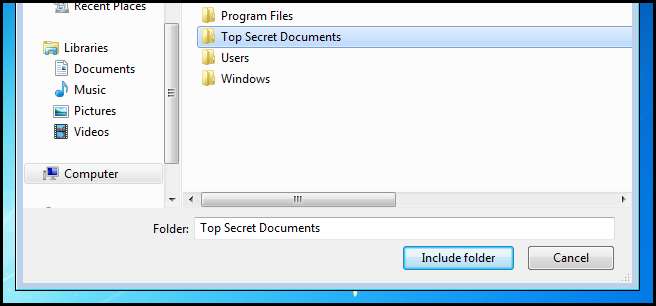

Om een map aan een bibliotheek toe te voegen, gaat u gewoon naar de bibliotheek en klikt u op de locatielink.

Klik vervolgens op de knop Toevoegen.

Zoek nu de map die u in de bibliotheek wilt opnemen en klik op de knop Map opnemen.

Dat is alles wat er is.

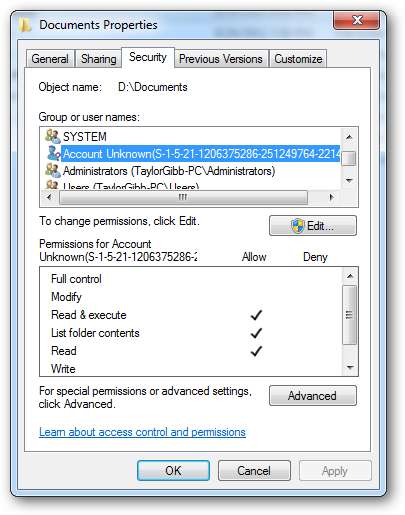

De beveiligings-ID

Het Windows-besturingssysteem gebruikt SID's om alle beveiligingsprincipes weer te geven. SID's zijn slechts tekenreeksen met variabele lengte van alfanumerieke tekens die machines, gebruikers en groepen vertegenwoordigen. SID's worden aan ACL's (Access Control Lists) toegevoegd telkens wanneer u een gebruiker of groep toestemming geeft voor een bestand of map. Achter de schermen worden SID's op dezelfde manier opgeslagen als alle andere data-objecten: in binair. Als u echter een SID in Windows ziet, wordt deze weergegeven met een beter leesbare syntaxis. Het komt niet vaak voor dat u enige vorm van SID in Windows ziet; het meest voorkomende scenario is wanneer u iemand toestemming geeft voor een bron en vervolgens zijn gebruikersaccount verwijdert. De SID zal dan verschijnen in de ACL. Laten we dus eens kijken naar het typische formaat waarin u SID's in Windows zult zien.

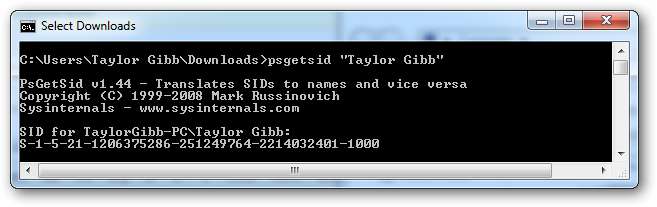

De notatie die u ziet, heeft een bepaalde syntaxis. Hieronder staan de verschillende onderdelen van een SID.

- Een voorvoegsel 'S'

- Structuur revisienummer

- Een 48-bits identificatie-autoriteitswaarde

- Een variabel aantal 32-bits subautoriteit of relatieve ID-waarden (RID)

Met behulp van mijn SID in de onderstaande afbeelding zullen we de verschillende secties opsplitsen om een beter begrip te krijgen.

De SID-structuur:

‘S’ - Het eerste onderdeel van een SID is altijd een ‘S’. Dit wordt voorafgegaan door alle SID's en is er om Windows te informeren dat wat volgt een SID is.

’1′ - De tweede component van een SID is het revisienummer van de SID-specificatie. Als de SID-specificatie zou veranderen, zou dit achterwaartse compatibiliteit bieden. Vanaf Windows 7 en Server 2008 R2 bevindt de SID-specificatie zich nog in de eerste revisie.

’5′ - Het derde deel van een SID wordt de Identifier Authority genoemd. Dit bepaalt in welk bereik de SID is gegenereerd. Mogelijke waarden voor deze secties van de SID kunnen zijn:

- 0 - Null-autoriteit

- 1 - Wereldautoriteit

- 2 - Lokale autoriteit

- 3 - Schepperautoriteit

- 4 - Niet-unieke autoriteit

- 5 - NT-autoriteit

’21′ - De vierde component is subautoriteit 1. De waarde ’21 ′ wordt gebruikt in het vierde veld om aan te geven dat de subautoriteiten die volgen de Lokale Machine of het Domein identificeren.

’1206375286-251249764-2214032401′ - Dit worden respectievelijk subautoriteit 2, 3 en 4 genoemd. In ons voorbeeld wordt dit gebruikt om de lokale machine te identificeren, maar het kan ook de identificatie voor een domein zijn.

’1000′ - Subautoriteit 5 is de laatste component in onze SID en wordt de RID (Relative Identifier) genoemd. Het RID is gerelateerd aan elk beveiligingsprincipe: houd er rekening mee dat alle door de gebruiker gedefinieerde objecten, die niet door Microsoft zijn geleverd, een RID van 1000 of hoger hebben.

Beveiligingsprincipes

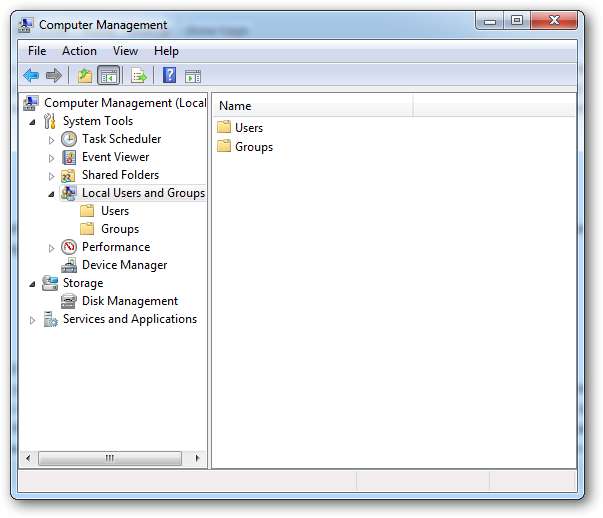

Een beveiligingsprincipe is alles waaraan een SID is gekoppeld. Dit kunnen gebruikers, computers en zelfs groepen zijn. Beveiligingsprincipes kunnen lokaal zijn of zich in de domeincontext bevinden. U beheert lokale beveiligingsprincipes via de module Lokale gebruikers en groepen, onder computerbeheer. Om daar te komen, klikt u met de rechtermuisknop op de computersnelkoppeling in het startmenu en kiest u beheren.

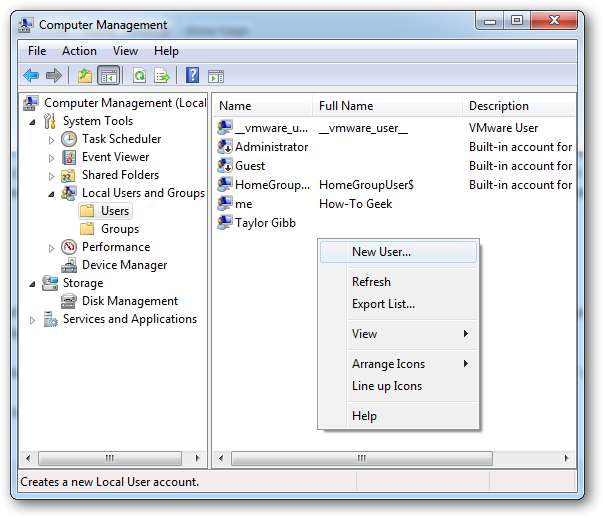

Om een nieuw gebruikersbeveiligingsprincipe toe te voegen, gaat u naar de map Gebruikers, klikt u met de rechtermuisknop en kiest u Nieuwe gebruiker.

Als u dubbelklikt op een gebruiker, kunt u deze toevoegen aan een beveiligingsgroep op het tabblad Lid van.

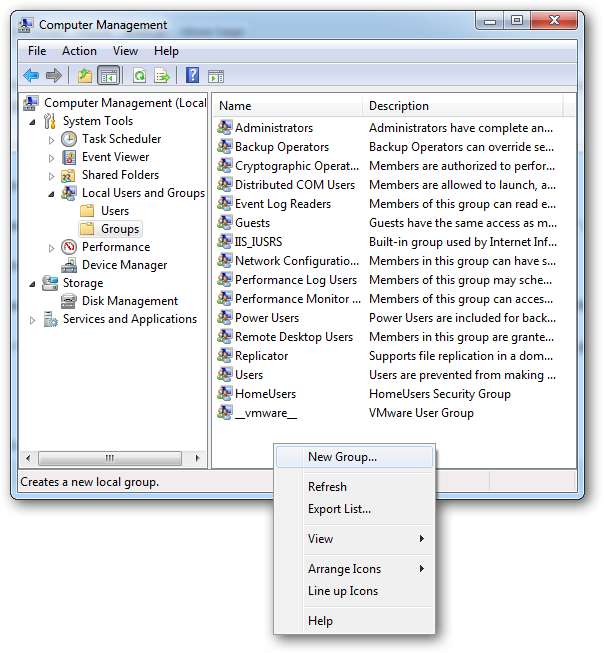

Om een nieuwe beveiligingsgroep te maken, navigeert u naar de map Groepen aan de rechterkant. Klik met de rechtermuisknop op de witte ruimte en selecteer Nieuwe groep.

Deelmachtigingen en NTFS-machtigingen

In Windows zijn er twee soorten bestands- en mapmachtigingen. Ten eerste zijn er de machtigingen voor delen. Ten tweede zijn er NTFS-machtigingen, ook wel beveiligingsmachtigingen genoemd. Het beveiligen van gedeelde mappen gebeurt meestal met een combinatie van Share- en NTFS-machtigingen. Aangezien dit het geval is, is het essentieel om te onthouden dat altijd de meest beperkende toestemming van toepassing is. Als de share-machtiging bijvoorbeeld het iedereen-beveiligingsprincipe leesmachtiging geeft, maar de NTFS-machtiging gebruikers toestaat een wijziging in het bestand aan te brengen, krijgt de share-machtiging voorrang en mogen de gebruikers geen wijzigingen aanbrengen. Wanneer u de machtigingen instelt, controleert de LSASS (Local Security Authority) de toegang tot de bron. Als u zich aanmeldt, krijgt u een toegangstoken met uw SID erop. Wanneer u toegang krijgt tot de bron, vergelijkt de LSASS de SID die u hebt toegevoegd aan de ACL (Access Control List). Als de SID zich op de ACL bevindt, bepaalt deze of toegang wordt toegestaan of geweigerd. Welke machtigingen u ook gebruikt, er zijn verschillen, dus laten we eens kijken om een beter begrip te krijgen van wanneer we wat moeten gebruiken.

Machtigingen voor delen:

- Alleen van toepassing op gebruikers die toegang hebben tot de bron via het netwerk. Ze zijn niet van toepassing als u zich lokaal aanmeldt, bijvoorbeeld via terminalservices.

- Het is van toepassing op alle bestanden en mappen in de gedeelde bron. Als u een gedetailleerder soort restrictieschema wilt bieden, moet u naast gedeelde machtigingen ook NTFS-machtiging gebruiken

- Als u FAT- of FAT32-geformatteerde volumes heeft, is dit de enige vorm van beperking die voor u beschikbaar is, aangezien NTFS-machtigingen niet beschikbaar zijn op die bestandssystemen.

NTFS-machtigingen:

- De enige beperking op NTFS-machtigingen is dat ze alleen kunnen worden ingesteld op een volume dat is geformatteerd naar het NTFS-bestandssysteem

- Onthoud dat NTFS-machtigingen cumulatief zijn. Dat betekent dat de effectieve machtigingen van een gebruiker het resultaat zijn van het combineren van de toegewezen machtigingen van de gebruiker en de machtigingen van alle groepen waartoe de gebruiker behoort.

De nieuwe machtigingen voor delen

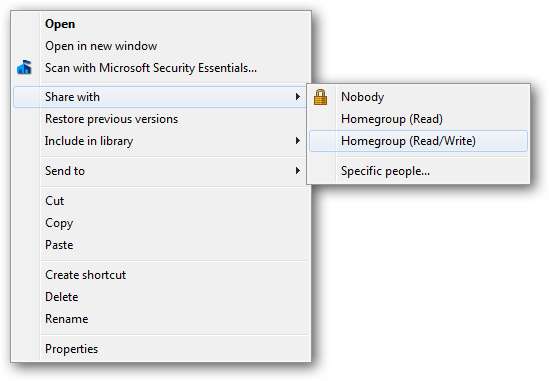

Windows 7 kocht volgens een nieuwe "gemakkelijke" deeltechniek. De opties zijn gewijzigd van Lezen, Wijzigen en Volledig beheer naar Lezen en Lezen / schrijven. Het idee maakte deel uit van de hele Homegroup-mentaliteit en maakt het gemakkelijk om een map te delen voor niet-computergeletterde mensen. Dit gebeurt via het contextmenu en kan gemakkelijk met uw thuisgroep worden gedeeld.

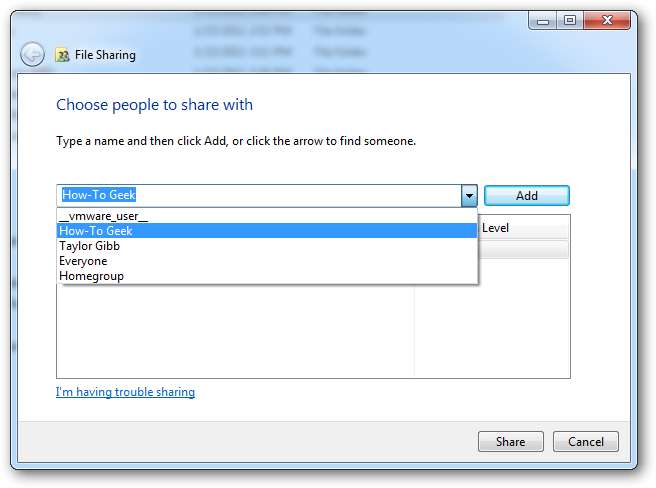

Als u wilt delen met iemand die niet in de thuisgroep zit, kunt u altijd de optie "Specifieke mensen ..." kiezen. Dat zou een meer "uitgebreid" dialoogvenster oproepen waarin u een gebruiker of groep zou kunnen specificeren.

Er zijn slechts twee machtigingen, zoals eerder vermeld. Samen bieden ze een alles of niets beschermingsprogramma voor uw mappen en bestanden.

- Lezen toestemming is de optie "kijk, niet aanraken". Ontvangers kunnen een bestand openen, maar niet wijzigen of verwijderen.

- Lezen schrijven is de "doe alles" optie. Ontvangers kunnen een bestand openen, wijzigen of verwijderen.

The Old School Permission

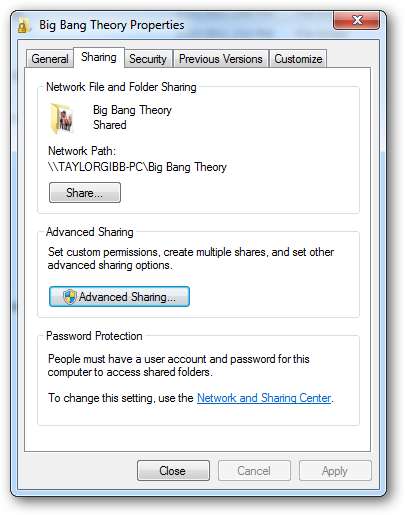

Het oude dialoogvenster voor delen had meer opties, zoals de optie om de map onder een andere alias te delen. Hiermee konden we het aantal gelijktijdige verbindingen beperken en caching configureren. Niets van deze functionaliteit gaat verloren in Windows 7, maar is eerder verborgen onder een optie genaamd "Geavanceerd delen". Als u met de rechtermuisknop op een map klikt en naar de eigenschappen gaat, vindt u deze instellingen voor "Geavanceerd delen" onder het tabblad Delen.

Als u op de knop "Geavanceerd delen" klikt, waarvoor lokale beheerdersreferenties nodig zijn, kunt u alle instellingen configureren waarmee u vertrouwd was in eerdere versies van Windows.

Als u op de toestemmingsknop klikt, krijgt u de 3 instellingen te zien waarmee we allemaal bekend zijn.

- Lezen Met toestemming kunt u bestanden en submappen bekijken en openen, en toepassingen uitvoeren. Er kunnen echter geen wijzigingen worden aangebracht.

- Aanpassen toestemming stelt je in staat om alles te doen dat Lezen toestemming is toegestaan, en het voegt ook de mogelijkheid toe om bestanden en submappen toe te voegen, submappen te verwijderen en gegevens in de bestanden te wijzigen.

- Volledige controle is het "doe alles" van de klassieke toestemmingen, aangezien het u toestaat om alle voorgaande toestemmingen te doen. Bovendien geeft het u de geavanceerde veranderende NTFS-machtiging, maar dit is alleen van toepassing op NTFS-mappen

NTFS-machtigingen

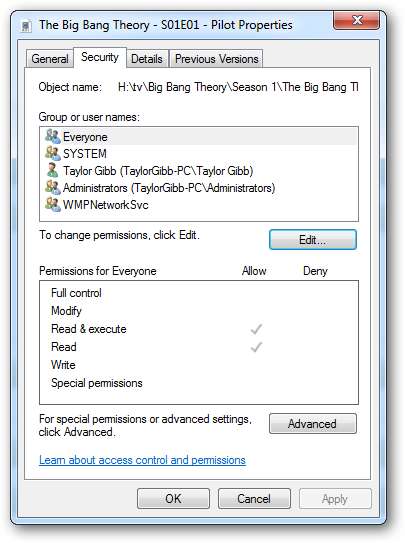

NTFS-machtigingen zorgen voor zeer gedetailleerde controle over uw bestanden en mappen. Dat gezegd hebbende, kan de hoeveelheid granulariteit voor een nieuwkomer ontmoedigend zijn. U kunt NTFS-machtigingen ook per bestand en per map instellen. Om NTFS-machtiging voor een bestand in te stellen, moet u met de rechtermuisknop klikken en naar de eigenschappen van het bestand gaan en vervolgens naar het tabblad beveiliging.

Om de NTFS-machtigingen voor een gebruiker of groep te bewerken, klikt u op de knop Bewerken.

Zoals u wellicht ziet, zijn er nogal wat NTFS-machtigingen, dus laten we ze opsplitsen. Eerst zullen we de NTFS-machtigingen bekijken die u voor een bestand kunt instellen.

- Volledige controle stelt u in staat om het bestand te lezen, schrijven, wijzigen, uitvoeren, kenmerken en machtigingen te wijzigen en eigenaar te worden van het bestand.

- Aanpassen stelt u in staat de kenmerken van het bestand te lezen, schrijven, wijzigen, uitvoeren en wijzigen.

- Lezen en uitvoeren kunt u de gegevens, kenmerken, eigenaar en machtigingen van het bestand weergeven en het bestand uitvoeren als het een programma is.

- Lezen stelt u in staat om het bestand te openen, de attributen, de eigenaar en de rechten te bekijken.

- Schrijven stelt u in staat om gegevens naar het bestand te schrijven, toe te voegen aan het bestand en de attributen ervan te lezen of te wijzigen.

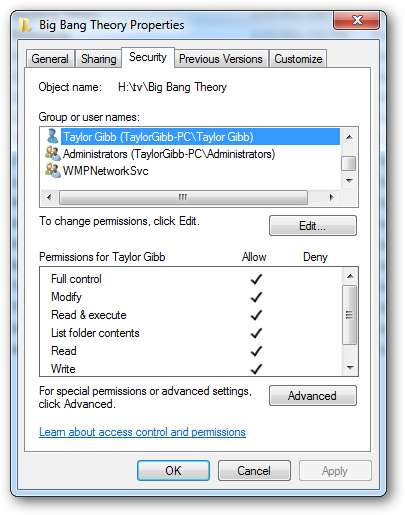

NTFS-machtigingen voor mappen hebben iets andere opties, dus laten we ze eens bekijken.

- Volledige controle stelt u in staat om bestanden in de map te lezen, te schrijven, te wijzigen en uit te voeren, kenmerken en machtigingen te wijzigen en eigenaar te worden van de map of bestanden erin.

- Aanpassen stelt u in staat om bestanden in de map te lezen, te schrijven, aan te passen en uit te voeren, en de kenmerken van de map of bestanden te wijzigen.

- Lezen en uitvoeren stelt u in staat de inhoud van de map weer te geven en de gegevens, kenmerken, eigenaar en machtigingen voor bestanden in de map weer te geven en bestanden in de map uit te voeren.

- Lijst met mapinhoud stelt u in staat de inhoud van de map weer te geven en de gegevens, kenmerken, eigenaar en machtigingen voor bestanden in de map weer te geven, en bestanden in de map uit te voeren

- Lezen kunt u de gegevens, kenmerken, eigenaar en machtigingen van het bestand weergeven.

- Schrijven stelt u in staat om gegevens naar het bestand te schrijven, toe te voegen aan het bestand en de attributen ervan te lezen of te wijzigen.

Samenvatting

Samenvattend zijn gebruikersnamen en groepen representaties van een alfanumerieke reeks die een SID (Security Identifier) wordt genoemd. Share- en NTFS-machtigingen zijn gekoppeld aan deze SID's. Share-machtigingen worden alleen door de LSSAS gecontroleerd wanneer ze via het netwerk worden benaderd, terwijl NTFS-machtigingen worden gecombineerd met Share-machtigingen om een gedetailleerder beveiligingsniveau mogelijk te maken voor bronnen die zowel via het netwerk als lokaal worden benaderd.

Toegang krijgen tot een gedeelde bron

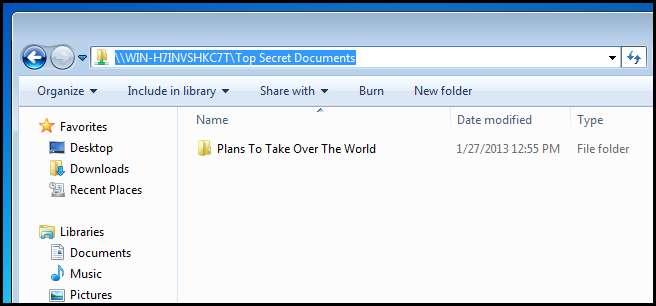

Dus nu we hebben geleerd over de twee methoden die we kunnen gebruiken om inhoud op onze pc's te delen, hoe gaat u er eigenlijk mee om via het netwerk toegang te krijgen? Het is erg makkelijk. Typ gewoon het volgende in de navigatiebalk.

\\ computernaam \ sharenaam

Opmerking: het is duidelijk dat u de naam van de pc die de share host, de computernaam moet vervangen en de naam van de share sharenaam.

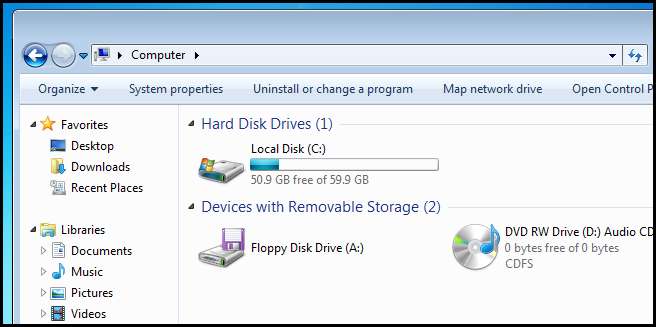

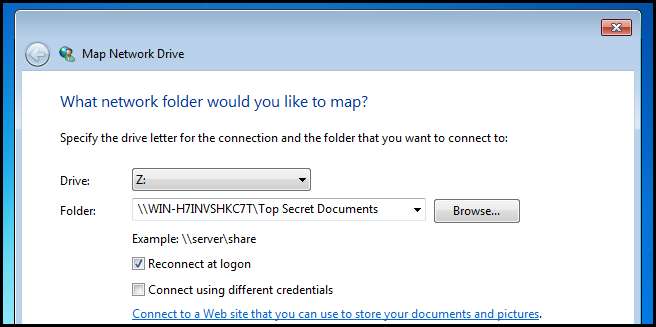

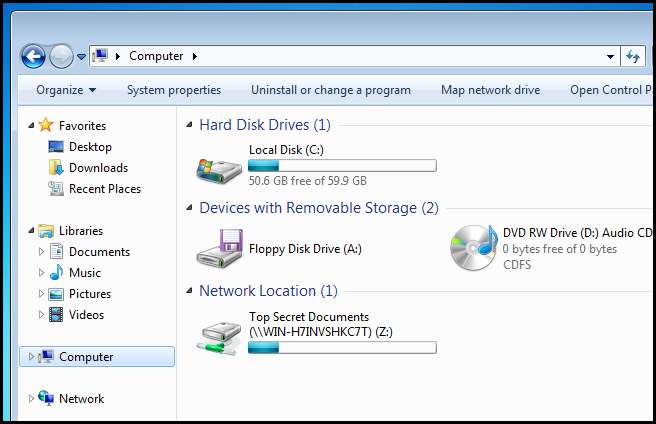

Dit is geweldig voor eenmalige verbindingen, maar hoe zit het in een grotere zakelijke omgeving? U hoeft uw gebruikers beslist niet te leren hoe ze op deze manier verbinding kunnen maken met een netwerkbron. Om dit te omzeilen, wilt u voor elke gebruiker een netwerkstation toewijzen. Op deze manier kunt u hen adviseren om hun documenten op de "H" -drive op te slaan, in plaats van uit te leggen hoe ze verbinding kunnen maken met een gedeelde map. Om een station toe te wijzen, opent u Computer en klikt u op de knop "Netwerkstation toewijzen".

Typ vervolgens gewoon het UNC-pad van de share in.

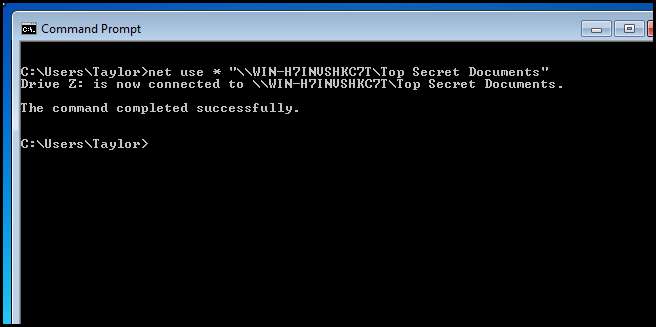

Je vraagt je waarschijnlijk af of je dat op elke pc moet doen, en gelukkig is het antwoord nee. In plaats daarvan kunt u een batch-script schrijven om automatisch de stations voor uw gebruikers bij het inloggen toe te wijzen en dit via Groepsbeleid te implementeren.

Als we het commando ontleden:

- We gebruiken de netto gebruik opdracht om de schijf in kaart te brengen.

- Wij gebruiken de * om aan te geven dat we de volgende beschikbare stationsletter willen gebruiken.

- Eindelijk zijn we specificeer het aandeel we willen de rit naar in kaart brengen. Merk op dat we aanhalingstekens hebben gebruikt omdat het UNC-pad spaties bevat.

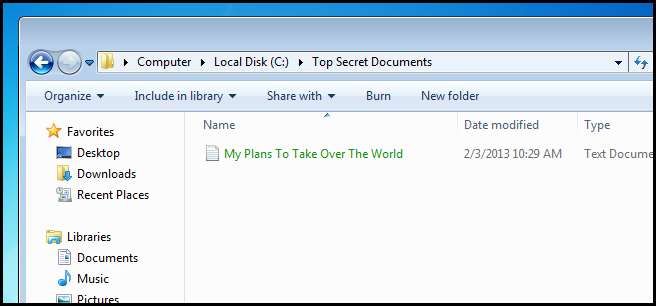

Bestanden versleutelen met behulp van het versleutelde bestandssysteem

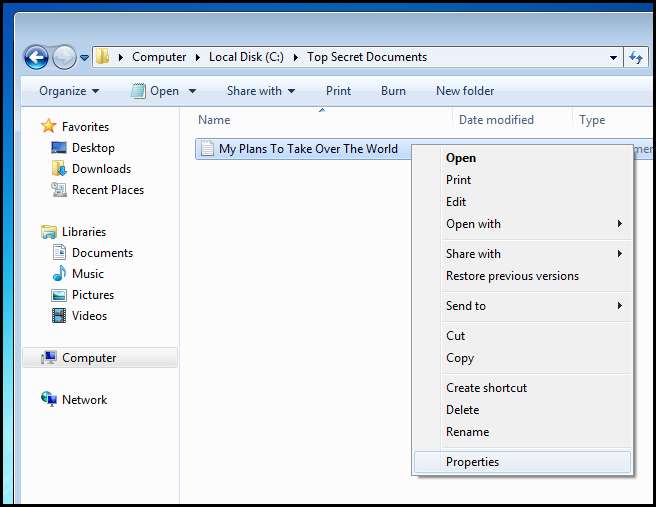

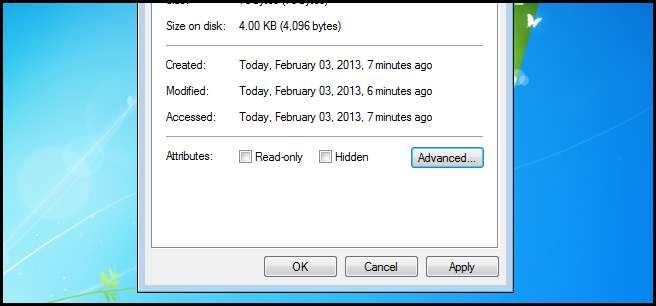

Windows biedt de mogelijkheid om bestanden op een NTFS-volume te versleutelen. Dit betekent dat alleen u de bestanden kunt decoderen en bekijken. Om een bestand te versleutelen, klikt u er met de rechtermuisknop op en selecteert u eigenschappen in het contextmenu.

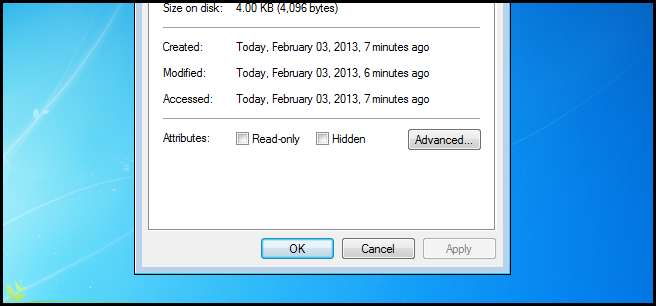

Klik vervolgens op geavanceerd.

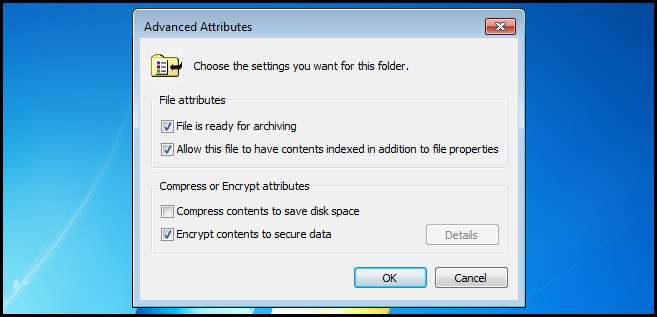

Schakel nu het selectievakje Inhoud versleutelen om gegevens te beveiligen in en klik op OK.

Ga nu door en pas de instellingen toe.

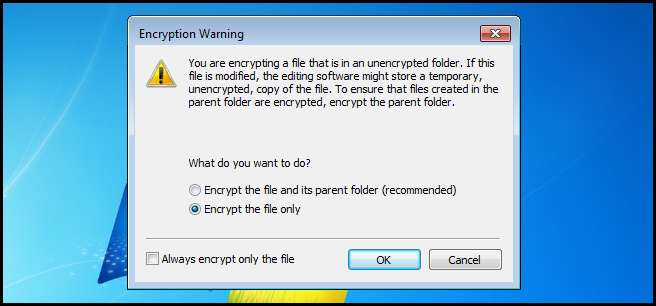

We hoeven alleen het bestand te versleutelen, maar je hebt ook de mogelijkheid om de bovenliggende map te versleutelen.

Houd er rekening mee dat zodra het bestand is gecodeerd, het groen wordt.

U zult nu merken dat alleen u het bestand kunt openen en dat andere gebruikers op dezelfde pc dat niet kunnen. Het versleutelingsproces gebruikt codering met openbare sleutel , dus bewaar uw coderingssleutels veilig. Als u ze kwijtraakt, is uw bestand verdwenen en is er geen manier om het te herstellen.

Huiswerk

- Lees meer over het overnemen van machtigingen en effectieve machtigingen.

- Lezen deze Microsoft-document.

- Lees waarom u BranchCache zou willen gebruiken.

- Lees hoe u printers deelt en waarom u dat zou willen.