В этой установке Geek School мы рассмотрим виртуализацию папок, идентификаторы безопасности и разрешения, а также шифрованную файловую систему.

Обязательно ознакомьтесь с предыдущими статьями из этой серии Geek School о Windows 7:

- Представляем How-To Geek School

- Обновления и миграции

- Настройка устройств

- Управление дисками

- Управление приложениями

- Управление Internet Explorer

- Основы IP-адресации

- Сети

- Беспроводная сеть

- Брандмауэр Windows

- Удаленное администрирование

- Удаленный доступ

- Мониторинг, производительность и поддержание Windows в актуальном состоянии

И следите за остальными сериями всю эту неделю.

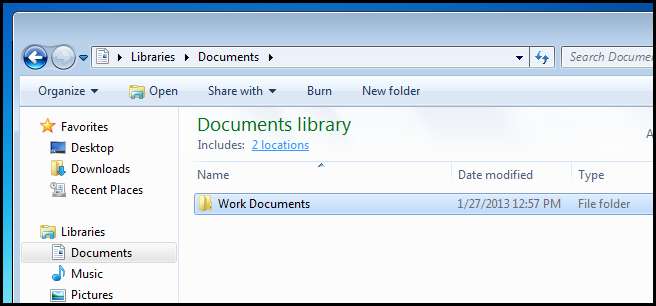

Виртуализация папок

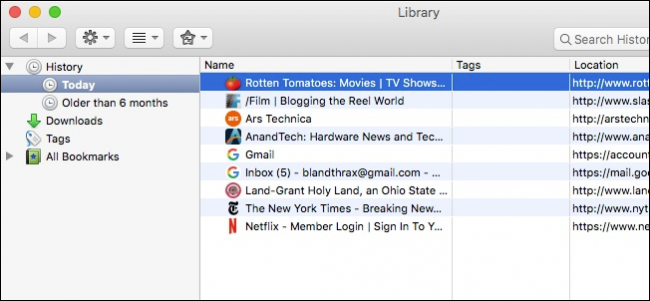

В Windows 7 было введено понятие библиотек, которое позволило вам иметь централизованное расположение, из которого вы могли просматривать ресурсы, расположенные в другом месте на вашем компьютере. В частности, функция библиотек позволяла добавлять папки из любого места на вашем компьютере в одну из четырех библиотек по умолчанию: «Документы», «Музыка», «Видео» и «Изображения», которые легко доступны из панели навигации Windows Explorer.

О функции библиотеки следует отметить два важных момента:

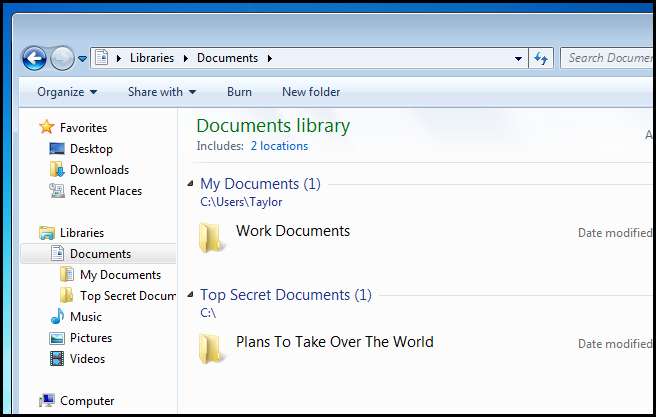

- Когда вы добавляете папку в библиотеку, сама папка не перемещается, а создается ссылка на местоположение папки.

- Чтобы добавить общий сетевой ресурс в ваши библиотеки, он должен быть доступен в автономном режиме, хотя вы также можете использовать обходной путь, используя символические ссылки.

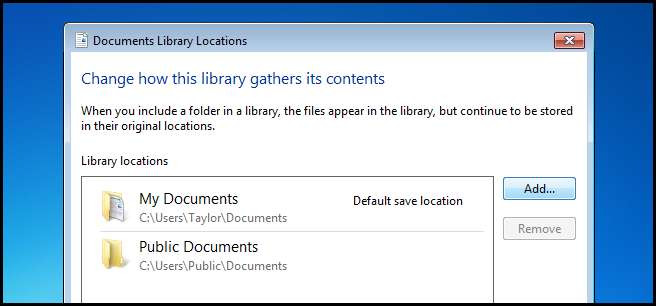

Чтобы добавить папку в библиотеку, просто зайдите в библиотеку и щелкните ссылку местоположения.

Затем нажмите кнопку добавления.

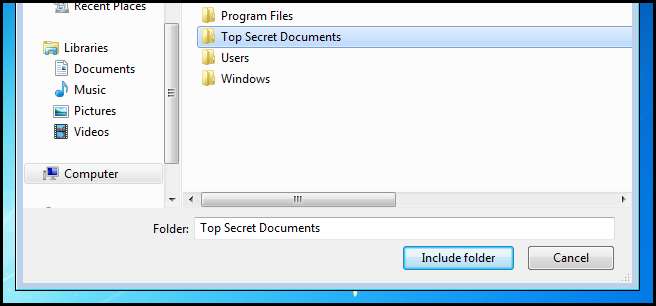

Теперь найдите папку, которую вы хотите включить в библиотеку, и нажмите кнопку «Включить папку».

Вот и все.

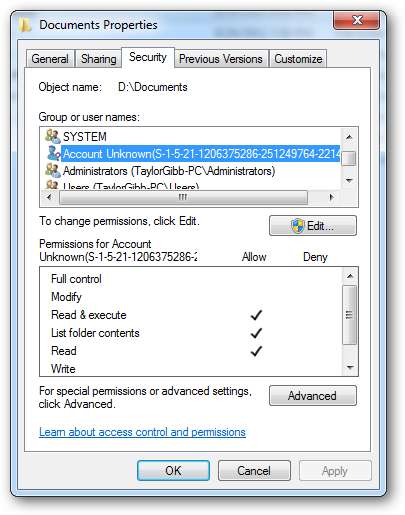

Идентификатор безопасности

В операционной системе Windows идентификаторы безопасности используются для представления всех принципов безопасности. SID - это просто строки переменной длины, состоящие из буквенно-цифровых символов, которые представляют машины, пользователей и группы. SID добавляются в ACL (списки контроля доступа) каждый раз, когда вы предоставляете пользователю или группе разрешение на доступ к файлу или папке. За кулисами SID хранятся так же, как и все другие объекты данных: в двоичном формате. Однако, когда вы видите SID в Windows, он будет отображаться с использованием более удобочитаемого синтаксиса. Нечасто вы увидите какую-либо форму SID в Windows; наиболее распространенный сценарий - когда вы даете кому-то разрешение на доступ к ресурсу, а затем удаляете его учетную запись. Затем SID отобразится в ACL. Итак, давайте посмотрим на типичный формат, в котором вы увидите SID в Windows.

Обозначения, которые вы увидите, имеют определенный синтаксис. Ниже представлены различные части SID.

- Префикс "S"

- Номер редакции конструкции

- 48-битное значение авторитетного идентификатора

- Переменное количество значений 32-битных дополнительных полномочий или относительных идентификаторов (RID).

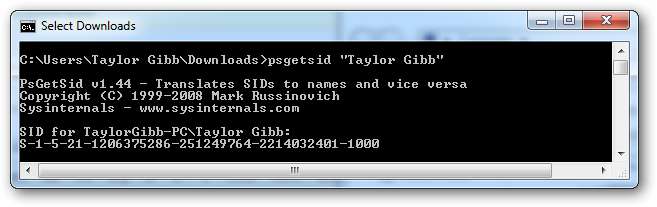

Используя мой SID на изображении ниже, мы разделим разные разделы, чтобы лучше понять.

Структура SID:

‘С’ - Первым компонентом SID всегда является «S». Он добавляется ко всем SID и служит для информирования Windows о том, что следующее за ним - SID.

’1′ - Второй компонент SID - это номер версии спецификации SID. Если спецификация SID изменится, это обеспечит обратную совместимость. В Windows 7 и Server 2008 R2 спецификация SID все еще находится в первой редакции.

’5′ - Третий раздел SID называется центром идентификации. Это определяет, в какой области был создан SID. Возможные значения для этого раздела SID могут быть:

- 0 - нулевой авторитет

- 1 - Мировая власть

- 2 - Местные власти

- 3 - Авторские полномочия

- 4 - Неуникальный авторитет

- 5 - Власть NT

’21′ - Четвертый компонент - это подчиненные полномочия 1. Значение ’21 'используется в четвертом поле, чтобы указать, что последующие подчиненные полномочия идентифицируют локальный компьютер или домен.

’1206375286-251249764-2214032401′ - Они называются подчиненными 2, 3 и 4 соответственно. В нашем примере это используется для идентификации локального компьютера, но также может быть идентификатором домена.

’1000′ - Подвласть 5 - это последний компонент в нашем SID, который называется RID (Relative Identifier). RID относится к каждому принципу безопасности: обратите внимание, что любые определенные пользователем объекты, которые не поставляются Microsoft, будут иметь RID 1000 или выше.

Принципы безопасности

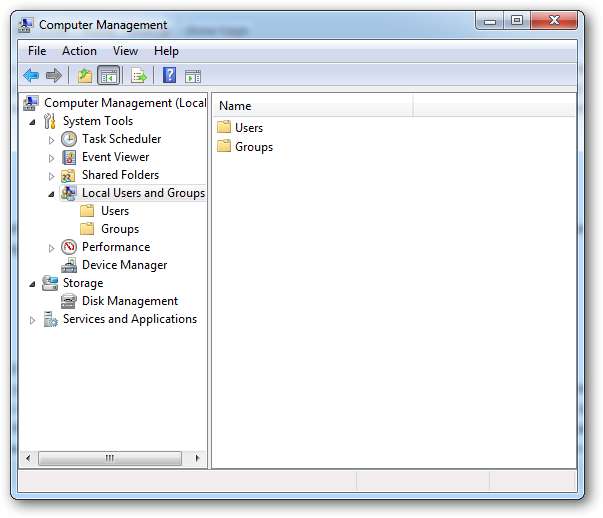

Принцип безопасности - это все, к чему привязан SID. Это могут быть пользователи, компьютеры и даже группы. Принципы безопасности могут быть локальными или находиться в контексте домена. Вы управляете локальными принципами безопасности с помощью оснастки «Локальные пользователи и группы» под управлением компьютера. Чтобы попасть туда, щелкните правой кнопкой мыши ярлык компьютера в меню «Пуск» и выберите «Управление».

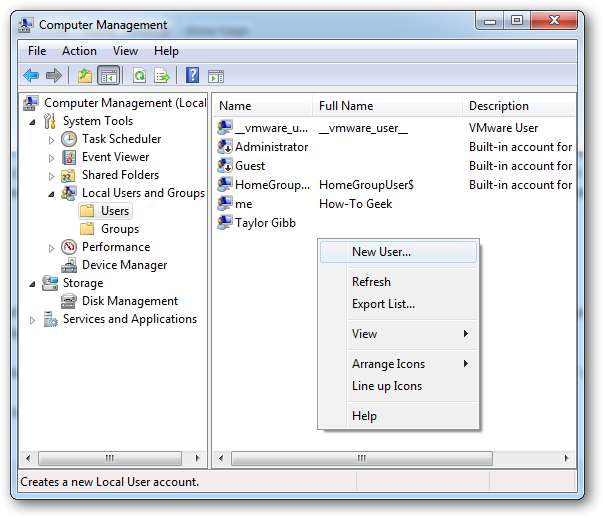

Чтобы добавить новый принцип безопасности пользователя, вы можете перейти в папку «Пользователи», щелкнуть правой кнопкой мыши и выбрать «Новый пользователь».

Если вы дважды щелкните пользователя, вы можете добавить его в группу безопасности на вкладке «Членство».

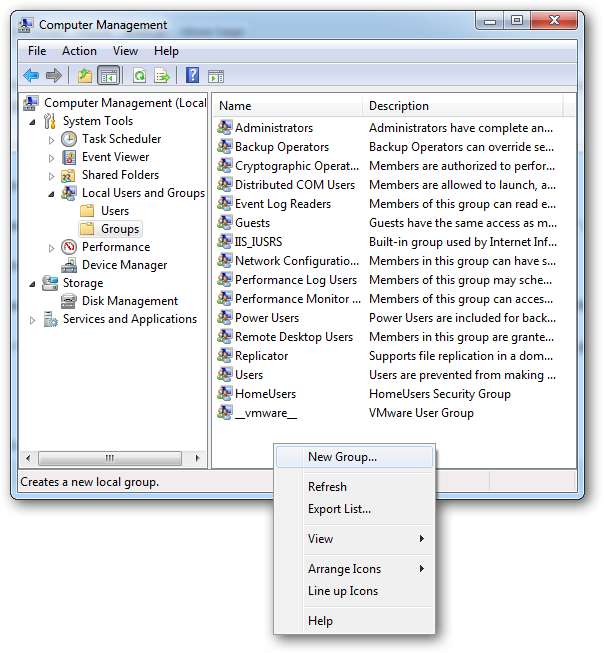

Чтобы создать новую группу безопасности, перейдите в папку Группы справа. Щелкните правой кнопкой мыши на пустом месте и выберите New Group.

Разрешения общего доступа и разрешение NTFS

В Windows есть два типа разрешений для файлов и папок. Во-первых, это разрешения для общего доступа. Во-вторых, есть разрешения NTFS, которые также называются разрешениями безопасности. Защита общих папок обычно осуществляется с помощью комбинации разрешений для общего доступа и NTFS. В этом случае важно помнить, что всегда применяются самые строгие разрешения. Например, если разрешение общего доступа дает разрешение на чтение принципу безопасности «Все», но разрешение NTFS позволяет пользователям вносить изменения в файл, разрешение общего доступа будет иметь приоритет, и пользователям не будет разрешено вносить изменения. Когда вы устанавливаете разрешения, LSASS (Local Security Authority) контролирует доступ к ресурсу. Когда вы входите в систему, вам предоставляется маркер доступа с вашим SID. Когда вы переходите к ресурсу, LSASS сравнивает SID, который вы добавили в ACL (список управления доступом). Если SID находится в ACL, он определяет, разрешить или запретить доступ. Независимо от того, какие разрешения вы используете, существуют различия, поэтому давайте посмотрим, чтобы лучше понять, когда какие именно использовать.

Разрешения для общего доступа:

- Применяется только к пользователям, которые получают доступ к ресурсу по сети. Они не применяются, если вы входите в систему локально, например через службы терминалов.

- Это применимо ко всем файлам и папкам в общем ресурсе. Если вы хотите предоставить более детальную схему ограничений, вы должны использовать NTFS Permission в дополнение к общим разрешениям.

- Если у вас есть тома в формате FAT или FAT32, это будет единственная доступная вам форма ограничения, поскольку разрешения NTFS недоступны для этих файловых систем.

Разрешения NTFS:

- Единственное ограничение на разрешения NTFS заключается в том, что они могут быть установлены только на томе, отформатированном в файловую систему NTFS.

- Помните, что разрешения NTFS являются накопительными. Это означает, что действующие разрешения пользователя являются результатом объединения назначенных пользователю разрешений и разрешений любых групп, к которым он принадлежит.

Новые разрешения для общего доступа

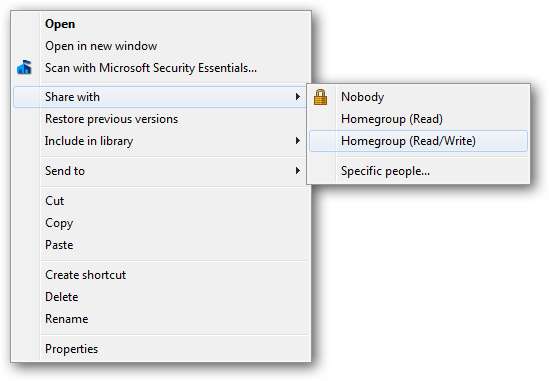

Windows 7 приобрела новую «легкую» технику совместного использования. Параметры изменены с «Чтение», «Изменение» и «Полный доступ» на «Чтение и чтение / запись». Эта идея была частью менталитета домашней группы и упрощает общий доступ к папке для людей, не владеющих компьютером. Это делается через контекстное меню и легко делится с вашей домашней группой.

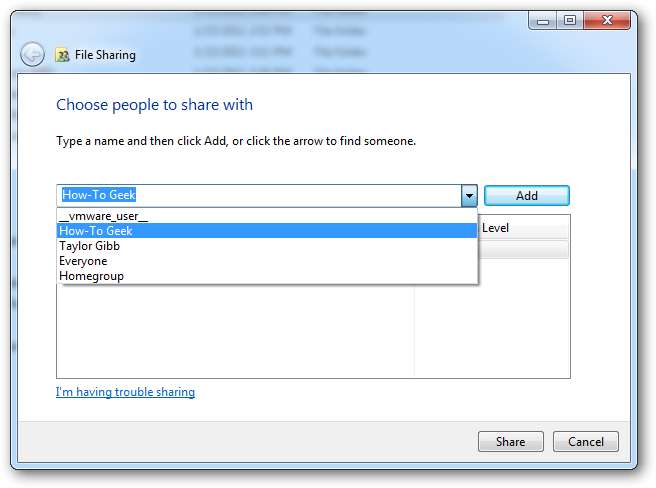

Если вы хотите поделиться с кем-то, кто не входит в домашнюю группу, вы всегда можете выбрать вариант «Определенные люди…». Это вызовет более «сложный» диалог, в котором вы можете указать пользователя или группу.

Как упоминалось ранее, есть только два разрешения. Вместе они предлагают схему защиты всех или ничего для ваших папок и файлов.

- Читать разрешение - это вариант «смотри, не трогай». Получатели могут открывать, но не могут изменять или удалять файл.

- Читай пиши это вариант «делать что угодно». Получатели могут открывать, изменять или удалять файл.

Разрешение старой школы

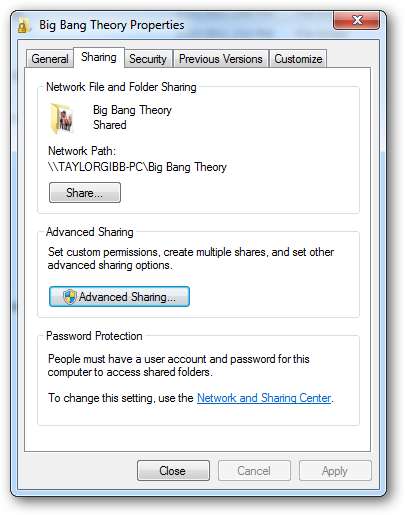

В старом диалоговом окне общего доступа было больше параметров, например, возможность предоставить общий доступ к папке под другим псевдонимом. Это позволило ограничить количество одновременных подключений, а также настроить кеширование. Ни одна из этих функций не потеряна в Windows 7, а скорее скрыта под опцией «Расширенный общий доступ». Если щелкнуть папку правой кнопкой мыши и перейти к ее свойствам, вы найдете эти параметры «Расширенный общий доступ» на вкладке общего доступа.

Если вы нажмете кнопку «Advanced Sharing», для которой требуются учетные данные локального администратора, вы сможете настроить все параметры, с которыми вы были знакомы в предыдущих версиях Windows.

Если вы нажмете кнопку разрешений, вам будут представлены 3 настройки, с которыми мы все знакомы.

- Читать Разрешение позволяет просматривать и открывать файлы и подкаталоги, а также запускать приложения. Однако он не позволяет вносить какие-либо изменения.

- Изменить разрешение позволяет делать все, что Читать разрешение позволяет, а также добавляет возможность добавлять файлы и подкаталоги, удалять подпапки и изменять данные в файлах.

- Полный контроль это классические разрешения «делать что угодно», поскольку они позволяют вам выполнять любые и все предыдущие разрешения. Кроме того, он дает вам расширенное изменение разрешения NTFS, но это применимо только к папкам NTFS.

Разрешения NTFS

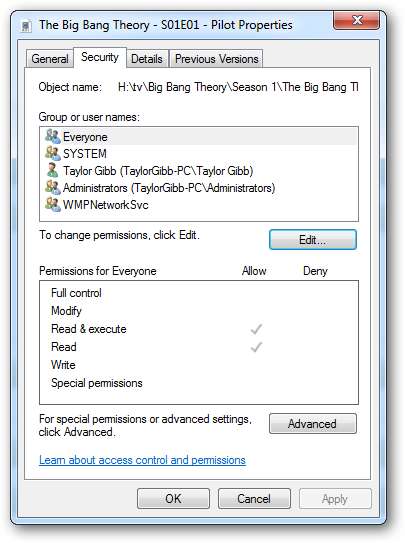

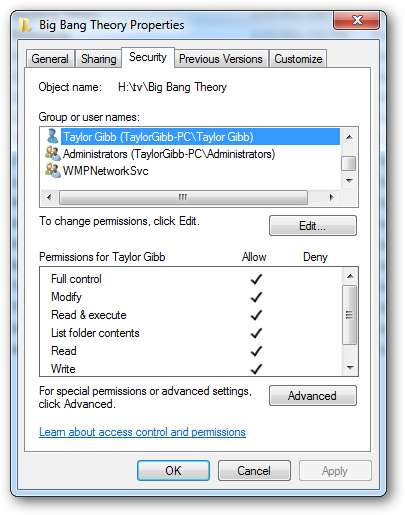

Разрешения NTFS позволяют очень детально контролировать ваши файлы и папки. С учетом сказанного, уровень детализации может пугать новичка. Вы также можете установить разрешение NTFS как для каждого файла, так и для каждой папки. Чтобы установить разрешение NTFS для файла, щелкните правой кнопкой мыши и перейдите в свойства файла, затем перейдите на вкладку безопасности.

Чтобы изменить разрешения NTFS для пользователя или группы, нажмите кнопку редактирования.

Как видите, разрешений NTFS довольно много, поэтому давайте разберем их. Во-первых, мы рассмотрим разрешения NTFS, которые вы можете установить для файла.

- Полный контроль позволяет вам читать, писать, изменять, выполнять, изменять атрибуты, разрешения и становиться владельцем файла.

- Изменить позволяет читать, писать, изменять, выполнять и изменять атрибуты файла.

- Прочитать и выполнить позволит вам отобразить данные, атрибуты, владельца и разрешения файла, а также запустить файл, если это программа.

- Читать позволит вам открыть файл, просмотреть его атрибуты, владельца и разрешения.

- Написать позволит вам записывать данные в файл, добавлять в файл и читать или изменять его атрибуты.

Разрешения NTFS для папок имеют несколько другие параметры, поэтому давайте взглянем на них.

- Полный контроль позволит вам читать, писать, изменять и выполнять файлы в папке, изменять атрибуты, разрешения и становиться владельцем папки или файлов внутри.

- Изменить позволит вам читать, писать, изменять и выполнять файлы в папке, а также изменять атрибуты папки или файлов внутри.

- Прочитать и выполнить позволит вам отображать содержимое папки и отображать данные, атрибуты, владельца и разрешения для файлов в папке, а также запускать файлы в папке.

- Список содержимого папки позволит вам отображать содержимое папки и отображать данные, атрибуты, владельца и разрешения для файлов в папке, а также запускать файлы в папке

- Читать позволит вам отобразить данные, атрибуты, владельца и разрешения файла.

- Написать позволит вам записывать данные в файл, добавлять в файл и читать или изменять его атрибуты.

Резюме

Таким образом, имена пользователей и группы представляют собой буквенно-цифровую строку, называемую SID (идентификатор безопасности). К этим SID привязаны разрешения общего ресурса и NTFS. Разрешения общего ресурса проверяются LSSAS только при доступе по сети, в то время как разрешения NTFS объединены с разрешениями общего доступа, чтобы обеспечить более детальный уровень безопасности для ресурсов, доступных как по сети, так и локально.

Доступ к общему ресурсу

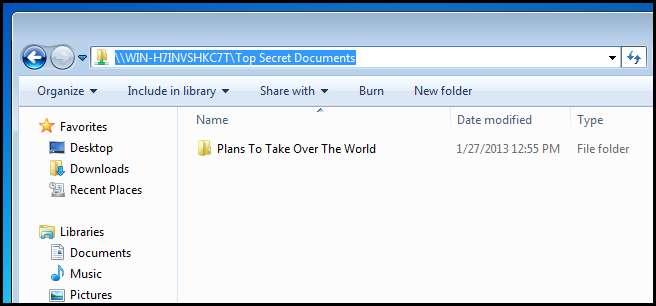

Итак, теперь, когда мы узнали о двух методах, которые мы можем использовать для обмена контентом на наших ПК, как на самом деле получить доступ к нему по сети? Все очень просто. Просто введите следующее в панель навигации.

\\ computername \ sharename

Примечание. Очевидно, вам нужно будет заменить имя компьютера на имя ПК, на котором размещен общий ресурс, и на имя общего ресурса.

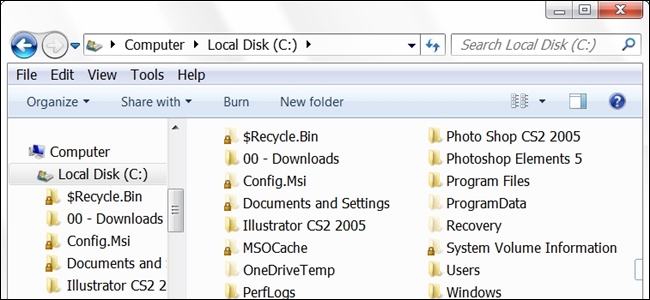

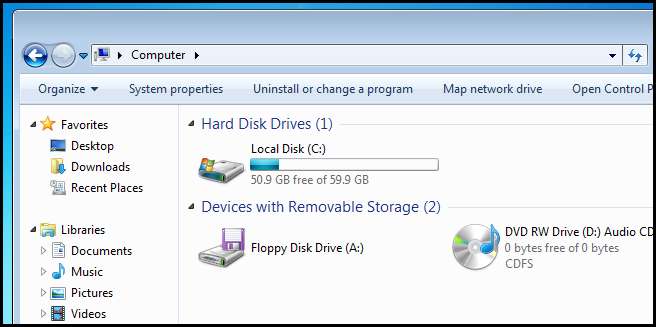

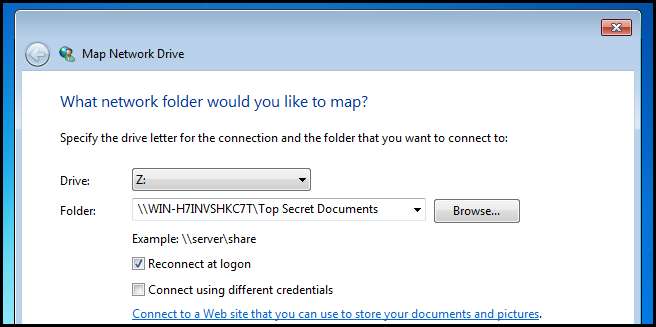

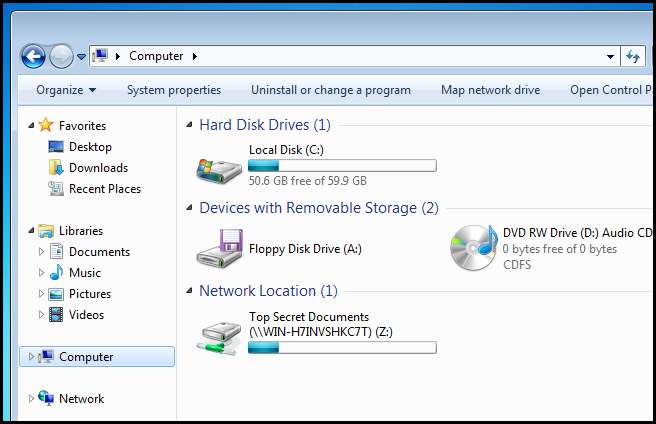

Это отлично подходит для одноразового подключения, но как насчет более крупной корпоративной среды? Разумеется, вам не нужно учить пользователей подключаться к сетевому ресурсу с помощью этого метода. Чтобы обойти это, вам нужно назначить сетевой диск для каждого пользователя, таким образом вы можете посоветовать им хранить свои документы на диске «H», вместо того, чтобы пытаться объяснить, как подключиться к общему ресурсу. Чтобы подключить диск, откройте «Компьютер» и нажмите кнопку «Подключить сетевой диск».

Затем просто введите UNC-путь к общему ресурсу.

Вы, вероятно, задаетесь вопросом, нужно ли делать это на каждом ПК, и, к счастью, ответ отрицательный. Вместо этого вы можете написать пакетный сценарий для автоматического сопоставления дисков для ваших пользователей при входе в систему и развертывания его с помощью групповой политики.

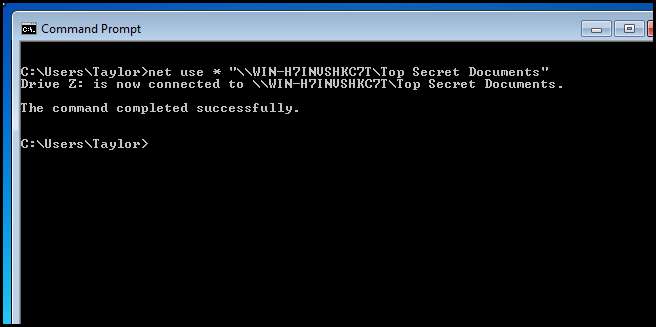

Если мы рассмотрим команду:

- Мы используем нет усе команда для сопоставления диска.

- Мы используем * чтобы обозначить, что мы хотим использовать следующую доступную букву диска.

- Наконец мы указать долю мы хотим сопоставить диск с. Обратите внимание, что мы использовали кавычки, потому что путь UNC содержит пробелы.

Шифрование файлов с использованием шифрованной файловой системы

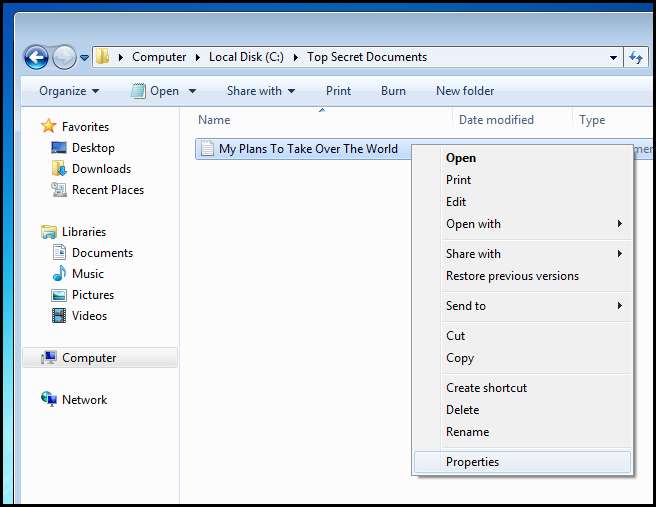

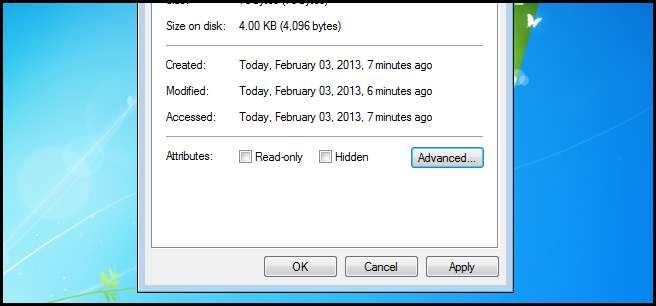

Windows включает возможность шифрования файлов на томе NTFS. Это означает, что только вы сможете расшифровать файлы и просмотреть их. Чтобы зашифровать файл, просто щелкните его правой кнопкой мыши и выберите свойства в контекстном меню.

Затем нажмите «Дополнительно».

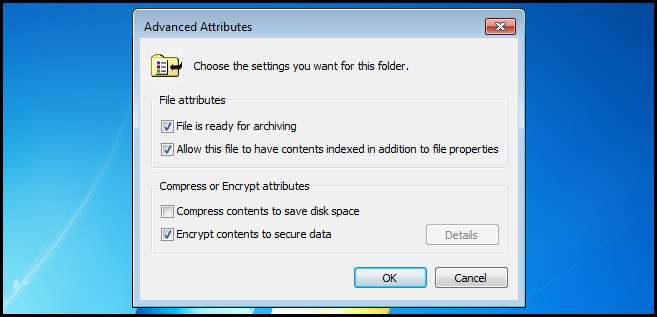

Теперь установите флажок «Зашифровать содержимое для защиты данных» и нажмите «ОК».

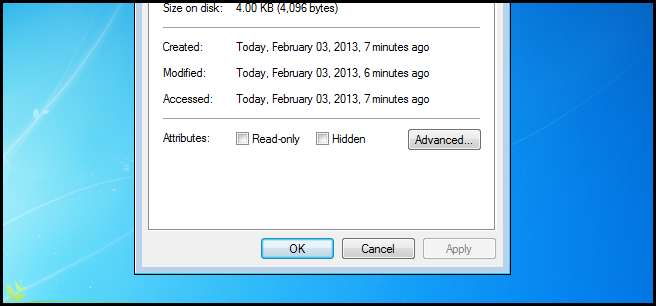

Теперь продолжайте и применяйте настройки.

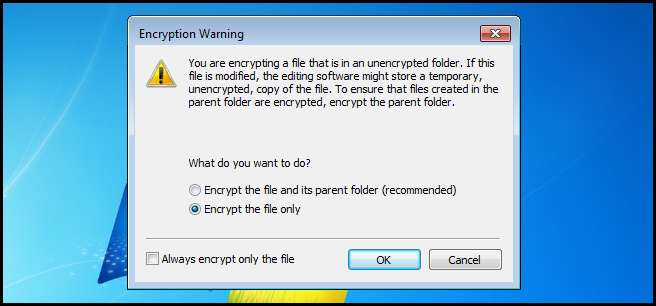

Нам нужно только зашифровать файл, но у вас есть возможность зашифровать и родительскую папку.

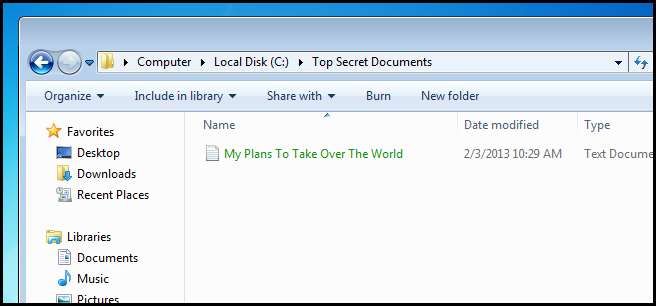

Обратите внимание, что после шифрования файл становится зеленым.

Теперь вы заметите, что только вы сможете открыть файл, а другие пользователи на том же ПК не смогут. В процессе шифрования используются шифрование с открытым ключом , поэтому храните свои ключи шифрования в безопасности. Если вы их потеряете, ваш файл исчезнет и восстановить его будет невозможно.

Домашнее задание

- Узнайте о наследовании разрешений и действующих разрешениях.

- Читать этот Документ Microsoft.

- Узнайте, почему вы хотите использовать BranchCache.

- Узнайте, как делиться принтерами и зачем вам это нужно.