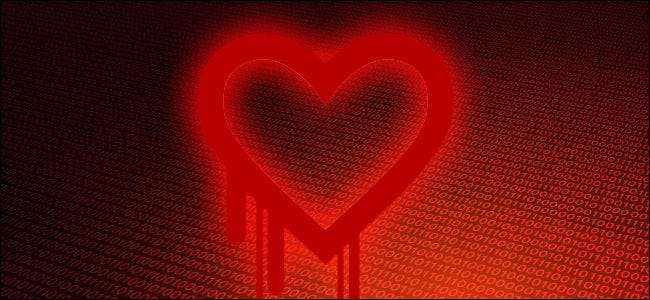

Sista gången vi varnade dig för ett stort säkerhetsbrott var när Adobes lösenordsdatabas komprometterades, vilket satte miljontals användare (särskilt de med svaga och ofta återanvända lösenord) i fara. Idag varnar vi dig för ett mycket större säkerhetsproblem, Heartbleed Bug, som potentiellt har äventyrat en häpnadsväckande 2/3 av de säkra webbplatserna på internet. Du måste ändra dina lösenord och du måste börja göra det nu.

Viktig anmärkning: How-To Geek påverkas inte av detta fel.

Vad är Heartbleed och varför är det så farligt?

I ditt typiska säkerhetsintrång exponeras ett företags användarregister / lösenord. Det är hemskt när det händer, men det är en isolerad affär. Företaget X har ett säkerhetsbrott, de utfärdar en varning till sina användare och människor som oss påminner alla om att det är dags att börja öva säkerhetshygien och uppdatera sina lösenord. Tyvärr är typiska överträdelser dåliga nog som det är. Heartbleed Bug är något mycket, mycket, värre.

Heartbleed Bug undergräver det mycket krypteringsschema som skyddar oss medan vi mailar, bankerar och på annat sätt interagerar med webbplatser som vi tror är säkra. Här är en vanlig engelsk beskrivning av sårbarheten från Codenomicon, säkerhetsgruppen som upptäckte och varnade allmänheten om felet:

Heartbleed Bug är en allvarlig sårbarhet i det populära kryptografiska programvarubiblioteket OpenSSL. Denna svaghet gör det möjligt att stjäla den information som skyddas, under normala förhållanden, av SSL / TLS-kryptering som används för att säkra Internet. SSL / TLS ger kommunikationssäkerhet och integritet över Internet för applikationer som webb, e-post, snabbmeddelanden (IM) och vissa virtuella privata nätverk (VPN).

Heartbleed-buggen tillåter alla på Internet att läsa minnet i de system som skyddas av de sårbara versionerna av OpenSSL-programvaran. Detta äventyrar de hemliga nycklarna som används för att identifiera tjänsteleverantörerna och för att kryptera trafiken, användarnas namn och lösenord och det faktiska innehållet. Detta gör det möjligt för angripare att avlyssna kommunikation, stjäla data direkt från tjänsterna och användarna och att utge sig för tjänster och användare.

Det låter ganska dåligt, ja? Det låter ännu värre när du inser att ungefär två tredjedelar av alla webbplatser som använder SSL använder den här sårbara versionen av OpenSSL. Vi pratar inte om små tidswebbplatser som hot rod-forum eller samlarobjekt för kortspelbyte, vi pratar om banker, kreditkortsföretag, stora e-handlare och e-postleverantörer. Ännu värre är att denna sårbarhet har varit i naturen i cirka två år. Det är två år någon med lämplig kunskap och färdigheter kunde ha utnyttjat inloggningsuppgifterna och den privata kommunikationen för en tjänst som du använder (och enligt Codenomicons testning göra det spårlöst).

För en ännu bättre illustration av hur Heartbleed-buggen fungerar. Läs detta xkcd komisk.

Även om ingen grupp har kommit fram för att flagga alla referenser och information som de släppte upp med utnyttjandet, vid denna punkt i spelet måste du anta att inloggningsuppgifterna för de webbplatser du besöker har äventyrats.

Vad ska jag göra efter Heartbleed Bug

Varje majoritetssäkerhetsöverträdelse (och detta kvalificerar verkligen i stor skala) kräver att du bedömer dina lösenordshanteringsmetoder. Med tanke på Heartbleed Bugs breda räckvidd är detta ett perfekt tillfälle att granska ett redan löpande lösenordshanteringssystem eller, om du drar i fötterna, att ställa in ett.

Innan du dyker in i att omedelbart ändra dina lösenord måste du vara medveten om att sårbarheten bara är korrigerad om företaget har uppgraderat till den nya versionen av OpenSSL. Historien bröt ut på måndag, och om du skyndade ut för att omedelbart ändra dina lösenord på varje webbplats, skulle de flesta av dem fortfarande ha kört den sårbara versionen av OpenSSL.

RELATERAD: Hur man kör en Last Pass Security Audit (och varför den inte kan vänta)

Nu, i mitten av veckan, har de flesta webbplatser börjat uppdatera processen och i helgen är det rimligt att anta att de flesta högt profilerade webbplatser kommer att ha bytt om.

Du kan använda Heartbleed Bug checker här för att se om sårbarheten fortfarande är öppen eller, även om webbplatsen inte svarar på förfrågningar från ovannämnda kontrollör, kan du använda LastPass SSL-datumkontroll för att se om servern i fråga har uppdaterat sitt SSL-certifikat nyligen (om de uppdaterade det efter 2014-04-07 är det en bra indikator på att de har korrigerat sårbarheten.) Notera: om du kör howtogeek.com via felkontrollen kommer det att returnera ett fel eftersom vi inte använder SSL-kryptering i första hand, och vi har också verifierat att våra servrar inte kör någon berörd programvara.

Med det sagt ser det ut som att den här helgen formar sig till att bli en bra helg för att bli seriös om att uppdatera dina lösenord. Först behöver du ett lösenordshanteringssystem. Kolla upp vår guide för att komma igång med LastPass för att ställa in ett av de mest säkra och flexibla alternativen för lösenordshantering. Du behöver inte använda LastPass, men du behöver ett slags system på plats som gör att du kan spåra och hantera ett unikt och starkt lösenord för varje webbplats du besöker.

För det andra måste du börja ändra dina lösenord. Krishanteringsplanen i vår guide, Hur du återställer efter att ditt e-postlösenord har äventyrats , är ett utmärkt sätt att se till att du inte saknar några lösenord. det lyfter också fram grunderna för god lösenordshygien, som citeras här:

- Lösenord bör alltid vara längre än det minsta som tjänsten tillåter . Om tjänsten i fråga tillåter 6-20 tecken lösenord, gå till det längsta lösenordet du kan komma ihåg.

- Använd inte ordboksord som en del av ditt lösenord . Ditt lösenord borde aldrig vara så enkel att en kortvarig genomsökning med en ordboksfil skulle avslöja den. Ta aldrig med ditt namn, en del av inloggningen eller e-postadressen eller andra lätt identifierbara objekt som ditt företagsnamn eller gatunamn. Undvik också att använda vanliga tangentbordskombinationer som “qwerty” eller “asdf” som en del av ditt lösenord.

- Använd lösenfraser istället för lösenord . Om du inte använder en lösenordshanterare för att komma ihåg riktigt slumpmässiga lösenord (ja, vi inser att vi verkligen tänker på tanken att använda en lösenordshanterare) kan du komma ihåg starkare lösenord genom att förvandla dem till lösenfraser. För ditt Amazon-konto, till exempel, kan du skapa lösenfrasen "Jag älskar att läsa böcker" och sedan krossa det till ett lösenord som "! Luv2ReadBkz". Det är lätt att komma ihåg och det är ganska starkt.

För det tredje, när det är möjligt vill du aktivera tvåfaktorautentisering. Du kan läs mer om tvåfaktorautentisering här , men kort sagt kan du lägga till ytterligare ett ID-lager i din inloggning.

RELATERAD: Vad är tvåfaktorautentisering och varför behöver jag det?

Med Gmail, till exempel, kräver tvåfaktorautentisering att du inte bara har ditt inloggnings- och lösenord utan åtkomst till mobiltelefonen registrerad på ditt Gmail-konto så att du kan acceptera en textmeddelandekod för inmatning när du loggar in från en ny dator.

Med tvåfaktorautentisering aktiverad gör det det mycket svårt för någon som har fått tillgång till ditt inloggnings- och lösenord (som de kunde med Heartbleed Bug) att få tillgång till ditt konto.

Säkerhetsproblem, särskilt sådana med så långtgående konsekvenser, är aldrig roliga, men de erbjuder en möjlighet för oss att skärpa våra lösenordsrutiner och se till att unika och starka lösenord håller skadorna när de inträffar.