Nesta instalação do Geek School, damos uma olhada em Virtualização de Pasta, SIDs e Permissão, bem como o Sistema de Arquivos com Criptografia.

Certifique-se de verificar os artigos anteriores desta série Geek School no Windows 7:

- Apresentando How-To Geek School

- Atualizações e migrações

- Configurando Dispositivos

- Gerenciando discos

- Gerenciando aplicativos

- Gerenciando o Internet Explorer

- Fundamentos de endereçamento IP

- Networking

- Rede sem fio

- Firewall do Windows

- Administração Remota

- Acesso remoto

- Monitoramento, desempenho e manutenção do Windows atualizado

E fique ligado para o resto da série durante toda esta semana.

Virtualização de pasta

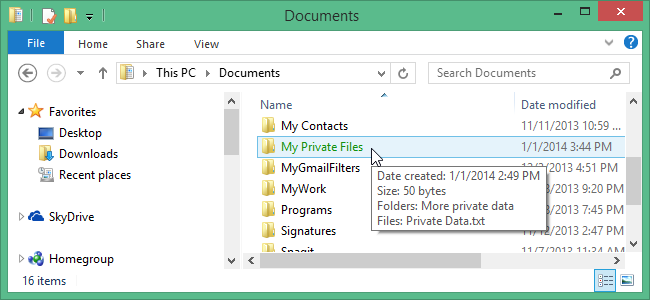

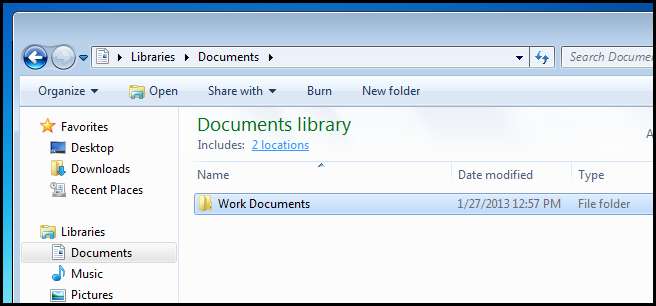

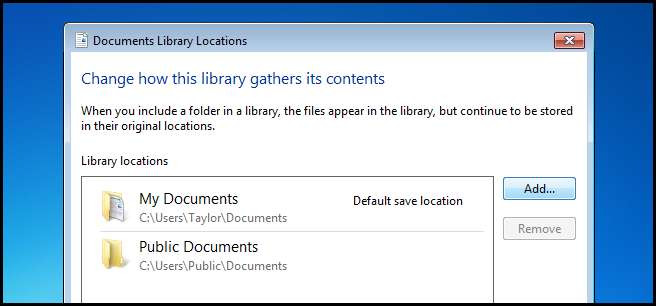

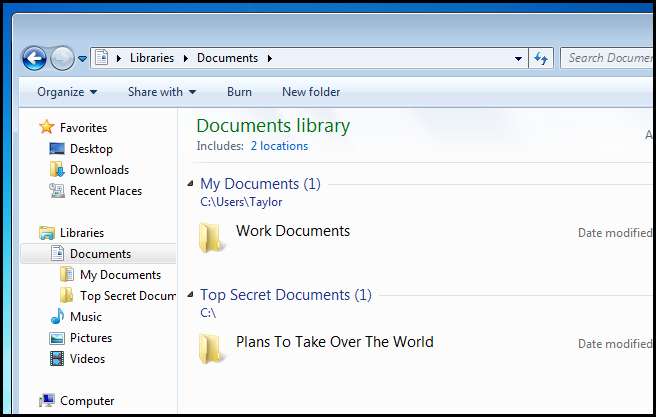

O Windows 7 introduziu a noção de bibliotecas que permitem que você tenha um local centralizado a partir do qual você pode visualizar os recursos localizados em outro lugar em seu computador. Mais especificamente, o recurso de bibliotecas permite adicionar pastas de qualquer lugar do seu computador a uma das quatro bibliotecas padrão, Documentos, Música, Vídeos e Imagens, que são facilmente acessíveis no painel de navegação do Windows Explorer.

Há duas coisas importantes a serem observadas sobre o recurso de biblioteca:

- Quando você adiciona uma pasta a uma biblioteca, a pasta em si não se move; em vez disso, é criado um link para o local da pasta.

- Para adicionar um compartilhamento de rede às suas bibliotecas, ele deve estar disponível offline, embora você também possa usar uma solução alternativa usando links simbólicos.

Para adicionar uma pasta a uma biblioteca, basta acessar a biblioteca e clicar no link locais.

Em seguida, clique no botão Adicionar.

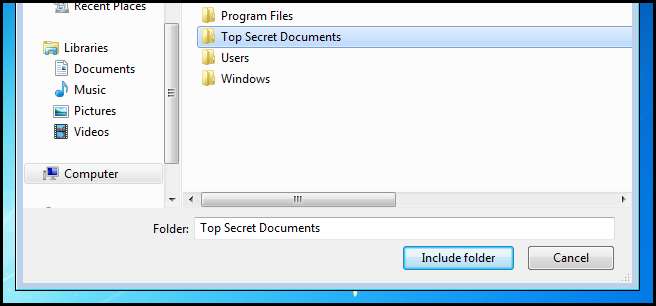

Agora localize a pasta que deseja incluir na biblioteca e clique no botão Incluir pasta.

Isso é tudo que há para fazer.

O identificador de segurança

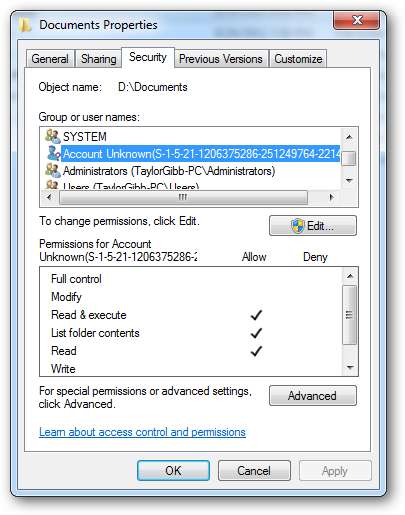

O sistema operacional Windows usa SIDs para representar todos os princípios de segurança. SIDs são apenas strings de comprimento variável de caracteres alfanuméricos que representam máquinas, usuários e grupos. SIDs são adicionados a ACLs (Listas de Controle de Acesso) sempre que você concede permissão a um usuário ou grupo para um arquivo ou pasta. Nos bastidores, os SIDs são armazenados da mesma forma que todos os outros objetos de dados: em binário. No entanto, quando você vir um SID no Windows, ele será exibido usando uma sintaxe mais legível. Não é sempre que você verá alguma forma de SID no Windows; o cenário mais comum é quando você concede a alguém permissão para um recurso e, em seguida, exclui sua conta de usuário. O SID aparecerá então na ACL. Então, vamos dar uma olhada no formato típico em que você verá SIDs no Windows.

A notação que você verá tem uma certa sintaxe. Abaixo estão as diferentes partes de um SID.

- Um prefixo ‘S’

- Número de revisão da estrutura

- Um valor de autoridade de identificador de 48 bits

- Um número variável de valores de subautoridade ou identificador relativo (RID) de 32 bits

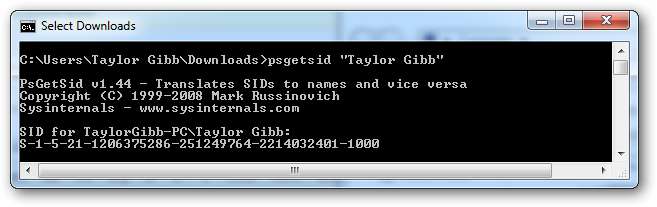

Usando meu SID na imagem abaixo iremos dividir as diferentes seções para um melhor entendimento.

A Estrutura SID:

‘S’ - O primeiro componente de um SID é sempre um 'S'. Ele tem o prefixo de todos os SIDs e informa ao Windows que o que se segue é um SID.

’1′ - O segundo componente de um SID é o número de revisão da especificação SID. Se a especificação do SID fosse alterada, ela forneceria compatibilidade com versões anteriores. No Windows 7 e no Server 2008 R2, a especificação SID ainda está na primeira revisão.

’5′ - A terceira seção de um SID é chamada de Autoridade Identificadora. Isso define em qual escopo o SID foi gerado. Os valores possíveis para essas seções do SID podem ser:

- 0 - Autoridade Nula

- 1 - Autoridade Mundial

- 2 - Autoridade Local

- 3 - Autoridade do Criador

- 4 - Autoridade Não Única

- 5 - Autoridade NT

’21′ - O quarto componente é a subautoridade 1. O valor '21 ′ é usado no quarto campo para especificar que as subautoridades que seguem identificam a Máquina Local ou o Domínio.

’1206375286-251249764-2214032401′ - Estes são chamados de sub-autoridade 2,3 e 4, respectivamente. Em nosso exemplo, isso é usado para identificar a máquina local, mas também pode ser o identificador de um domínio.

’1000′ - Sub-autoridade 5 é o último componente em nosso SID e é chamado de RID (Identificador Relativo). O RID é relativo a cada princípio de segurança: observe que quaisquer objetos definidos pelo usuário, aqueles que não são enviados pela Microsoft, terão um RID de 1000 ou superior.

Princípios de Segurança

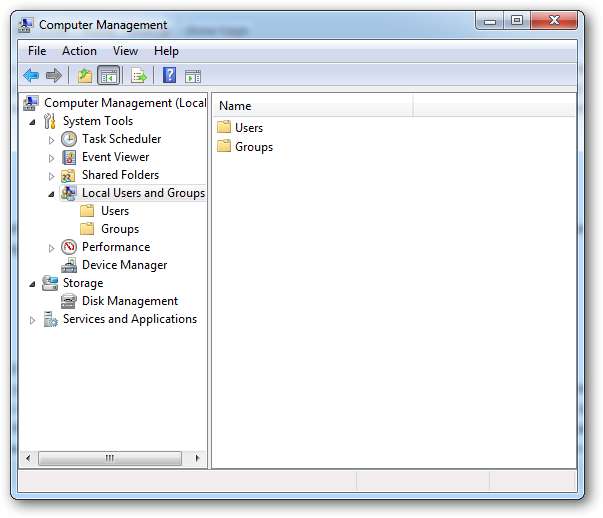

Um princípio de segurança é qualquer coisa que tenha um SID anexado a ele. Podem ser usuários, computadores e até grupos. Os princípios de segurança podem ser locais ou no contexto do domínio. Você gerencia os princípios de segurança local por meio do snap-in Usuários e grupos locais, no gerenciamento do computador. Para chegar lá, clique com o botão direito do mouse no atalho do computador no menu iniciar e escolha gerenciar.

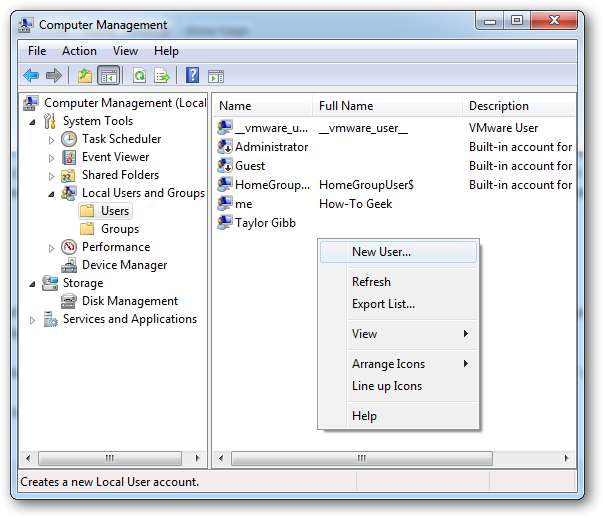

Para adicionar um novo princípio de segurança do usuário, você pode ir para a pasta Usuários e clicar com o botão direito e escolher Novo usuário.

Se você clicar duas vezes em um usuário, poderá adicioná-lo a um Grupo de segurança na guia Membro de.

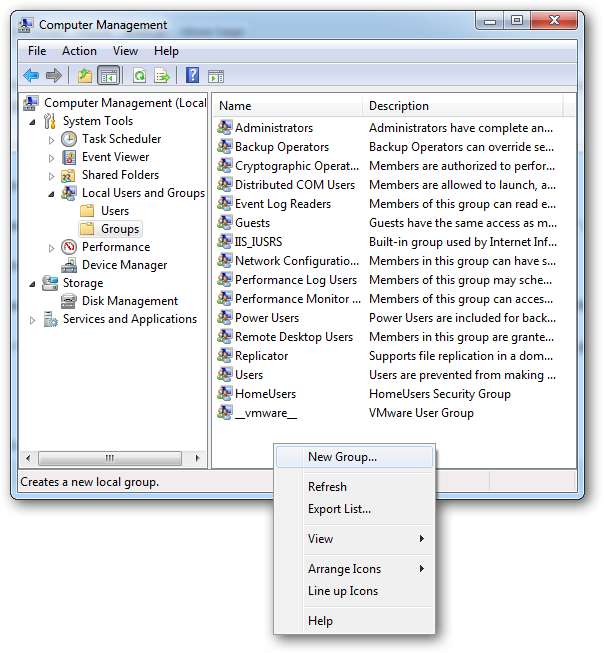

Para criar um novo grupo de segurança, navegue até a pasta Grupos no lado direito. Clique com o botão direito no espaço em branco e selecione Novo Grupo.

Permissões de compartilhamento e permissão NTFS

No Windows, existem dois tipos de permissões de arquivo e pasta. Em primeiro lugar, existem as permissões de compartilhamento. Em segundo lugar, existem as Permissões NTFS, também chamadas de Permissões de Segurança. A proteção de pastas compartilhadas geralmente é feita com uma combinação de permissões de compartilhamento e NTFS. Sendo este o caso, é essencial lembrar que sempre se aplica a permissão mais restritiva. Por exemplo, se a permissão de compartilhamento conceder ao princípio de segurança Todos a permissão de leitura, mas a permissão NTFS permitir que os usuários façam uma alteração no arquivo, a permissão de compartilhamento terá precedência e os usuários não terão permissão para fazer alterações. Quando você define as permissões, o LSASS (Autoridade de Segurança Local) controla o acesso ao recurso. Ao fazer logon, você recebe um token de acesso com seu SID nele. Quando você acessa o recurso, o LSASS compara o SID que você adicionou à ACL (Lista de Controle de Acesso). Se o SID estiver na ACL, ele determinará se permite ou nega o acesso. Não importa quais permissões você use, existem diferenças, então vamos dar uma olhada para entender melhor quando devemos usar quais.

Permissões de compartilhamento:

- Aplica-se apenas a usuários que acessam o recurso pela rede. Eles não se aplicam se você fizer logon localmente, por exemplo, por meio de serviços de terminal.

- Ele se aplica a todos os arquivos e pastas no recurso compartilhado. Se você deseja fornecer um tipo mais granular de esquema de restrição, você deve usar a permissão NTFS além das permissões compartilhadas

- Se você tiver quaisquer volumes formatados FAT ou FAT32, esta será a única forma de restrição disponível para você, já que as permissões NTFS não estão disponíveis nesses sistemas de arquivos.

Permissões NTFS:

- A única restrição nas permissões NTFS é que elas só podem ser definidas em um volume formatado para o sistema de arquivos NTFS

- Lembre-se de que as permissões NTFS são cumulativas. Isso significa que as permissões efetivas de um usuário são o resultado da combinação das permissões atribuídas ao usuário e as permissões de quaisquer grupos aos quais o usuário pertence.

As novas permissões de compartilhamento

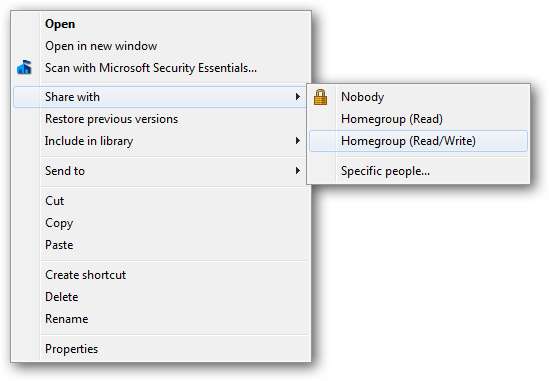

O Windows 7 comprou uma nova técnica de compartilhamento “fácil”. As opções mudaram de Leitura, Alteração e Controle Total para Leitura e Leitura / Gravação. A ideia fazia parte de toda a mentalidade do Homegroup e torna mais fácil compartilhar uma pasta para pessoas que não entendem de informática. Isso é feito por meio do menu de contexto e compartilha facilmente com seu grupo doméstico.

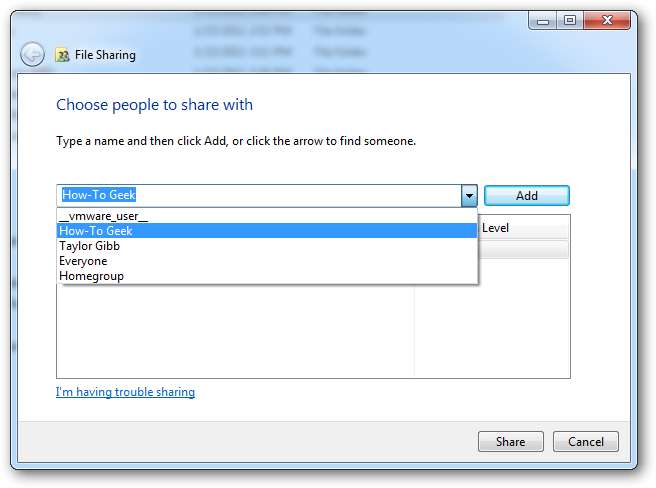

Se você quiser compartilhar com alguém que não está no grupo de escolha, você pode escolher a opção “Pessoas específicas ...”. O que abriria um diálogo mais “elaborado”, onde você poderia especificar um usuário ou grupo.

Existem apenas duas permissões, conforme mencionado anteriormente. Juntos, eles oferecem um esquema de proteção tudo ou nada para suas pastas e arquivos.

- Ler permissão é a opção "olhe, não toque". Os destinatários podem abrir, mas não podem modificar ou excluir um arquivo.

- Ler escrever é a opção “fazer qualquer coisa”. Os destinatários podem abrir, modificar ou excluir um arquivo.

A permissão da velha escola

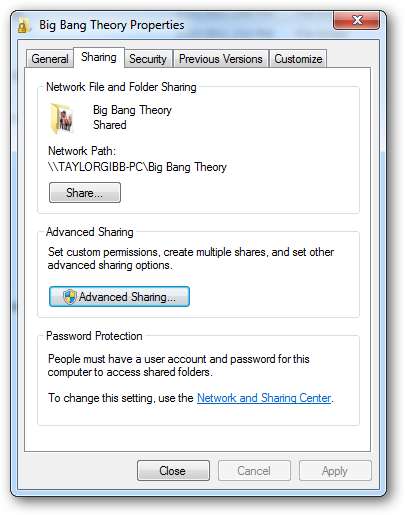

A antiga caixa de diálogo de compartilhamento tinha mais opções, como a opção de compartilhar a pasta com um alias diferente. Isso nos permitiu limitar o número de conexões simultâneas, bem como configurar o cache. Nenhuma dessas funcionalidades é perdida no Windows 7, mas está oculta em uma opção chamada “Compartilhamento Avançado”. Se você clicar com o botão direito em uma pasta e acessar suas propriedades, poderá encontrar essas configurações de “Compartilhamento avançado” na guia de compartilhamento.

Se você clicar no botão “Compartilhamento avançado”, que requer credenciais de administrador local, você pode definir todas as configurações com as quais estava familiarizado nas versões anteriores do Windows.

Se você clicar no botão de permissões, verá as 3 configurações com as quais estamos familiarizados.

- Ler A permissão permite que você visualize e abra arquivos e subdiretórios, bem como execute aplicativos. No entanto, não permite que quaisquer alterações sejam feitas.

- Modificar permissão permite que você faça qualquer coisa que Ler permissão permite, e também adiciona a capacidade de adicionar arquivos e subdiretórios, excluir subpastas e alterar dados nos arquivos.

- Controlo total é o "fazer qualquer coisa" das permissões clássicas, pois permite que você faça qualquer uma e todas as permissões anteriores. Além disso, oferece a permissão de alteração avançada de NTFS, mas isso só se aplica a pastas NTFS

Permissões NTFS

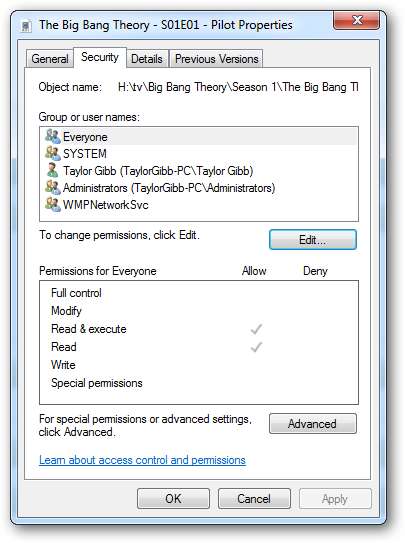

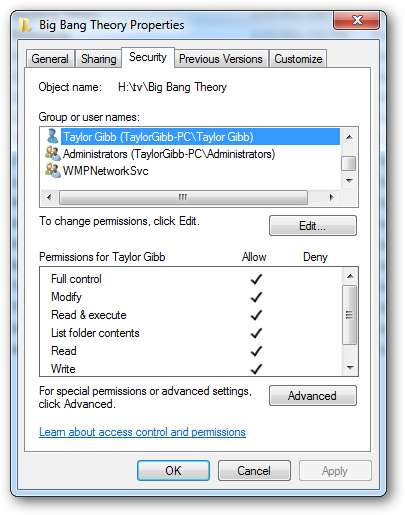

As permissões NTFS permitem um controle muito granular sobre seus arquivos e pastas. Com isso dito, a quantidade de granularidade pode ser assustadora para um iniciante. Você também pode definir a permissão NTFS para cada arquivo, bem como para cada pasta. Para definir a permissão NTFS em um arquivo, você deve clicar com o botão direito e ir para as propriedades do arquivo e, em seguida, ir para a guia de segurança.

Para editar as permissões NTFS para um usuário ou grupo, clique no botão editar.

Como você pode ver, existem muitas permissões NTFS, então vamos analisá-las. Primeiro, daremos uma olhada nas permissões NTFS que você pode definir em um arquivo.

- Controlo total permite ler, gravar, modificar, executar, alterar atributos, permissões e assumir a propriedade do arquivo.

- Modificar permite que você leia, escreva, modifique, execute e altere os atributos do arquivo.

- Ler e executar permitirá que você exiba os dados, atributos, proprietário e permissões do arquivo e execute o arquivo se for um programa.

- Ler permitirá que você abra o arquivo, visualize seus atributos, proprietário e permissões.

- Escreva permitirá que você grave dados no arquivo, anexe-o ao arquivo e leia ou altere seus atributos.

As permissões NTFS para pastas têm opções ligeiramente diferentes, então vamos dar uma olhada nelas.

- Controlo total permitirá que você leia, grave, modifique e execute arquivos na pasta, altere atributos, permissões e se aproprie da pasta ou dos arquivos nela contidos.

- Modificar permitirá que você leia, grave, modifique e execute arquivos na pasta e altere os atributos da pasta ou dos arquivos dentro dela.

- Ler e executar permitirá que você exiba o conteúdo da pasta e exiba os dados, atributos, proprietário e permissões para arquivos dentro da pasta e execute arquivos dentro da pasta.

- Listar conteúdo da pasta permitirá que você exiba o conteúdo da pasta e exiba os dados, atributos, proprietário e permissões para arquivos dentro da pasta e execute arquivos dentro da pasta

- Ler permitirá que você exiba os dados, atributos, proprietário e permissões do arquivo.

- Escreva permitirá que você grave dados no arquivo, anexe-o ao arquivo e leia ou altere seus atributos.

Resumo

Em resumo, os nomes de usuários e grupos são representações de uma cadeia alfanumérica chamada SID (Identificador de Segurança). As permissões de compartilhamento e NTFS estão vinculadas a esses SIDs. As permissões de compartilhamento são verificadas pelo LSSAS apenas quando acessadas pela rede, enquanto as permissões de NTFS são combinadas com as permissões de compartilhamento para permitir um nível mais granular de segurança para recursos acessados na rede e também localmente.

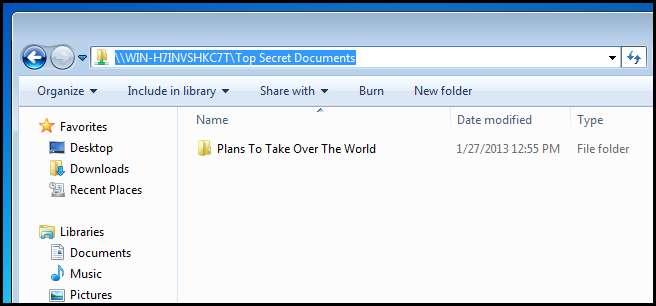

Acessando um recurso compartilhado

Portanto, agora que aprendemos sobre os dois métodos que podemos usar para compartilhar conteúdo em nossos PCs, como você realmente acessa o conteúdo pela rede? É muito simples. Basta digitar o seguinte na barra de navegação.

\\ computername \ sharename

Nota: Obviamente, você precisará substituir o nome do computador pelo nome do PC que hospeda o compartilhamento e o nome do compartilhamento pelo nome do compartilhamento.

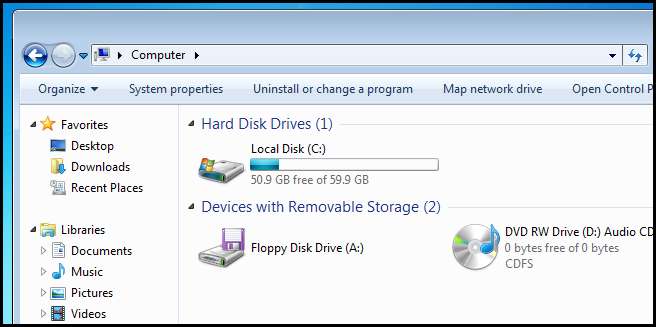

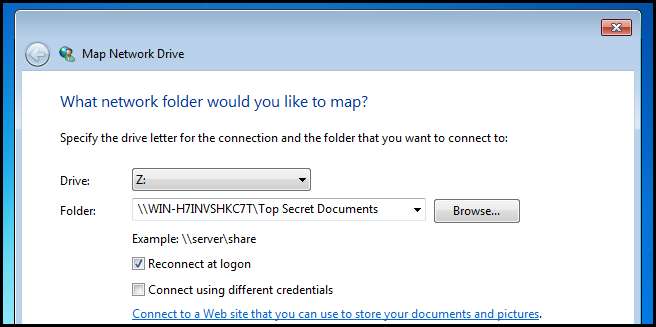

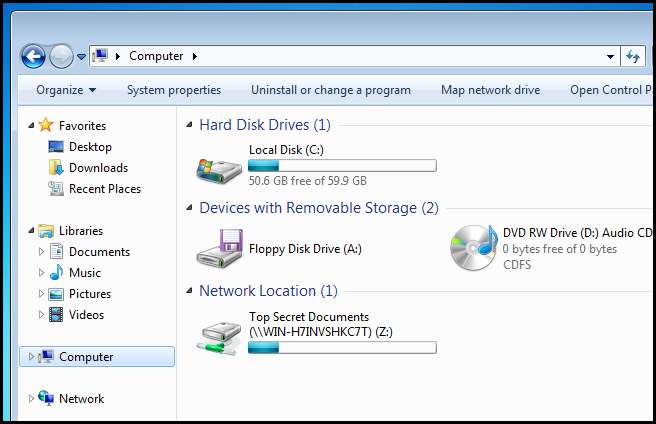

Isso é ótimo para conexões únicas, mas e em um ambiente corporativo maior? Certamente você não precisa ensinar seus usuários como se conectar a um recurso de rede usando este método. Para contornar isso, você desejará mapear uma unidade de rede para cada usuário, desta forma, você pode aconselhá-los a armazenar seus documentos na unidade “H”, em vez de tentar explicar como se conectar a um compartilhamento. Para mapear uma unidade, abra Computador e clique no botão “Mapear unidade de rede”.

Em seguida, basta digitar o caminho UNC do compartilhamento.

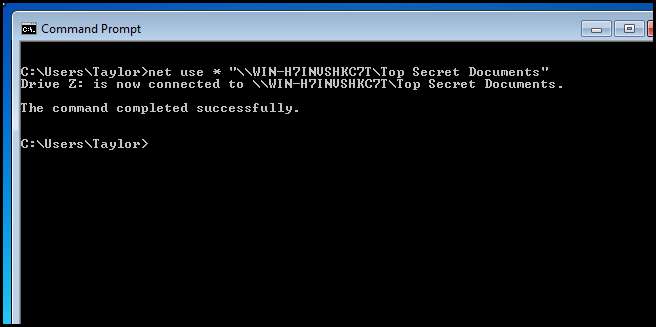

Você provavelmente está se perguntando se precisa fazer isso em todos os PCs e, felizmente, a resposta é não. Em vez disso, você pode escrever um script em lote para mapear automaticamente as unidades para seus usuários no logon e implantá-lo por meio da Política de Grupo.

Se dissecarmos o comando:

- Estamos usando o uso líquido comando para mapear a unidade.

- Nós usamos o * para indicar que queremos usar a próxima letra de unidade disponível.

- Finalmente nós especifique o compartilhamento queremos mapear a unidade. Observe que usamos aspas porque o caminho UNC contém espaços.

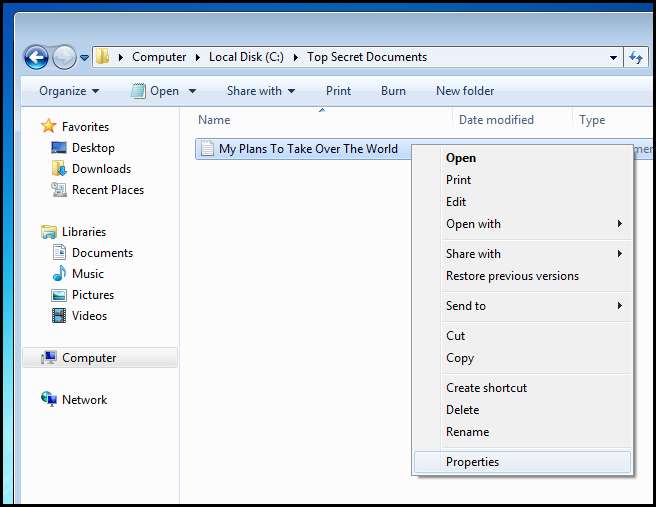

Criptografando arquivos usando o sistema de arquivos com criptografia

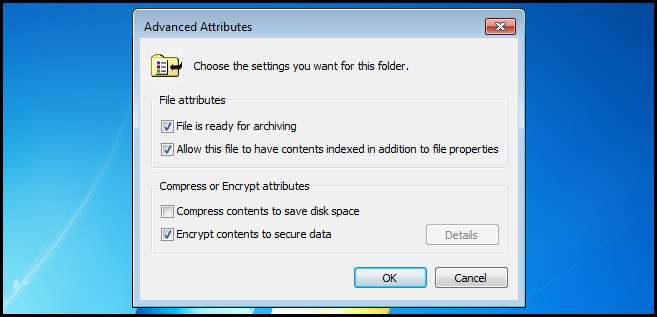

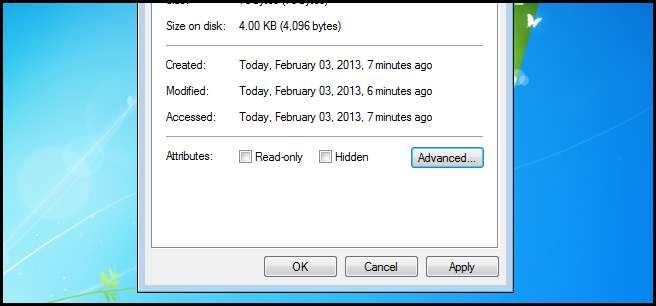

O Windows inclui a capacidade de criptografar arquivos em um volume NTFS. Isso significa que só você poderá descriptografar os arquivos e visualizá-los. Para criptografar um arquivo, basta clicar com o botão direito sobre ele e selecionar propriedades no menu de contexto.

Em seguida, clique em avançado.

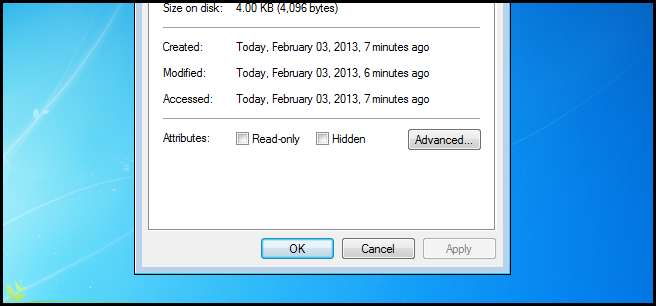

Agora marque a caixa de seleção Criptografar conteúdo para proteger os dados e clique em OK.

Agora vá em frente e aplique as configurações.

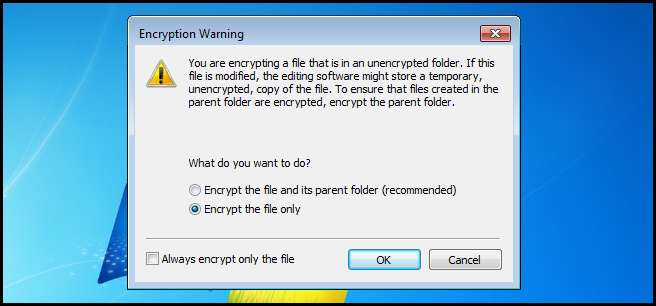

Precisamos apenas criptografar o arquivo, mas você também tem a opção de criptografar a pasta pai.

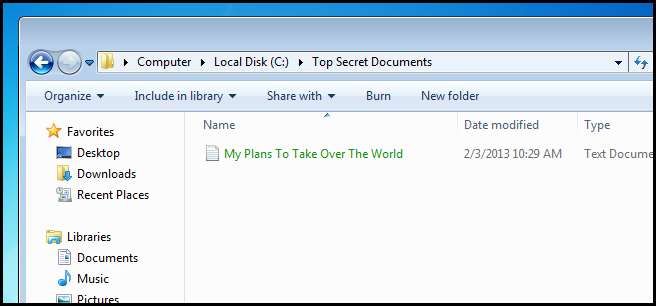

Observe que quando o arquivo é criptografado, ele fica verde.

Você notará agora que só você poderá abrir o arquivo e que outros usuários no mesmo PC não poderão. O processo de criptografia usa criptografia de chave pública , portanto, mantenha suas chaves de criptografia seguras. Se você perdê-los, seu arquivo desaparece e não há como recuperá-lo.

Dever de casa

- Aprenda sobre herança de permissão e permissões efetivas.

- Ler isto Documento da Microsoft.

- Saiba por que você deseja usar o BranchCache.

- Aprenda como compartilhar impressoras e por que você deseja.