W tej instalacji Geek School przyjrzymy się wirtualizacji folderów, identyfikatorom SID i uprawnieniom, a także systemowi szyfrowania plików.

Koniecznie sprawdź poprzednie artykuły z tej serii Geek School w systemie Windows 7:

- Przedstawiamy szkołę How-To Geek

- Aktualizacje i migracje

- Konfigurowanie urządzeń

- Zarządzanie dyskami

- Zarządzanie aplikacjami

- Zarządzanie programem Internet Explorer

- Podstawy adresowania IP

- Networking

- Sieci bezprzewodowe

- zapora systemu Windows

- Administracja zdalna

- Dostęp zdalny

- Monitorowanie, wydajność i aktualizacja systemu Windows

I bądźcie czujni przez resztę serii przez cały ten tydzień.

Folder Virtualization

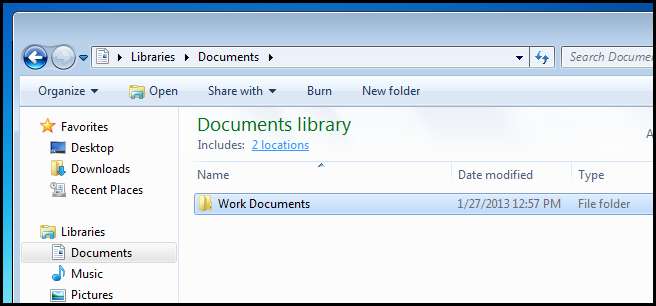

Windows 7 wprowadził pojęcie bibliotek, które pozwoliło ci mieć scentralizowaną lokalizację, z której możesz przeglądać zasoby znajdujące się w innym miejscu na twoim komputerze. Mówiąc dokładniej, funkcja bibliotek umożliwia dodawanie folderów z dowolnego miejsca na komputerze do jednej z czterech domyślnych bibliotek, Dokumentów, Muzyki, Wideo i Obrazy, które są łatwo dostępne z okienka nawigacji Eksploratora Windows.

Na temat funkcji biblioteki należy zwrócić uwagę na dwie ważne kwestie:

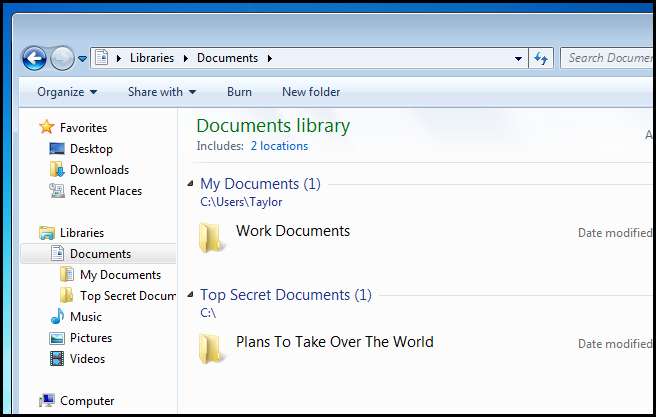

- Gdy dodajesz folder do biblioteki, sam folder nie jest przenoszony, a raczej tworzone jest łącze do lokalizacji folderu.

- Aby dodać udział sieciowy do swoich bibliotek, musi on być dostępny w trybie offline, chociaż można również zastosować obejście za pomocą dowiązań symbolicznych.

Aby dodać folder do biblioteki, po prostu przejdź do biblioteki i kliknij link lokalizacji.

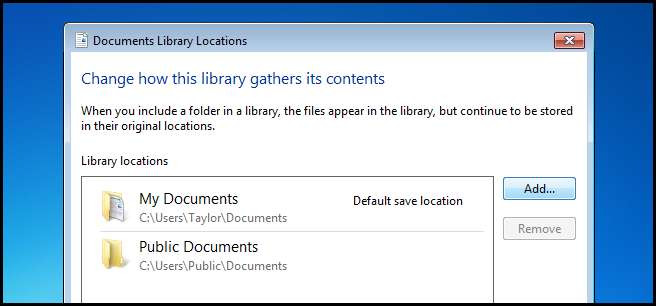

Następnie kliknij przycisk dodawania.

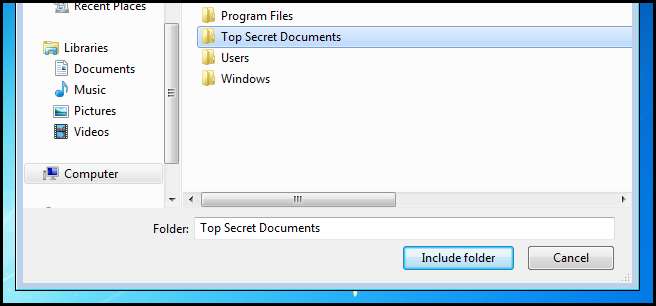

Teraz znajdź folder, który chcesz dołączyć do biblioteki, i kliknij przycisk Uwzględnij folder.

To wszystko.

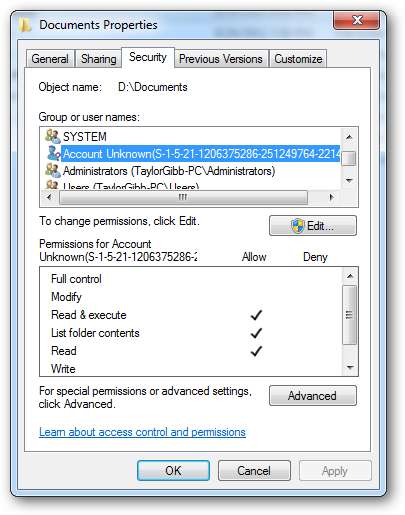

Identyfikator bezpieczeństwa

System operacyjny Windows używa identyfikatorów SID do reprezentowania wszystkich zasad bezpieczeństwa. Identyfikatory SID to po prostu ciągi znaków alfanumerycznych o zmiennej długości, które reprezentują komputery, użytkowników i grupy. Identyfikatory SID są dodawane do list ACL (list kontroli dostępu) za każdym razem, gdy przyznajesz użytkownikowi lub grupie uprawnienia do pliku lub folderu. Za kulisami identyfikatory SID są przechowywane w taki sam sposób, jak wszystkie inne obiekty danych: w postaci binarnej. Jednak gdy zobaczysz identyfikator SID w systemie Windows, zostanie wyświetlony przy użyciu bardziej czytelnej składni. Rzadko zdarza się, że w systemie Windows zobaczysz jakąkolwiek formę identyfikatora SID; najczęstszym scenariuszem jest przyznanie komuś uprawnień do zasobu, a następnie usunięcie konta użytkownika. Identyfikator SID pojawi się następnie na liście ACL. Przyjrzyjmy się więc typowemu formatowi, w którym zobaczysz identyfikatory SID w systemie Windows.

Notacja, którą zobaczysz, ma określoną składnię. Poniżej znajdują się różne części identyfikatora SID.

- Przedrostek „S”

- Numer rewizji struktury

- 48-bitowa wartość uprawnienia identyfikatora

- Zmienna liczba 32-bitowych wartości podrzędnych lub względnych identyfikatorów (RID)

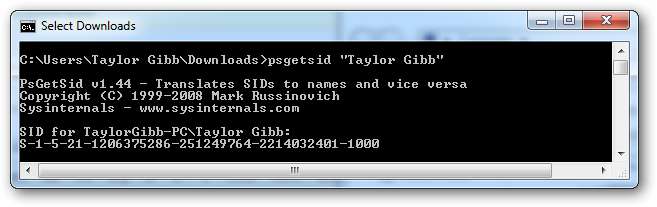

Używając mojego identyfikatora SID na poniższym obrazku, podzielimy różne sekcje, aby uzyskać lepsze zrozumienie.

Struktura SID:

„S” - Pierwszym składnikiem identyfikatora SID jest zawsze „S”. Jest to poprzedzone wszystkimi identyfikatorami SID i ma na celu poinformowanie systemu Windows, że następujący po nim jest identyfikator SID.

’1′ - Drugim składnikiem identyfikatora SID jest numer wersji specyfikacji identyfikatora SID. Gdyby specyfikacja SID miała ulec zmianie, zapewniłaby kompatybilność wsteczną. Począwszy od systemów Windows 7 i Server 2008 R2, specyfikacja SID jest nadal w pierwszej wersji.

’5′ - Trzecia sekcja identyfikatora SID nosi nazwę organu identyfikującego. Określa, w jakim zakresie został wygenerowany identyfikator SID. Możliwe wartości dla tej sekcji identyfikatora SID to:

- 0 - Brak uprawnień

- 1 - Władza światowa

- 2 - Władze lokalne

- 3 - Autorytet twórcy

- 4 - Niepowtarzalny organ

- 5 - Urząd NT

’21′ - Czwarty komponent to sub-Authority 1. Wartość '21' jest używana w czwartym polu do określenia, że kolejne uprawnienia podrzędne identyfikują komputer lokalny lub domenę.

’1206375286-251249764-2214032401′ - Nazywane są one odpowiednio pod-organami 2, 3 i 4. W naszym przykładzie jest to używane do identyfikacji komputera lokalnego, ale może to być również identyfikator domeny.

’1000′ - Organ podrzędny 5 jest ostatnim składnikiem naszego identyfikatora SID i nosi nazwę RID (identyfikator względny). RID odnosi się do każdej zasady bezpieczeństwa: należy pamiętać, że wszystkie obiekty zdefiniowane przez użytkownika, te, które nie są dostarczane przez firmę Microsoft, będą miały RID równy 1000 lub wyższy.

Zasady bezpieczeństwa

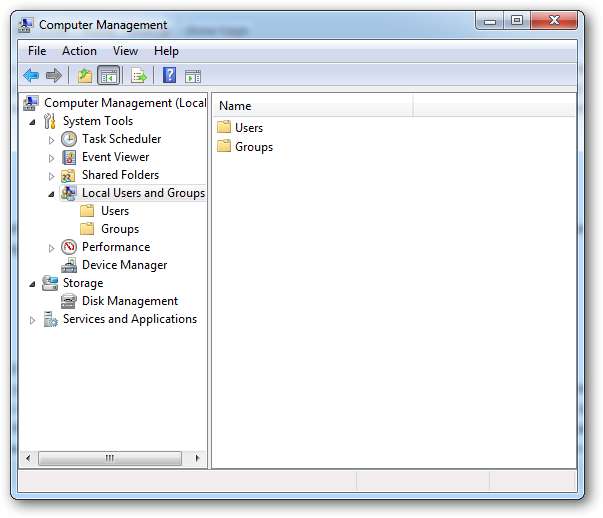

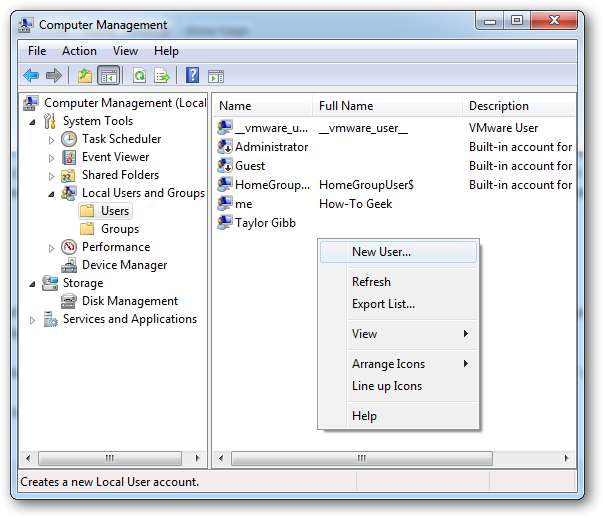

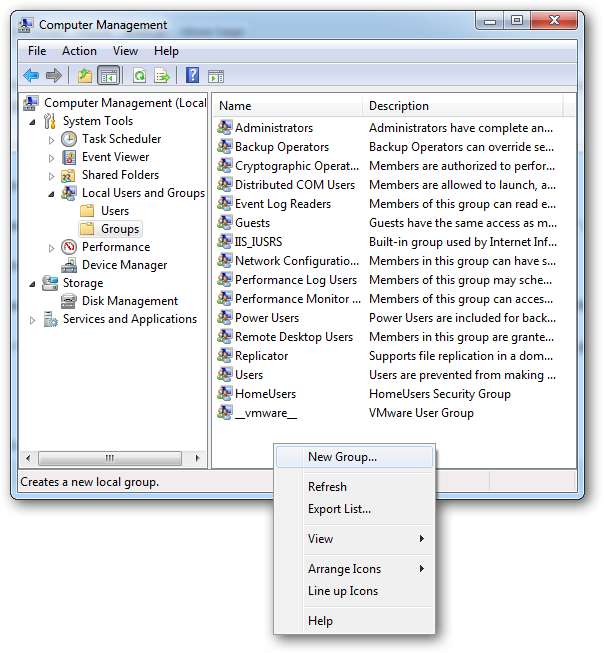

Zasada bezpieczeństwa to wszystko, do czego jest dołączony identyfikator SID. Mogą to być użytkownicy, komputery, a nawet grupy. Zasady bezpieczeństwa mogą być lokalne lub w kontekście domeny. Zarządzanie lokalnymi zasadami bezpieczeństwa odbywa się za pomocą przystawki Użytkownicy i grupy lokalni w ramach zarządzania komputerem. Aby się tam dostać, kliknij prawym przyciskiem myszy skrót komputera w menu Start i wybierz Zarządzaj.

Aby dodać nową zasadę bezpieczeństwa użytkownika, możesz przejść do folderu Użytkownicy, kliknąć prawym przyciskiem myszy i wybrać Nowy użytkownik.

Jeśli klikniesz dwukrotnie użytkownika, możesz dodać go do grupy zabezpieczeń na karcie Członek.

Aby utworzyć nową grupę zabezpieczeń, przejdź do folderu Grupy po prawej stronie. Kliknij prawym przyciskiem myszy białą przestrzeń i wybierz Nowa grupa.

Uprawnienia do udziału i uprawnienia NTFS

W systemie Windows istnieją dwa typy uprawnień do plików i folderów. Po pierwsze, istnieją uprawnienia do udostępniania. Po drugie, istnieją uprawnienia NTFS, nazywane również uprawnieniami bezpieczeństwa. Zabezpieczanie folderów współdzielonych jest zwykle wykonywane za pomocą kombinacji uprawnień udostępniania i NTFS. Ponieważ tak jest, należy pamiętać, że zawsze obowiązuje najbardziej restrykcyjne pozwolenie. Na przykład, jeśli uprawnienie do udziału daje zasadę bezpieczeństwa Wszyscy, ale uprawnienie NTFS umożliwia użytkownikom dokonywanie zmian w pliku, to uprawnienie do udziału będzie miało pierwszeństwo, a użytkownicy nie będą mogli wprowadzać zmian. Po ustawieniu uprawnień dostęp do zasobu kontroluje LSASS (lokalny organ bezpieczeństwa). Po zalogowaniu się otrzymujesz token dostępu z Twoim identyfikatorem SID. Kiedy idziesz do dostępu do zasobu, LSASS porównuje SID, który dodałeś do ACL (listy kontroli dostępu). Jeśli identyfikator SID znajduje się na liście ACL, określa, czy zezwolić, czy odmówić dostępu. Bez względu na to, jakich uprawnień używasz, istnieją różnice, więc przyjrzyjmy się, aby lepiej zrozumieć, kiedy powinniśmy używać jakich.

Udostępnij uprawnienia:

- Dotyczy tylko użytkowników, którzy uzyskują dostęp do zasobu przez sieć. Nie mają zastosowania, jeśli logujesz się lokalnie, na przykład przez usługi terminalowe.

- Dotyczy wszystkich plików i folderów w udostępnionym zasobie. Jeśli chcesz zapewnić bardziej szczegółowy schemat ograniczeń, oprócz uprawnień współdzielonych powinieneś użyć uprawnień NTFS

- Jeśli masz woluminy w formacie FAT lub FAT32, będzie to jedyna dostępna forma ograniczenia, ponieważ uprawnienia NTFS nie są dostępne w tych systemach plików.

Uprawnienia NTFS:

- Jedynym ograniczeniem uprawnień NTFS jest to, że można je ustawić tylko na woluminie sformatowanym w systemie plików NTFS

- Pamiętaj, że uprawnienia NTFS są kumulatywne. Oznacza to, że efektywne uprawnienia użytkownika są wynikiem połączenia uprawnień przypisanych użytkownikowi i uprawnień wszelkich grup, do których należy użytkownik.

Nowe uprawnienia udziału

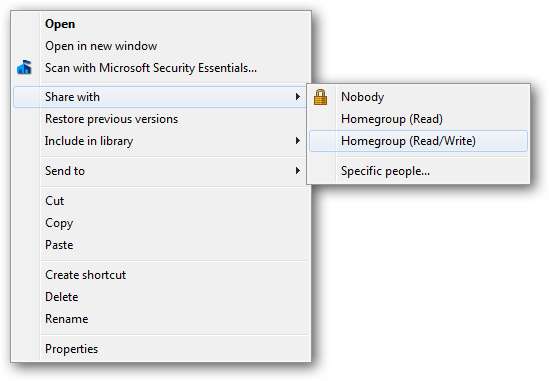

Windows 7 kupił nową, „łatwą” technikę udostępniania. Opcje zmieniły się z odczytu, zmiany i pełnej kontroli na odczyt i odczyt / zapis. Pomysł był częścią mentalności całej grupy domowej i ułatwia udostępnianie folderu osobom nieposiadającym umiejętności obsługi komputera. Odbywa się to za pośrednictwem menu kontekstowego i łatwo udostępnia się grupie domowej.

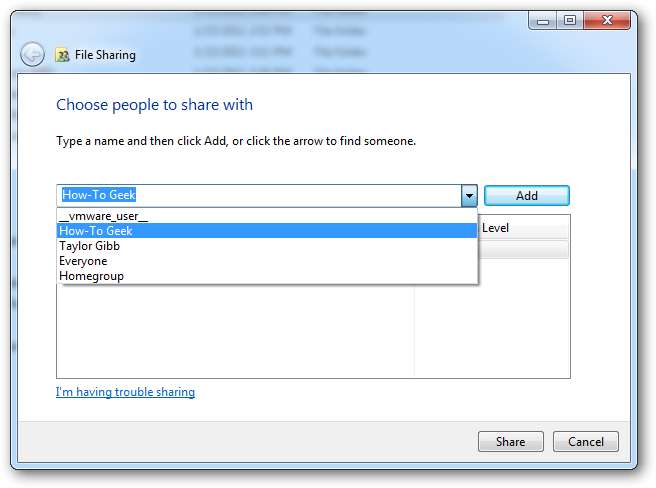

Jeśli chcesz podzielić się z kimś, kto nie należy do grupy domowej, zawsze możesz wybrać opcję „Określone osoby…”. Spowoduje to wyświetlenie bardziej „rozbudowanego” okna dialogowego, w którym można określić użytkownika lub grupę.

Jak wspomniano wcześniej, są tylko dwa uprawnienia. Razem oferują system ochrony „wszystko albo nic” dla twoich folderów i plików.

- Czytać pozwolenie to opcja „patrz, nie dotykaj”. Odbiorcy mogą otwierać plik, ale nie mogą go modyfikować ani usuwać.

- Odczyt / zapis jest opcją „zrób wszystko”. Odbiorcy mogą otwierać, modyfikować lub usuwać plik.

Zezwolenie starej szkoły

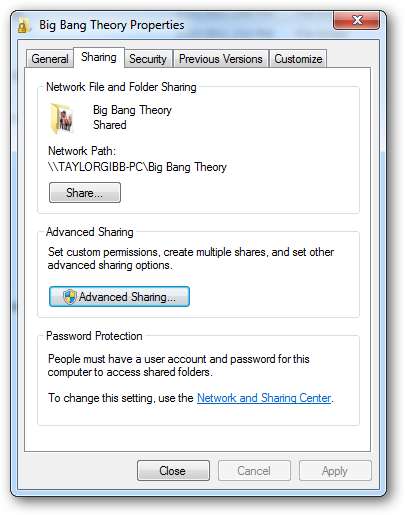

Stare okno udostępniania miało więcej opcji, takich jak opcja udostępniania folderu pod innym aliasem. Pozwoliło nam to ograniczyć liczbę jednoczesnych połączeń, a także skonfigurować buforowanie. Żadna z tych funkcji nie jest utracona w systemie Windows 7, ale raczej jest ukryta pod opcją o nazwie „Zaawansowane udostępnianie”. Jeśli klikniesz folder prawym przyciskiem myszy i przejdziesz do jego właściwości, możesz znaleźć te ustawienia „Zaawansowane udostępnianie” na karcie udostępniania.

Jeśli klikniesz przycisk „Zaawansowane udostępnianie”, który wymaga poświadczeń lokalnego administratora, możesz skonfigurować wszystkie ustawienia, które znasz w poprzednich wersjach systemu Windows.

Jeśli klikniesz przycisk uprawnień, zostaną wyświetlone 3 ustawienia, które wszyscy znamy.

- Czytać uprawnienie umożliwia przeglądanie i otwieranie plików i podkatalogów oraz uruchamianie aplikacji. Jednak nie pozwala na wprowadzanie żadnych zmian.

- Modyfikować pozwolenie pozwala ci zrobić wszystko to Czytać uprawnienia zezwalają, a także dodaje możliwość dodawania plików i podkatalogów, usuwania podfolderów i zmiany danych w plikach.

- Pełna kontrola to „robienie wszystkiego” w klasycznych uprawnieniach, ponieważ pozwala na wykonywanie wszystkich poprzednich uprawnień. Ponadto zapewnia zaawansowaną zmianę uprawnień NTFS, ale dotyczy to tylko folderów NTFS

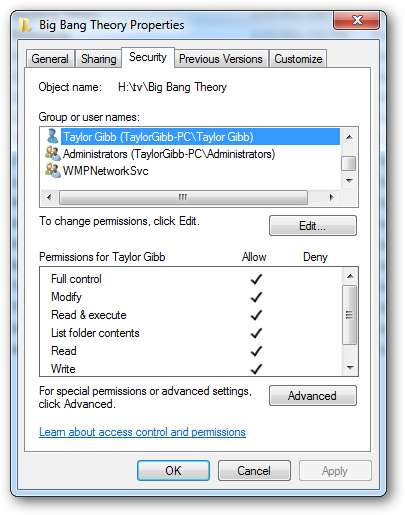

Uprawnienia NTFS

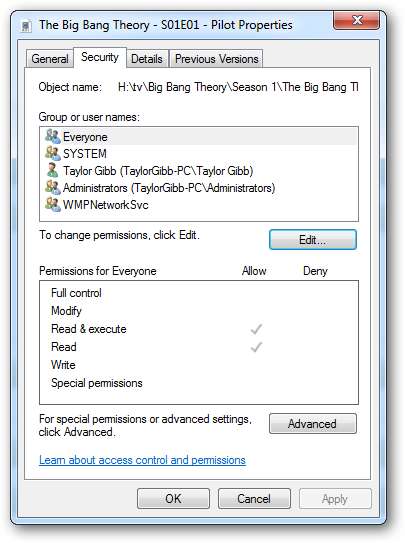

Uprawnienia NTFS pozwalają na bardzo szczegółową kontrolę nad plikami i folderami. Powiedziawszy to, stopień szczegółowości może być zniechęcający dla nowicjusza. Możesz także ustawić uprawnienia NTFS dla poszczególnych plików, jak również dla poszczególnych folderów. Aby ustawić uprawnienia NTFS do pliku, należy kliknąć prawym przyciskiem myszy i przejść do właściwości pliku, a następnie przejść do karty zabezpieczenia.

Aby edytować uprawnienia NTFS dla użytkownika lub grupy, kliknij przycisk edycji.

Jak widać, uprawnień NTFS jest całkiem sporo, więc omówmy je. Najpierw przyjrzymy się uprawnieniom NTFS, które możesz ustawić w pliku.

- Pełna kontrola umożliwia odczytywanie, zapisywanie, modyfikowanie, wykonywanie, zmianę atrybutów, uprawnień i przejmowanie własności pliku.

- Modyfikować umożliwia odczytywanie, zapisywanie, modyfikowanie, wykonywanie i zmianę atrybutów pliku.

- Przeczytaj i wykonaj umożliwi wyświetlenie danych, atrybutów, właściciela i uprawnień pliku oraz uruchomienie pliku, jeśli jest to program.

- Czytać pozwoli ci otworzyć plik, wyświetlić jego atrybuty, właściciela i uprawnienia.

- pisać umożliwi zapisywanie danych do pliku, dołączanie do pliku oraz odczytywanie lub zmianę jego atrybutów.

Uprawnienia NTFS do folderów mają nieco inne opcje, więc przyjrzyjmy się im.

- Pełna kontrola umożliwia odczytywanie, zapisywanie, modyfikowanie i wykonywanie plików w folderze, zmianę atrybutów, uprawnień oraz przejęcie na własność folderu lub plików w nim zawartych.

- Modyfikować umożliwi odczytywanie, zapisywanie, modyfikowanie i wykonywanie plików w folderze oraz zmianę atrybutów folderu lub plików w nim zawartych.

- Przeczytaj i wykonaj pozwoli Ci wyświetlić zawartość folderu i wyświetlić dane, atrybuty, właściciela i uprawnienia do plików w folderze oraz uruchamiać pliki w folderze.

- Wyświetl zawartość folderu pozwoli Ci wyświetlić zawartość folderu i wyświetlić dane, atrybuty, właściciela i uprawnienia do plików w folderze oraz uruchamiać pliki w folderze

- Czytać pozwoli Ci wyświetlić dane, atrybuty, właściciela i uprawnienia pliku.

- pisać umożliwi zapisywanie danych do pliku, dołączanie do pliku oraz odczytywanie lub zmianę jego atrybutów.

streszczenie

Podsumowując, nazwy użytkowników i grupy są reprezentacjami alfanumerycznego ciągu zwanego SID (Security Identifier). Uprawnienia udziału i NTFS są powiązane z tymi identyfikatorami SID. Uprawnienia udziałów są sprawdzane przez LSSAS tylko wtedy, gdy dostęp do nich odbywa się przez sieć, podczas gdy uprawnienia NTFS są łączone z uprawnieniami udziału, aby umożliwić bardziej szczegółowy poziom bezpieczeństwa zasobów, do których uzyskiwany jest dostęp zarówno w sieci, jak i lokalnie.

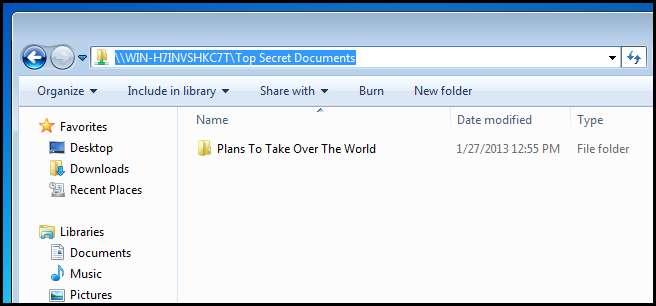

Dostęp do współdzielonego zasobu

Teraz, gdy dowiedzieliśmy się o dwóch metodach, których możemy użyć do udostępniania treści na naszych komputerach, jak właściwie uzyskać dostęp do nich przez sieć? To bardzo proste. Po prostu wpisz następujące informacje w pasku nawigacji.

\\ nazwa komputera \ nazwa udziału

Uwaga: Oczywiście będziesz musiał zastąpić nazwę komputera, na którym znajduje się udział, nazwę komputera, a nazwę udziału - nazwę udziału.

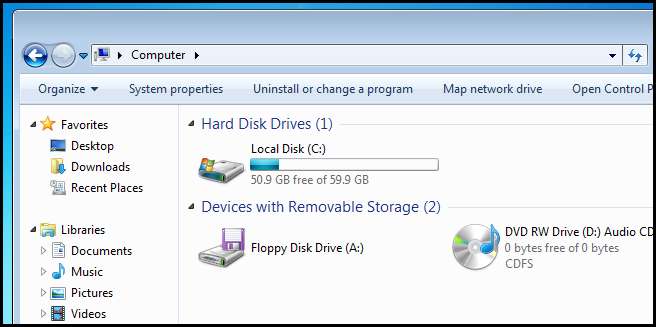

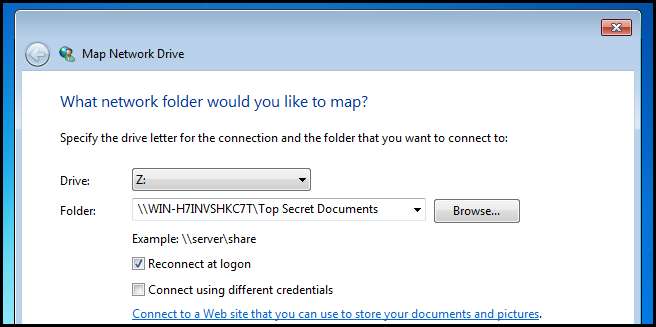

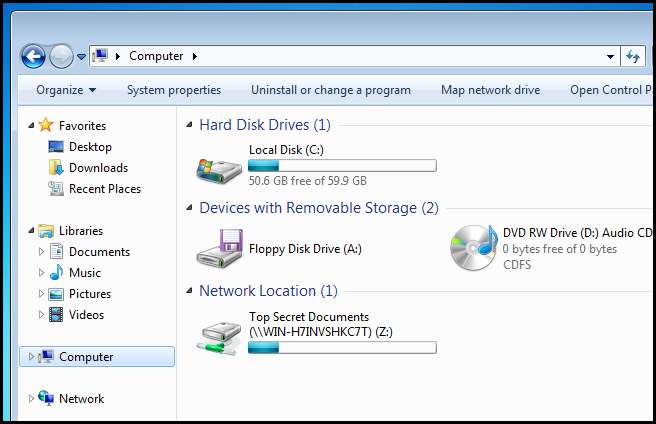

Jest to świetne rozwiązanie w przypadku jednorazowych połączeń, ale co w przypadku większego środowiska korporacyjnego? Z pewnością nie musisz uczyć swoich użytkowników, jak łączyć się z zasobami sieciowymi za pomocą tej metody. Aby obejść ten problem, będziesz chciał zmapować dysk sieciowy dla każdego użytkownika. W ten sposób możesz doradzić im przechowywanie dokumentów na dysku „H”, zamiast próbować wyjaśniać, jak połączyć się z udziałem. Aby zmapować dysk, otwórz Komputer i kliknij przycisk „Mapuj dysk sieciowy”.

Następnie po prostu wpisz ścieżkę UNC udziału.

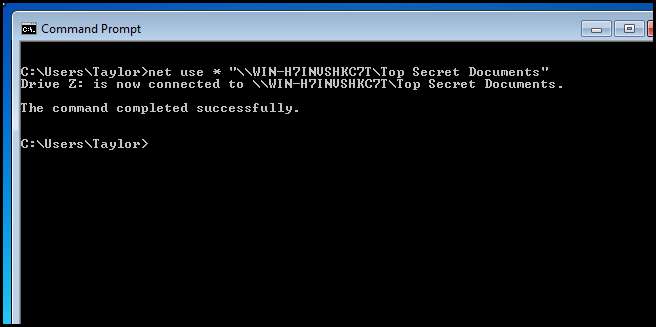

Prawdopodobnie zastanawiasz się, czy musisz to robić na każdym komputerze i na szczęście odpowiedź brzmi: nie. Zamiast tego można napisać skrypt wsadowy, aby automatycznie mapować dyski dla użytkowników podczas logowania i wdrożyć je za pomocą zasad grupy.

Jeśli przeanalizujemy polecenie:

- Używamy wykorzystanie netto polecenie zmapowania dysku.

- Używamy * aby zaznaczyć, że chcemy użyć następnej dostępnej litery dysku.

- Wreszcie my określić udział chcemy zmapować dysk. Zauważ, że użyliśmy cudzysłowów, ponieważ ścieżka UNC zawiera spacje.

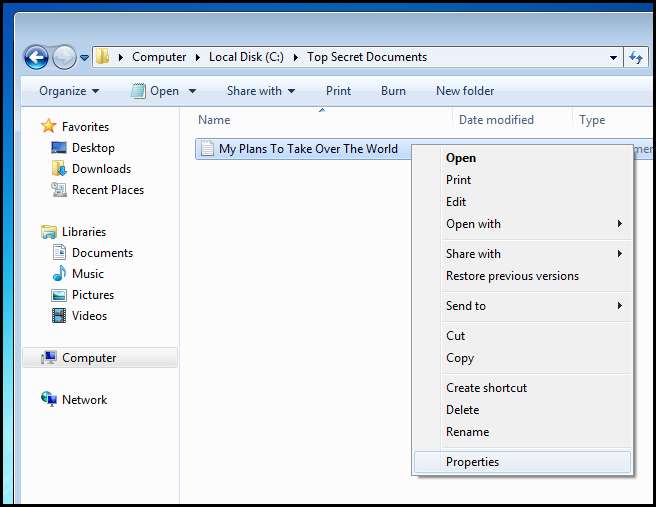

Szyfrowanie plików przy użyciu systemu szyfrowania plików

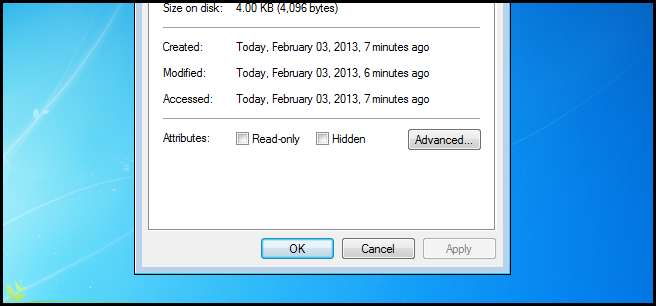

System Windows obejmuje możliwość szyfrowania plików na woluminie NTFS. Oznacza to, że tylko Ty będziesz mógł odszyfrować pliki i je przeglądać. Aby zaszyfrować plik, kliknij go prawym przyciskiem myszy i wybierz właściwości z menu kontekstowego.

Następnie kliknij zaawansowane.

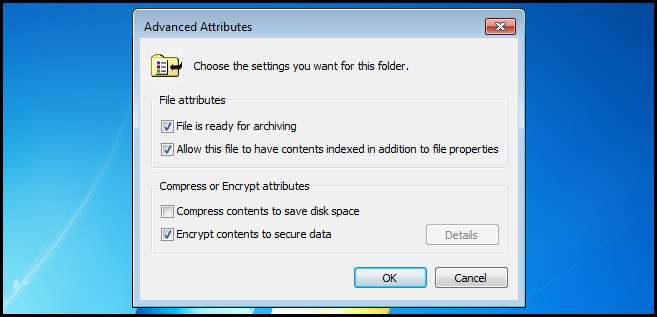

Teraz zaznacz pole wyboru Szyfruj zawartość, aby zabezpieczyć dane, a następnie kliknij OK.

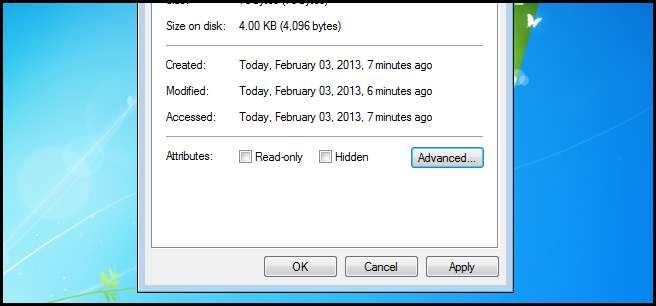

Teraz idź dalej i zastosuj ustawienia.

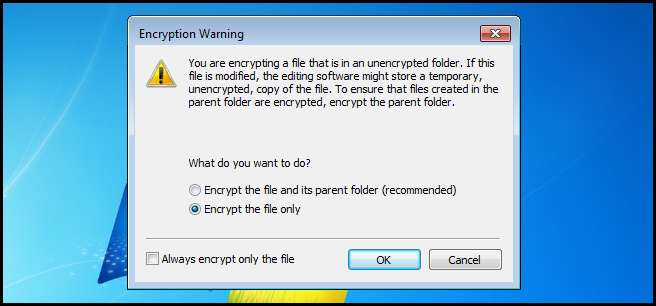

Musimy tylko zaszyfrować plik, ale masz również możliwość zaszyfrowania folderu nadrzędnego.

Zwróć uwagę, że po zaszyfrowaniu pliku zmienia kolor na zielony.

Zauważysz teraz, że tylko Ty będziesz mógł otworzyć plik, a inni użytkownicy na tym samym komputerze nie będą mogli. W procesie szyfrowania używane są pliki szyfrowanie kluczem publicznym , więc chroń swoje klucze szyfrowania. Jeśli je zgubisz, plik zniknie i nie będzie możliwości jego odzyskania.

Zadanie domowe

- Dowiedz się więcej o dziedziczeniu uprawnień i skutecznych uprawnieniach.

- Czytać to Dokument Microsoft.

- Dowiedz się, dlaczego chcesz używać usługi BranchCache.

- Dowiedz się, jak udostępniać drukarki i dlaczego chcesz.