Nåværende CPUer har designfeil. Spectre avslørte dem, men angrep som Foreshadow og nå ZombieLoad utnytter lignende svakheter. Disse "spekulative utførelsesfeilene" kan bare ordnes ved å kjøpe en ny CPU med innebygd beskyttelse.

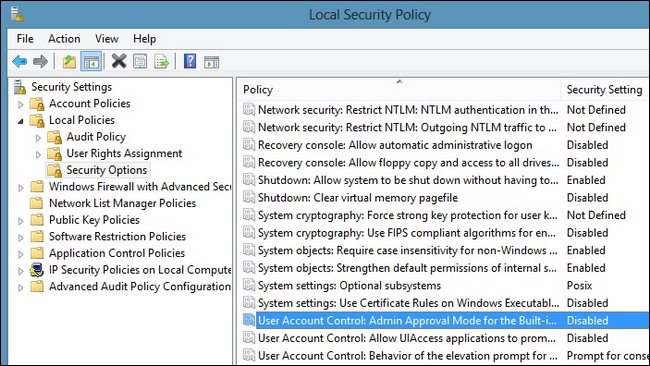

Korrigerer ofte ned eksisterende CPUer

Bransjen har vanvittig klatret for å lappe "sidekanalangrep" som Spectre og Forskygge , som lurer CPUen til å avsløre informasjon den ikke burde. Beskyttelse for nåværende CPU-er har blitt gjort tilgjengelig gjennom oppdateringer av mikrokoder, reparasjoner på operativsystemnivå og oppdateringer til applikasjoner som nettlesere.

Spectre fixes har senket datamaskiner med gamle CPUer , selv om Microsoft er i ferd med å øke hastigheten på dem igjen . Patching disse feilene bremser ofte ytelsen på eksisterende CPUer.

Nå reiser ZombieLoad en ny trussel: For å låse ned og sikre et system fra dette angrepet fullt ut, må du deaktivere Intels hyper-threading . Derfor har Google bare deaktivert hypertråd på Intel Chromebooks. Som vanlig er oppdateringer av CPU-mikrokoder, nettleseroppdateringer og operativsystemoppdateringer på vei for å prøve å plugge hullet. De fleste mennesker trenger ikke å deaktivere hyper-threading når disse oppdateringene er på plass.

Nye Intel-prosessorer er ikke sårbare for ZombieLoad

Men ZombieLoad er ikke en fare for systemer med nye Intel-prosessorer. Som Intel uttrykker det, ZombieLoad "adresseres i maskinvare som starter med utvalgte 8. og 9. generasjon Intel® Core ™ -prosessorer, samt 2. generasjon Intel® Xeon® skalerbar prosessorfamilie." Systemer med disse moderne CPUene er ikke sårbare for dette nye angrepet.

ZombieLoad påvirker bare Intel-systemer, men Spectre påvirket også AMD og noen ARM-prosessorer. Det er et problem i hele bransjen.

CPUer har designfeil, som muliggjør angrep

Som industrien innså da Spectre reiste sitt stygge hode , moderne prosessorer har noen designfeil:

Problemet her er med “spekulativ utførelse”. Av ytelsesgrunner kjører moderne prosessorer automatisk instruksjoner som de tror de trenger å kjøre, og hvis de ikke gjør det, kan de bare spole tilbake og returnere systemet til sin forrige tilstand ...

Kjerneproblemet med både Meltdown og Spectre ligger i CPU-cachen. Et program kan prøve å lese minne, og hvis det leser noe i hurtigbufferen, vil operasjonen fullføres raskere. Hvis den prøver å lese noe som ikke er i hurtigbufferen, vil det fullføre tregere. Applikasjonen kan se om noe fullføres raskt eller sakte, og mens alt annet under spekulativ utførelse blir ryddet opp og slettet, kan ikke tiden det tok å utføre operasjonen skjules. Den kan deretter bruke denne informasjonen til å lage et kart over hva som helst i datamaskinens minne, en om gangen. Cachingen setter fart på ting, men disse angrepene utnytter optimaliseringen og gjør den til en sikkerhetsfeil.

Med andre ord blir ytelsesoptimaliseringer i moderne CPUer misbrukt. Kode som kjører på prosessoren - kanskje til og med bare JavaScript-kode som kjører i en nettleser - kan dra nytte av disse feilene for å lese minne utenfor den vanlige sandkassen. I verste fall kan en webside i en nettleserfane lese nettbankpassordet ditt fra en annen nettleserfane.

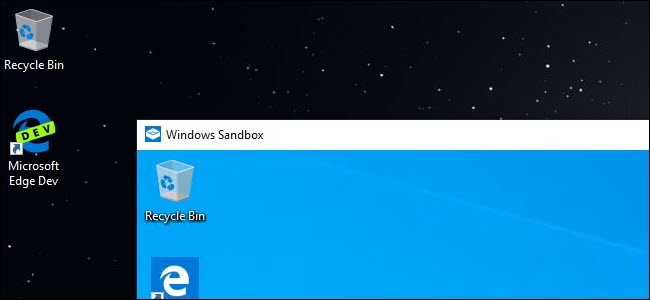

Eller på skyservere kan en virtuell maskin snuse på dataene i andre virtuelle maskiner på samme system. Dette skal ikke være mulig.

I SLEKT: Hvordan vil smelting og spøkelsesfeil påvirke PC-en min?

Programvareoppdateringer er bare bandaider

Det er ingen overraskelse at oppdateringer har gjort at prosessorer utfører litt saktere for å forhindre denne typen sidekanalangrep. Bransjen prøver å legge til ekstra sjekker til et ytelsesoptimaliseringslag.

Forslaget om å deaktivere hyper-threading er et ganske typisk eksempel: Ved å deaktivere en funksjon som gjør at CPU-en kjører raskere, gjør du den sikrere. Skadelig programvare kan ikke lenger utnytte ytelsesfunksjonen - men den vil ikke øke hastigheten på PC-en din lenger.

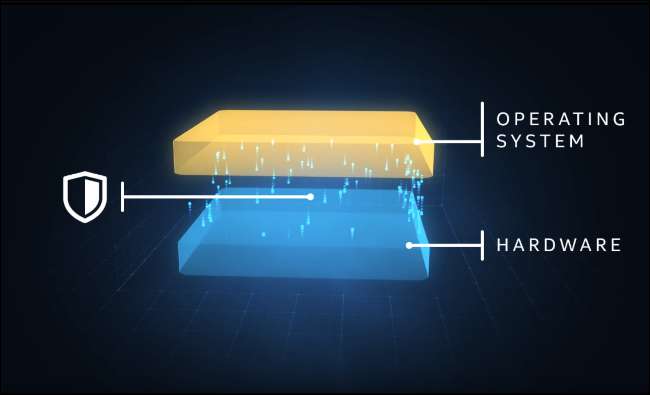

Takket være mye arbeid fra mange smarte mennesker, har moderne systemer blitt rimelig beskyttet mot angrep som Spectre uten mye nedgang. Men oppdateringer som disse er bare bandaids: Disse sikkerhetsfeilene må løses på CPU-maskinvarenivå.

Rettelser på maskinvarenivå vil gi mer beskyttelse - uten å redusere prosessoren. Organisasjoner trenger ikke å bekymre seg for om de har den riktige kombinasjonen av oppdateringer av mikrokoder (firmware), oppdateringer av operativsystemet og programvareversjoner for å holde systemene sikre.

Som et team av sikkerhetsforskere uttrykte det i en forskningsoppgave , disse "er ikke bare feil, men ligger faktisk til grunn for optimalisering." CPU-design må endres.

Intel og AMD bygger reparasjoner til nye CPUer

Rettelser på maskinvarenivå er ikke bare teoretiske. CPU-produsenter jobber hardt med arkitektoniske endringer som vil løse dette problemet på CPU-maskinvarenivå. Eller, som Intel sa det i 2018, var Intel “ fremme sikkerhet på silisiumnivå ”Med 8. generasjons CPUer:

Vi har redesignet deler av prosessoren for å introdusere nye nivåer av beskyttelse gjennom partisjonering som vil beskytte mot både [Spectre] varianter 2 og 3. Tenk på denne partisjoneringen som ekstra “beskyttende vegger” mellom applikasjoner og brukerrettighetsnivåer for å skape en hindring for dårlige skuespillere.

Intel kunngjorde tidligere at sin 9. generasjon CPUer inkluderer ekstra beskyttelse mot Foreshadow og Meltdown V3. Disse CPUene er ikke berørt av det nylig avslørte ZombieLoad-angrepet, så beskyttelsen må hjelpe.

AMD jobber også med endringer, selv om ingen vil avsløre mange detaljer. I 2018 ble AMDs administrerende direktør Lisa Su sa : "På lengre sikt har vi tatt med endringer i våre fremtidige prosessorkjerner, fra og med Zen 2-designet vårt, for å adressere potensielle Spectre-lignende utnyttelser ytterligere."

For noen som vil ha den raskeste ytelsen uten at noen oppdateringer bremser ting - eller bare en organisasjon som vil være helt sikker på at serverne er så beskyttet som mulig - vil den beste løsningen være å kjøpe en ny CPU med de maskinvarebaserte løsningene. Forbedringer på maskinvarenivå vil forhåpentligvis forhindre andre fremtidige angrep før de også blir oppdaget.

Uplanlagt foreldelse

Mens pressen noen ganger snakker om "planlagt foreldelse" - et selskaps plan om at maskinvare vil bli utdatert, så du må erstatte den - er dette ikke planlagt foreldelse. Ingen forventet at så mange prosessorer måtte byttes av sikkerhetsmessige årsaker.

Himmelen faller ikke. Alle gjør det vanskeligere for angripere å utnytte feil som ZombieLoad. Du trenger ikke å løpe ut og kjøpe en ny CPU akkurat nå. Men en komplett løsning som ikke skader ytelsen, krever ny maskinvare.