Geeks มักมองว่าการเข้ารหัสเป็นเครื่องมือป้องกันคนโง่เพื่อให้แน่ใจว่าข้อมูลยังคงเป็นความลับ แต่ไม่ว่าคุณจะเข้ารหัสฮาร์ดไดรฟ์ของคอมพิวเตอร์หรือที่เก็บข้อมูลของสมาร์ทโฟนคุณอาจแปลกใจที่ทราบว่าการเข้ารหัสสามารถข้ามได้ในอุณหภูมิที่เย็นจัด

ไม่น่าเป็นไปได้ที่การเข้ารหัสส่วนบุคคลของคุณจะถูกข้ามด้วยวิธีนี้ แต่ช่องโหว่นี้อาจถูกใช้เพื่อการจารกรรมขององค์กรหรือโดยรัฐบาลในการเข้าถึงข้อมูลของผู้ต้องสงสัยหากผู้ต้องสงสัยปฏิเสธที่จะเปิดเผยคีย์การเข้ารหัส

การเข้ารหัสแบบเต็มดิสก์ทำงานอย่างไร

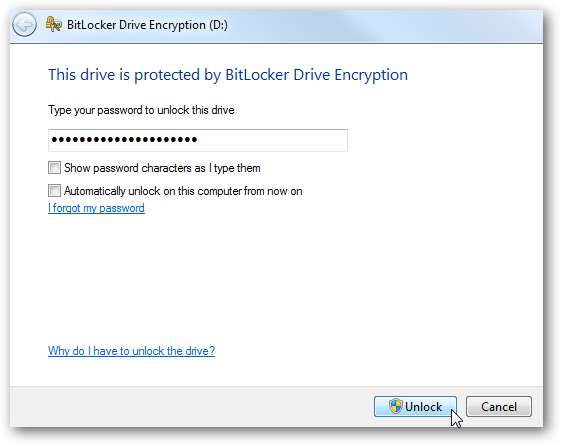

ไม่ว่าคุณจะเป็น ใช้ BitLocker เพื่อเข้ารหัสระบบไฟล์ Windows ของคุณ , คุณลักษณะการเข้ารหัสในตัวของ Android เพื่อเข้ารหัสที่เก็บข้อมูลของสมาร์ทโฟนของคุณหรือโซลูชันการเข้ารหัสแบบเต็มดิสก์อื่น ๆ จำนวนเท่าใดก็ตามโซลูชันการเข้ารหัสแต่ละประเภทจะทำงานในลักษณะเดียวกัน

ข้อมูลจะถูกเก็บไว้ในที่เก็บข้อมูลของอุปกรณ์ของคุณในรูปแบบที่เข้ารหัสและดูเหมือนมีสัญญาณรบกวน เมื่อคุณบูตคอมพิวเตอร์หรือสมาร์ทโฟนระบบจะแจ้งให้คุณป้อนข้อความรหัสผ่านการเข้ารหัส อุปกรณ์ของคุณเก็บคีย์การเข้ารหัสไว้ใน RAM และใช้เพื่อเข้ารหัสและถอดรหัสข้อมูลตราบเท่าที่อุปกรณ์ของคุณยังคงเปิดอยู่

สมมติว่าคุณตั้งรหัสผ่านล็อกหน้าจอไว้ในอุปกรณ์และผู้โจมตีไม่สามารถคาดเดาได้พวกเขาจะต้องรีสตาร์ทอุปกรณ์และบูตจากอุปกรณ์อื่น (เช่นแฟลชไดรฟ์ USB) เพื่อเข้าถึงข้อมูลของคุณ อย่างไรก็ตามเมื่ออุปกรณ์ของคุณปิดเครื่องเนื้อหาใน RAM จะหายไปอย่างรวดเร็ว เมื่อเนื้อหาของ RAM หายไปคีย์การเข้ารหัสจะหายไปและผู้โจมตีจะต้องใช้ข้อความรหัสผ่านการเข้ารหัสของคุณเพื่อถอดรหัสข้อมูลของคุณ

นี่เป็นวิธีที่ถือว่าการเข้ารหัสทำงานโดยทั่วไปและเป็นสาเหตุที่องค์กรอัจฉริยะเข้ารหัสแล็ปท็อปและสมาร์ทโฟนที่มีข้อมูลที่ละเอียดอ่อน

การคงอยู่ของข้อมูลใน RAM

ดังที่เราได้กล่าวไว้ข้างต้นข้อมูลจะหายไปจาก RAM อย่างรวดเร็วหลังจากปิดคอมพิวเตอร์และ RAM จะสูญเสียพลังงาน ผู้โจมตีอาจพยายามรีบูตแล็ปท็อปที่เข้ารหัสอย่างรวดเร็วบูตจากแท่ง USB และเรียกใช้เครื่องมือที่คัดลอกเนื้อหาของ RAM เพื่อดึงคีย์การเข้ารหัสออก อย่างไรก็ตามปกติแล้วจะใช้ไม่ได้ เนื้อหาของ RAM จะหายไปภายในไม่กี่วินาทีและผู้โจมตีจะโชคไม่ดี

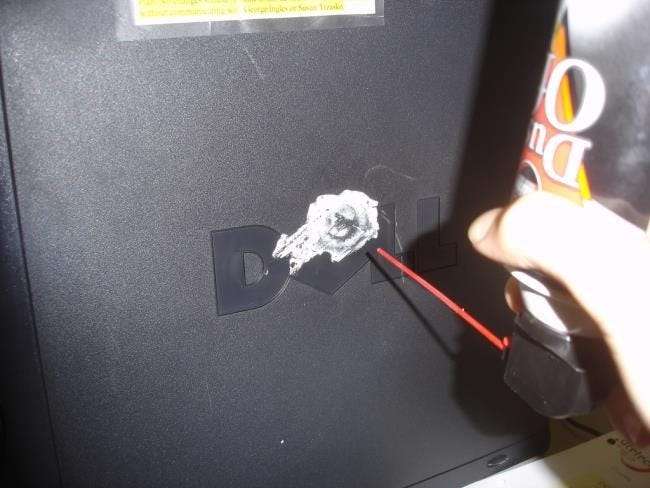

เวลาที่ข้อมูลจะหายไปจาก RAM สามารถขยายได้อย่างมากโดยการระบายความร้อนของ RAM นักวิจัยประสบความสำเร็จในการโจมตีคอมพิวเตอร์โดยใช้การเข้ารหัส BitLocker ของ Microsoft โดย พ่นลมอัดกลับหัวลงบน RAM นำไปไว้ที่อุณหภูมิต่ำ เมื่อเร็ว ๆ นี้ นักวิจัยวางโทรศัพท์ Android ไว้ในช่องแช่แข็งเป็นเวลาหนึ่งชั่วโมง และจากนั้นก็สามารถกู้คืนคีย์เข้ารหัสจาก RAM ได้หลังจากรีเซ็ต (ต้องปลดล็อกตัวโหลดบูตสำหรับการโจมตีนี้ แต่ในทางทฤษฎีจะเป็นไปได้ที่จะลบ RAM ของโทรศัพท์และวิเคราะห์)

เมื่อคัดลอกเนื้อหาของ RAM หรือ "ทิ้ง" ไปยังไฟล์แล้วจะสามารถวิเคราะห์โดยอัตโนมัติเพื่อระบุคีย์การเข้ารหัสที่จะให้สิทธิ์เข้าถึงไฟล์ที่เข้ารหัส

สิ่งนี้เรียกว่า "การโจมตีแบบโคลด์บูต" เนื่องจากอาศัยการเข้าถึงคอมพิวเตอร์ทางกายภาพเพื่อคว้าคีย์การเข้ารหัสที่เหลืออยู่ใน RAM ของคอมพิวเตอร์

วิธีป้องกันการโจมตีด้วย Cold-Boot

วิธีที่ง่ายที่สุดในการป้องกันการโจมตีแบบโคลด์บูตคือการตรวจสอบให้แน่ใจว่าคีย์เข้ารหัสของคุณไม่ได้อยู่ใน RAM ของคอมพิวเตอร์ ตัวอย่างเช่นหากคุณมีแล็ปท็อปขององค์กรที่เต็มไปด้วยข้อมูลที่ละเอียดอ่อนและคุณกังวลว่าอาจถูกขโมยคุณควรปิดเครื่องหรือวางไว้ในโหมดไฮเบอร์เนตเมื่อคุณไม่ได้ใช้งาน การดำเนินการนี้จะลบคีย์เข้ารหัสออกจาก RAM ของคอมพิวเตอร์คุณจะได้รับแจ้งให้ป้อนข้อความรหัสผ่านอีกครั้งเมื่อคุณเปิดคอมพิวเตอร์อีกครั้ง ในทางตรงกันข้ามการกำหนดให้คอมพิวเตอร์เข้าสู่โหมดสลีปจะทำให้คีย์เข้ารหัสยังคงอยู่ใน RAM ของคอมพิวเตอร์ สิ่งนี้ทำให้คอมพิวเตอร์ของคุณเสี่ยงต่อการโจมตีของ Cold-boot

“ ข้อกำหนดการลดการโจมตีด้วยแพลตฟอร์ม TCG ใหม่” เป็นการตอบสนองของอุตสาหกรรมต่อข้อกังวลนี้ ข้อกำหนดนี้บังคับให้ BIOS ของอุปกรณ์เขียนทับหน่วยความจำระหว่างการบู๊ต อย่างไรก็ตามโมดูลหน่วยความจำของอุปกรณ์สามารถถอดออกจากคอมพิวเตอร์และวิเคราะห์บนคอมพิวเตอร์เครื่องอื่นได้โดยข้ามมาตรการรักษาความปลอดภัยนี้ ขณะนี้ยังไม่มีวิธีป้องกันการโจมตีนี้อย่างโง่เขลา

คุณต้องกังวลจริงๆหรือ?

ในฐานะที่เป็นผู้เชี่ยวชาญการพิจารณาการโจมตีทางทฤษฎีและวิธีป้องกันนั้นเป็นเรื่องน่าสนใจ แต่ขอบอกตามตรง: คนส่วนใหญ่ไม่จำเป็นต้องกังวลเกี่ยวกับการโจมตีของ Cold-boot เหล่านี้ รัฐบาลและ บริษัท ที่มีข้อมูลที่ละเอียดอ่อนในการปกป้องจะต้องคำนึงถึงการโจมตีนี้ แต่คนทั่วไปไม่ควรกังวลกับเรื่องนี้

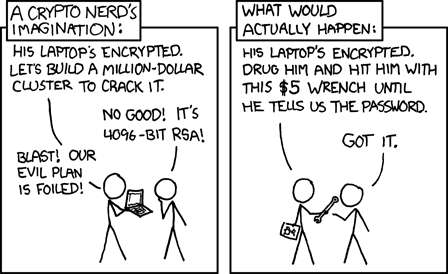

หากมีคนต้องการไฟล์ที่เข้ารหัสของคุณจริงๆพวกเขาอาจพยายามดึงคีย์การเข้ารหัสของคุณออกจากคุณแทนที่จะพยายามโจมตีแบบโคลด์บูตซึ่งต้องใช้ความเชี่ยวชาญมากกว่า

เครดิตรูปภาพ: Frank Kovalcheck บน Flickr , Alex Gorzen บน Flickr , Blake Patterson บน Flickr , XKCD