Geekové často považují šifrování za bláznivý nástroj, který zajistí, že data zůstanou tajná. Ať už šifrujete pevný disk počítače nebo úložiště smartphonu, možná vás překvapí, že šifrování lze při nízkých teplotách obejít.

Je nepravděpodobné, že se vaše osobní šifrování obejde tímto způsobem, ale tato chyba zabezpečení by mohla být použita pro firemní špionáž nebo pro přístup k údajům podezřelých, pokud podezřelý odmítne prozradit šifrovací klíč.

Jak funguje šifrování celého disku

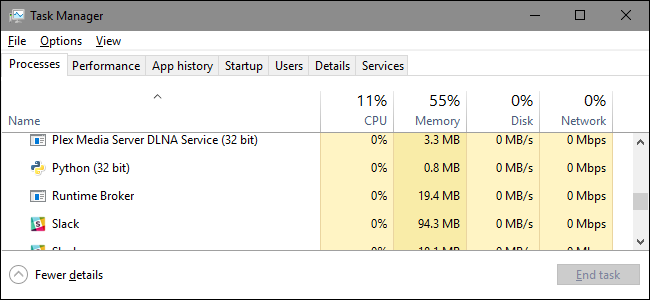

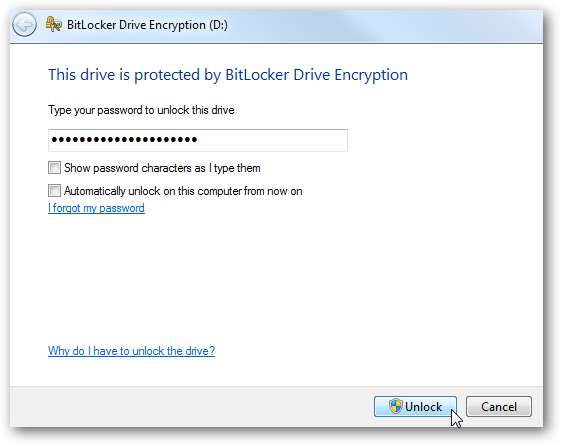

Ať už jste pomocí nástroje BitLocker k šifrování systému souborů Windows Díky integrované funkci šifrování systému Android k šifrování úložiště vašeho smartphonu nebo libovolnému počtu dalších řešení šifrování celého disku funguje každý typ řešení šifrování podobně.

Data se ukládají do úložiště vašeho zařízení v šifrované, zdánlivě zakódované formě. Při spuštění počítače nebo smartphonu se zobrazí výzva k zadání přístupové fráze šifrování. Vaše zařízení ukládá šifrovací klíč do své paměti RAM a používá jej k šifrování a dešifrování dat tak dlouho, dokud zůstane zapnuté.

Za předpokladu, že máte ve svém zařízení nastaveno heslo pro uzamčení obrazovky a útočníci to nemohou uhodnout, budou muset pro přístup k vašim datům restartovat zařízení a zavést systém z jiného zařízení (například z jednotky USB flash). Když se však zařízení vypne, obsah jeho RAM zmizí velmi rychle. Když obsah RAM zmizí, dojde ke ztrátě šifrovacího klíče a útočníci budou k dešifrování dat potřebovat vaši šifrovací přístupovou frázi.

Takto se obecně předpokládá, že šifrování funguje, a proto chytré společnosti šifrují notebooky a smartphony citlivými daty.

Remanence dat v RAM

Jak jsme zmínili výše, data zmizí z RAM velmi rychle po vypnutí počítače a RAM ztratí energii. Útočník by se mohl pokusit rychle restartovat zašifrovaný notebook, zavést systém z USB flash disku a spustit nástroj, který zkopíruje obsah RAM a extrahuje šifrovací klíč. To by však normálně nefungovalo. Obsah paměti RAM zmizí během několika sekund a útočník bude mít smůlu.

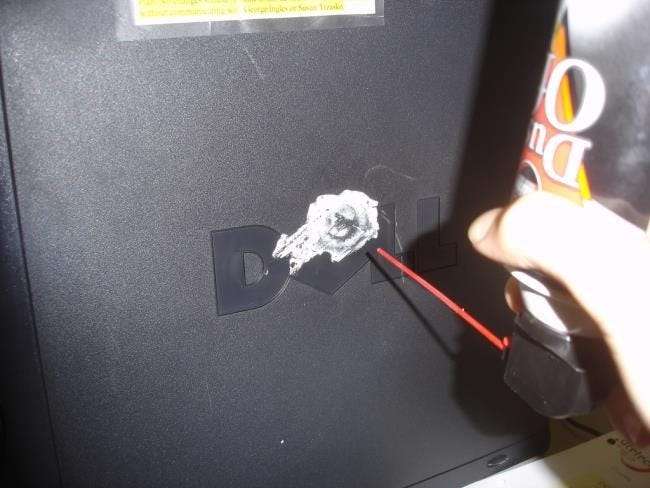

Čas potřebný na zmizení dat z RAM lze významně prodloužit ochlazením RAM. Vědci provedli úspěšné útoky na počítače pomocí šifrování Microsoft BitLocker od stříkání plechovky vzhůru nohama stlačeného vzduchu na RAM , čímž se dostane na nízké teploty. Nedávno, vědci vložili telefon s Androidem na hodinu do mrazničky a poté byli schopni obnovit šifrovací klíč z jeho RAM po jeho resetování. (U tohoto útoku je třeba odemknout zavaděč, ale bylo by teoreticky možné odstranit RAM telefonu a analyzovat jej.)

Jakmile je obsah paměti RAM zkopírován nebo „vypsán“ do souboru, lze jej automaticky analyzovat a identifikovat šifrovací klíč, který umožní přístup k zašifrovaným souborům.

Toto se označuje jako „útok typu„ boot-boot “, protože při získávání šifrovacích klíčů zbývajících v paměti RAM počítače se spoléhá na fyzický přístup k počítači.

Jak zabránit útokům za studena

Nejjednodušší způsob, jak zabránit útokům za studena, je zajistit, aby šifrovací klíč nebyl v paměti RAM vašeho počítače. Například pokud máte firemní notebook plný citlivých dat a obáváte se, že by mohl být odcizen, měli byste jej vypnout nebo přepnout do režimu hibernace, když jej nepoužíváte. Tím se odebere šifrovací klíč z paměti RAM počítače - při opětovném spuštění počítače budete vyzváni k zadání nové přístupové fráze. Naproti tomu přepnutí počítače do režimu spánku ponechá šifrovací klíč zbývající v paměti RAM počítače. To ohrožuje váš počítač útoky za studena.

„Specifikace TCG Platform Reset Attack Mitigation“ je odvětvovou reakcí na tento problém. Tato specifikace nutí BIOS zařízení přepsat jeho paměť během bootování. Paměťové moduly zařízení však bylo možné z počítače odebrat a analyzovat na jiném počítači, čímž se obejde toto bezpečnostní opatření. V současné době neexistuje žádný bláznivý způsob, jak tomuto útoku zabránit.

Opravdu se musíte bát?

Jako geekové je zajímavé uvažovat o teoretických útocích a o tom, jak bychom jim mohli zabránit. Ale buďme upřímní: Většina lidí si nebude muset dělat starosti s útoky typu „boot-boot“. Vlády a korporace, které mají chránit citlivá data, budou chtít tento útok mít na paměti, ale průměrný geek by si s tím neměl dělat starosti.

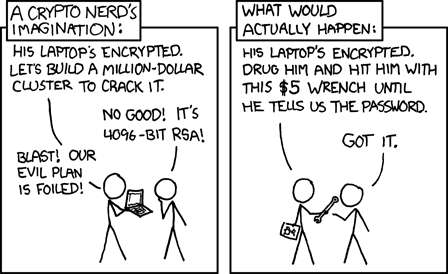

Pokud někdo skutečně chce vaše šifrované soubory, pravděpodobně se pokusí dostat z vás váš šifrovací klíč, než aby se pokusil o útok typu „boot-boot“, který vyžaduje více odborných znalostí.

Kredit obrázku: Frank Kovalcheck na Flickru , Alex Gorzen na Flickru , Blake Patterson na Flickru , XKCD